Локальные ресурсы в локальной сети по WAN ip или доменному имени при использовании multi-wan

-

Пример завернет все идущее на https://yandex.ru на https://локальный-ip-сервера :

int -LAN, proto - TCP, src-LAN, dst addr - yandex.ru, dst port - 443, NAT IP - локальный-ip-сервера, NAT port - 443По аналогии.

Вместо yandex.ru - ВНЕШНЕЕ имя нужного ресурса, а не LAN addr\WAN addr. Логика же проста до примитивности. -

@werter said in Локальные ресурсы в локальной сети по WAN ip или доменному имени при использовании multi-wan:

Пример завернет все идущее на https://yandex.ru на https://локальный-ip-сервера :

int -LAN, proto - TCP, src-LAN, dst addr - yandex.ru, dst port - 443, NAT IP - локальный-ip-сервера, NAT port - 443По аналогии. Вместо yandex.ru ВНЕШНЕЕ имя нужного ресурса.

Да-да. Я уже догнал. Переделываю как раз сейчас.

-

После для проверки либо сбросить днс-кеш на клиенте (в Вин - ipconfig /flushdns из под Админ-ра), либо перезагрузить его машину.

-

@werter

Взлетело! Отключил WAN1, и у меня по доменному имени открылся сайт через WAN2. При этом правила файрвола созданные автоматом для wan1 и для wan2 идентичны и работает соответственно только первое в списке.

Еще раз спасибо тебе большое!

Правда есть затуп для тех клиентов у которых инет отключен кроме белого списка. Надо будет потом еще посмотреть что за затуп. Но Скорее всего там сертфикат стоит такой что не добавлен в белый список домен где список отзывов лежит. -

@werter

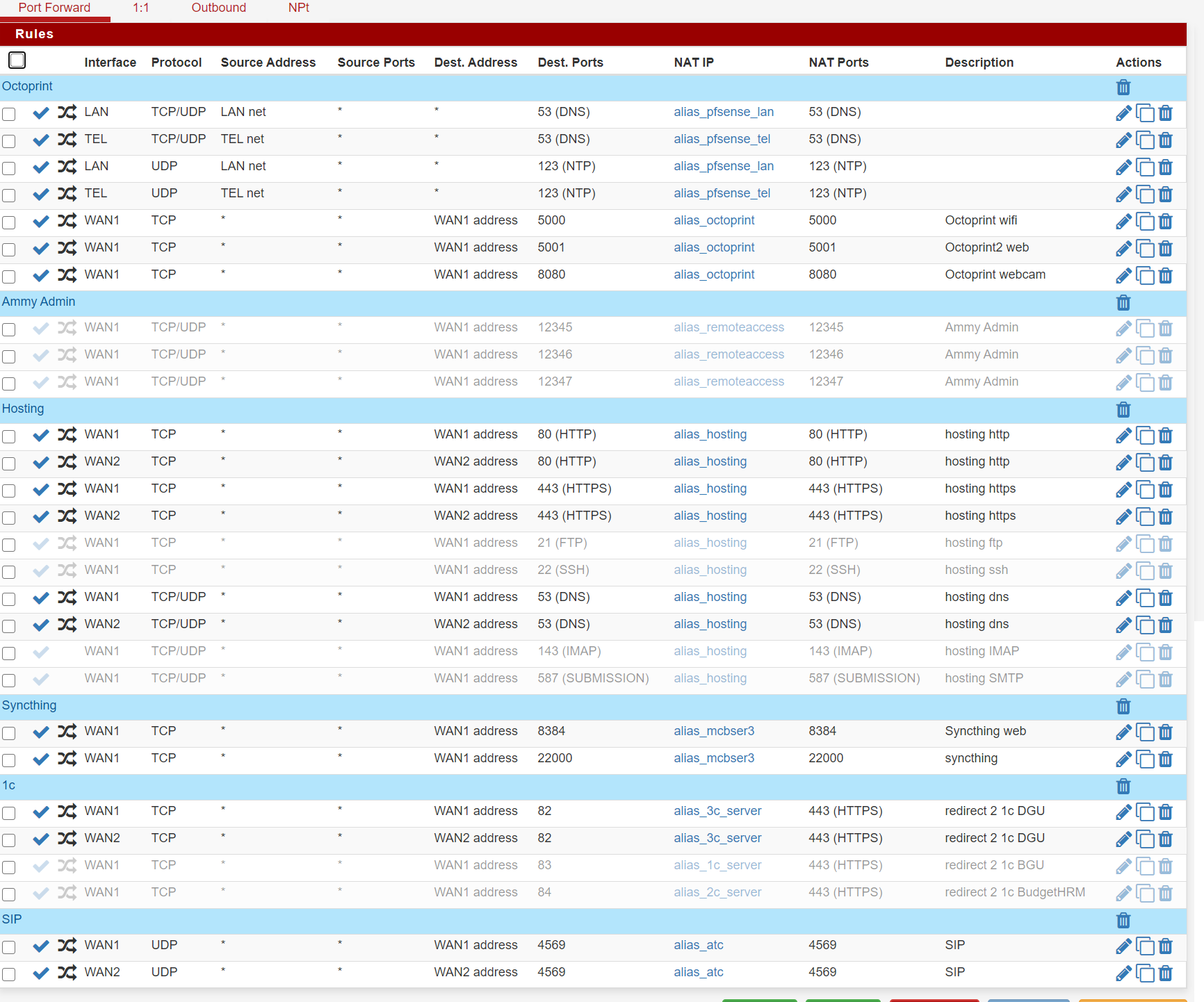

Это для 80 и 443 порта. Выходит по 4 правила на порт.А ну и как обычно вылезла проблема - ip6 на клиентских компах. Надо всем его выключить. почему-то у тех у кого он включен и отключен инет (ip6 у меня же вообще рубится), то nslookup отвечает по ip6 что не получен ответ. В то время если у человека включен инет без ограничений, включен ip6 в винде и так же рубится ip6 на pfsense, то у него ответ нормального человека по ip4.

-

Блин (

Не надо в dst - WAN addr для форвардинга на ЛАН.

В dst пишем реальный ВНЕШНИЙ адрес того сайта, к-ый мы редиректим. Если сайт наз-ся site.ru, то и пишем его в dst. -

@werter не. Именно что надо. У меня 5 сайтов на этих ip. И в файрволе нет по итогу fqdn. Они по итогу преобразуются в ip

-

Добрый.

@sirotaУ меня 5 сайтов на этих ip.

Кол-во не имеет значения. Без разницы.

И в файрволе нет по итогу fqdn.

Это не так.

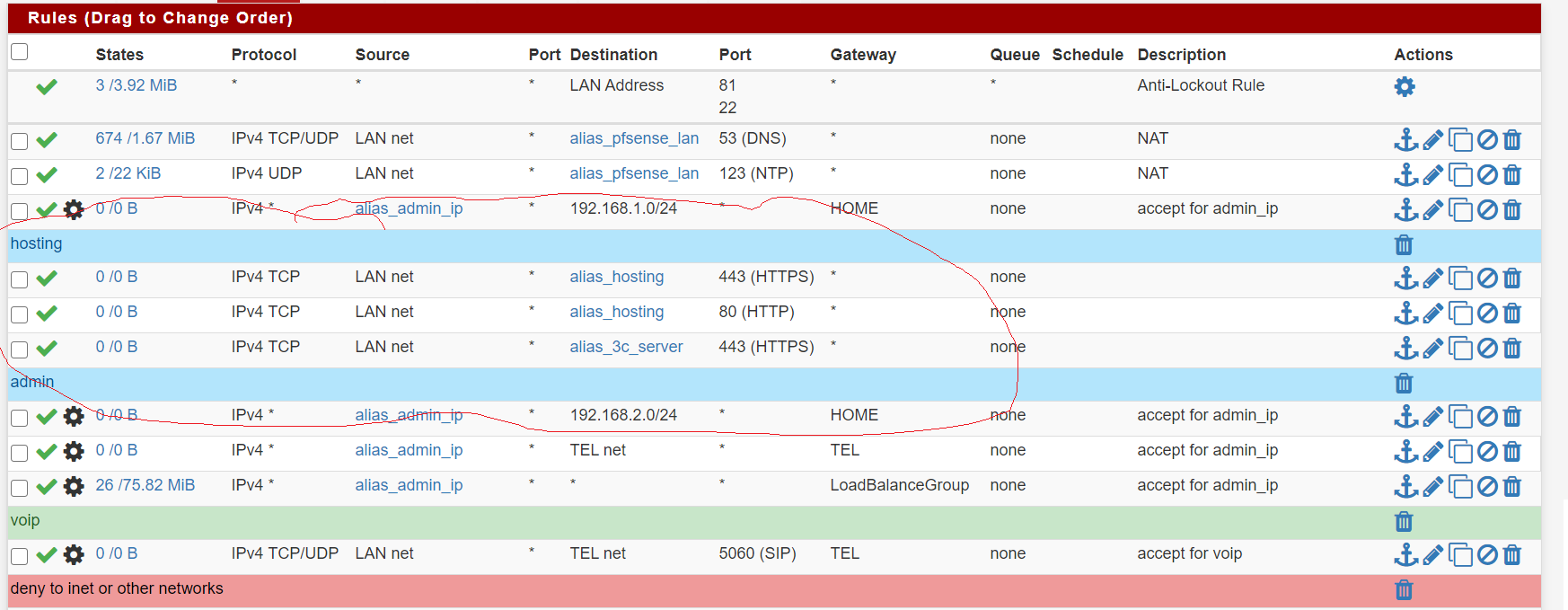

Создается alias из этих сайтов и пользуется в правилах fw. -

@werter said in Локальные ресурсы в локальной сети по WAN ip или доменному имени при использовании multi-wan:

Добрый.

@sirotaУ меня 5 сайтов на этих ip.

Кол-во не имеет значения. Без разницы.

И в файрволе нет по итогу fqdn.

Это не так.

Создается alias из этих сайтов и пользуется в правилах fw.Это именно что так. Алиас в пределах вебинтерфейса может быть доменным именем, но как только дело доходит до непосредственно файрвола, то там fqdn преобразовывается в ip. Во всяком случае у меня так отложилось в памяти читая про алиасы и прочее. Можно провести эксперимент. В правилах указать доменное имя, но твой dns сервер указанный pfsense должен вернуть запись скажем 1.1.1.1 при условии что у доменного имени 2 ip, а клиента за пфсенсем имя другой dns получит второй ip. Уже правило не сработает. Может там уже и не так, но когда я только начинал тыкать в pfsense то у меня 100% была такая проблема.

-

а клиента за пфсенсем имя другой dns получит второй ip

Не вернет. У тебя все днс-запросы во вне принудительно завернуты на пф. Адрес будет одинаков. Мы ж это вместе настраивали.

В случае, к-ый я порекомендовал, пф тупо завернет запрос к внешнему адресу на локальный IP.

Зы. Если схема существующая устраивает - ок.