Accès au serveur openvpn pfsens impossible

-

Bonjour,

J'ai un pfsense installé sur un ESXI, qui fait office de routeur/passerelle pour les VM installé sur l'ESXI.

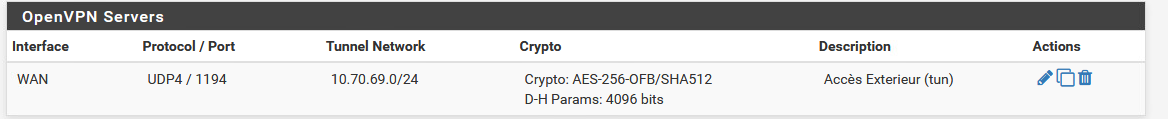

Le Pfsense a donc 2 interfaces réseaux, une pour le WAN et une pour le LAN. Tout fonctionne bien, les VM accèdes correctement au WAN et peuvent se pinger entres elles.J'aimerai accéder aux VM depuis l'exterieur, du coup j'ai voulu créer un VPN sur le PFSense directement avec le serveur OPEN VPN Intégré. J'ai suivi toutes les étapes voici le paramétrage du VPN :

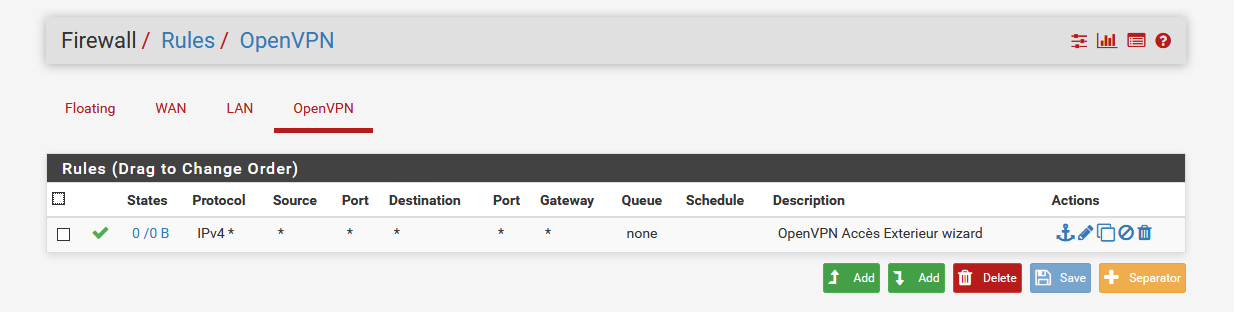

Voici le paramétrage dans le firewall :

J'ai généré une première conf pour un utilisateur, mais j'ai un message m'indiquant : impossible d'accéder au serveur distant.

Du coup j'ai essayé de pinger depuis le WAN le serveur Pfsense, et impossible aussi...

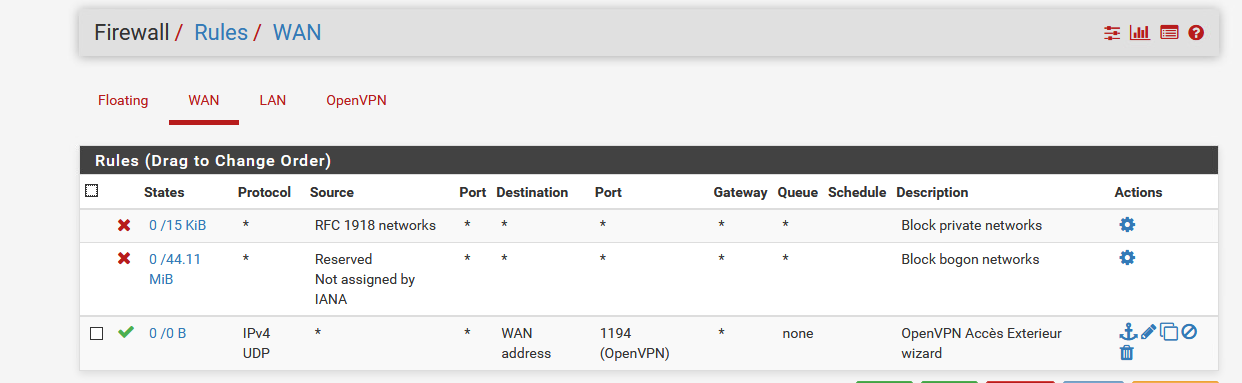

Voici mes paramétres pour le WAN sur Pfsense :

Du coup j'arrive pas a comprendre ce qui bloque l'accès depuis l'exterieur au server Pfsense...

-

@Ludo_ESXI said in Accès au serveur openvpn pfsens impossible:

j'arrive pas a comprendre

Ca me parait normal : pour comprendre, il faut chercher pas à pas. Et cela suppose que l'on sait comment ça fonctionne, ce qui n'apparait pas certain.

Pour un accès Openvpn, cela se passe de la façon suivante :

Internet <-> box <-> (WAN) pfSense

Il faut donc :

- box : un transfert du trafic sur le port choisi vers (WAN)

- (WAN) : accepter le trafic sur le port choisi

Puis, il faut que la config soit correcte.

A minima, avec pfSense, on peut faire tcpdump du trafic WAN pour vérifier que le PC 'appelle' ...

Inutile de chercher dans la config s'il n'y a pas de paquets du port choisi dans (WAN).

Sans recherche pas de compréhension et pas de correction ...

Je n'ai pas mentionné que côté client, il faut aussi avoir la bonne config, et qu'il y a des logs à regarder en priorité ...

NB : la virtualisation ajoute de la complexité : sans maitrise, beaucoup échouent ...

-

Quelques observations.

Quel équipement assure la connectivité WAN ? un routeur ou une box grand public ?

Avec une box grand public vous aurez une ip privé classe C connecté à l'interface WAN de Pfsense, donc un problème avec la règle qui bloque les réseaux RFC 1918.Les choix sur le plan cryptographique sont incohérents.

AES 256. Je doute que vous ayez vraiment besoin de ce niveau de chiffrement. Le 128 est suffisant sans doute pour vous.

Le mode OFB est vulnérable.

Une clé DH 4096 ne changera rien à la faiblesse du mode OFB.

Finalement un plus modeste AES- 128 en mode CBC ou CFB avec une clé DH 2048 est aussi beaucoup plus sûr.

Ceci venant en complément des commentaires de JDH qui sont pertinents. -

L'ESXi est installé sur un serveur dédié chez un prestataire qui fournis une adresse public.

Il y a donc deux adresses publics qui lui sont attribuées :

1-pour la connexion d'administration à distance de l'ESXi

2-pour fournir un accès au WANIl n'y a donc pas de box grand public.

La connexion WAN fonctionne parfaitement, car les VM installées sur l'ESXi ont un accès fournis par le PFsense qui fait office de passerelle entre l'adresse public et l'adresse privée du LAN.

Dans la mesure ou j'arrive depuis les VM à accéder aux WAN me fait dire qu'il n'y a pas de soucis de connexion dans le sens VM -> LAN -> PFSENSE -> Internet.

Par contre le sens Internet -> PFSENSE ne passe pas... Pas de ping sur l'adresse public du PFSENSE, et pas de connexion à OPENVPN non plus sur le port 1194.

Ca parrait donc logique que le problème provient du paramétrage de PFSense non ?

-

Et pour le paramétrage d'OVPN oui je vais surement le revoir merci pour la remarque

Habituellement j'effectue le déploiement de mes serveurs OPENVPN via un script que j'ai fait il y a pas mal d'année.

Passer par l'assistant me perturbe un peu. -

Merci Ccnet.

Sans s'être rencontré, depuis plus de 10 ans et depuis un autre forum, nous nous connaissons : j'admire le savoir, la patience et le calme de Ccnet. Incontestablement, c'est le meilleur conseil que vous aurez et il est toujours juste. Invariablement nous partageons la même analyse technique des sujets exposés (ouf). -

@Ludo_ESXI said in Accès au serveur openvpn pfsens impossible:

Ca parrait donc logique que le problème provient du paramétrage de PFSense non ?

Beh non, justement !

Pour Internet vers (WAN) de pfSense, il faut considérer le matériel entre Internet et le (WAN), d'où l'interrogation de Ccnet.

En général dans le sens LAN vers Internet (en fait LAN -> WAN -> box/rtr/... -> Internet), ça fonctionne.

Mais là il faut faire quelque chose pour indiquer au matériel avant (WAN) que le trafic doit aller vers (WAN).

Correction (j'avais pas tout lu !!) :

L'ESXi est hébergé et dispose donc d'une ip publique directement : il n'y a pas de boitier quelconque

-

Le PFSense est paramétré actuellement de tel sorte que ce soit lui le fournisseur d'internet...

Il faut donc que je vois avec le prestataire qui gère l'accès internet pour voir comment rediriger le traffic internet de l'adresse IP public qu'il m'a fournis ?

Là ou je ne comprend pas c'est que depuis mes VM lorsque j'accède à internet je vois que l'adresse public correspond bien à l'adresse public paramétrée dans PFSense, donc pour moi il n'y a pas d'équipement de type BOX entre le PFSense et internet ? Etant donné que le PFSense a une adresse public...

-

Je viens répondre à mon propre message, alors effectivement il y avait une action à réaliser côté prestataire. L'adresse IP était dans un filtre anti-spoofing de leur côté.

Cependant, @jdh concernant le ping il y avait bien un problème de paramétrage côté Pfsense !

Il manquait une règle sur l'ICMP sur l'interface WAN.Donc pour le serveur openvpn, il doit surement y avoir une problème sur la règle... je viendrais poster la réponse dès que j'aurai trouvé.

-

Il y a pas mal de post un peu parasite ...

Il serait judicieux de reposer les choses au carré :Situation :

ESXi hébergé

2 vswitchs : WAN (avec ip publique) + LAN (avec ip privées) pour différentes VM

1 VM avec pfSense : 2 cartes réseau (1 sur WAN et 1 sur LAN)

des VM sur LANConfig pfSense :

- règles WAN :

- config OpenVpn :

Tests réalisés :

-

Merci pour votre précieuse aide @jdh.., j'ai trouvé, ça provient d'une incompatibilité entre le paramétrage du serveur Openvpn et le client Windows:

Servers configured with features that require OpenVPN 2.4 will not work with OpenVPN 2.3.x or older clients. These features include: AEAD encryption such as AES-GCM, TLS Encryption+Authentication, ECDH, LZ4 Compression and other non-legacy compression choices, IPv6 DNS servers, and more.