Traffic zwischen zwei Vlans

-

Hallo zusammen,

ich versuche gerade von einem Vlan aus clients in einem zweiten Vlan zu erreichen. Die beiden parent-devices sind auf der pfSense eingerichtet. Die beiden Vlans alleine laufen.

Jetzt benötige ich eine Verbindung zwischen zwei Geräten die in unterschiedlichen Vlans angesiedelt sind. Beide haben dort eine funktionierende Netzwerkkonfiguration.

In den Firewall-Reglen habe ich auf beiden Vlan-Devices m. E. das jeweils andere Netz geöffnet:

-

Vlan 1

1a) pass, ipV4 *, source: Vlan2 net, Port *, destination: Vlan1 net, port *, gateway: vlan2gw

1b) pass, ipV4 *, source: Vlan1 net, Port *, destination: Vlan2 net, port *, gateway: vlan2gw -

Vlan 2

1a) pass, ipV4 *, source: Vlan2 net, Port *, destination: Vlan1 net, port *, gateway: vlan2gw

1b) pass, ipV4 *, source: Vlan1 net, Port *, destination: Vlan2 net, port *, gateway: vlan2gw

Getestet wird von einem Windows-PC, der eine IP aus dem Vlan1 hat. Rechner in Vlan2 können mit einem ping jedoch nicht erreicht werden.

Vielleicht sehe ich den Wald vor lauter Bäumen nicht mehr... Was ist hier falsch konfiguriert oder fehlt noch?

Viele Grüße

-

-

Hallo,

je Interface eine Regel reicht auch. Die mit dem jeweilig anderen VLAN als Source brauchst du nicht und macht keinen Sinn.

Aber das ist das geringere Übel hier. Was ist das vlan2gw??

Wenn beide VLANs direkt auf der pfSense eingerichtet sind, benötigt es kein Gateway in der Firewall Regel.

Es reicht, dass beide VLANs die pfSense (ihre jeweilige IP im VLAN) als Standardgateway nutzen, damit die Kommunikation funktioniert.Grüße

-

Also so wie du das schreibst macht es keinen Sinn:

1a) pass, ipV4 *, source: Vlan2 net, Port *, destination: Vlan1 net, port *, gateway: vlan2gw

Macht keinen Sinn, da aus VLAN1 keine Source VLAN2_net kommen kann. Außerdem: was soll das Gateway VLAN2GW?

1b) pass, ipV4 *, source: Vlan1 net, Port *, destination: Vlan2 net, port *, gateway: vlan2gw

Schon richtiger, aber wieder: was hat das GW hier zu suchen!? Das sind alles LANs oder nicht? Ein LAN braucht KEIN Gateway außer in Sondersituationen, die ich hier nicht sehe.

VLAN2 natürlich genauso.

1a: macht Sinn

1b: macht keinen Sinnaußerdem hier sogar noch komischer: warum 2x vlan2gw wenn ich AUS VLAN2 raus will?

Ich weiß nicht welche GWs du in den VLANs warum wo angelegt hast, so klappt das nicht. Du pushst keinen Traffic über Gateways die lokal sind, sondern nur, wenn die Netze nicht lokal sind - eben wie beim WAN bzw. ins Internet. Dafür brauchst du ein GW. Für VLANs nicht.

Grüße

\jensPS Edit: @viragomann war schneller ;)

-

Zu den Gedanken, die ich mir gemacht habe.

- Mr. Google hat mich zu einem thread geführt, in dem davon gesprochen wurde, dass auch zwingend der Rückweg (vlan1->vlan2 und vlan2->vlan1) betrachtet werden muss. Deshalb habe ich mal - da ich mit den eingerichtet Regeln nicht voran kam - auf beiden vlans auch beide Regeln aktiviert.

- Das vlan2gw habe ich gesetzt, da ich sicherstellen möchte, dass clients aus Vlan2 immer(!) das VPN-Gateway nutzen. Die Clients in Vlan2 gehen über dieses VPN-Gateway nach draußen und sollen, falls ihnen Zugriff auf Vlan1 gewährt wird, nicht dann doch noch das Vlan1-Gateway nutzen.

Die Regeln habe ich so angepasst:

Vlan 1

pass, ipV4 *, source: Vlan1 net, Port *, destination: Vlan2 net, port *, gateway: *Vlan 2

pass, ipV4 *, source: Vlan2 net, Port *, destination: Vlan1 net, port *, gateway: *Funktioniert aber noch immer nicht. Ping von vlan1 -> vlan2 bekommt keine Antwort.

-

@DerTom24 said in Traffic zwischen zwei Vlans:

Mr. Google hat mich zu einem thread geführt, in dem davon gesprochen wurde, dass auch zwingend der Rückweg (vlan1->vlan2 und vlan2->vlan1) betrachtet werden muss.

Da lasse ich @JeGr den Vortritt. Der hat hierzu immer ganz passende Antworten.

-

@DerTom24 said in Traffic zwischen zwei Vlans:

Mr. Google hat mich zu einem thread geführt, in dem davon gesprochen wurde, dass auch zwingend der Rückweg (vlan1->vlan2 und vlan2->vlan1) betrachtet werden muss. Deshalb habe ich mal - da ich mit den eingerichtet Regeln nicht voran kam - auf beiden vlans auch beide Regeln aktiviert.

Dann hat dich Mr. Google in die Irre geführt oder nicht zu etwas, dass sich auf pfSense bezieht :)

Das vlan2gw habe ich gesetzt, da ich sicherstellen möchte, dass clients aus Vlan2 immer(!) das VPN-Gateway nutzen.

Dann stände da aber VPN Gateway und nicht VLAN2GW. Was ist das VLAN2GW und wo geht das hin?

Zudem: es gibt - wenn du keins angelegt hast - kein VLAN1,2,3GW dass irgendjemand benutzt. Es gibt eines (WAN) und ggf. ein zweites was durch dein VPN ins Spiel kommt. Mehr Gateways gibts nicht. Alles andere sind Routen. Wohin dein Paket wann geht entscheidet einzig und allein die Routing Tabelle und eventuell am Rande noch eine Policy Based Firewallregel. Dat isses dann aber auch. Nur weil ein Paket von VLAN2 zu VLAN1 geht, gibt es keinen komischen Grund, warum das dann erst nach VLAN1 fährt, dann auf halber Strecke umdreht und doch zum WAN rausgeht

So klingt zumindest die Argumentation dass das Paket dann plötzlich ein anderes GW nutzen sollte :)

So klingt zumindest die Argumentation dass das Paket dann plötzlich ein anderes GW nutzen sollte :) -

@viragomann said in Traffic zwischen zwei Vlans:

@DerTom24 said in Traffic zwischen zwei Vlans:

Mr. Google hat mich zu einem thread geführt, in dem davon gesprochen wurde, dass auch zwingend der Rückweg (vlan1->vlan2 und vlan2->vlan1) betrachtet werden muss.

Da lasse ich @JeGr den Vortritt. Der hat hierzu immer ganz passende Antworten.

Da musste ich jetzt wirklich lachen drüber

Da musste ich jetzt wirklich lachen drüber

-

@JeGr

Bin doch enttäuscht. Hätte mir eine heftigere Reaktion erwartet.

Wirst du alt oder bist schon im Wochenende? -

Das zweite Gateway habe ich über eine Firewall-Regel eingebunden. Ich hatte mal Probleme mit dem Einrichten der Vlans und hatte von euch bereits entsprechende Hilfestellungen bekommen... Vielleicht erinnert ihr euch ja... Die Geschichte mit den Mikrotik-Switchen... (https://forum.netgate.com/topic/154744/jeweils-einen-dhcp-server-pro-vlan-einrichten-geht-das)

Wie dem auch sei... Wenn ich eure Hinweise jetzt richtig verstehe, dann ist mit den beiden Firewall-Regeln eigentlich alles richtig konfiguriert und sollte laufen!?

-

@DerTom24 said in Traffic zwischen zwei Vlans:

Wenn ich eure Hinweise jetzt richtig verstehe, dann ist mit den beiden Firewall-Regeln eigentlich alles richtig konfiguriert und sollte laufen!?

Ja, wenn die Regeln auch in der richtigen Reihenfolge angeordnet sind.

Wenn du, wie du schreibst, auf VLAN2 ein Regel hast, die den Traffic auf das VPN-Gateway lenkt und diese als Ziel "alles" hat (also VLAN1 miteinschließt), dann musst du die Regel, die Zugriff auf VLAN1 erlaubt, darüber anordnen. -

@viragomann

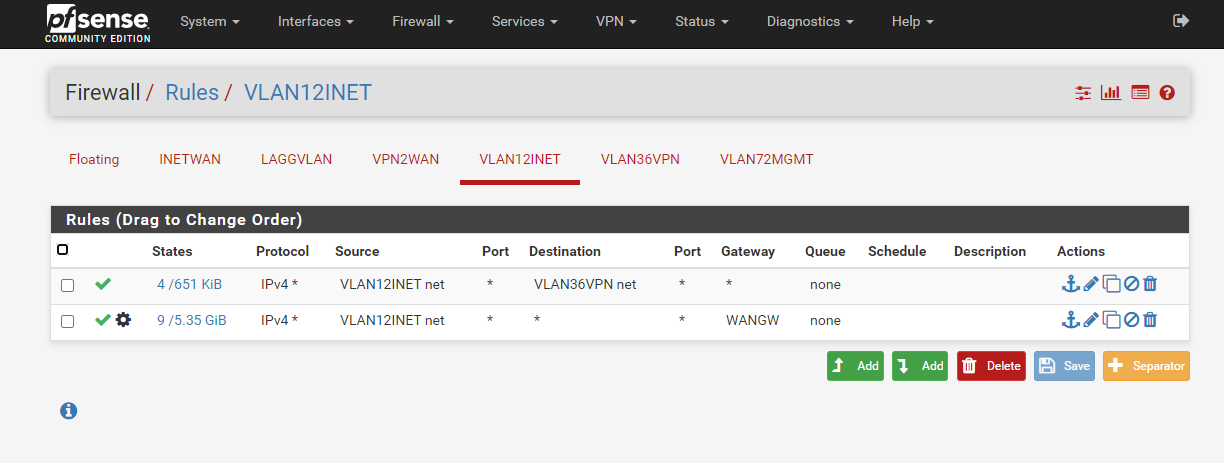

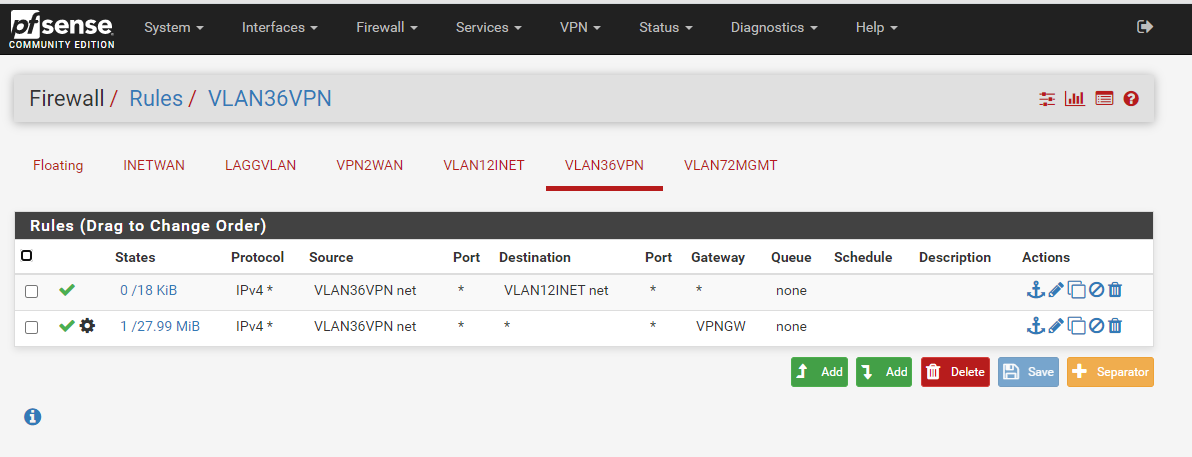

Die Regeln sollten so eigentlich stimmen.Vlan1:

Vlan2:

Aber auch mit diesen weit offenen Regeln kann ich aus vlan1 nicht nach vlan2...

Ich kann das parent device aus Vlan1 erreichen - Weg Windows-PC über die Mikrotik-Switche bis zum pfSense-Server sollte also passen- das parent-device von Vlan2 kann ich aber nicht anpingen, wie auch den eigentlichen client in Vlan2 nicht...

Ich habe auch mal den Windows-PC in das Vlan2 eingebunden. Dort entsprechend... Vlan2 parent-device auf pfSense kann gepingt werden, das parent-device Vlan1 jedoch nicht.

-

Problem scheint gelöst...

Mein Fehler...

Um im Forum schreiben zu können - der Windows-PC hängt eigentlich an einem ganz anderen Netz und wird noch auf die neue Struktur gebracht - war für die im pfSense-Netz konfigurierte Netzwerkkarte nur die IP und die Maske definiert. In dem Moment, in dem ich die andere Netzwerkkarte deaktiviert hatte und mir per dhcp die IP von den jeweiligen dhcp-Servern in den beiden vlans habe geben lassen, waren auch die jeweiligen Clients erreichbar...