VPN IKEv2 авторизация мобильных клиентов

-

@glifed Отдельные машины, по моему мнению, лучше через OpenVPN цеплять. Быстрее работают и быстрее ре-коннект при обрыве связи. Ставишь клиента OpenVPN, сертификат в PF генеришь и на основании него делаешь файл .ovpn, подгружаешь в клиента и в автозагрузку его. При старте win машины он сам автоматом соединяется. У меня так кассы в магазинах работают. А IPSec, опять таки по моему мнению, лучше сети соединять. Так у меня и сделано.

Настройка OpenVPN Win: https://softnastroy.com/content/avtomaticheskiy-zapusk-openvpn-v-windows-ispolzuya-nuzhnyy-vam-konfiguracionnyy-fayl-ovpn.html

Шаблон файла .ovpn, что бы долго не искать и не мучаться:

client

dev tun

proto tcp (у меня tcp у себя можешь и udp сделать, как удобно)

remote (адрес твоего сервера)

port //порт твоего сервера

auth SHA256

cipher AES-256-GCM

keysize 256

resolv-retry infinite

nobind

persist-key

persist-tun

keepalive 10 120

comp-lzo

verb 3<ca> (сертификат сервера, тот который ca из PF)

-----BEGIN CERTIFICATE----------END CERTIFICATE-----

</ca>

<cert> (сертификат клиента из PF)

-----BEGIN CERTIFICATE----------END CERTIFICATE-----

</cert>

<key> (ключ клиента из PF)

-----BEGIN PRIVATE KEY----------END PRIVATE KEY-----

</key>

-

@dimm56 Это я уже настроил. Даже через Active Directory. От руководства пришло распоряжение оттестировать IKEv2

-

@dimm56 said in VPN IKEv2 авторизация мобильных клиентов:

OpenVPN, сертификат в PF генеришь и на основании него делаешь файл .ovpn, подгружаешь в клиента и в автозагрузку его. При старте win машины он сам автоматом соединяется. У меня так кассы в магазинах работают.

Вариант поставить роутер\пф и пусть он поднимает впн-линк, а все остальные через него "ходят" не рассматривался? Зачем 100500 клиентов-то? Это усложняет схему и нагружает впн-сервер.

-

@werter said in VPN IKEv2 авторизация мобильных клиентов:

Это на пф серый адрес на ВАН?

Да на ПФ. Серый IP ПФ получает от провайдера, подключение по PPPoE.

@dimm56 said in VPN IKEv2 авторизация мобильных клиентов:

Что бы все работало надо порты открывать:

IPv4 ESP * * WAN адрес * * * IPSec

IPv4 TCP/UDP * * WAN адрес 500 (ISAKMP) * * IPSec

IPv4 TCP/UDP * * WAN адрес 4500 (IPsec NAT-T) * * IPSec

У меня так и все ок. И стационарные и мобильные клиенты работаю.Конечно все эти порты открыты! О чем и говорит соответсвующая запись в логах.05[IKE] <1145> received cert request for unknown ca with keyid 0e:ac:82:60:40:56:27:97:e5:25:13:fc:2a:e1:0a:53:95:59:e4:a4

Типа достучался, а вот сертификат не правильный. Хотя на самом деле, сертификат очень даже ровный. Заметил еще одну вещь. Иногда, (очень редко) подключение всё таки проходит корректно. Хотя в настройках ничего не меняю. Есть у меня еще другой пфсенс с аналогичными настройками (другой провайдер с белым ip) там всё без проблем. -

Оффтоп.

Комрады, поднял у себя Jitsi Meet для видеоконференций. Плюс RocketChat для общения в корп. сети. И подружил с LDAP\AD (ох и не просто это в случае с рокетом - продукт хорош, но сыроват без "напильника").

Это я к грядущей самоизоляции готовлюсь.

Зы. Почему рокет? Перепробовал zulip, matrix, ejabberd + conversejs (классно, но с LDAP-ом есть нюансы). И только рокет (с танцами) смог подгрузить пользователей из АД и дал возможность сразу создавать каналы и подкидывать в них пол-лей.

Зы2 . Насчет jitsi (требует всего 3 порта для проброса за NAT). Оч. гибкая штука, но надо руками править конфиги. Провел конференцию на 18 человек, но пришлось принудительно снижать кач-во видео из-за каналов связи и старенького сервера с Proxmox-ом, на к-ом живет jitsi в виде ВМ.

Зы3. Пробовал еще BBB (BigBlueButton). Гибче в плане управления, но умеет только на Ubuntu 16 жить. Устанавливается скриптом. Можно прикрутить к Moodle LMS (есть статья на хабре).

-

@werter

Тоже используем Rocket.Chat

Как решили вопрос с удалением неактивных учеток AD? -

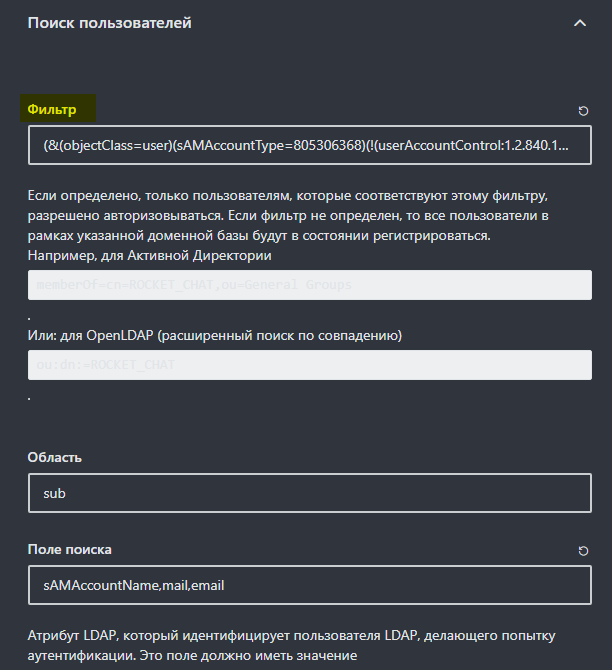

Не удалением учеток, а запретом показывать их и запретом аутентификации в чате.

Фильтр:

(&(objectClass=user)(sAMAccountType=805306368)(!(userAccountControl:1.2.840.113556.1.4.803:=2))(!(showInAdvancedViewOnly=TRUE)))showInAdvancedViewOnly=TRUE для того, чтобы отсеивать служебные учетки, к-ым не надо светиться в чате.

showInAdvancedViewOnly - атрибут в АД при вкл. Показывать расширенные настройки в учетке.Зы2. Для принудительного удаления всех данных по пользователям из АД в базе mongo:

# Batch deletion of users registered in Background Sync mongo use rocketchat; db.users.remove({"ldap": true}); db.users.find();

-

(&(objectClass=user)(sAMAccountType=805306368)(!(userAccountControl:1.2.840.113556.1.4.803:=2))(!(showInAdvancedViewOnly=TRUE)))

Можно проще:

(&(objectClass=user)(!(userAccountControl:1.2.840.113556.1.4.803:=2))) -

@werter Доброго времени суток. Случайно натолкнулся на офтоп. Настраивали блокировку пользователей АД в рокете при их блокировке в АД ?

-

Добрый

@jonnydy

Ответил в ЛС.