HELP !!!

-

Всем привет. Прошу помощи , направте на путь истынный .

Реализованна следующая схема:

Офис 1 (pfsense)- pf1

wan дрес: 10.10.10.20 (Virtual IPs \IP Alias - 10.10.10.21 )

lan 192.168.1.1

openvpn - серверОфис 2 (pfsense) - pf2

wan дрес: 10.10.20.20

lan 192.168.10.1

openvpn - клиент

Между офисом 1 и 2 поднят OpenVpn,

Так же релизован редирект трафика из офиса 2 в офис 1.

Реализованно следующим способом, на pf2 поднят интерфейс ovpn клиента, в правило lan интерфейса указал шлюз ovpn интерфейса.

На pf1 онид в nat сделал правило на интерфейс wan Source : 10.10.20.20 но в разделе Address (NAT Address) указал IP Alias - 10.10.10.21 .

В таком случае клиенты которые находятся за pf2 ходят в инет под адресом - 10.10.10.21 . сети друг друга видят все хорошо.

Но вот проблема.

За pf2 есть почтовый хост (192.168.10.3). и днс зона настроена на ip 10.10.10.21 . т.е. запись mail ведет на этот IP

Внимание вопрос как теперь настроить NAT таким образом , чтобы весь входящий трафик снаружи на ip 10.10.10.21 через vpn на этот почтовый хост (192.168.10.3)

Либо же не весь трафик а нужный для почтовика. типа IMAP SMTP и пр.

Уповаю на вашу поддержку в этом вопросе, уже все препробовал а результата нуль. :-( -

@DIMADUR

Здр

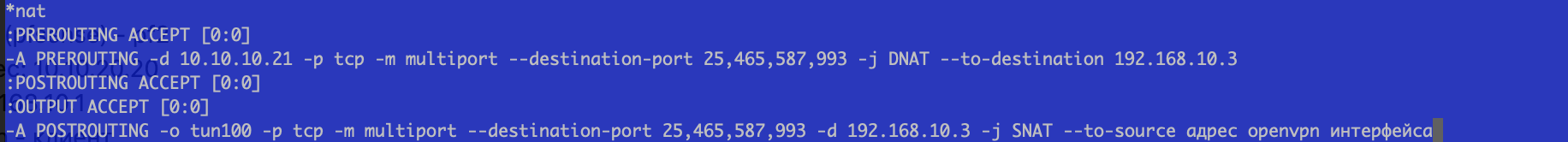

если я все верно понял , то Вам надо сделать вот так

Это настройки iptables , но идея , думаю , ясна

1 проброс портов

2 NATирование проброшенных портов на openvpn интерфейсе офиса 1 -

@Konstanti

Спасибо за отзыв. Можно уточнить все таки .

Мои действия таковы:-

на pf1 иду в Firewall\NAT\Port Forward

создаю правило к примеру для https:

Interface-WAN

Destination - выбираю 10.10.10.21 (я его могу выбрать из списка)

Destination port range выбираю

From port- https

To port - https

Redirect target IP -192.168.10.3

Redirect target port - https -

Тут не совсем понял, мне нужно поднять интерфейс на pf1

(типа OPT/ovpn2) ? или в самом правиле указать адрес ovpn интерфейса.

И если я все правильно понимаю , мне на pf2 ни каких действий производить не требуется?

-

-

@Konstanti

Спасибо за отзыв. Можно уточнить все таки .

Мои действия таковы:-

на pf1 иду в Firewall\NAT\Port Forward

создаю правило к примеру для https:

Interface-WAN

Destination - выбираю 10.10.10.21 (я его могу выбрать из списка)

Destination port range выбираю

From port- https

To port - https

Redirect target IP -192.168.10.3

Redirect target port - https -

Тут не совсем понял, мне нужно поднять интерфейс на pf1

(типа OPT/ovpn2) ? или в самом правиле указать адрес ovpn интерфейса.

И если я все правильно понимаю , мне на pf2 ни каких действий производить не требуется?

-

-

@DIMADUR

1 пункт верно - это проброс порта

2 пункт - это смена внешнего ip адреса отправителя на ip адрес openvpn интерфейса на pf1 ( туннель же у Вас уже создан между Pf 1 и Pf 2 , насколько я понял )

на pf2 ничего делать не надо - при условии , что мы говорим только о входящем трафике -

@Konstanti

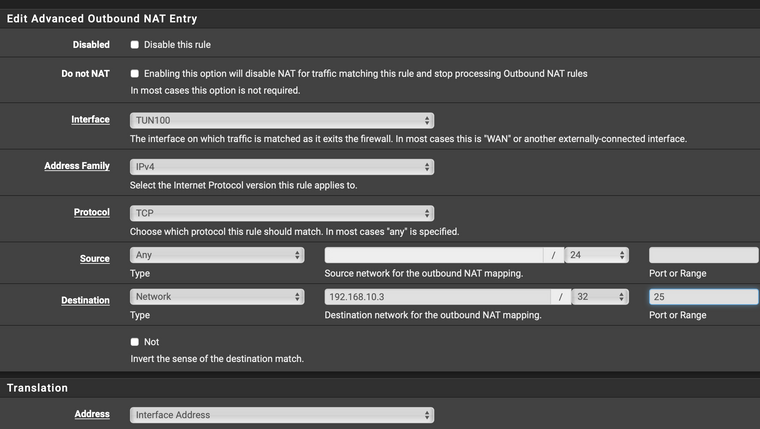

Вот тут у меня и сложность . как правильно написать правило.

На сегодня у меня правило вот такое.

В Firewall\NATO\utbound

Interface - wan

Protocol - TCP

Source - 10.0.3.1/32 (ip адрес тунеля pf1 (pf2 адрес тунеля 10.0.3.2)) Port or Range - 443

Destination -192.168.10.3/32 Port or Range -443

Port or Range - Static Port (галочка стоит)

Но пока не работает. Что то я так понял не верно указал.

И да речь идет только о входящем трафике. Исходящий работает как надо. -

@DIMADUR

для примера

-

@Konstanti

Interface TUN

Это интерфейс который нужно поднять? т.е. на pf1

Interfaces/Interface Assignments

добавляю ovpns5 своего тунеля.

и включаю его?

Сейчас попробую -

@Konstanti

Есть заработало!!!!!

Очень благодарен

Совсем не подумал про то что нужно поднять интерфейс тунеля ... -

This post is deleted!