Frage zu Stellschrauben für eine pfSense Konfiguration mit VPN Providern

-

Hallo.

In diesem Thread möchte ich nicht über den Sinn der Nutzung von VPN Providern disktutieren.

Danke für euren Verständnis.

Bisher habe ich eine einfache VPN Konfiguration genutzt, wie in dieser Anleitung z. B.

Zufällig bin ich auf eine Anleitung gestolpert, die sich um einiges unterscheidet.- Firewall/ Killswitch

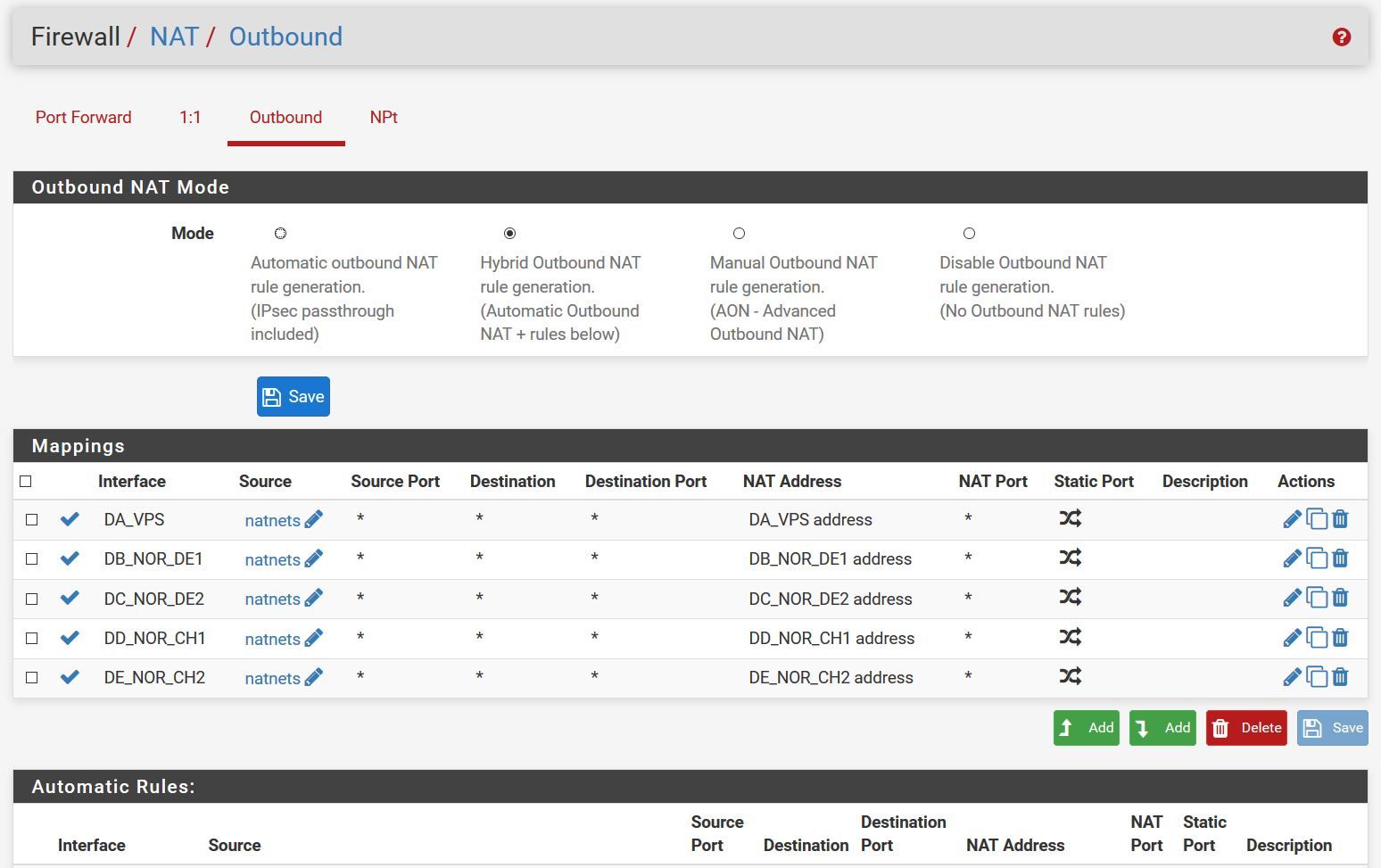

Bisher habe ich den Killswitch in Firewall->NAT->Outbound eingestellt.

In der Anleitung wird der Killswitch jedoch in Firewall->Rules->LAN eingestellt.

Was ist richtiger?- DNS Leaks

Habe bis jetzt auch noch nie konfiguriert. Da wird von einem Beispiel-Szenario gesprochen.

Macht es ebenfalls Sinn diesen Part zu konfigurieren?- VPN für einen bestimmten Port

Hier wird im Outbound NAT eine Regel für Protokoll TCP und TESTPORT hinzufügt.

Darüber würde ich auch gerne mehr wissen.- DNS Server und DNS Resolver

Hier habe ich bis bisher DNS Server ohne Gateway angegeben.

Ohne VPN habe ich auch nie DNS blockiert. Sollte man das wie in der Anleitung konfigurieren?In DNS-Resolver habe ich nur Outgoing Network Interface angegeben.

In der Anleitung werden weitere Optionen aktiviert. Hat da jemand auch Erfahrung?- Sonstiges

Gibt es noch weitere Punkte, die man konfigurieren sollte?

Grüße

Michael

-

Interessant.

Habe mal die Anleitung genutzt und meine Outbound NAT Mappings konsolidiert, die waren echt unübersichtlich geworden.

Anscheinend gibt es ja schon einen Tonatsubnets Table, diesen kann man aber leider nicht verwenden, oder doch?

Ich habe einen neuen Alias erstellt und den Inhalt des vorgenannten Table dort mehr oder minder hinein kopiert.

Gibt es dafür eine slickere Lösung? -

@Michael9876 Bei pfSense gibt es ja öfters verschiedene Wege zum Ziel, schwierig das nun zu bewerten.

Einige der Punkte, die Du ansprichst, kannst Du ja selbst testen, wie z.B. funktioniert dein VPN-Killswitch überhaupt, wie ist das Ergebnis, wenn Du einen DNS-Leaktest aus dem Web nutzt, etc.

Ich kann für mich sagen, dass ich noch kein Outbound NAT nur für einen einzelnen Port machen musste und dass ich meinen VPN-Killswitch via tagging umgesetzt habe. Für DNS nutze ich DNS Query Forwarding mit SSL/TLS im Resolver, also mein ISP sieht da eh nichts, oder ich vergebe den DNS-Server direkt über DHCP, was dazu führt, dass der betreffende Host die Verbindung zum DNS-Server automatisch über die VPN-Verbindung herstellt. Die DNS-Server meines VPN-Providers nutze ich wiederum nirgends, weil mir zu lahm und letztlich überflüssig.