OpenVPN и локальные ресурсы внутри сети

-

@Konstanti said in OpenVPN и локальные ресурсы внутри сети:

@marchello тогда у Вас нет нужно правила на lan интерфейсе

В порядке эксперимента добавил правило на эхо, и всё равно не работает.

-

@marchello

Тогда только остается включать tcpdump и смотреть , что происходит в момент пинга

tcpdump -netti имя_lan_интерфейса icmp and host ip_адрес_сервераи проверять

1 отрабатывает ли nat outbound (те изменился ли ip адрес источника)

2 и приходят ли ответные пакеты -

@luha said in OpenVPN и локальные ресурсы внутри сети:

@marchello Привет. Недавно настраивал OpenVPN и так же надо было видеть сервера.

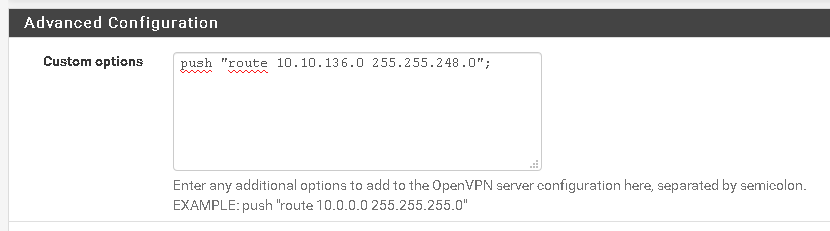

- В настройках сервера OpenVPN на pf в разделе "Advanced Configuration" в "Custom options" прописываем в какую подсеть могут стучать клиенты OpenVPN - push "route 192.168.1.0 255.255.255.0" (там это даже в подсказке указано и не с проста)

- На самом сервере при необходимости разрешить доступ с подсети OpenVPN (с той, которую ты указываешь в настройках сервера OpenVPN).

... и всё, должно работать. Может быть ещё включить "заворачивание всего трафика через туннель", но тогда обратить внимание на настройки DNS.

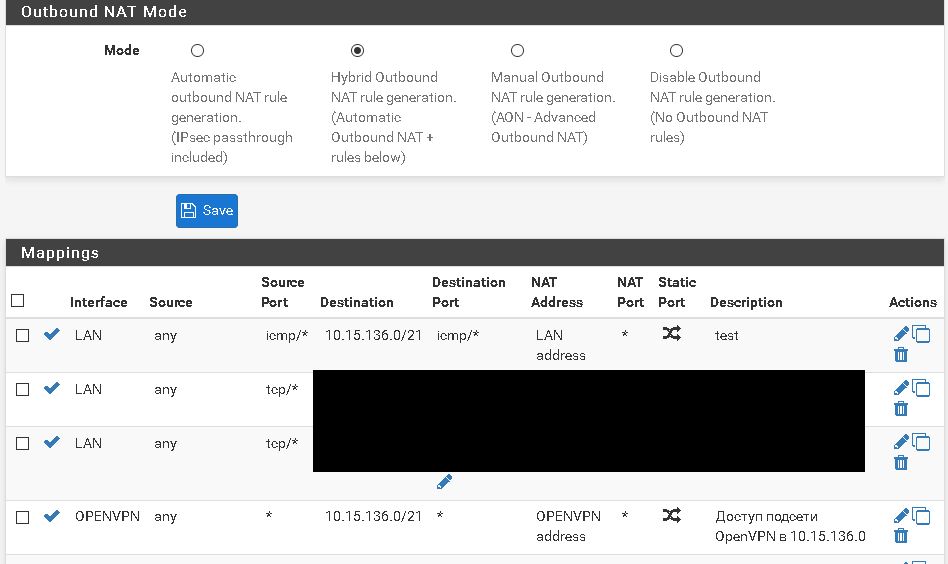

Удалил все правила включая OpenVPN. Создал новый сервер включив дополнительный маршрут в Custom options, далее выгрузил конфигурацию, загрузил на клиента, проверил подключение к OpenVPN серверу - работает без вопросов. Добавил правило в NAT

Перепроверил активность и поднятое состояние OpenVPN интерфейса. По итогу ping с клиента показывает что сервера с прописаным гейтом pfSense отвечают, с иным ip гейта на интерфейсе молчат.

-

Думаю дело не в том какой шлюз указан на "неотвечающем" сервере, а во взаимодействии подсетей. Шлюз это только для выхода в интернет. Учти, прохождение пакетов зависит от каждой из участвующих сторон! Ты же на сервере ведь проверил, слушает он подсеть OpenVPN или нет? От стороны pf твой клиент виден в локалке с адресом подсети VPN... соответственно свичи там разные, компьютеры, сервера, все будут отличные от их подсети пакеты или игнорировать или принимать, зависит от настроек.

Кстати! А на pf разрешил трафик между подсетями?! Может pf сам не слушает того твоего сервера?

-

@marchello

Можете показать вывод tcpdump на lan интерфейсе при запущенном пинге в направлении нужного сервера ( с настроенным NAT outbound) ? -

Для следующих поколений оставляю готовый рецепт настройки доступа пользователей из VPN во внутреннюю сеть предприятия без необходимости прописывать на запрашиваемом ресурсе шлюзом pfSense.

-

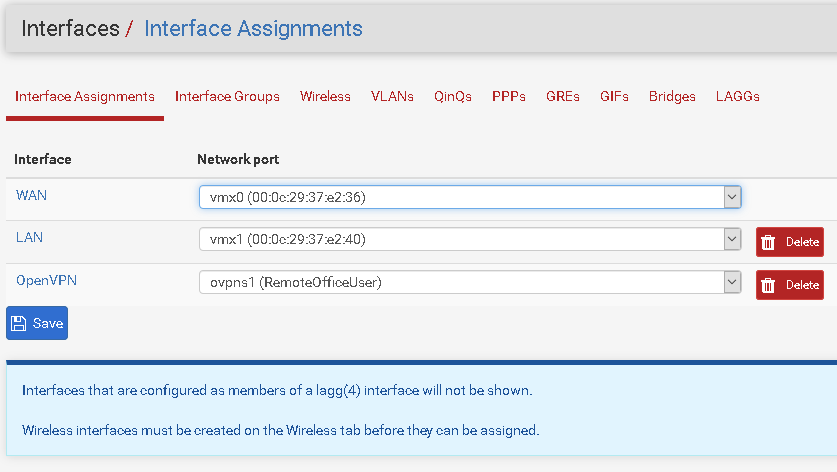

Заходите в Interfaces > Interface Assignments добавляете интерфейс OpenVPN и в его свойствах активируете (поднимаете)

-

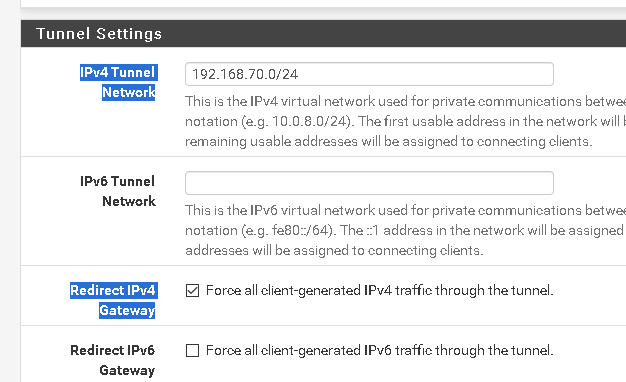

Запоминаем сетку и маску выделенную для тоннеля + галка на ''Redirect IPv4 Gateway'' включена.

-

Добавляем принудительно маршрут в локальную сеть предприятия при установке соединения клиентом

-

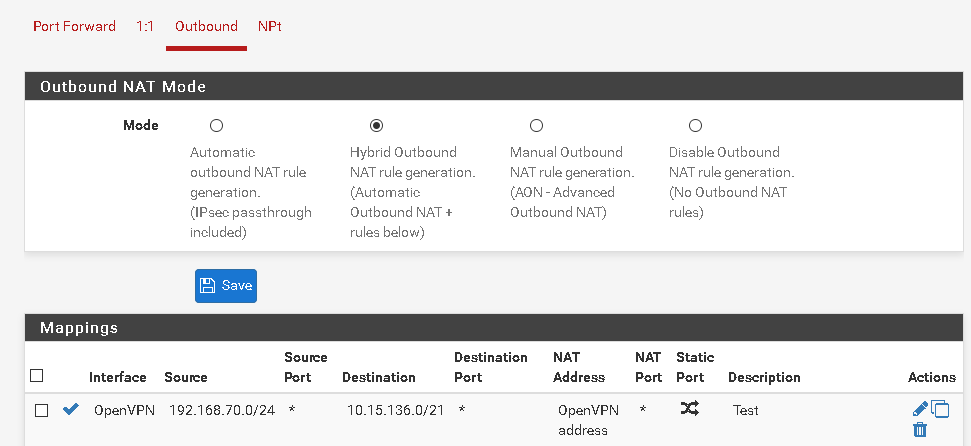

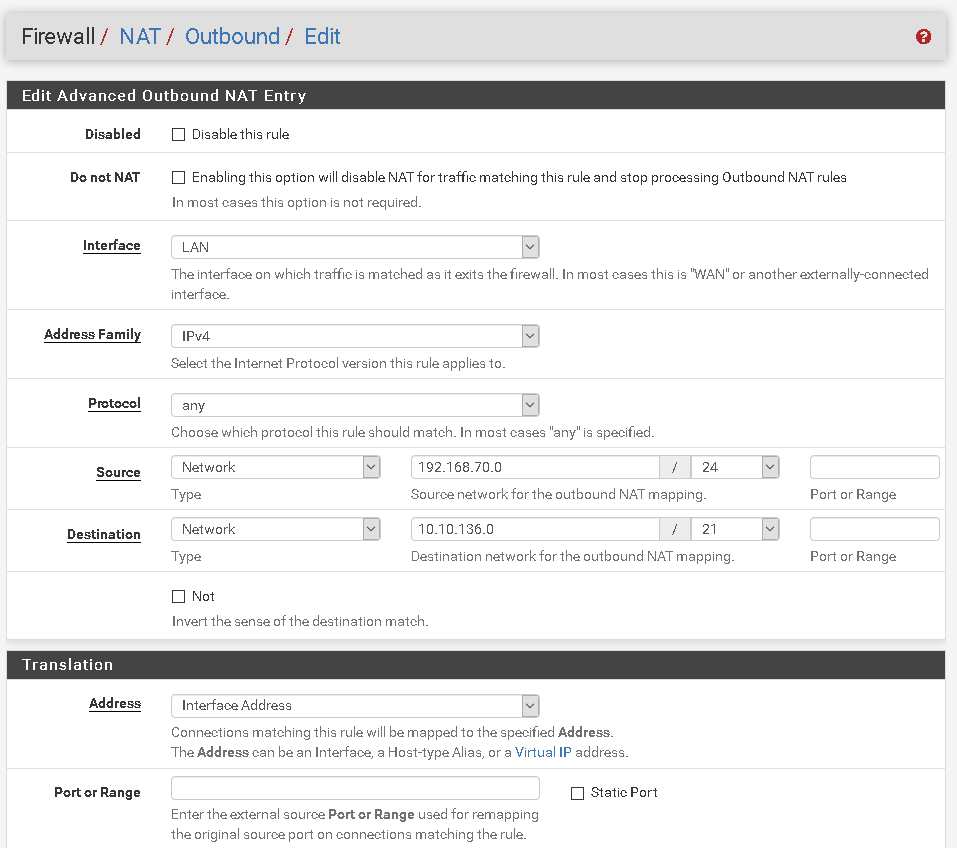

Далее идём в NAT и создаём правило которое позволяет клиентам из сетки VPN ходить в сеть предприятия и обратно.

Всё будет работать при условии, что сам OpenVPN предварительно был настроен верно и подключение к нему перед этими манипуляциями проверялось. Спасибо Konstanti и Luha в решении проблемы.

P/S появилась дополнительная проблема, веб сайт к которому получен доступ и который отвечает внутри сети предприятия, делает редирект пользователя за пределы сети предприятия, на другой веб-сервис, попытка дополнительного добавления сети этого нового веб-сервиса (находящемуся за пределами локальной сети предприятия) в NAT и в соответствующее поле VPN к клиенту не помогает.

-

-

Добрый.

- Зачем ВЕСЬ траффик впн-клиентов в туннель-то заворачивать?

- В чем проблема указать шлюзом ЛАН-адрес пф на интересующей машине? Зачем "танцы" ?

-

@werter said in OpenVPN и локальные ресурсы внутри сети:

Добрый.

- Зачем ВЕСЬ траффик впн-клиентов в туннель-то заворачивать?

- В чем проблема указать шлюзом ЛАН-адрес пф на интересующей машине? Зачем "танцы" ?

Есть причины и найдены последствия. 1 - нужно весь 2 - низя поменять шлюз ресурса (вообще низя ))) )

-

Тогда команда route на этом сервере вас спасет:

route -p -4 ADD адрес-сети-впн-клиентов MASK маска-сети-впн-клиентов ЛАН-ip-пф -

@werter said in OpenVPN и локальные ресурсы внутри сети:

Тогда команда route на этом сервере вас спасет:

route -p -4 ADD адрес-сети-впн-клиентов MASK маска-сети-впн-клиентов ЛАН-ip-пфКак вариант )

-

Пробуйте. И удалите костыль с NAT-ом. Иначе он вам еще "покажет" в будущем )

Зы. Без особой надобности не объявляйте явно впн-интерфейс. Без. оч. особой.

-

@marchello Как я уже выше писал если ты весь трафик принудительно пропускаешь от клиента через сервер VPN то нужно проверить настройки DNS, а иначе так и получится.

Не знаю как организовано в твоей рабочей (будем её называть локальной) сети, к которой ты получаешь доступ. У меня в локальной сети настроен свой сервер DNS, в нём прописаны домены на локальных серверах и правильные внутренние IP для этих имён.

Что надо сделать чтобы корректно работало:

- В самом pf указать внешние DNS сервера для каждого WAN и внутренний DNS для него самого ( System / General Setup / DNS Server Settings )

- В настройках OpenVPN сервера в разделе "Advanced Client Settings" включить опцию "DNS Server enable" и указать как "DNS Server 1" внутренний DNS локалки и как "DNS Server 2" внешний (может быть 8.8.8.8).

-

@luha said in OpenVPN и локальные ресурсы внутри сети:

@marchello Как я уже выше писал если ты весь трафик принудительно пропускаешь от клиента через сервер VPN то нужно проверить настройки DNS, а иначе так и получится.

Не знаю как организовано в твоей рабочей (будем её называть локальной) сети, к которой ты получаешь доступ. У меня в локальной сети настроен свой сервер DNS, в нём прописаны домены на локальных серверах и правильные внутренние IP для этих имён.

Что надо сделать чтобы корректно работало:

- В самом pf указать DNS сервера для каждого WAN и для него самого ( System / General Setup / DNS Server Settings )

- В настройках OpenVPN сервера в разделе "Advanced Client Settings" включить опцию "DNS Server enable" и указать как "DNS Server 1" внутренний DNS локалки и как "DNS Server 2" внешний (может быть 8.8.8.8).

Конечно же поднят в сети DNS сервер и в самом OpenVPN он тоже указан в принудительную раздачу клиентам. Я просто не стал об этом упоминать думаю кто будет настраивать сам определится, возможно у него будет иная схема сетки.

-

@marchello said in OpenVPN и локальные ресурсы внутри сети:

@werter said in OpenVPN и локальные ресурсы внутри сети:

Тогда команда route на этом сервере вас спасет:

route -p -4 ADD адрес-сети-впн-клиентов MASK маска-сети-впн-клиентов ЛАН-ip-пфКак вариант )

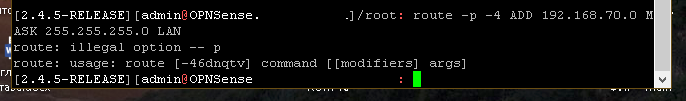

freebsd не понравилась наша идея ))) Пойду вот сюда впихаю )))

-

@marchello

Зачем вы роут на пф добавляете-то? Добавляйте роут на сервер, к-ый БЕЗ шлюза.

Строку дал для Win. -

@marchello

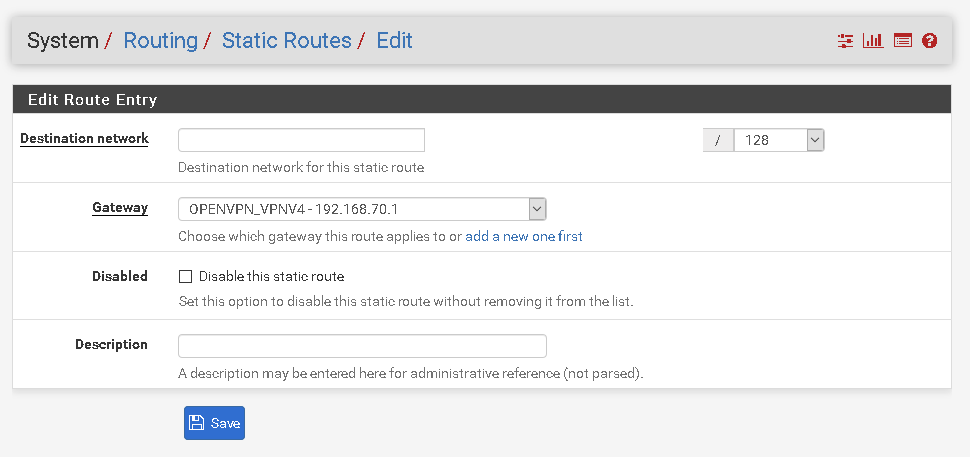

Речь идет о добавлении статического маршрута на сервере -

@werter said in OpenVPN и локальные ресурсы внутри сети:

@marchello

Зачем вы роут на пф добавляете-то? Добавляйте роут на сервер, к-ый БЕЗ шлюза.

Строку дал для Win.Сервер с шлюзом но его значение нельзя изменять на другое.

-

Тогда метрику добавьте:

route -p -4 ADD адрес-сети-впн-клиентов MASK маска-сети-впн-клиентов ЛАН-ip-пф METRIC 10 -

Маршруты это когда для пакетов нет дороги. А когда неправильно разрешается хост то это к DNS-ам вопрос.

Так вот я что-то уже запутался. Что вы хотите сделать и в чём беда? Не проходят маршруты? Или имена не верно разрешаются?! О_о

-

@luha

Как понял я

@marchello said in OpenVPN и локальные ресурсы внутри сети:Возможно ли клиентам OpenVPN сделать доступным сервер находящийся за pfSense но у которого шлюзом не прописан pfSense ?