Meglio Virtuale o Fisico?

-

Ciao,

vorrei avviare una discussione per capire e confrontare se installare PfSense è meglio virtuale piuttosto che con hardware dedicato.mi viene da pensare che il virtuale è meglio se hai altri server da usare o hai un NAS su cui farcelo girare in modalita home (con poche pretese), cosi da non spendere soldi su altro hardwere e visto che tanto hai la "macchina" accessa consumi meno corrente.

l'hardware dedicato forse è meglio per questioni di "sicurezza" e stabilita?

faccio un esempio, io ho il pfsense virtualizzato su server con processore xeon 3.5 e 16 gb di ram dedicata alla macchina virtuale, ma potrei riciclare un vecchio server ibm x3655 amd 1.7 con 16 gb di ram, per il mio pfsense hardware dedicato.

tralasciando l'aspetto dei "consumi di corrente" meglio lasciarlo dove sta o dedicargli un hardware? gestisce con circa 16 client su dominio e AD + 3 server + 2 vpn punto punto + 6 vlan? -

tanto vale che lo lasci li, metterlo su fisico ha senso solo se vuoi risparmiare comprando un prodotto che realmente consumi poco, se devi metterlo su un server dedicato e pagare 50 euro al mese di corrente per non avere niente in più non ha senso. i client che hai sono pochi le vpn sono poche, la linea adsl / fibra che abbiamo in italia fanno schifo ergo ti basta e avanza quello che hai.

gli apparecchi ufficiali netgate hanno 2 o 4 o 8 gb di ram e alcuni sono su cpu arm

te hai uno xeon 3.5 e 16 gb che potresti usare come firewall tranquillamente per tutto il tuo quartiere

-

ma quello che volevo capire è se è meglio ai fini della sicurezza avere l'hardware dedicato o è la stessa cosa?

giusto per capire perché ogni volta che dico che ho il firewall virtuale mi dico..... ffffffff

io avevo la sensazione che averlo virtuale forse era meglio anche perché riuscivo ad avere più schede di rete insieme (ad esempio)

-

a livello di sicurezza non cambia niente. basta non aprire le porte lato WAN...

averlo virtuale quando possibile è comodo. -

quindi tutto sommato mi sembra di capire che a livello di sicurezza non ci sono differenze, la differenza la fa solo il "tipo di uso".

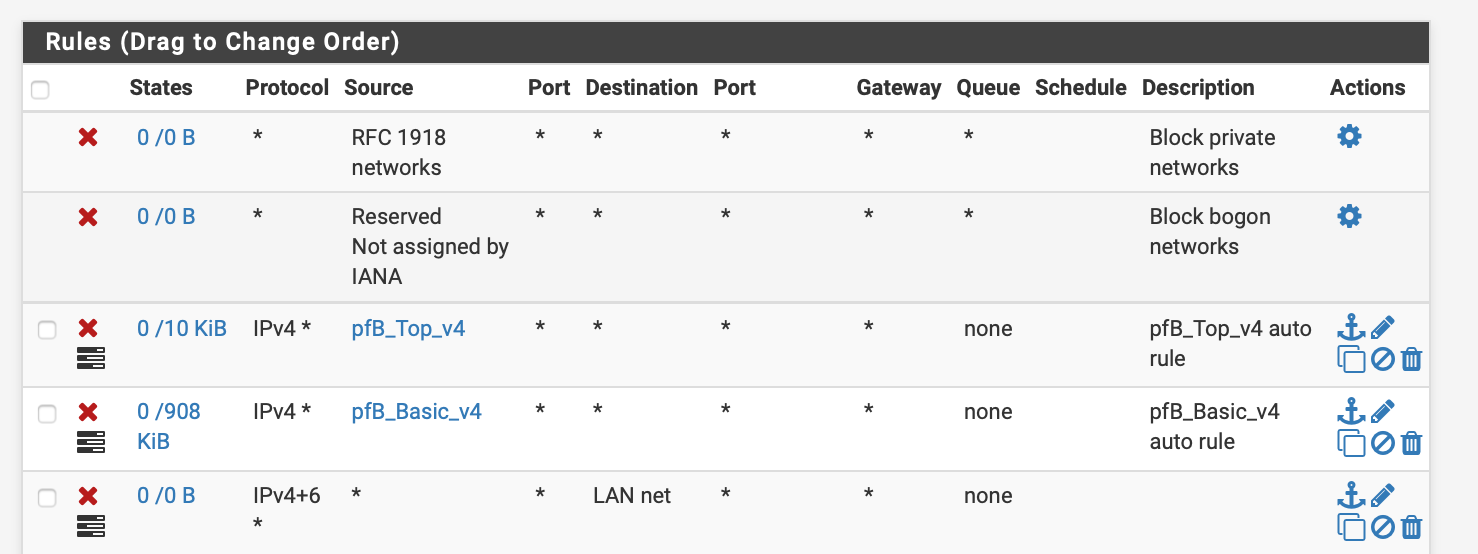

io come rules wan PPoE mi sono messo queste

-

Forse i problemi iniziano quando hai più Hosts?

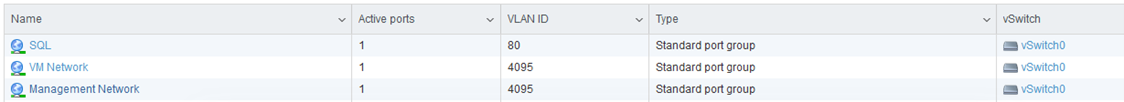

faccio un esempio, se configuro Host1, dove risiede la VM pfsense e gli faccio gestire le vlan delle varie VM montate funziona tutto, ma se vado a gestire VLAN su Host2 inizio ad avere "dolori"

Host2

VM1 - VLAN_80

VM2 - LANpfsense configurato correttamente e lo witch virtuale di vmware idem (come fatto nell'host1)

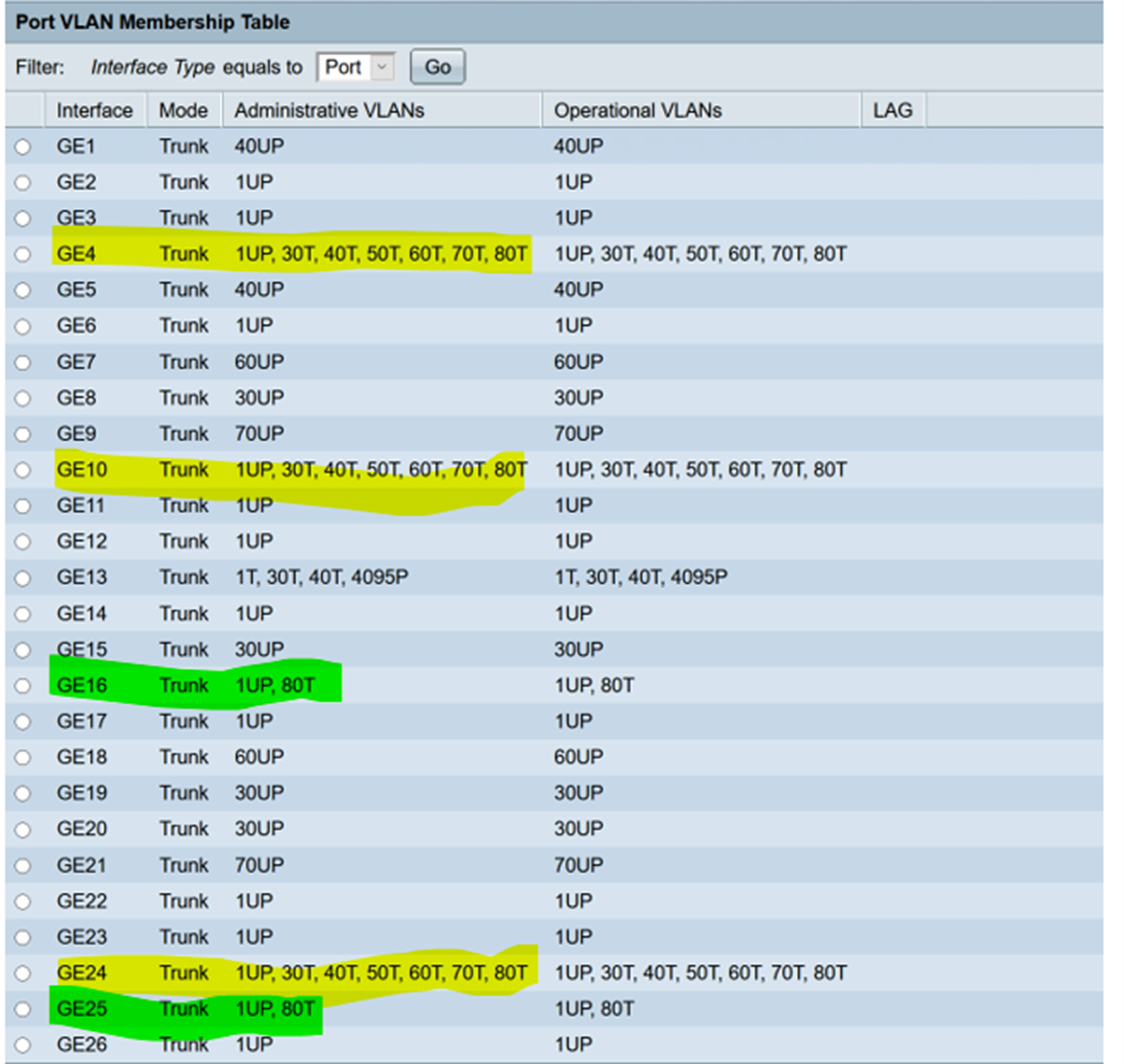

Switch configurato sulla porta della scheda ri rete dell'host2 come

LAN U

VLAN80 T

(le porte del pfsense ovviamente sono T per la VLAN80)

ma non va.....Switch Host2

Guallo Host1 (dove sta pfsense)

Verde Host2 dove ci sta la macchina virtuale da gestire con VLAN80 -

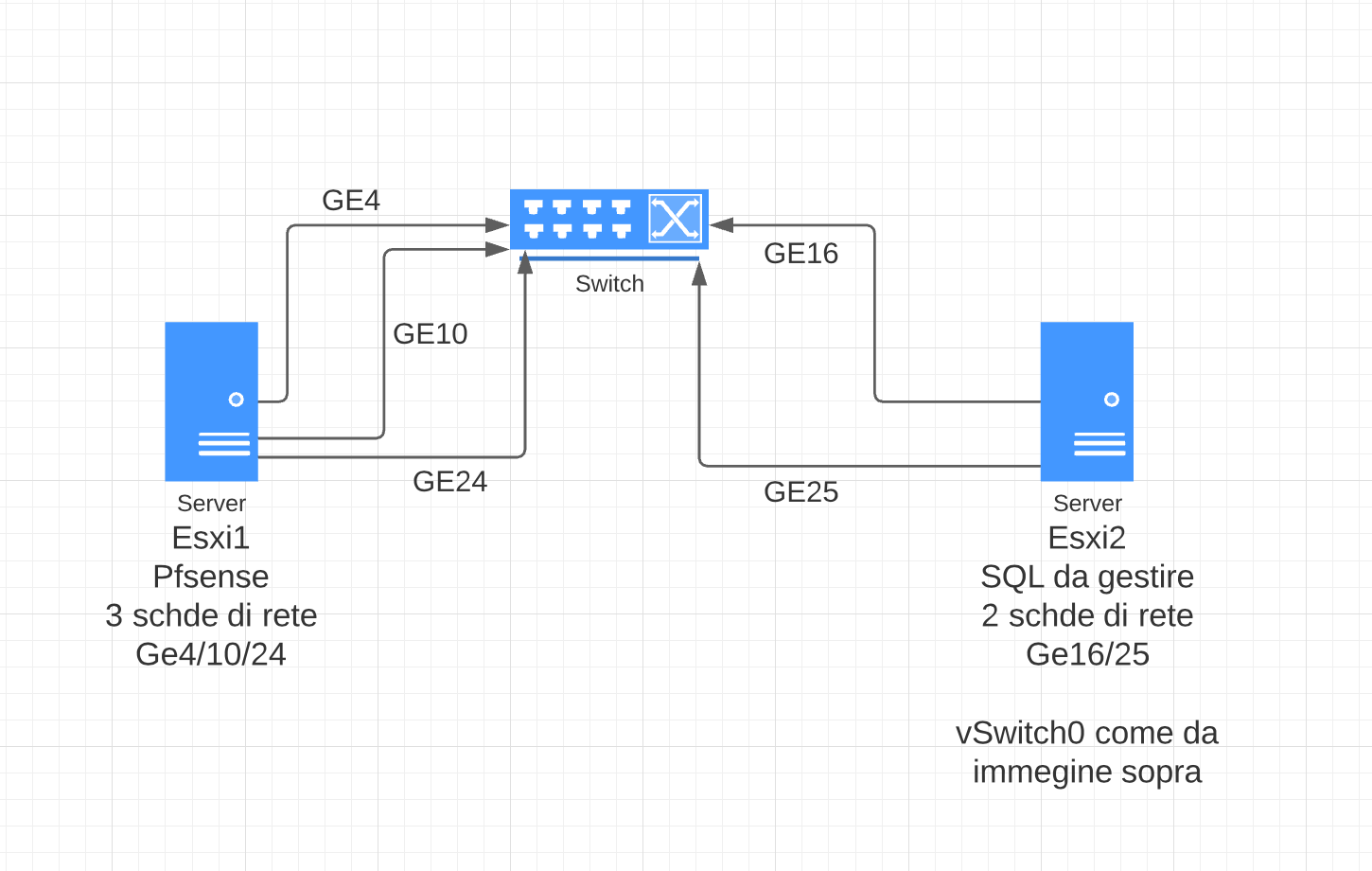

non riesco a capire se sono tutte su vSwitch0 le fai andare nello switch e poi ritornare dentro a pfsense sullo stesso trunk. a occhio stai facendo loop, fortunatamente hai uno switch intelligente. fai un disegno dettagliato di come hai collegato. ge4/10/24 non possono essere virtuali altrimenti i cavi dove vanno?

-

-

come al solito sono uno str......

mancava una porta... ovvero le schede di rete del server2 (Esxi2) sono 3 non due...

quindi configurato la terza porta dello switch Cisco come la 25 e la 16 1UP, 80T funziona

-

farti fare il disegno forse è servito allora

-

decisamente si......

-

@federicop non sono molto d'accordo sul fatto che non cambi nulla a livello di sicurezza.

Virtualizzato vuol dire che dipende da un sistema host e di conseguenza da altro codice che potrebbe essere affetto da bug o malfunzionamenti.

Di fatto il tuo cavo WAN è connesso ad altro hw ed altro software che lo gestiscono e se toppano qualcosa il tuo pfsense è l'ultimo dei problemi.

Ovviamente se hai dei virtual datacenter su un cloud provider non puoi fare altro, ma hai anche altre barriere messe in atto dal provider.

Farlo in casa non è prorpio il massimo per questioni di sicurezza e per questioni di gestione. Un problema sull'host si riperquote anche sul firewall quindi oltre alle VM ti trovi tutto il resto della rete isolato.

In ambito aziendale di solito si preferisce avere una macchina fisica dedicata.Ciao Fabio