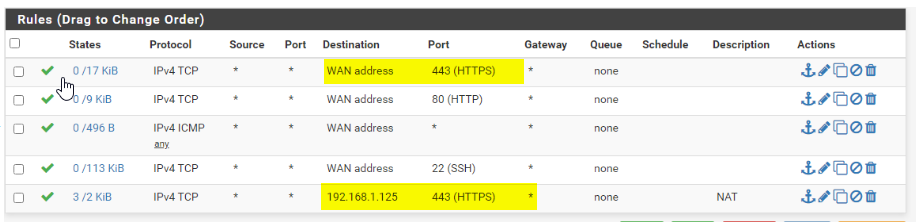

port 443 wan to lan

-

tcpdump -netti vr0 tcp a nd port 443

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on vr0, link-type EN10MB (Ethernet), capture size 262144 bytes

1606307458.504141 00:0c:29:f9:6c:bb > 1c:af:f7:0e:aa:61, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49820 > 193.178.229.130.443: Flags [S], seq 1613285965, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0

1606307459.517617 00:0c:29:f9:6c:bb > 1c:af:f7:0e:aa:61, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49820 > 193.178.229.130.443: Flags [S], seq 1613285965, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0

1606307461.519017 00:0c:29:f9:6c:bb > 1c:af:f7:0e:aa:61, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49820 > 193.178.229.130.443: Flags [S], seq 1613285965, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0

1606307465.520093 00:0c:29:f9:6c:bb > 1c:af:f7:0e:aa:61, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49820 > 193.178.229.130.443: Flags [S], seq 1613285965, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0

1606307473.536208 00:0c:29:f9:6c:bb > 1c:af:f7:0e:aa:61, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49820 > 193.178.229.130.443: Flags [S], seq 1613285965, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0tcpdump -netti rl0 tcp and port 443 and host 192.168.1.125

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on rl0, link-type EN10MB (Ethernet), capture size 262144 bytes

1606307026.341908 00:00:21:e9:bd:88 > 18:31:bf:2d:b9:da, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49781 > 192.168.1.125.443: Flags [S], seq 43989159, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0

1606307027.358541 00:00:21:e9:bd:88 > 18:31:bf:2d:b9:da, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49781 > 192.168.1.125.443: Flags [S], seq 43989159, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0

1606307029.374555 00:00:21:e9:bd:88 > 18:31:bf:2d:b9:da, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49781 > 192.168.1.125.443: Flags [S], seq 43989159, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0

1606307033.387070 00:00:21:e9:bd:88 > 18:31:bf:2d:b9:da, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49781 > 192.168.1.125.443: Flags [S], seq 43989159, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0

1606307041.402891 00:00:21:e9:bd:88 > 18:31:bf:2d:b9:da, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49781 > 192.168.1.125.443: Flags [S], seq 43989159, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0 -

-

ip белый.

Суть задачи в найтройке сервиса DirectAccess. Когда данная служба была поднята напрямую (без pf) все работало, но не было защиты никакой. Вот для защиты принято решение поставить pf, но пока что с ним не получается настроить. -

@Konstanti said in port 443 wan to lan:

ТС правило показал )))

и , судя по тому, что правило показанное взято из файла , это означает , что ТС понимает , что делает )))Спасибо что вы такого высокого мнения обо мне, но если бы я знал - я бы сам сделал, а так для меня это только второй опыт работы с pf, до этого на нем настраивал только openVPN и все.

-

@webnash

У Вас сервер не отвечает на запросы .

Причин вижу 2- на сервере настроен файрвол

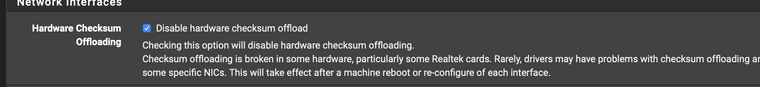

- неверный расчет контрольных сумм tcp пакетов

/System/Advanced/Networking

-

@Konstanti said in port 443 wan to lan:

У Вас сервер не отвечает на запросы .

Причин вижу 2на сервере настроен файрвол

неверный расчет контрольных сумм tcp пакетов/System/Advanced/Networking

1-е - на сервере включен брандмауер, но в правилах 443 порт открыт.

2-е - данной галочки небыло, выставил.

Результат тот же.tcpdump -netti vr0 tcp and port 443 tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on vr0, link-type EN10MB (Ethernet), capture size 262144 bytes 1606309669.051196 00:0c:29:f9:6c:bb > 1c:af:f7:0e:aa:61, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49888 > 193.178.229.130.443: Flags [S], seq 3125959832, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0 1606309670.063720 00:0c:29:f9:6c:bb > 1c:af:f7:0e:aa:61, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49888 > 193.178.229.130.443: Flags [S], seq 3125959832, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0 1606309672.079763 00:0c:29:f9:6c:bb > 1c:af:f7:0e:aa:61, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49888 > 193.178.229.130.443: Flags [S], seq 3125959832, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0 1606309676.079232 00:0c:29:f9:6c:bb > 1c:af:f7:0e:aa:61, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49888 > 193.178.229.130.443: Flags [S], seq 3125959832, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0 1606309684.095497 00:0c:29:f9:6c:bb > 1c:af:f7:0e:aa:61, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49888 > 193.178.229.130.443: Flags [S], seq 3125959832, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0 ^C 5 packets captured 352 packets received by filter 0 packets dropped by kerneltcpdump -netti rl0 tcp and port 443 and host 192.168.1.125 tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on rl0, link-type EN10MB (Ethernet), capture size 262144 bytes 1606309669.051229 00:00:21:e9:bd:88 > 18:31:bf:2d:b9:da, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49888 > 192.168.1.125.443: Flags [S], seq 3125959832, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0 1606309670.063737 00:00:21:e9:bd:88 > 18:31:bf:2d:b9:da, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49888 > 192.168.1.125.443: Flags [S], seq 3125959832, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0 1606309672.079779 00:00:21:e9:bd:88 > 18:31:bf:2d:b9:da, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49888 > 192.168.1.125.443: Flags [S], seq 3125959832, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0 1606309676.079248 00:00:21:e9:bd:88 > 18:31:bf:2d:b9:da, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49888 > 192.168.1.125.443: Flags [S], seq 3125959832, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0 1606309684.095518 00:00:21:e9:bd:88 > 18:31:bf:2d:b9:da, ethertype IPv4 (0x0800), length 66: 193.178.228.234.49888 > 192.168.1.125.443: Flags [S], seq 3125959832, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0 ^C 5 packets captured 99 packets received by filter 0 packets dropped by kernel -

@webnash

У Вас сервер не отвечает на SYN пакет . По какой причине , не знаю . Наиболее частые проблемы я Вам указал

Попробуйте использовать исходящий NAT на Lan интерфейсе , для пакетов идущих на 443 порту для 192.168.1.125

Отключите на время файрвол на сервере , посмотрите , не изменится что-нить ?

Какой шлюз по умолчанию у сервера ?Покажите tcpdump на lan интерфейсе

tcpdump -v -netti rl0 ip and port 443 and host 192.168.1.125 -

Какой шлюз по умолчанию у сервера ? - на wan 193.178.229.129

tcpdump -v -netti rl0 ip and port 443 and host 192.168.1.125

tcpdump: listening on rl0, link-type EN10MB (Ethernet), capture size 262144 bytes

1606310716.511773 00:00:21:e9:bd:88 > 18:31:bf:2d:b9:da, ethertype IPv4 (0x0800), length 60: (tos 0x0, ttl 124, id 56664, offset 0, flags [none], proto TCP (6), length 40)

34.65.223.42.34719 > 192.168.1.125.443: Flags [S], cksum 0x9d63 (correct), seq 2882345414, win 65535, length 0

1606310716.512166 00:00:21:e9:bd:88 > 18:31:bf:2d:b9:da, ethertype IPv4 (0x0800), length 60: (tos 0x0, ttl 124, id 54667, offset 0, flags [none], proto TCP (6), length 40)

34.65.223.42.34718 > 192.168.1.125.443: Flags [S], cksum 0x9d64 (correct), seq 2882345414, win 65535, length 0

1606310807.393032 00:00:21:e9:bd:88 > 18:31:bf:2d:b9:da, ethertype IPv4 (0x0800), length 66: (tos 0x0, ttl 122, id 11233, offset 0, flags [DF], proto TCP (6), length 52)

193.178.228.234.49899 > 192.168.1.125.443: Flags [S], cksum 0x194b (correct), seq 1497158922, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0

1606310808.409039 00:00:21:e9:bd:88 > 18:31:bf:2d:b9:da, ethertype IPv4 (0x0800), length 66: (tos 0x0, ttl 122, id 11234, offset 0, flags [DF], proto TCP (6), length 52)

193.178.228.234.49899 > 192.168.1.125.443: Flags [S], cksum 0x194b (correct), seq 1497158922, win 64240, options [mss 1240,nop,wscale 8,nop,nop,sackOK], length 0

1606310810.409560 00:00:21:e9:bd:88 > 18:31:bf:2d:b9:da, ethertype IPv4 (0x0800), length 66: (tos 0x0, ttl 122, id 11235, offset 0, flags [DF], proto TCP (6), length 52)Отключить фаервол - поставить галочку Disable Firewal? Но ведь оно так же отключит правила NAT/

-

@webnash

я про сервер ( c PF у Вас все в порядке )

он же не отвечает

опять же причин я вижу 2- у него шлюз по умолчанию не PF

- файрвол на сервере блокирует пакеты

попробуйте использовать NAT исходящий включить на PF (lan интерфейс )

Попробуйте использовать исходящий NAT на Lan интерфейсе , для пакетов идущих на 443 порту для 192.168.1.125

-

Или на WAN 443 порт разрешайте или проброс 443-го делайте. Возможно только ОДНО.

- Смените вебку пф на 8443.

- Измените 443 на 8443 в 1-й строке.

- Проверьте, что в кач-ве шлюза на 192.168.1.125. Должен быть лан ip пф.

Не увидел правил на ЛАН. Покажите.

Зы. За использование 192.168.0|1. нужно карать каторгой. Меняйте адресацию в сети.

Зы2. Не открывайте стандартные порты во вне - это дурной тон. Пользуйте ВПН.