Internet Zugang für Amazon Kindle blockieren

-

Hallo zusammen, ich wünsche Euch ein schönes neues Jahr!

Ich habe derzeit ein kleines Problem, wo ich ein wenig verzweifle. Meine Konfiguration ist folgendermassen

WAN -- PFSENSE --- LAN

Alle Clients hängen über Kabel und Wireless Lan im Netzwerk "LAN" und haben Internet Zugang. Nun habe ich einen Amazon Kindle der eine fixe IP Adresse (172.16.1.77) hat. Ich möchte das der Kindle in der Lage ist alle Clients im LAN Netzwerk zu erreichen (brauche ich für Sync) und dennoch darf er unter keinen Umständen ins Internet. Habe folgendes versucht:

Firewall - Rules:

Action: Block

Interface: LAN

Address Family: IPv4

Protocol: Any

Soruce: Single Host / 172.16.1.77

Destination: AnyDies bewirkt aber leider, dass der Kindle keine Verbindung mehr zu den im LAN stehenden Clients hat. Dies ist die erste Regel.

Danach habe ich eine zweite Regel gesetzt, welche vor der "Deny" Regel steht:

Action: Allow

Interface: LAN

Address Family: IPv4

Protocol: Any

Soruce: Single Host / 172.16.1.77

Destination: LAN NETDoch leider kann ich immer noch keine Verbindung von meinem Kindle auf die LAN Clients herstellen.

Hat jemand eine andere Idee?

Vielen Dank und Gruss

Sohei -

@sohei said in Internet Zugang für Amazon Kindle blockieren:

Hi, auch ein gutes Neues,Firewall - Rules:

Action: Block

Interface: LAN

Address Family: IPv4

Protocol: Any

Soruce: Single Host / 172.16.1.77

Destination: AnyWas passiert wenn hier anstelle von "any" als destination dein "wan" stehen würde?

Dies bewirkt aber leider, dass der Kindle keine Verbindung mehr zu den im LAN stehenden Clients hat. Dies ist die erste Regel.

Deaktivier die mal und schau was passiert wenn du es so wie weiter oben machst.

Hat jemand eine andere Idee?

Schönen Abend,

fireodo -

@fireodo said in Internet Zugang für Amazon Kindle blockieren:

@sohei said in Internet Zugang für Amazon Kindle blockieren:

Hi, auch ein gutes Neues,Firewall - Rules:

Action: Block

Interface: LAN

Address Family: IPv4

Protocol: Any

Soruce: Single Host / 172.16.1.77

Destination: AnyWas passiert wenn hier anstelle von "any" als destination dein "wan" stehen würde?

Dies bewirkt aber leider, dass der Kindle keine Verbindung mehr zu den im LAN stehenden Clients hat. Dies ist die erste Regel.

Deaktivier die mal und schau was passiert wenn du es so wie weiter oben machst.

Hat jemand eine andere Idee?

Schönen Abend,

fireodoHey

Vielen Dank - leider keine Änderung. Ich habe immer noch Zugriff auf das Internet und kann surfen usw ... :(

Gruss

Sohei -

@sohei said in Internet Zugang für Amazon Kindle blockieren:

Vielen Dank - leider keine Änderung. Ich habe immer noch Zugriff auf das Internet und kann surfen usw ... :(

Die Block Regel sollte im Bereich "LAN" stehen und an allererster Stelle - tut sie das?

(also oberhalb der "Default allow LAN to any rule") -

@fireodo Ja das tut sie ... :(

-

@sohei said in Internet Zugang für Amazon Kindle blockieren:

@fireodo Ja das tut sie ... :(

Hmmm - das sollte eigentlich nicht mehr möglich sein ...

-

Hallo.

Wie genau ist dein Aufbau?

Modem -> Sense -> Switch -> APs?Oder nutzt du eine WLAN-Karte in der Sense?

-

-

Dann sollte der Traffic zwischen den Clients und dem Kindle im LAN funktionieren, dafür bedarf es keine Sense, die Pakete kommen max bis zum Switch.

Mach mal ein Screenshot von deinen Rules.

Die IP des Kindles ist direkt im Gerät eingetragen, oder als DHCP Static Mappings auf der Sense?

-

Die IP Adresse des Kindle ist direkt im Gerät eingetragen. Hier der Screenshot

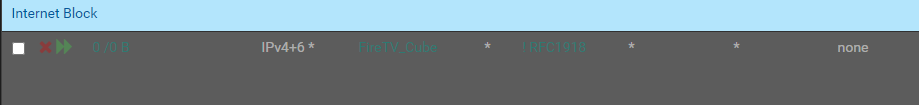

Ich habe zusätzlich nch folgende Regel im Reiter "WAN" versucht:

-

Die Rules werden an der eingehenden Schnittstelle abgearbeitet, die WAN Rule ist somit obsolet. :)

Zu den LAN Rules,

die erste kannst du auch löschen, du bist ja schon im LAN, da greift die nicht. Bei der zweiten Rule "destination any" bitte, "WAN address" funktioniert nicht.Also ein "block IPv4* Kindle-IP * * * * none" reicht.

-

@mike69 Danke, die Einstellung funktioniert - der Kindle kommt nicht mehr ins Internet. Aber leider funktioniert auch die interne Nextcloud Server synchronisation nicht mehr. Aber ich denke das kann auch irgendwo anders liegen - wenn ich im Terminal den DNS Namen des NetCloud Servers pinge, dann kriege ich als IP Adresse 172.16.1.100 zurück. Das würde darauf hin deuten, dass die Netzwerk Kommunikation funktioniert :)

Vielen Dank - Ich suche nun mal weiter ... hauptsache der Kindle kommt nicht mehr ins Internet.

Gruss

Sohei -

Greift das Kindle den NC Server per IP zu?

Mit der Deny Rule hat das Kindle kein Zugriff mehr auf die Sense, weil die Sense hinter dem LAN Interface sitzt und die Rules direkt an der Schnittstelle abgearbeitet werden.

Falls das Kindle den Nextcloud per DNS Name zugreift, musst du die DNS Abfrage an die Sense erlauben.

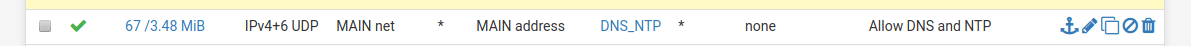

Also ein "allow ipv4 udp kindle-ip * LAN Address DNS * none" vor der Block Rule erlaubt die DNS Abfragen, danach wird der Kindle geblockt.So ungefähr:

-

@mike69 Vielen Dank - an das habe ich danach auch gedacht und habe folgende Konfiguration nun erfolgreich am Laufen:

-

@sohei said in Internet Zugang für Amazon Kindle blockieren:

@mike69 Vielen Dank - an das habe ich danach auch gedacht und habe folgende Konfiguration nun erfolgreich am Laufen:

Was ist 172.16.1.100, die Sense?

-

@mike69 Das ist der NC Server - der Kindle muss nur auf diesen zugreifen können.

-

@sohei said in Internet Zugang für Amazon Kindle blockieren:

@mike69 Das ist der NC Server - der Kindle muss nur auf diesen zugreifen können.

Rules greifen nicht im gleichen Subnet.

Kindle schickt über den AP --> Lankabel --> Switch --> Lankabel --> NC Server die Pakete und der NC Server seine auf der gleichen Strecke zurück. Deine erste Rule ist nicht nötig, weil die Sense die Pakete nicht sieht. :) -

Baue die Regel doch einfach wie folgt auf.

Wenn du die ganz RFC1918 nicht anlegen willst, reicht auch hier dein internes netz, wichtig ! für invertieren.Dann kommt die Kiste an alles im LAN ran, aber an nix anderes.

-

OK ich lese hier aber einige kritische Sachen, sorry daher fürs Einmischen, aber das muss mal ausgefiltert werden, damit sich das nicht erst irgendwo einprägt:

@fireodo said in Internet Zugang für Amazon Kindle blockieren:

Was passiert wenn hier anstelle von "any" als destination dein "wan" stehen würde?

@fireodo WAN ist NIEMALS das Internet. Bitte ganz dringend merken. WAN Interface ist die IP Adresse der pfSense auf WAN Seite. Macht sie PPPoE ist das ne Public IP. Wenn davor ein anderer Router hängt ist das eine private IP. Genauso WAN_network: Das ist NICHT das Internet (sonst würde es so heißen!), sondern NUR das Subnetz, in welchem pfSense' WAN IP liegt. Ist das PPPoE und eine Public IP, kann das irgendein öffentliches /22, /23 oder /24 Netz sein, je nach ISP. Hinter einer Fritzbox bspw. ist es normalerweise ein 192.168.178.0/24. Egal was davon zutrifft, WAN address oder WAN network braucht man im Normalfall NUR in spezifischen Regeln wenn man bspw. die externe IP der Sense blockieren möchte (von innen bspw.) o.ä.

Für Freigaben von "Internet" oder nicht, hat das aber keinerlei Relevanz :)

Nicht böse gemeint, aber der Fehler taucht immer und immer und immer wieder auf und es hält sich hartnäckig!Bei den meisten anderen Punkten hat ja @mike69 schon korrekt interveniert ;) Wenn ein Gerät im gleichen Subnetz (wie der Kindle mit der Nextcloud oder einem PC o.ä.) spricht, ist die Sense nicht involviert da das nie geroutet wird. Routing ist wie Straßenschilder, wenn man von Ort A (LAN) nach Ort B (anderes Subnetz/WAN/Internet) fahren will. Dann brauchst du im Auto (das Paket) ein Straßenschild für die richtige Route. Solang du aber im gleichen Ort rumfährst, wird keine Route gebraucht, du bleibst ja im gleichen Netz. Erst wenn du woanders hin fährst, brauchts die Routenführung :)

@mike69 Vielen Dank - an das habe ich danach auch gedacht und habe folgende Konfiguration nun erfolgreich am Laufen:

Was Mike schon richtig geschrieben hat: die erste Regel ist wegen obiger Erklärung überflüssig. EINZIGE Ausnahme dafür wäre, wenn der NC Server über einen DNS Namen angesprochen wird, der auf die externe IP der Sense auflöst und dann via NAT Reflection wieder auf die lokale 172er IP umgebogen wird. DANN und nur dann kommt die Situation zustande, dass man Regeln hat/braucht, die vom Netz ins gleiche Netz Traffic erlauben, weil das Paket erstmal zur pfSense geht in Suche nach der ext. IP, dort umgeschrieben wird auf die interne und wieder rausgeht in das Netz wo es herkam. Das ist höchst ungewöhnlich für einen Router, daher gibt dafür extra Settings in Systems/Advanced bzgl. NAT Reflection und passthrough von Traffic auf dem gleichen Interface wo er reinkam.

Anyway es wird wohl eine Kombination sein aus DNS war/ist nicht erreichbar (da keine Regel jetzt dem Kindle erlaubt, dass er die pfSense via DNS/NTP ansprechen darf) und etwas von der Nextcloud was noch schief liegt.

Korrekt wäre statt der ersten Regel eine <kindle_ip> zu <lan_address> Port DNS (für Typ TCP/UDP, nicht any), dann darf der Kindle DNS machen und ggf. klappts dann auch mit der Nextcloud :)

@sohei

Eine Frage aus Neugier: was ist das für ein Kindle und warum darf der auf KEINEN Fall ins Internet und nur Lokal irgendwelche Daten abrufen? -

@jegr Hallöchen

Vielen Dank für Deine ausfürhliche Antwort. Ich habe jetzt die egel folgendermassen geändert, denke aber das es noch nicht die von Dir vorgeschlagene Lösung ist.

Vielleicht ist es auch gut, wenn ich meinen kompletten Aufbau und mein Ziel beschreibe - das erklärt auch, warum der Kindle nicht ins Internet darf/soll.

Also, ich betreibe einen NextCloud Server, welcher per öffentlicher IP Adresse erreichbar ist. Die pfSense hat dabei mehrere fixe IP Adresse hinterlegt und leitet mit Regeln den Internetzugriff auf die diversen Server weiter (Mail, Web, NextCloud usw).

Die pfSense ist gleichzeitig der DNS Server in dieser Konstellation - heisst wenn ich von ausserhalb meinen Nextcloud Server anpinge, dann erhalte ich Antwort von der öffentlichen IP Adresse, wenn ich von intern anpinge, dann erhalte ich die 172.16.1.100 Adresse. Auf diesem Nextcloud Server sind unter anderem mein Kalender, meine Kontakte, Notizen usw gespeichert. Der Kindle selbst hat bei mir nicht die primäre Aufgabe das ich darauf lesen will, sondern wurde von mir softwaretechnisch so verändert, dass er mir als Tablet dient um Kalender und Notizen darzustellen und zu erfassen. Da der Kindel zu dem Zeitpunkt wo ich ihn erworben habe das günstigste Andorid Tablet war (knapp 50,- EUR) und ich den ganzen anderen Mist nicht brauche, will ich verhindern das Amazon im Hintergrund a) Daten absaugt welche sie nichts angehen und b) nicht klangheimlich irgendwelche Dienste wieder aktiviert. (Was leider vorkommt).

Deswegen will ich den Kindle nur bei mir zuhause im Netz LAN betreiben, da alle Daten die ich auf dem Dinge benötige ausschliesslich von meinem Nextcloud Server kommen.

Werde heute Nachmittag mal versuschen die DNS Regel umzusetzen.

Gruss

Sohei