WAN Failover und IPsec

-

Hi,

danke für die Antwort, so habe ich die Theorie auch verstanden ;).

Die States werden gekillt, ich habe mittlerweile das Syslog enabled und finde da folgendes (nur ein Auszug):/rc.newwanip: Dynamic DNS (): running get_failover_interface for WAN_Failover. found pppoe1

/rc.newwanip: Dynamic DNS: updatedns() starting

/rc.newwanip: IP Address has changed, killing states on former IP Address xx.xx.xx.xx

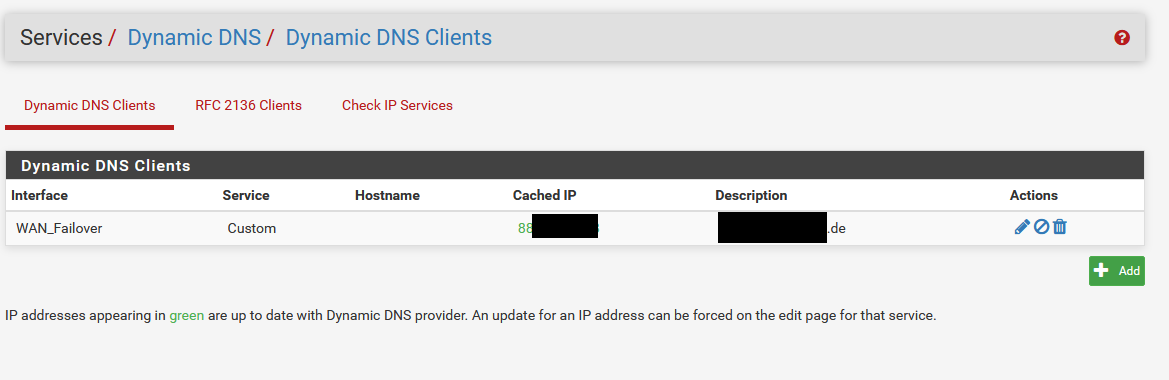

/rc.newwanip: phpDynDNS: updating cache file /conf/dyndns_WAN_Failovercustom''0.cache: yy.yy.yy.yy

/rc.newwanip: DynDns (): Dynamic Dns: cacheIP != wan_ip. Updating. Cached IP: xx.xx.xx.xx WAN IP: yy.yy.yy.yyAlso DynDNS geht einwandfrei, aber ich finde auch folgendes:

Error: pidfile "/var/run/vnstat/vnstat.pid" lock failed (Resource temporarily unavailable), exiting.

und

/rc.newwanip: Ignoring IPsec reload since there are no tunnels on interface wan

Und dieser letzte Eintrag verwundert mich sehr. Entweder wird die Gateway Group nicht genommen? Oder weil gerade kein Tunnel aktiv ist?

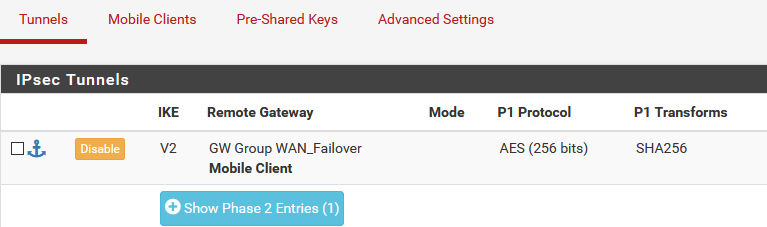

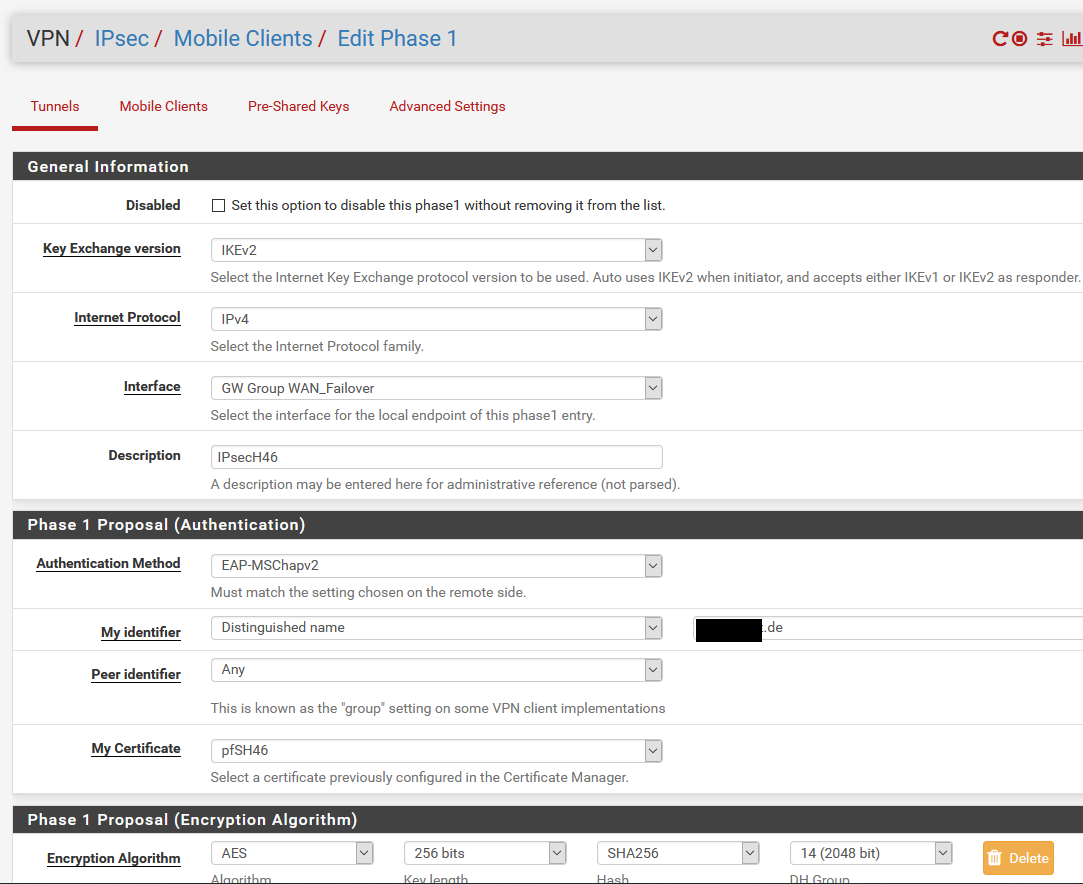

Phase1 sieht so aus:

Gruss

P.S. Und auch nach Stunden ist kein IPsec möglich, wie gesagt, erst wenn der Service manuell neu gestartet wird, dann geht es sofort wieder.

Bin schon am überlegen, ob ich im PHP Skript etwas ändere oder besser ein bash Script in die crontab setze. Aber so ist es unbrauchbar.P.P.S. Ich habe jetzt zu Testzwecken auf dem WAN Interface auf einen "Pseudo-Tunnel" eingerichtet, mal schauen, wie es nach dem nächsten Ausfall mit IPsec aussieht.

-

@fsc830 Ohne Konfiguration zu zeigen wird hier Hilfe schwer. Das ist sonst reines Glaskugellesen. Bitte mal Failover Gruppe, DynDNS Kram und IPSec P1/P2 zeigen.

-

@jegr Aber gerne doch. Sollte etwas zuviel geschwärzt sein, dann war es kein böse Absicht, sondern übtriebene Vorsicht. Falls was fehlt, bitte sagen.

Gruss

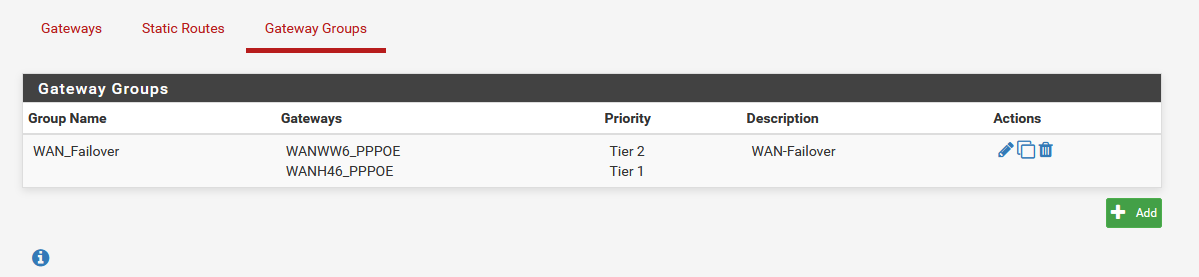

Gatway/GW Group:

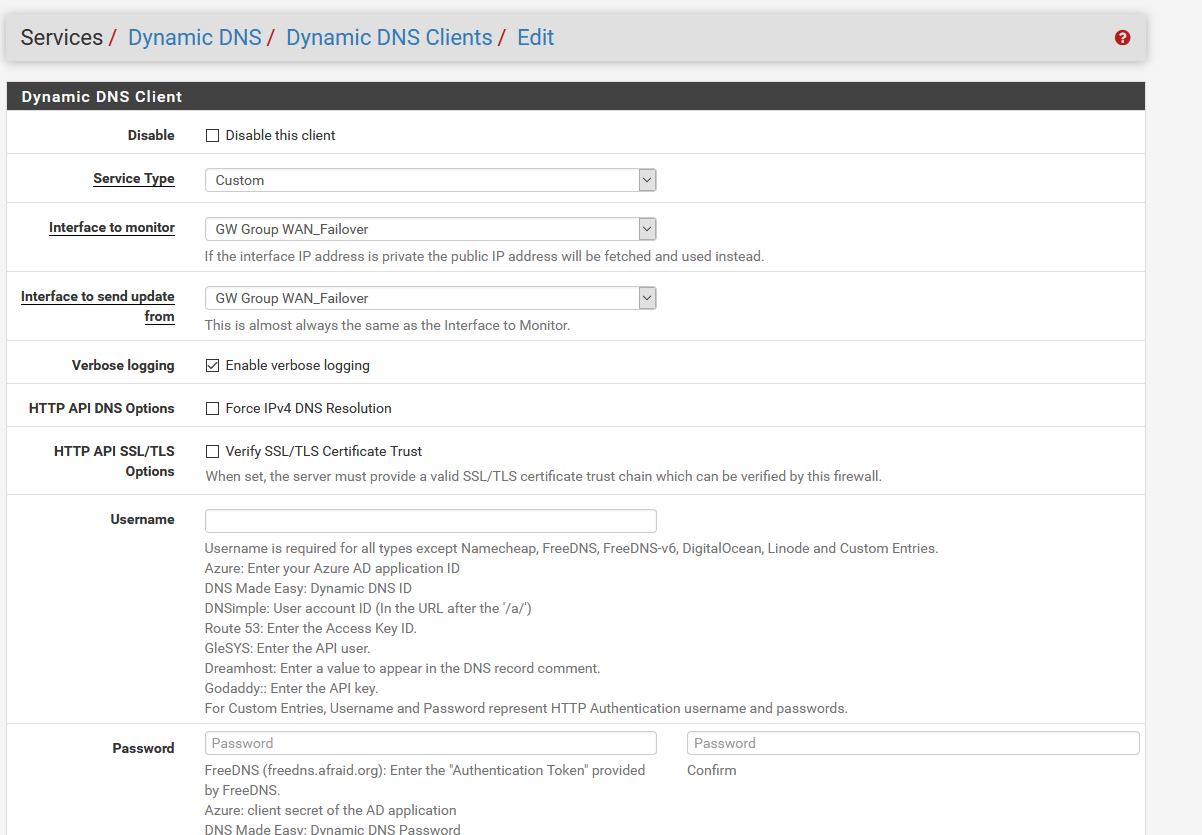

DynDNS, auf der zweiten Seite weiter unten ist nur noch die Update URL, aber ich denke, die wird nicht benötigt, denn das funktioniert.

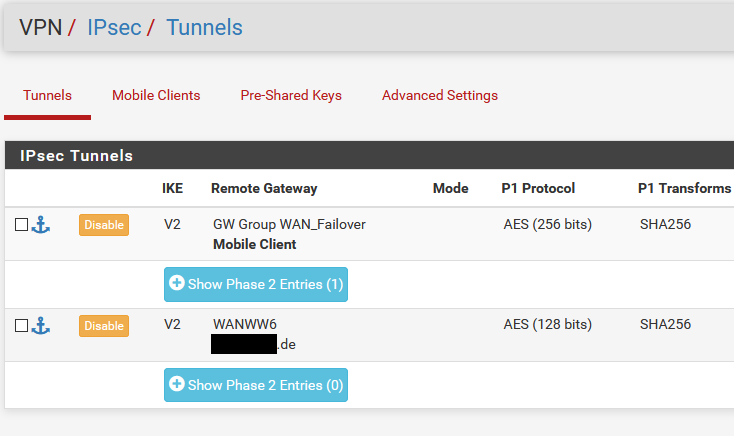

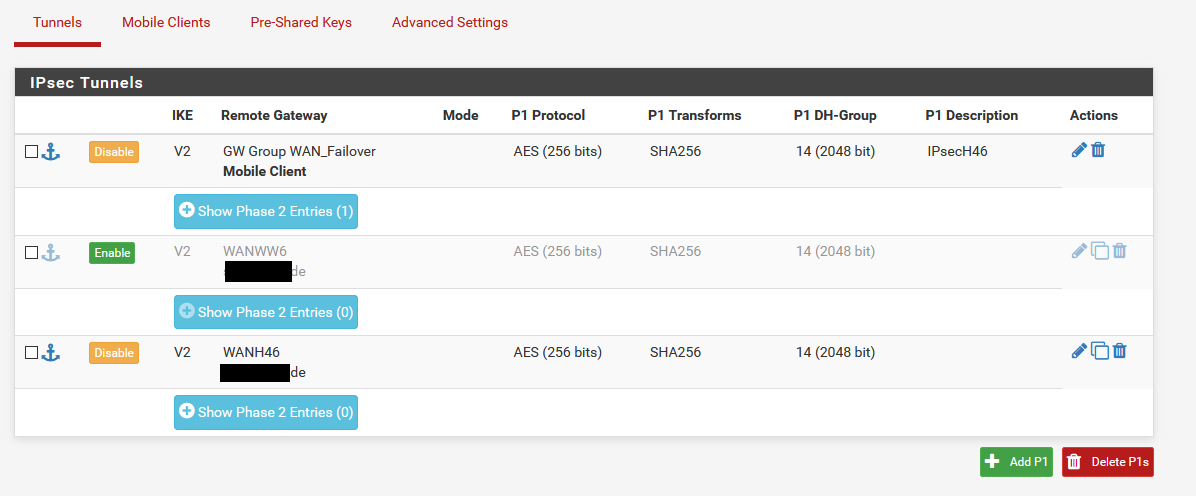

IPsec P1:

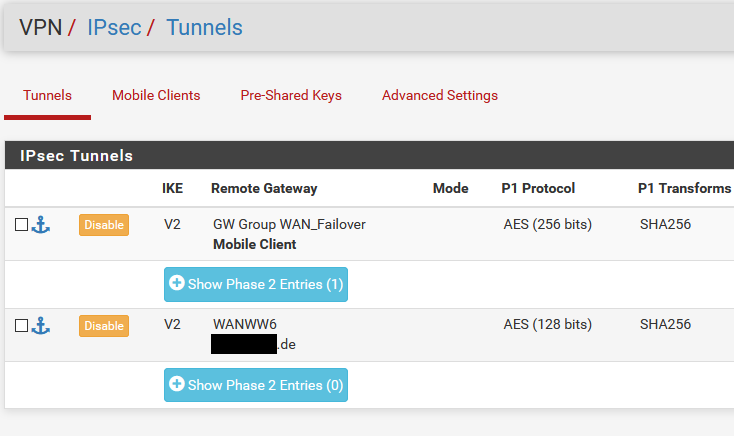

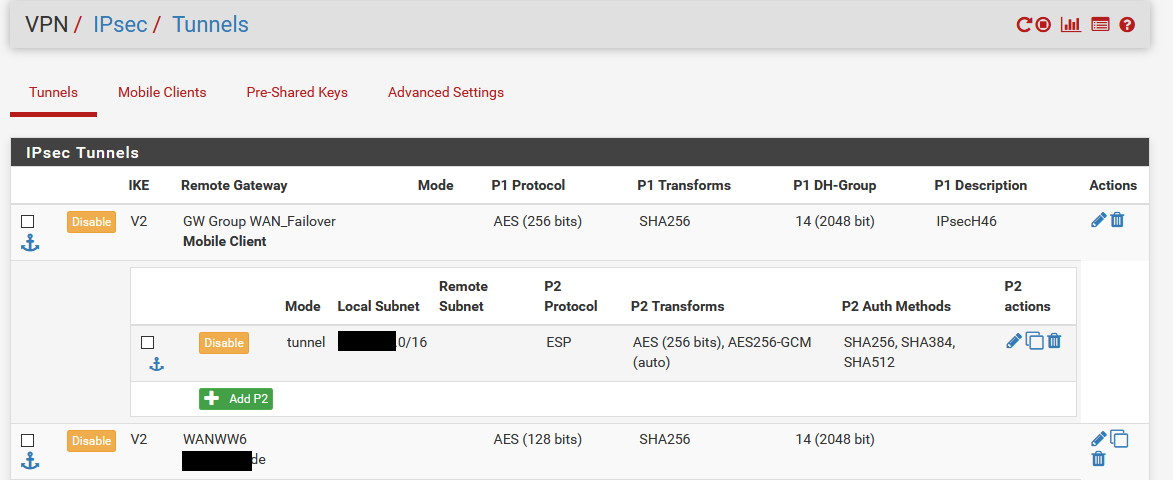

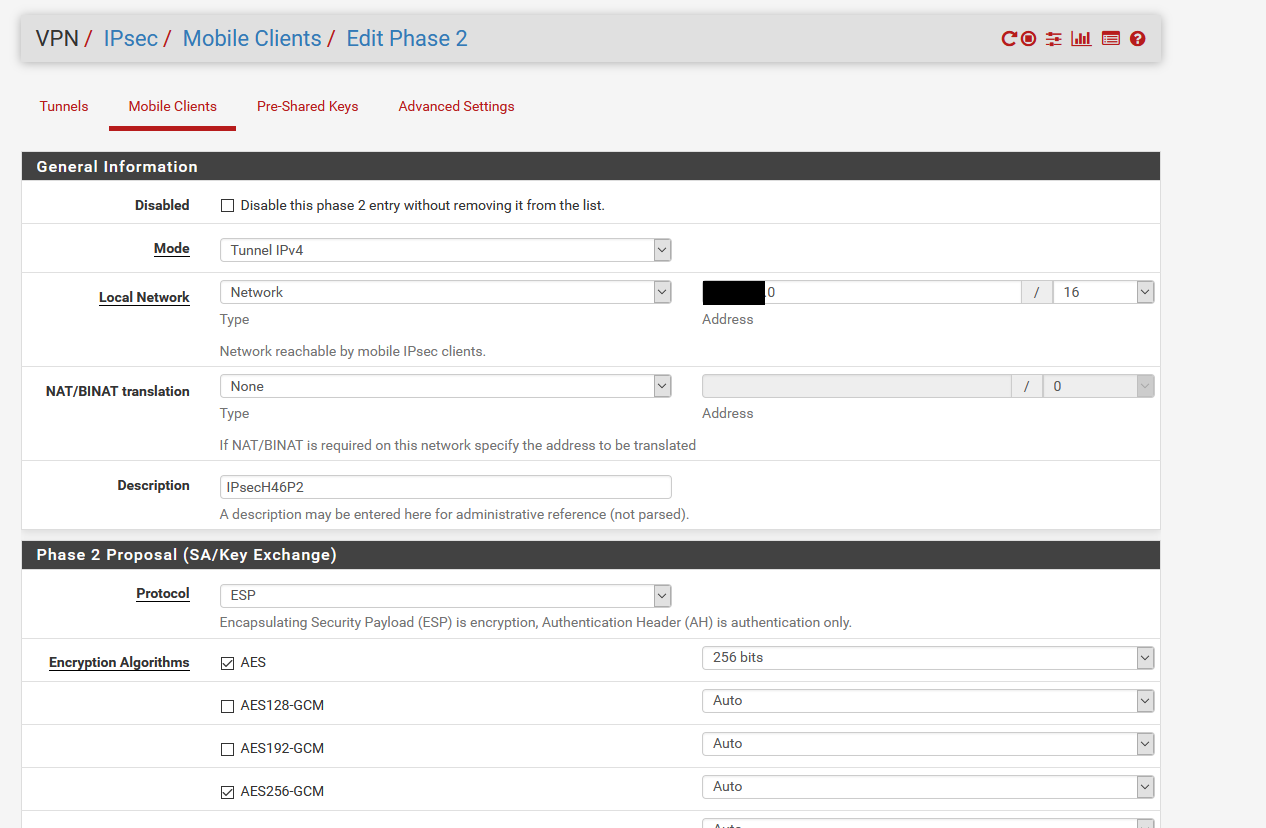

IPsec P2:

-

@fsc830 OK und WANH46 gibts noch nicht?

-

Nein, der Anschluss soll frühestens nächste Woche geschaltet werden.

Gruss

-

Na sowas, es gibt Neuigkeiten.

Heute Nacht hatte ich laut Syslog zwei Ausfälle .

.

Aber: IPsec geht noch.

Leider hatte ich natürlich zwei Dinge geändert :

:- Den "Pseudo"-Tunnel eingerichtet, wie gestern schon beschrieben

- waren 3 IPsec Clients aktiv, 2 x Android und 1 x Win10

Die Androiden zeigten mir heute morgen unverdrossen einen "Verbunden" Status, ließen sich trennen und auch wieder verbinden!

Der Win Client war nicht mehr verbunden, ließ sich aber problemlos wieder verbinden.Da ich eher davon ausgehe, das der Pseudo" Tunnel hier ausschlaggebend war, habe ich alle IPsec Verbindungen getrennt und warte auf den nächsten Ausfall, der wird mit Sicherheit kommen

.

.

Spätestens dann sehen wir weiter...Gruss

P.S. Und zack, der nächste Ausfall

!

!

Interessanterweise werden mir im Dashboard aber die 3 Mobile Clients immer noch angezeigt (auch vorhin, ist mir eben erst aufgefallen), wenn auch als "offline". Sonst stand dort immer eine "0".

Und IPsec geht immer noch, scheint also tatsächlich an dem "Pseudo"-Tunnel zu liegen.

-

Noch mal ein Update.

Ich habe auf beiden WAN Schnittstellen einen "Pseudo" Tunnel angelegt, den aber auf disabled gesetzt.

Heute gab es den nächsten Ausfall und natürlich war hinterher wieder keine VPN Verbindung möglich.

Ich habe darauf hin einen der Pseudo-Tunnel aktivert, und zwar absichtlich den, der überhaupt noch keine I-Net Verbindung hat, also das WANH46.

Danach war aber wieder eine VPN Verbindung möglich...?Ich verstehe z.Zt. nicht, was die pfSense da macht

.

.Aktuell sieht es so aus:

Gruss

-

Da hast du durch die Änderung den Dienst neu gestartet, daher läuft das wieder.

Werfe doch mal die aktuell eh noch nicht funktionale WAN Verbindung ganz weg.

Bei mir, habe nur eine, ist VPN immer möglich, wenn das Cabel Modem wieder hochgefahren ist und WAN eine IP bekommen hat.

Kann mir vorstellen, das du wegen dem nicht funktionalen WAN 2 in ein Loch fällst, weil dieser Sonderfall nicht abgefangen wurde.

Das ist aber ein fall für die Entwickler, wenn das mit 2.5 nicht behoben ist, wird. -

Hi,

ohne Gateway Gruppe und mit nur einem WAN hat es vorher auch problemlos funktioniert.

Diese Woche wird endlich der zweite Anschluss gschaltet, leider erst am Freitag. Dann werde ich das auch ohne die Pseudo Tunnels testen.Gruss

-

Update: nachdem nun beide WAN Links aktiv sind habe ich ein wenig getestet:

Egal welcher Link ausfällt, nach kurzer Zeit (ca. 1-2min) ist eine VPN Verbindung über den verbleibenden Link wieder möglich, aber nur, wenn die pseudo-tunnels aktiv sind.

Ohne diese Tunnels wird IPsec wohl nicht vollständig neu gestartet.Meiner Meinung nach ist das ein Bug in der pfSense Software. Und nach allem, was ich dazu gefunden habe, sogar ein sehr alter!?

Da bin ich gespannt, ob v2.5 eine Besserung bringt.Gruss