OpenVPN + Keenetic не видно сеть за клиентом

-

@mahad

Потому что у Вас маршрут к сети 192.168.0.0/16 через vmx0 настроен в таблице маршрутизации -

@konstanti

Браво! -

-

Как его убрать? Я излазил весь интерфейс - понятия не имею, где он задаётся.

-

@mahad

В настройках сетевой на пф маску сменить. -

@mahad возможно , что провайдер передаёт Вам этот маршрут при получении ip адреса

Или в настройках статических маршрутов надо искать -

@konstanti

Кхм. Это была бы катастрофа. Не думаю, что РТ способен на такое. -

@werter у этого маршрута нет флага S, значит , он не статический. Надо разбираться откуда он берётся . Проще, по-моему , поменять адресацию удаленной сети , ну, и своей внутренней «до кучи»

Или пробовать pbr использовать -

Отлично! Поменял маску LAN сети, маршруты на PFSense изменились на:

Routing tables Internet: Destination Gateway Flags Use Mtu Netif Expire default 213.59.207.191 UGS 15107874 1480 pppoe0 1.0.0.1 213.59.207.191 UGHS 112790 1480 pppoe0 1.1.1.1 213.59.207.191 UGHS 122201 1480 pppoe0 10.0.0.1 link#1 UHS 0 16384 lo0 10.0.0.1/32 link#1 U 0 1500 vmx0 10.0.8.0/24 10.0.8.2 UGS 0 1500 ovpns1 10.0.8.1 link#10 UHS 0 16384 lo0 10.0.8.2 link#10 UH 0 1500 ovpns1 127.0.0.1 link#4 UH 79873291 16384 lo0 192.168.1.0/24 link#1 U 133844 1500 vmx0 192.168.1.1 link#1 UHS 0 16384 lo0 192.168.171.0/24 10.0.8.2 UGS 31 1500 ovpns1 213.59.207.191 link#9 UH 104513 1480 pppoe0 213.140.228.30 213.59.207.191 UGHS 531 1480 pppoe0 213.140.228.190 213.59.207.191 UGHS 560 1480 pppoe0Теперь захват пакетов показывает, что пинги уходят через OpenVPN интерфейс, но на кинетике захват пакетов показывает, что к нему по подсети 171.0/24 ICMP пакеты не приходят ни на OpenVPN интерфейс, ни в другое место.

-

@mahad

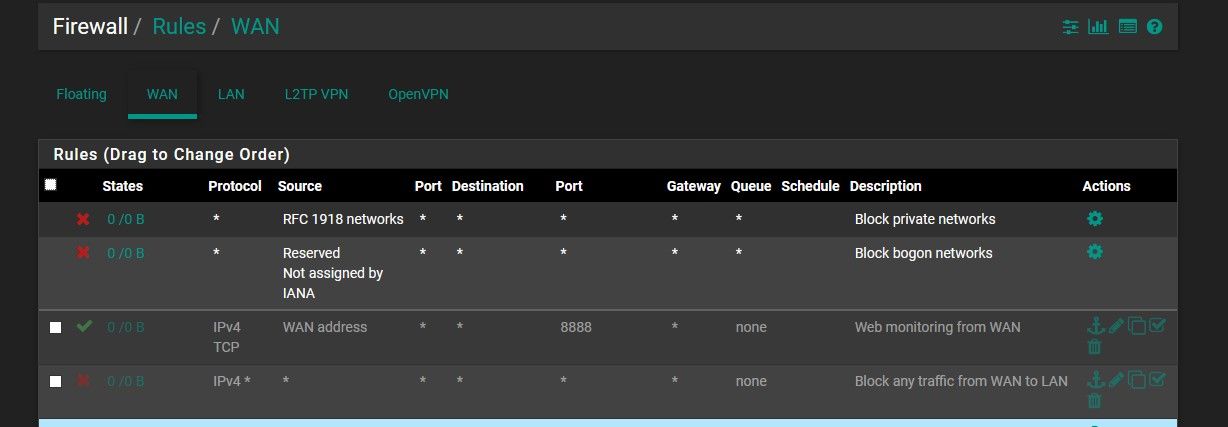

Правила fw на ЛАН,ВАН, ОВПН покажите.Зы. И меняйте адресацию в сети. Чтобы не было проблем в ближайшем будущем.

-

-

Теперь захват пакетов показывает, что пинги уходят через OpenVPN интерфейс, но на кинетике захват пакетов показывает,

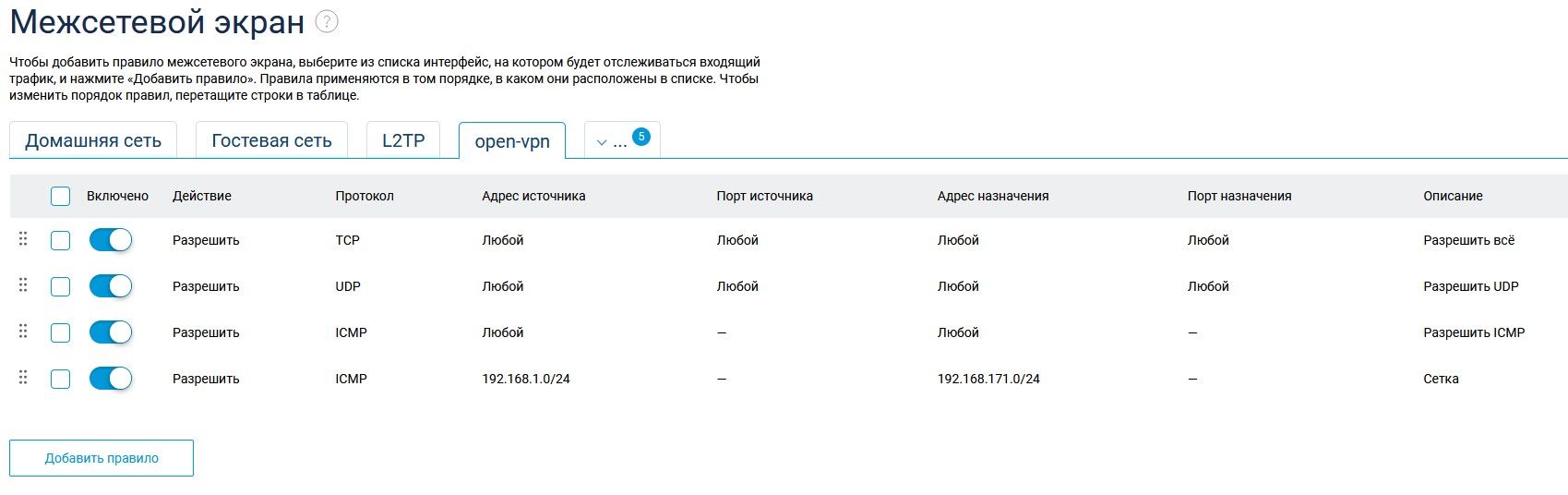

fw НА зюхеле крутите - разрешите доступ из 192.168.1.0 в 192.168.171.0 на овпн.

-

Перегрузил

pfctl -sn показывает:Антиспам защита не даёт запостить весь вывод. Вот часть

no nat proto carp all nat-anchor "natearly/*" all nat-anchor "natrules/*" all nat on pppoe0 inet from <tonatsubnets> to any port = isakmp -> мой внешний IP static-port nat on pppoe0 inet6 from <tonatsubnets> to any port = isakmp -> (pppoe0) round-robin static-port nat on pppoe0 inet from <tonatsubnets> to any -> мой внешний IP port 1024:65535 nat on pppoe0 inet6 from <tonatsubnets> to any -> (pppoe0) port 1024:65535 round-robin no rdr proto carp all rdr on pppoe0 inet proto tcp from any to any port = https -> 192.168.1.231 rdr pass on vmx0 inet proto tcp from any to 10.0.0.1 port = http -> 127.0.0.1 port 8081 rdr pass on l2tp inet proto tcp from any to 10.0.0.1 port = http -> 127.0.0.1 port 8081 rdr pass on openvpn inet proto tcp from any to 10.0.0.1 port = http -> 127.0.0.1 port 8081 rdr pass on vmx0 inet proto tcp from any to 10.0.0.1 port = https -> 127.0.0.1 port 8443 rdr pass on l2tp inet proto tcp from any to 10.0.0.1 port = https -> 127.0.0.1 port 8443 rdr pass on openvpn inet proto tcp from any to 10.0.0.1 port = https -> 127.0.0.1 port 8443 rdr-anchor "miniupnpd" allПодсетку 192.168.1.0 поменяю как всё доделаю, там надо как-то с умом подходить, а сейчас времени нет.

-

fw НА зюхеле крутите - разрешите доступ из 192.168.1.0 в 192.168.171.0 на овпн.

Трейсроут из сети пф в сеть кинетика пустите и смотрите где затыкается.

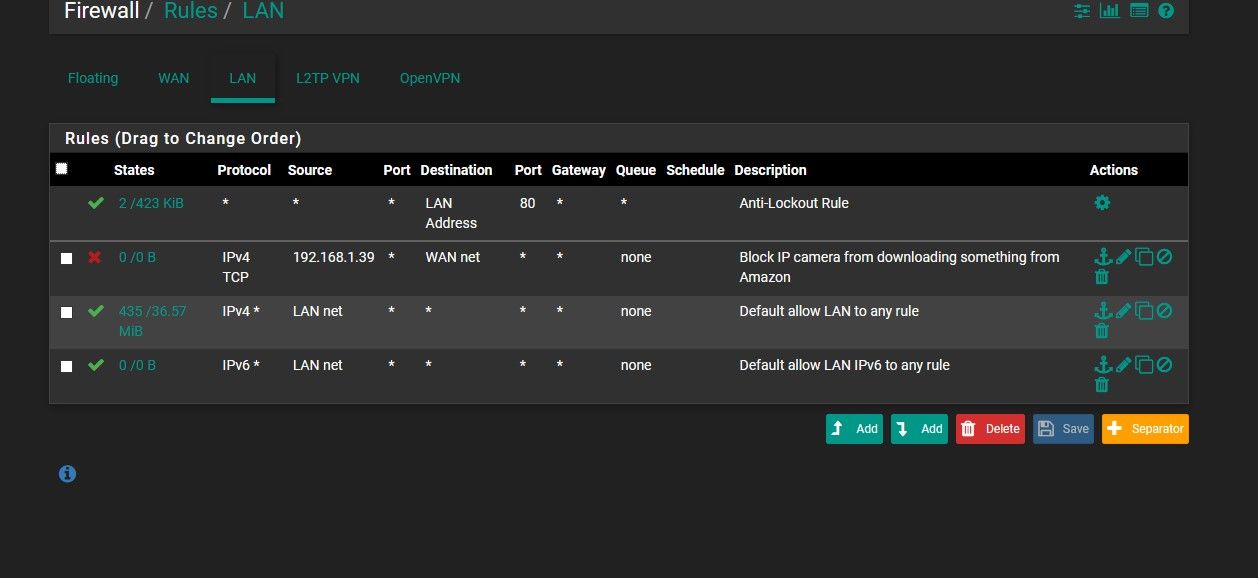

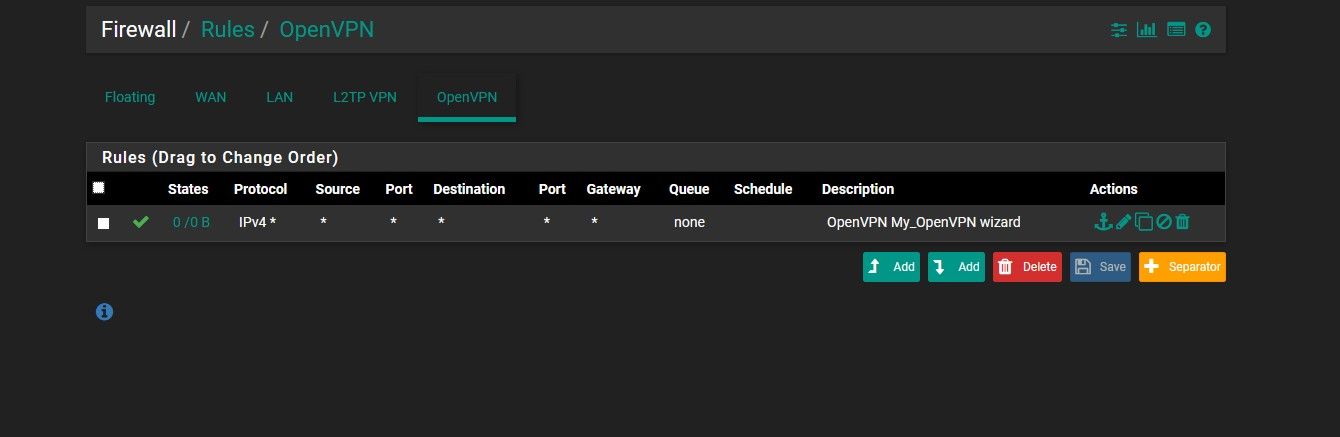

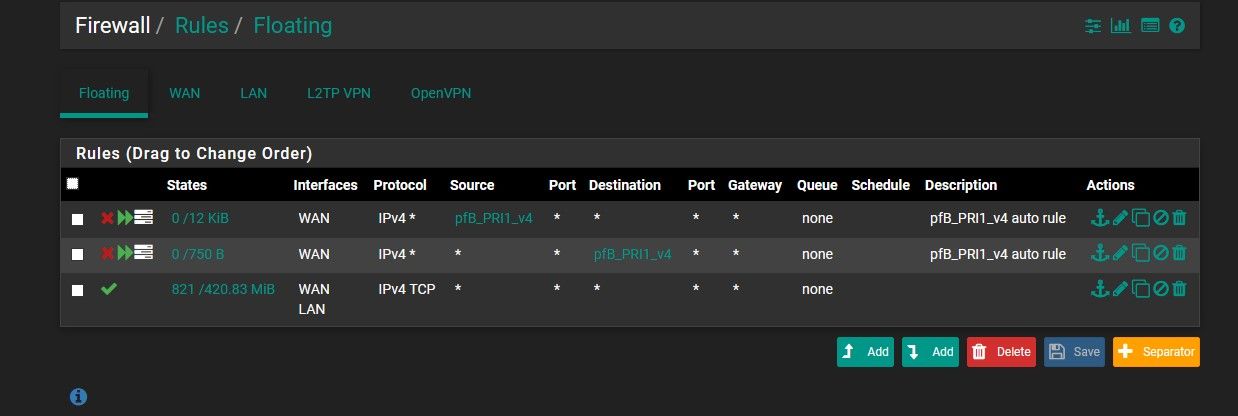

СКРИНОМ правила fw пф на ЛАН,ВАН, ОВПН покажите.

-

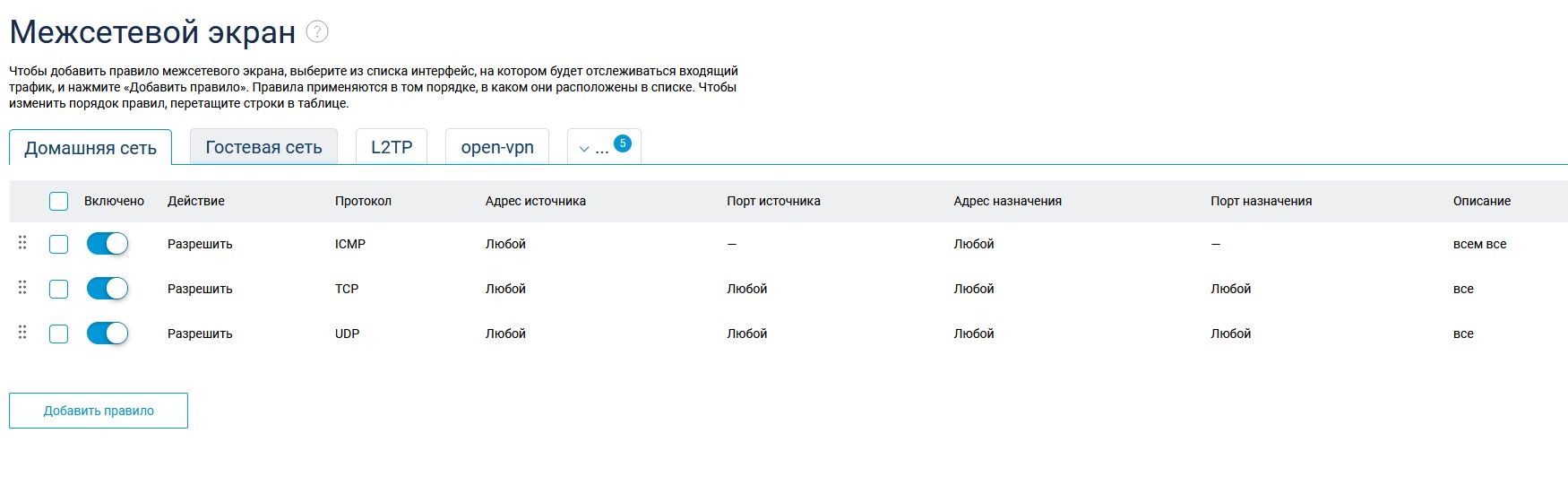

@werter ![Keenetic-1.jpg]

На кинетике вообще всё разрешил

Tracert с клиента PFSense затыкается на первом же шаге после шлюза.

-

-

@werter

Вот:

Вот листинг

1 * * * 2 * * * 3 * * * 4 * * * 5 * * * 6 * * * 7 * * * 8 * * * 9 * * * 10 * * * 11 * * * 12 * * * 13 * * * 14 * * * 15 * * * 16 * * * 17 * * * 18 * * * -

- В листинге ничего кроме "звездочек" ( Или это только у меня ?

- Во флоатинг 1-е СНИЗУ - откл. НЕ ТРОГАЙТЕ флоатинг вообще.

- В ЛАНе 2-е СВЕРХУ - неправильно.

-

@werter

Спасибо большое за помощь!

Наслаждаюсь результатом.Для тех, кто столкнётся с подобной проблемой - надо прописывать Outbound NAT с локальной сети на удалённую на интерфейсе OpenVPN.

-

@mahad

Пожалуйста )Для тех кто столкнется.

Есть пф и Zyxel Keenetic. Задача связать их по openvpn. Связали по паролю.

Все маршруты есть как на пф так и на кинетике. В правилах разрешено всё всем на обеих сторонах.

Трафик из сети за кинетиком в сеть за пф бегает, наоборот - нет. Со стороны пф доходит только до зюхеля. Причем ЛОКАЛЬНЫЙ адрес (не впн-адрес) зюхеля из сети пф доступен.Решение:

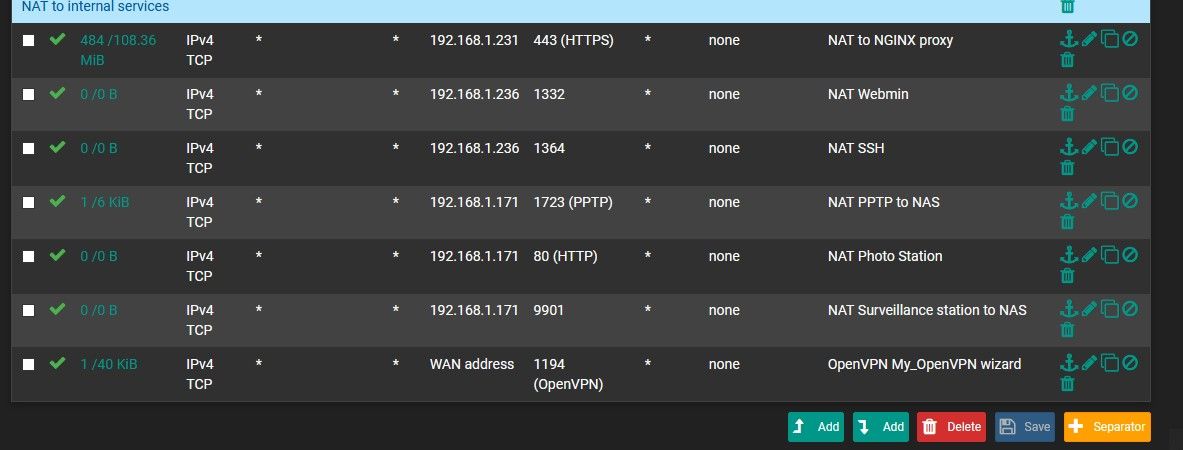

На пф NAT переключили в режим Hybrid и добавили правило src - локальная сеть, dst - сеть зюхеля, nat - interface address.

Из минусов, все пакеты из сети за пф будут иметь на зюхеле один и тот же ip-адрес - адрес конца впн-туннеля пф-а.Прим. Для связи двух пф ТАКОГО "финта" не требуется.

Зы. Просьба выложить скрин NAT -> Outbound для наглядности.