OpenVPN + Keenetic не видно сеть за клиентом

-

-

Теперь захват пакетов показывает, что пинги уходят через OpenVPN интерфейс, но на кинетике захват пакетов показывает,

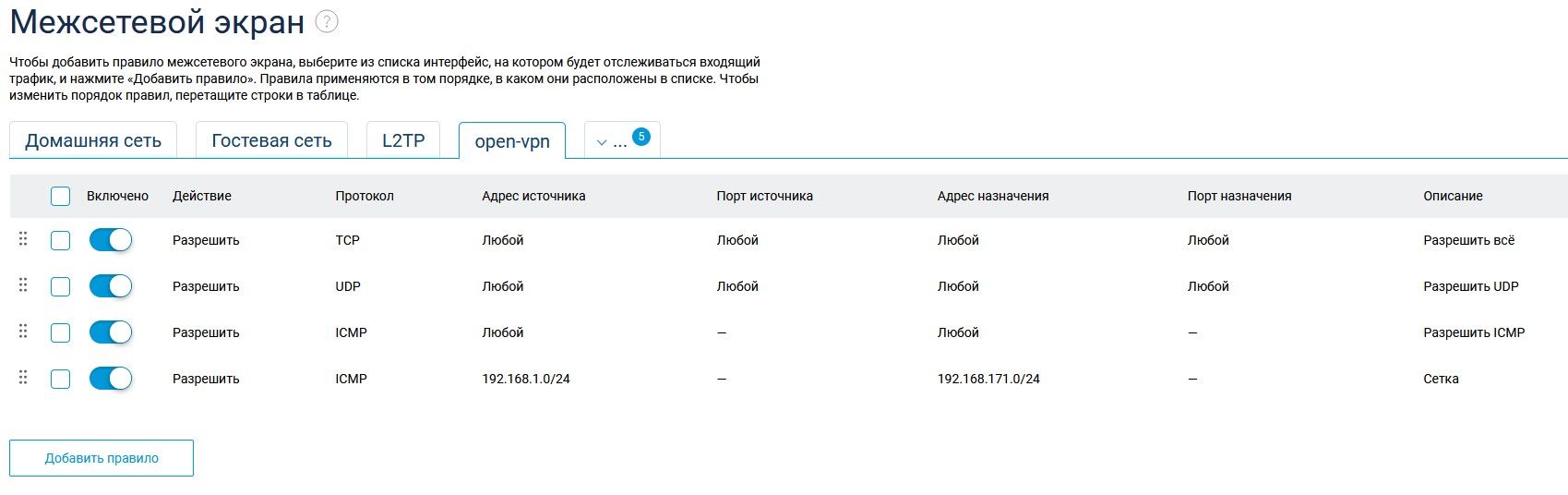

fw НА зюхеле крутите - разрешите доступ из 192.168.1.0 в 192.168.171.0 на овпн.

-

Перегрузил

pfctl -sn показывает:Антиспам защита не даёт запостить весь вывод. Вот часть

no nat proto carp all nat-anchor "natearly/*" all nat-anchor "natrules/*" all nat on pppoe0 inet from <tonatsubnets> to any port = isakmp -> мой внешний IP static-port nat on pppoe0 inet6 from <tonatsubnets> to any port = isakmp -> (pppoe0) round-robin static-port nat on pppoe0 inet from <tonatsubnets> to any -> мой внешний IP port 1024:65535 nat on pppoe0 inet6 from <tonatsubnets> to any -> (pppoe0) port 1024:65535 round-robin no rdr proto carp all rdr on pppoe0 inet proto tcp from any to any port = https -> 192.168.1.231 rdr pass on vmx0 inet proto tcp from any to 10.0.0.1 port = http -> 127.0.0.1 port 8081 rdr pass on l2tp inet proto tcp from any to 10.0.0.1 port = http -> 127.0.0.1 port 8081 rdr pass on openvpn inet proto tcp from any to 10.0.0.1 port = http -> 127.0.0.1 port 8081 rdr pass on vmx0 inet proto tcp from any to 10.0.0.1 port = https -> 127.0.0.1 port 8443 rdr pass on l2tp inet proto tcp from any to 10.0.0.1 port = https -> 127.0.0.1 port 8443 rdr pass on openvpn inet proto tcp from any to 10.0.0.1 port = https -> 127.0.0.1 port 8443 rdr-anchor "miniupnpd" allПодсетку 192.168.1.0 поменяю как всё доделаю, там надо как-то с умом подходить, а сейчас времени нет.

-

fw НА зюхеле крутите - разрешите доступ из 192.168.1.0 в 192.168.171.0 на овпн.

Трейсроут из сети пф в сеть кинетика пустите и смотрите где затыкается.

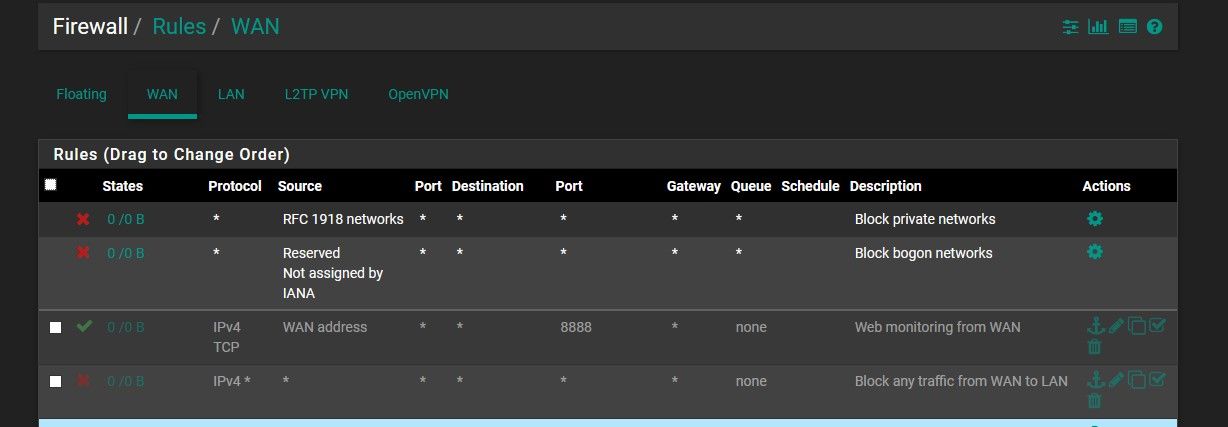

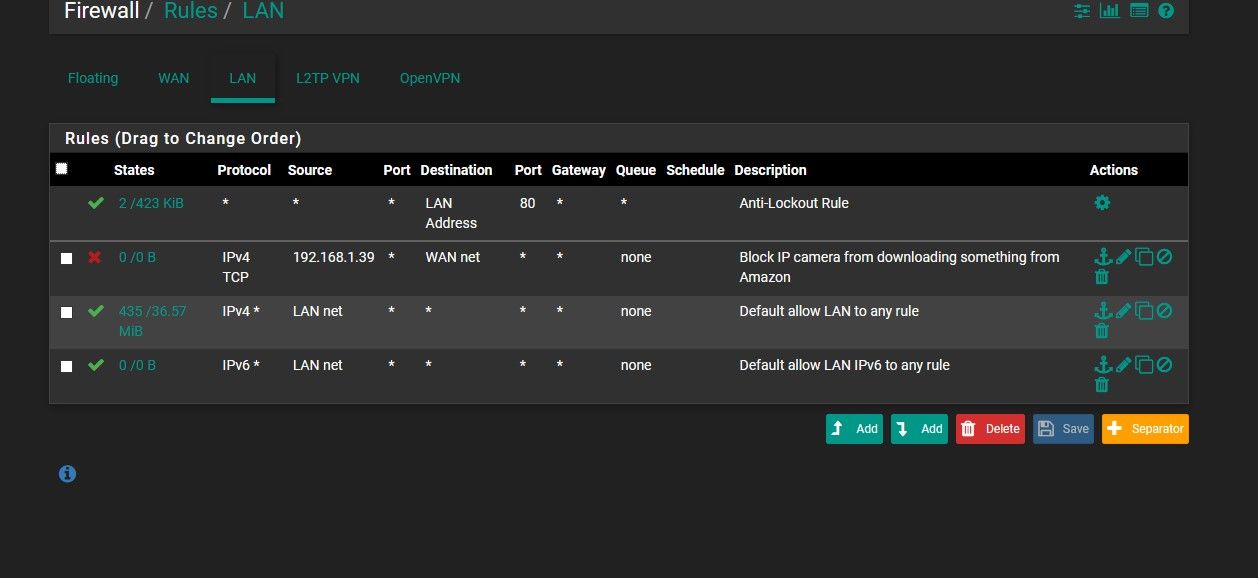

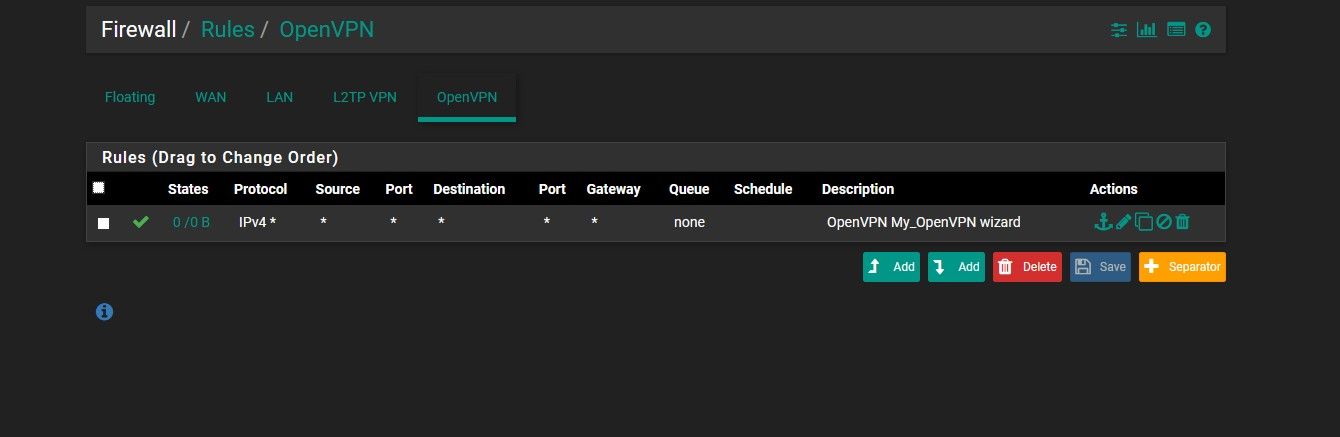

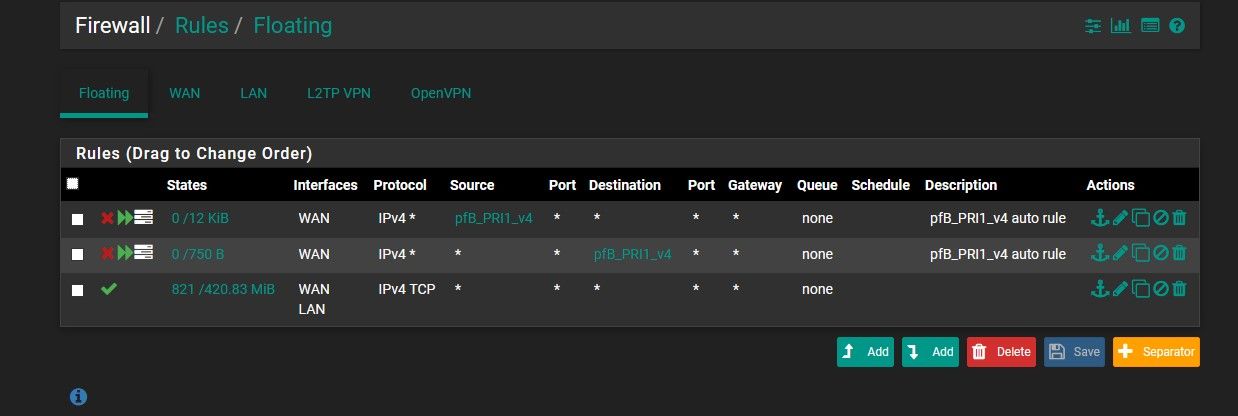

СКРИНОМ правила fw пф на ЛАН,ВАН, ОВПН покажите.

-

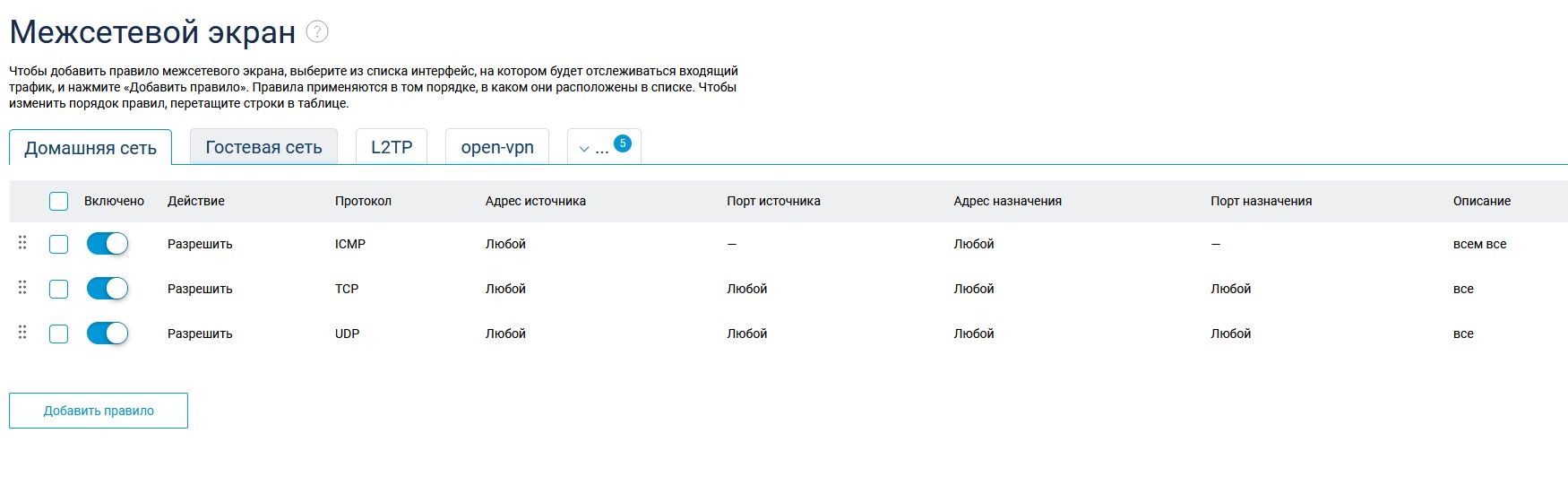

@werter ![Keenetic-1.jpg]

На кинетике вообще всё разрешил

Tracert с клиента PFSense затыкается на первом же шаге после шлюза.

-

-

@werter

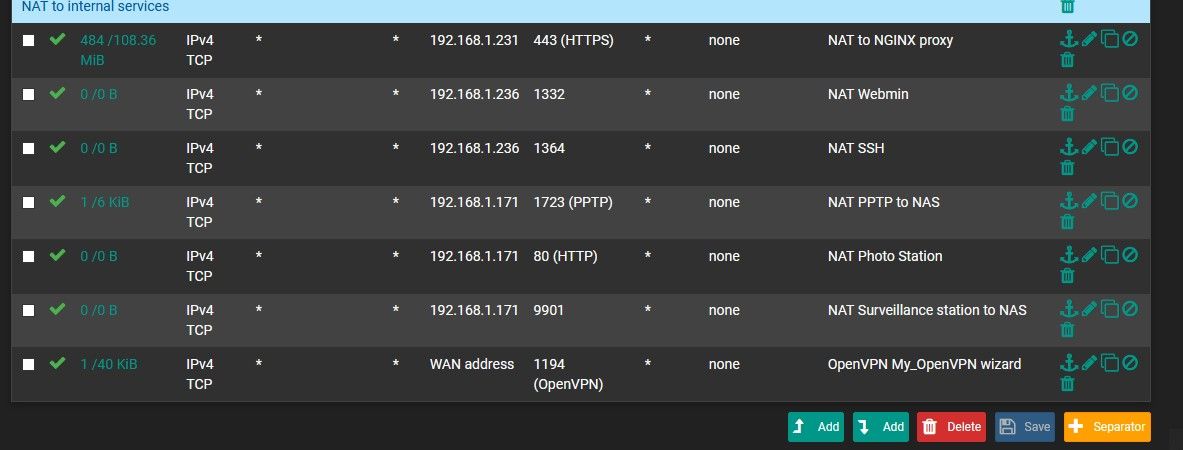

Вот:

Вот листинг

1 * * * 2 * * * 3 * * * 4 * * * 5 * * * 6 * * * 7 * * * 8 * * * 9 * * * 10 * * * 11 * * * 12 * * * 13 * * * 14 * * * 15 * * * 16 * * * 17 * * * 18 * * * -

- В листинге ничего кроме "звездочек" ( Или это только у меня ?

- Во флоатинг 1-е СНИЗУ - откл. НЕ ТРОГАЙТЕ флоатинг вообще.

- В ЛАНе 2-е СВЕРХУ - неправильно.

-

@werter

Спасибо большое за помощь!

Наслаждаюсь результатом.Для тех, кто столкнётся с подобной проблемой - надо прописывать Outbound NAT с локальной сети на удалённую на интерфейсе OpenVPN.

-

@mahad

Пожалуйста )Для тех кто столкнется.

Есть пф и Zyxel Keenetic. Задача связать их по openvpn. Связали по паролю.

Все маршруты есть как на пф так и на кинетике. В правилах разрешено всё всем на обеих сторонах.

Трафик из сети за кинетиком в сеть за пф бегает, наоборот - нет. Со стороны пф доходит только до зюхеля. Причем ЛОКАЛЬНЫЙ адрес (не впн-адрес) зюхеля из сети пф доступен.Решение:

На пф NAT переключили в режим Hybrid и добавили правило src - локальная сеть, dst - сеть зюхеля, nat - interface address.

Из минусов, все пакеты из сети за пф будут иметь на зюхеле один и тот же ip-адрес - адрес конца впн-туннеля пф-а.Прим. Для связи двух пф ТАКОГО "финта" не требуется.

Зы. Просьба выложить скрин NAT -> Outbound для наглядности.

-

@werter Особенности Zyxel, наверное.

Настраивал site-to-site на Asus с Merlin, на Padavan - нигде с NAT Outbound ничего делать не надо было.

Asus с Merlin кстати, подключал к серверу pf в режиме Remote Access, нужно в Advanced Configuration добавить route в удаленную сеть ( в режиме Remote Access нет поля IPv4 Remote network) -

@pigbrother

Спасибо за отклик.Посмотрите еще на FreshTomato https://wiki.freshtomato.org/doku.php/hardware_compatibility

Это дальнейшее развитие TomatoUSB. -

@werter said in OpenVPN + Keenetic не видно сеть за клиентом:

Это дальнейшее развитие TomatoUSB.

Рад, что проект жив.

Жаль, но устройства с её поддержкой как-то всегда проходили мимо.

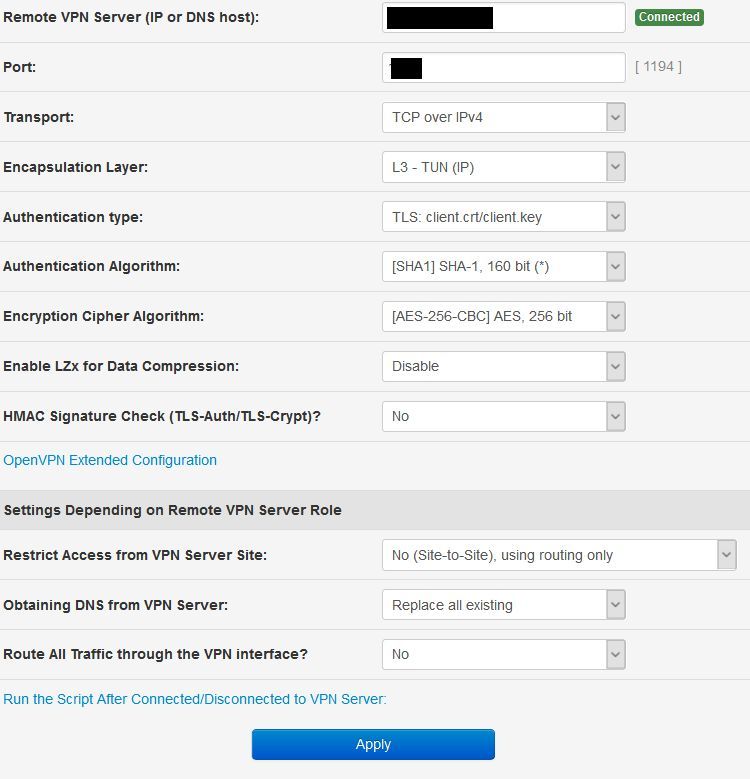

Нравится Padavan. Просто, логично. Приведу пример настроек клиента. TCP выбран умышленно, провайдер любит воевать с UDP в мобильном интернете. (Он умеет быть и Open VPN сервером, настроил дома и сервер).

-

@werter said in OpenVPN + Keenetic не видно сеть за клиентом:

Решение:

На пф NAT переключили в режим Hybrid и добавили правило src - локальная сеть, dst - сеть зюхеля, nat - interface address.Некропост, но все же. Site-to-site Keentic<->pfSense.

На стороне pfSense (сервер) все стандартно.

В Outbound NAT ничего не добавляется.

На стороне Keentic (клиент) на интерфейсе Open VPN добавляется разрешающее правило с SRC=сеть\сети за pfSense.

Ну и не забываем про firewall на машинах за Кинетиком. -

@pigbrother said in OpenVPN + Keenetic не видно сеть за клиентом:

Некропост, но все же

Пробую связать site-to-site Keenetic и чужой PF.

Интересный момент - Keenetic не оправляет в туннель IP хостов, в удаленной сети за PF доступен только LAN IP самого PF.

Если на Keenetic отключить NAT, сети начинают друг друга видеть, но тогда, что естественно, с ПК за Кинетик теряется доступ в интернет. -

@pigbrother

Версия ПО на кинетике самая свежая? Выше вариант не подходит? -

@werter said in OpenVPN + Keenetic не видно сеть за клиентом:

Выше вариант не подходит?

Вроде решил вопрос. Проблема в том, что КинетикОС включает NAT для всех(?) исходящих интерфейсов, по крайней мере для OpenVPN - точно.

Лечение, CLI:

1.no ip nat Home - отключает NAT глобально (?)

2.ip static Home GigabitEthernet1 - Включает NAT на нужном интерфейсе. GigabitEthernet1 - мой интерфейс, смотрящий в интернет. Посмотреть название нужного интерфейса можно в CLI - show interface

3. Если все заработало - system configuration save для сохранения настроек после ребута.

Ну и , как писал выше, на стороне Keentic (клиент) на интерфейсе Open VPN добавляется разрешающее правило с SRC=сеть\сети за pfSense.За подсказку спасибо пользователю Le ecureuil с форума Кинетик. Сам бы я (да и, наверное, не только я) вряд ли бы догадался, что ip static - это включение NAT ))

-

@pigbrother

Спасибо ) -

P pigbrother referenced this topic on

-

P pigbrother referenced this topic on

-

P pigbrother referenced this topic on