Направить траффик определённой подсети через OpenVPN

-

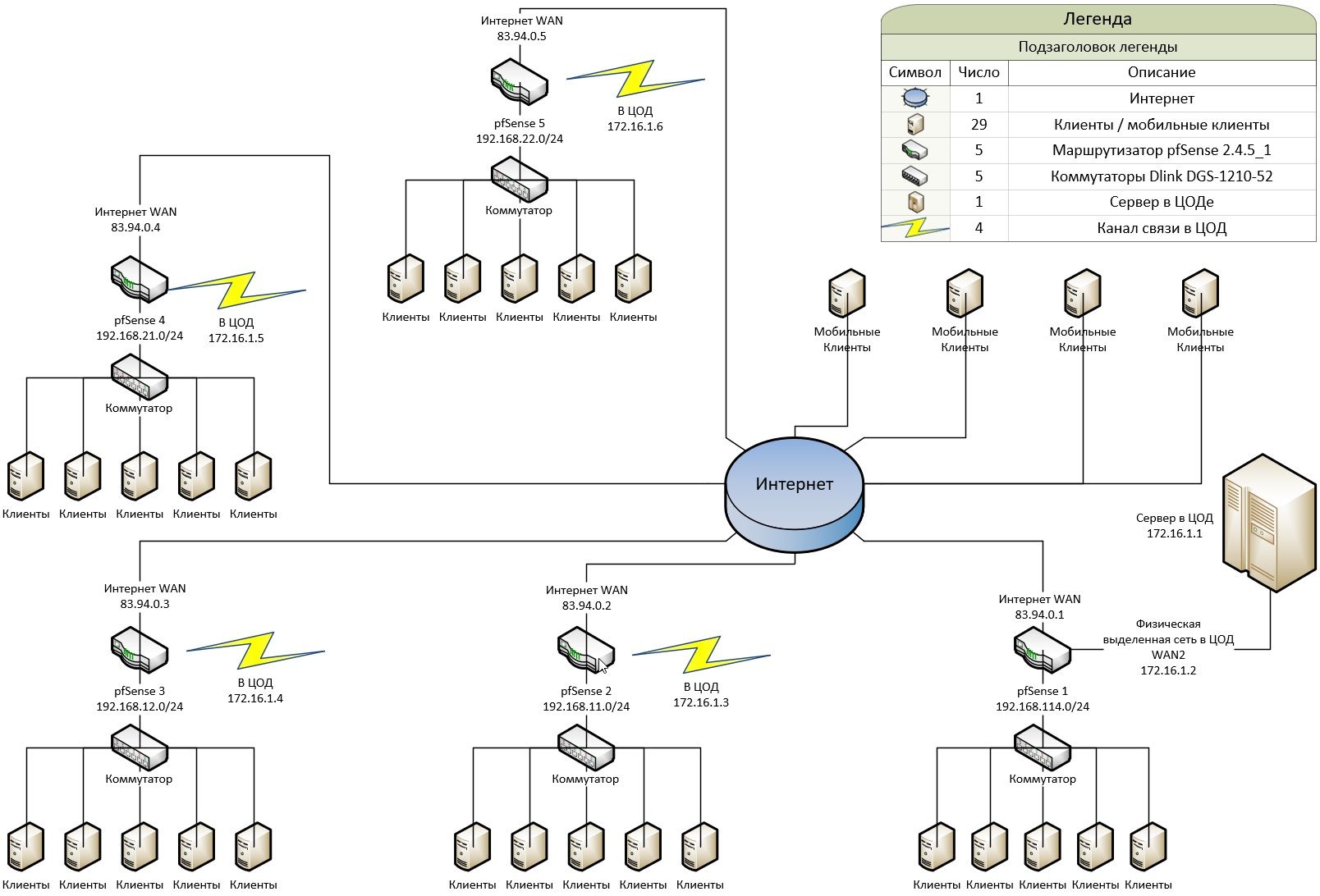

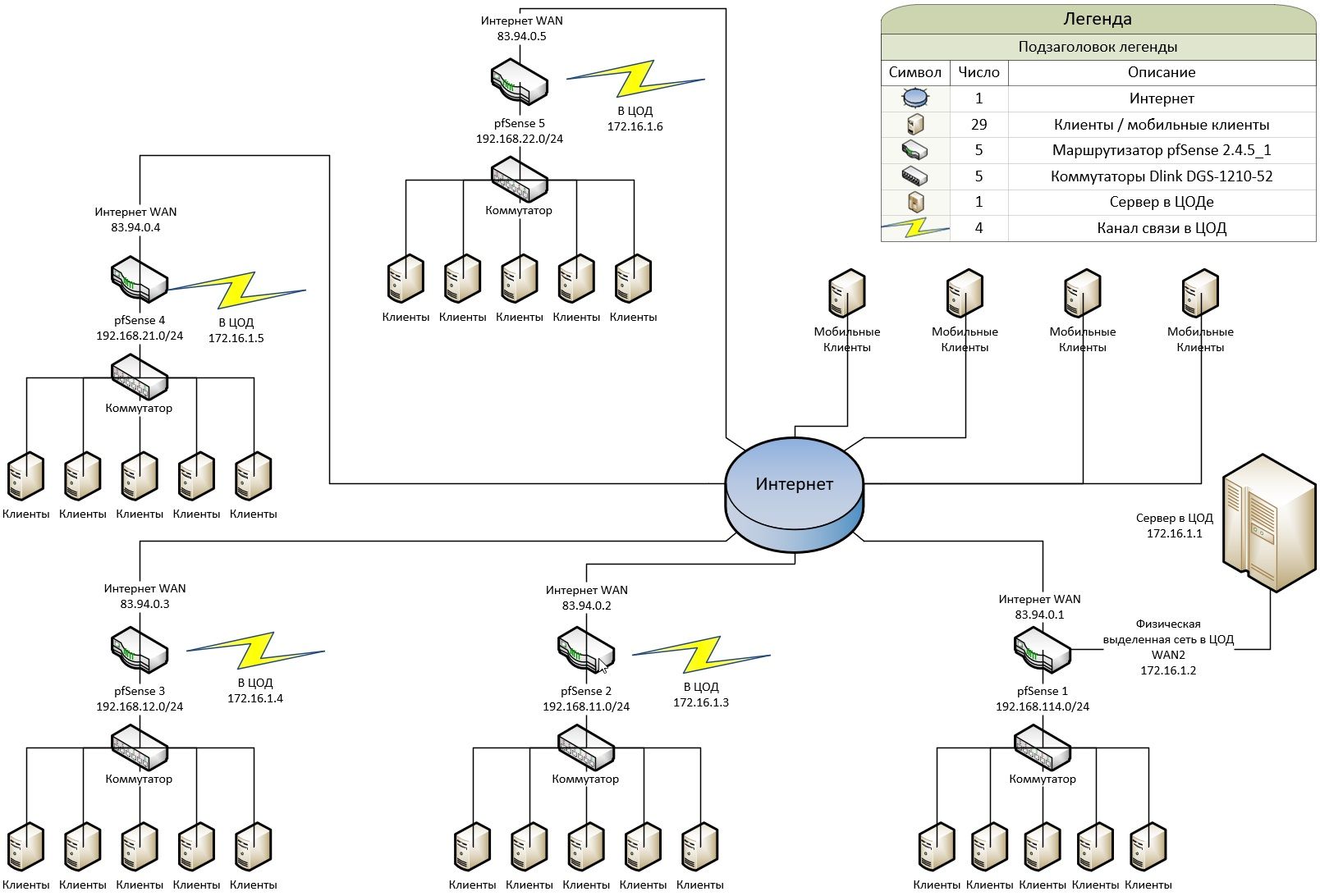

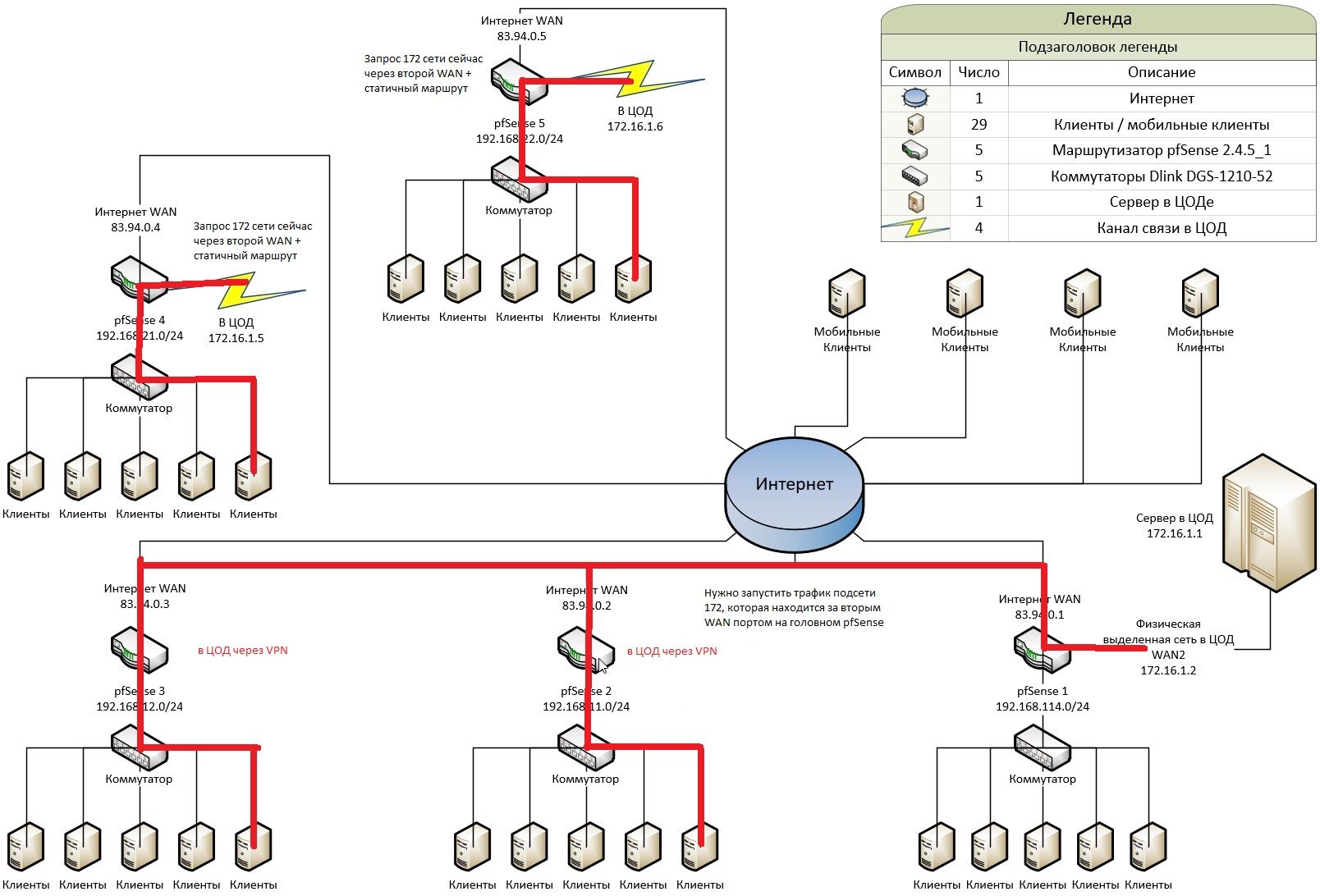

Сеть построена на коммутаторах с pfSense 2.4.5_1 x64

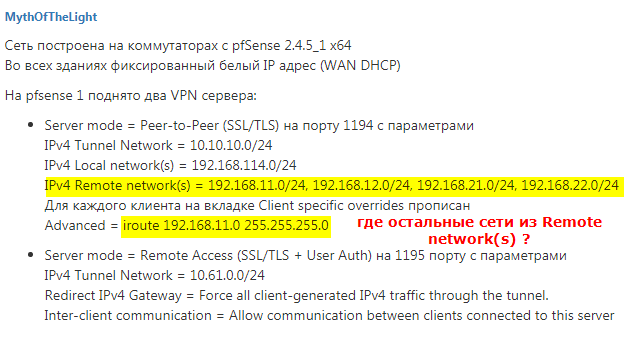

Во всех зданиях фиксированный белый IP адрес (WAN DHCP)На pfsense 1 поднято два VPN сервера:

-

Server mode = Peer-to-Peer (SSL/TLS) на порту 1194 с параметрами

IPv4 Tunnel Network = 10.10.10.0/24

IPv4 Local network(s) = 192.168.114.0/24

IPv4 Remote network(s) = 192.168.11.0/24, 192.168.12.0/24, 192.168.21.0/24, 192.168.22.0/24

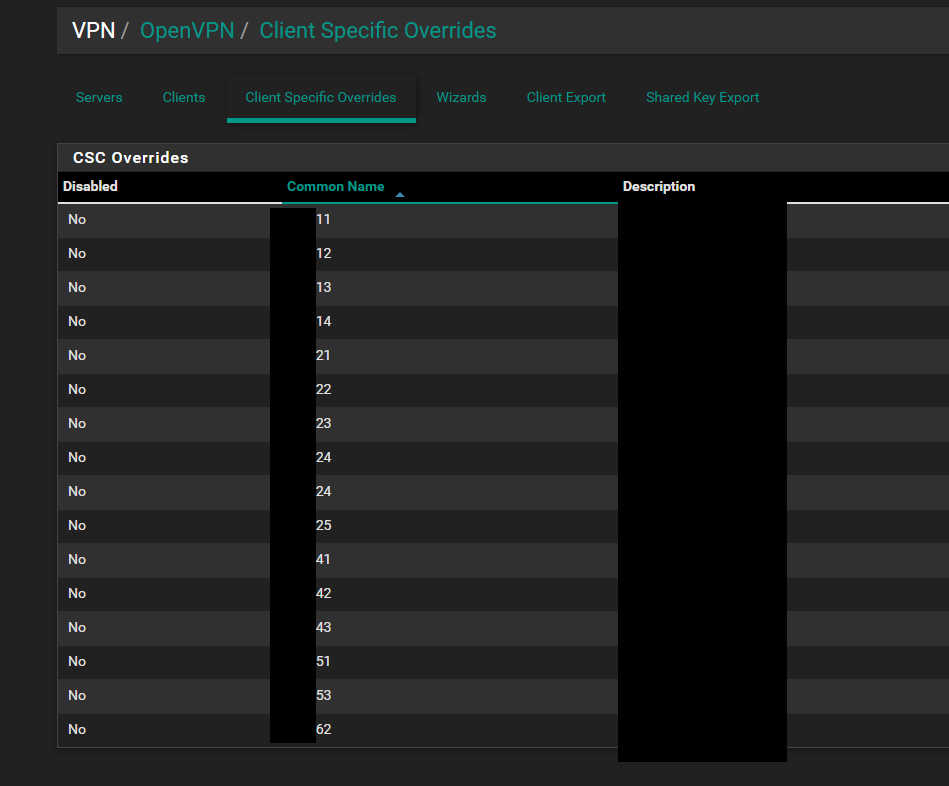

Для каждого клиента на вкладке Client specific overrides прописан

Advanced = iroute 192.168.11.0 255.255.255.0 -

Server mode = Remote Access (SSL/TLS + User Auth) на 1195 порту с параметрами

IPv4 Tunnel Network = 10.61.0.0/24

Redirect IPv4 Gateway = Force all client-generated IPv4 traffic through the tunnel.

Inter-client communication = Allow communication between clients connected to this server

На всех остальных pfsense 2-5 настроен VPN клиент:

- Peer-to-Peer (SSL/TLS)

IPv4 Tunnel Network = 10.10.10.0/24

IPv4 Remote network(s) = 192.168.11.0/24, 192.168.12.0/24, 192.168.21.0/24, 192.168.22.0/24, 192.168.114.0/24, 10.61.0.0/24 - без собственной подсети

В результате трафик ходит полностью между всеми зданиями, и между мобильными клиентами (по виртуальным адресам)

Каждый pfSense имеет WAN2 интерфейс с настроенным статическим адресом (физически в ЦОД) и имеет запись в System -> Routing -> Static Routes

- Destination network = 172.16.0.0/16

Gateway = WAN2_DHCP - 172.16.1.2 (до 6 соответственно)

Структура отражена на схеме

Все мобильные клиенты имеют доступ к серверу в ЦОДе, т.к. весь их траффик идёт через pfsense 1. Все остальные клиенты имеют доступ к серверу в ЦОДе через WAN2 своего pfsense.

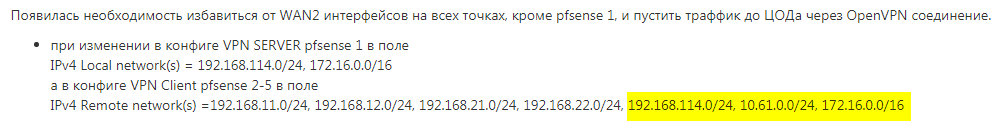

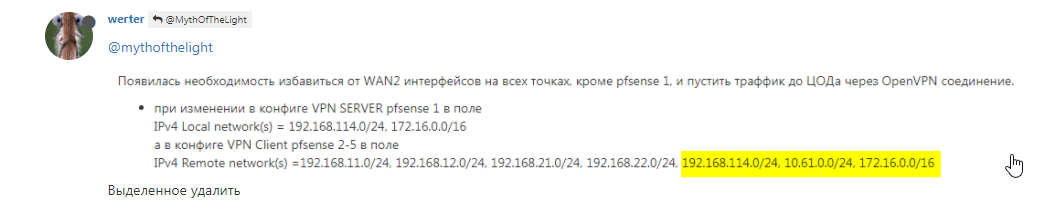

Появилась необходимость избавиться от WAN2 интерфейсов на всех точках, кроме pfsense 1, и пустить траффик до ЦОДа через OpenVPN соединение.

- при изменении в конфиге VPN SERVER pfsense 1 в поле

IPv4 Local network(s) = 192.168.114.0/24, 172.16.0.0/16

а в конфиге VPN Client pfsense 2-5 в поле

IPv4 Remote network(s) =192.168.11.0/24, 192.168.12.0/24, 192.168.21.0/24, 192.168.22.0/24, 192.168.114.0/24, 10.61.0.0/24, 172.16.0.0/16

Команда traceroute с самого pfsense 2 выдаёт результат

- 1 10.10.10.1 1.750 ms 1.052 ms 1.019 ms

- 2 172.16.1.2 1.441 ms 1.221 ms 1.262 ms

- 3 * * *

- 4 11.0.0.1 2.322 ms 2.183 ms 2.147 ms

- 5 172.16.1.1 2.378 ms 2.475 ms 2.492 ms

При этом с клиентов доступа к сети нет (WAN 2 отключен, статический маршрут отключен). Какие дополнительно требуются настройки, чтоб была видимость сети с клиентов?

-

-

Добрый.

@mythofthelight

Появилась необходимость избавиться от WAN2 интерфейсов на всех точках, кроме pfsense 1, и пустить траффик до ЦОДа через OpenVPN соединение.

Вы ВЕСЬ траффик хотите в туннель завернуть?

Каждый pfSense имеет WAN2 интерфейс с настроенным статическим адресом

(физически в ЦОД) и имеет запись в System -> Routing -> Static RoutesЕсли ВАН единственный, то по-дефолту в него уходит ВЕСЬ трафик.

Вам же достаточно правила fw на ЛАН, где в src - LAN net, dst - 172.16.0.0/16 и ЯВНО gw - 172.16.1.2

И поставить его выше всех.

Не надо руками роут добавлять.При этом с клиентов доступа к сети нет (WAN 2 отключен, статический маршрут отключен). Какие дополнительно требуются настройки, чтоб была видимость сети с клиентов?

Овпн 146% МЕДЛЕННЕЕ вашего ВАН2. Если нет необходимости, но пользуйте ВАН2.

Овпн оставьте для внешних клиентов. -

Для каждого адреса прописан iroute (по сертификату), трафик между всеми зданиями ходит успешно (включая OpenVPN Client под Windows)

Трафик в ВПН нужно пустить не только для имеющихся собственных подсетей за другими pfsense, но и трафик в сетку 172.16.0.0/16 за вторым WAN интерфейсом головного адреса.

Если пустить ВЕСЬ траффик в VPN соединение

- тогда всё работает, но тогда весь трафик клиентов идёт в головное здание и нагружает 70 мбит канала, хотя у каждого 50 мбит свой канал.

-

Чем не вариант со схемой ВАН2? Это дорого?

Овпн 146% МЕДЛЕННЕЕ вашего ВАН2. Если нет необходимости, но пользуйте ВАН2.

Овпн оставьте для внешних клиентов. -

Выделенное удалитьИ почему в Remote network так мало сетей? На вашем скрине CSC Overrides их гораздо больше.

Remote networks = CSC Overrides по кол-ву -

@werter

надо грубо говоря такую схему - трафик в ЦОД через openvpn головного здания.

Стоимость подключения слишком высокая, чтоб содержать такую прорву зданий, при этом нагрузки достаточно и одного канала из головного здания. -

@werter я пример привёл, все 18 сетей замучался бы расписывать. Если удалить

то не будет связи с клиентов филиалов и клиентов мобильных. Без 192.168.114.0/24 у клиентов - вообще трафик не идёт в головное здание, без 172 подсети в списке - traceroute вообще не едет в сторону WAN2 Головного здания даже с самого pfsense -

@mythofthelight

Ок.Удаляйте то, что выделил до этого.

Удалите роуты, к-ые РУКАМИ добавляли:

Каждый pfSense имеет WAN2 интерфейс с настроенным статическим адресом (физически в ЦОД) и имеет запись в System -> Routing -> Static Routes

Исправьте то, что написал выше про Remote networks = CSC Overrides

-

@mythofthelight said in Направить траффик определённой подсети через OpenVPN:

то не будет связи с клиентов филиалов и клиентов мобильных. Без 192.168.114.0/24 у клиентов - вообще трафик не идёт в головное здание, без 172 подсети в списке - traceroute вообще не едет в сторону WAN2 Головного здания даже с самого pfsense

Мил человек, НЕЛЬЗЯ иметь одинаковые значения в Локал и Ремоут.

У вас не с этим проблема.

Описал в предыдущем посте КАК. -

И да 172.16.0.0/12

Если уж по-классике. -

@werter благодарю, в воскресенье попробую перенастроить всю сеточку по описанной схеме - проверю что получится.