-

Hola a todos,

pfSense version 2.5.0-RELEASE (amd64)

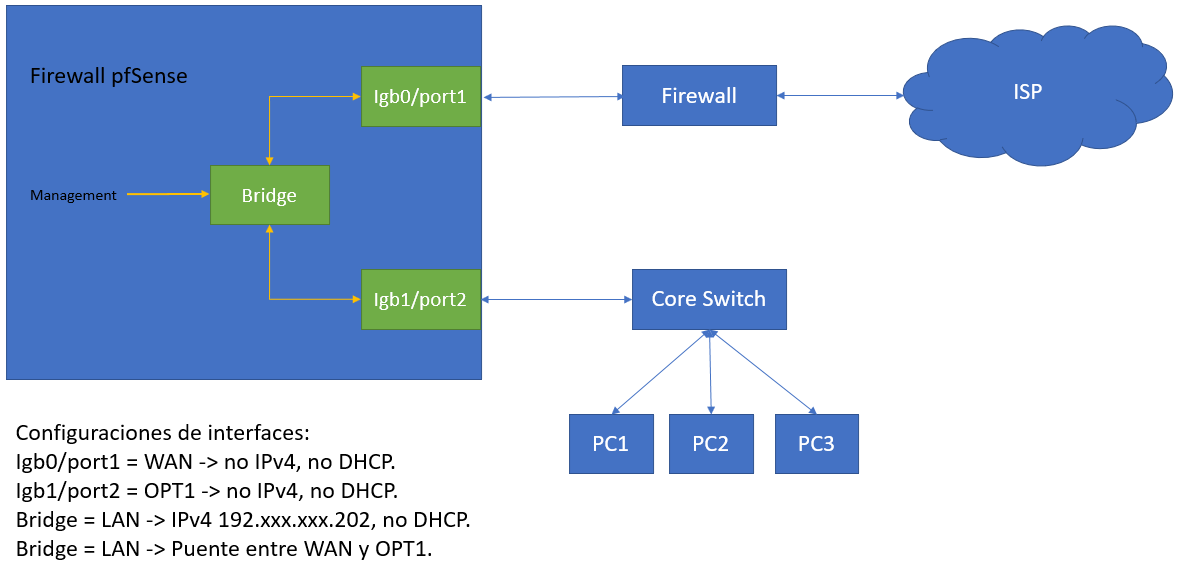

pfBlockerNG-devel 3.0.0_10Soy nuevo en pfSense, he montado mi firewall pfSense con la siguiente configuracion:

Monte el pfSense en modo Bridge,

WAN: No IPv4, No dhcp.

LAN: No IPv4, No dhcp.

Bridge (br0): WAN, LAN, Ipv4 19x.xx.xx.202, no dhcp.Se instalo pfBlockerNG-devel, para filtrar IP y DNS.

- El filtrado IP esta funcionando perfectamente bien.

- DNSBL no me esta funcionando.

---Configuracion DNSBL:

----DNSBL Mode -> Unbound mode

----Virtual IP Address -> 10.10.10.1

----DNSBL VIP Type -> IP Alias

----Web Server Interface -> BRIDGE

----Resolver cache -> Enable.

----Lo que no agregue esta configurado por default.

Se creo las siguiente regla en el firewall:

/Regla 1/

Action -> Pass

Interface -> Bridge

Address Family -> IPv4

Protocol -> TCP/UDP

Source -> *

Destination -> Bridge address

Destiantion Port -> DNS(53)/Regla 2/

Action -> Reject

Interface -> Bridge

Address Family -> IPv4

Protocol -> TCP/UDP

Source -> *

Destination -> *

Destiantion Port -> DNS(53)Configuracion DNS Resolver:

--Network Interface -> BRIDGE, LAN, WAN, Local Host.

--Outgoing Network Interfaces -> BRIDGE.

--Todo lo demas estas configurado por default.De las reglas firewall mostradas la /Regla 2/ al habilitarla no me permite resolver ninguna consulta DNS y si ocupo la /Regla 1/ se da la resolcion DNS pero DNSBL no logra interceptar las consultas y bloquear los Hosts establecions en sus blacklist.

Podria alguien darme un indicio de que podria faltarme, no he podido hacer nada por no tener el conocimiento suficiente.

Gracias de antemano.

-

Hola.

me genera la duda que funcione ese servicio DNSBL partiendo de que tienes un bridge en tu esquema.

A nivel de servicio apuntan directo a la LAN: 19x.xx.xx.202??

no entiendo el bridge. yo lo uso por lo general cuando utilizo Firewall transparente. es decir pfsense por delante del otro firewall.

-

@j-sejo1 Muchas gracias por responder.

Le abjunto un diagrama improvisado de lo que quiero hacer para que asi tal vez tenga una idea , me disculpo por el diagrama improvisado pero fue la manera mas rapido de hacerlo para poder responder a su mensaje.

Gracias de antemano, espero el diagrama haya sido claro.

-

@ocerna Excelente. aunque yo lo uso por delante del firewall: https://tr0n3t.wordpress.com/2020/04/28/firewall-transparente-con-pfsense/

Te pregunto, desde la LAN los equipos salen por la IP: 19x.xx.xx.202?

Recuerda que al ser un bridge no se apunta a ningun hosts. por lo que solo puedes detener o dejar pasas (snort, flblocker) Pero no como un proxy.

-

@j-sejo1 Hola,

Te pregunto, desde la LAN los equipos salen por la IP: 19x.xx.xx.202?

En respuesta a esta pregunta, esa IP es solo para el management(administracion web), el trafico esta pasando en el puente y pfSense esta de espectador, estoy ocupando el pfBlocker a como dice usted para dejar pasar o bloquear, lo mismo deseo que haga el DNSBL.Al principio realice unas pruebas poniendo el pfSense en modo firewall(WAN,LAN) y ahi veo que todo va a las mil maravillas con respecto al filtrado DNS utilizando DNSBL de pfBlocker y en esta configuracion si hago un ping a la ip virtual que el DNSBL crea (10.10.10.1) es alcansable desde la LAN, no obstante al cambiarlo al modo BRIDGE como explique anteriormente esa IP virtual no es alcanzable por ningun extremo y pensaria yo que aqui en donde radica el problema,ya que todo consulta DNS se machea con DNSBL y si se encuentra en las blacklist de dominio la envia a este IP virtual que a su vez cae en el Outbound.

No he intentado hacer NAT(Port Forward, Outbound), estaria aqui la solucion?

Con respecto a este enlace: https://tr0n3t.wordpress.com/2020/04/28/firewall-transparente-con-pfsense/

Descargue el PDF y lo ocupe como referencia, pero veo que al final hace algo que en mi configuracion no es util o no se si estoy herrado, ya que a como le mencione solo lo estoy ocupando el pfSense para bloquear o dejar pasar.Pero hago incapie en la ip virtual para el Outbound.

Gracias.

-

@ocerna Compañero pudo hacer funciona el pfblocker? tengo el mismo escenario, pero ne he logrado que funcione

-

@core7 Yo tampoco he logrado que funcione, me ocurre lo mismo. ¿Consiguió solucionarlo?

Copyright 2025 Rubicon Communications LLC (Netgate). All rights reserved.