OpenVPN nur pf ist erreichbar

-

WAN / Internet

:

: Cable-Vodofone

: über fixe IP aus dem Internet erreichbar

.-----+-----.

| FB | 6591 cable

'-----+-----' (Port Freigabe wegen VPN)

|

WAN 192.168.201.199

|

.-----+-----. 2.5.1-RELEASE

| pfSense +

'-----+-----'

|

LAN | 192.168.24.1/24

|

.-----+------.

| LAN-Switch |

'-----+------'

|

...-----+------... (Clients/Servers)Was möchte ich erreichen, das der Admin die PF und alle andren Netzwerkteilnehmer erreichen (Konfigurieren) kann, in einem zweiten Schritt möchte ich ausgewählten Teilnehmer per VPN einen Zugriff nur auf das NAS ermöglichen.

Was bisher geht und was nicht.

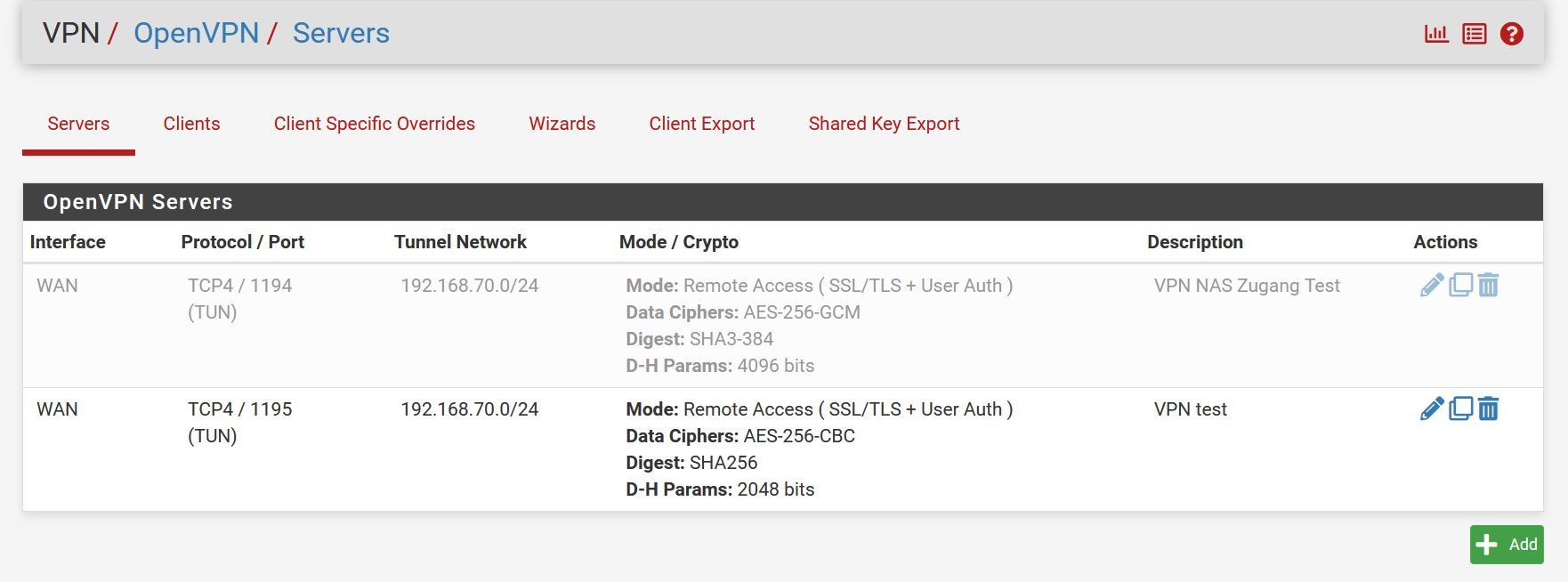

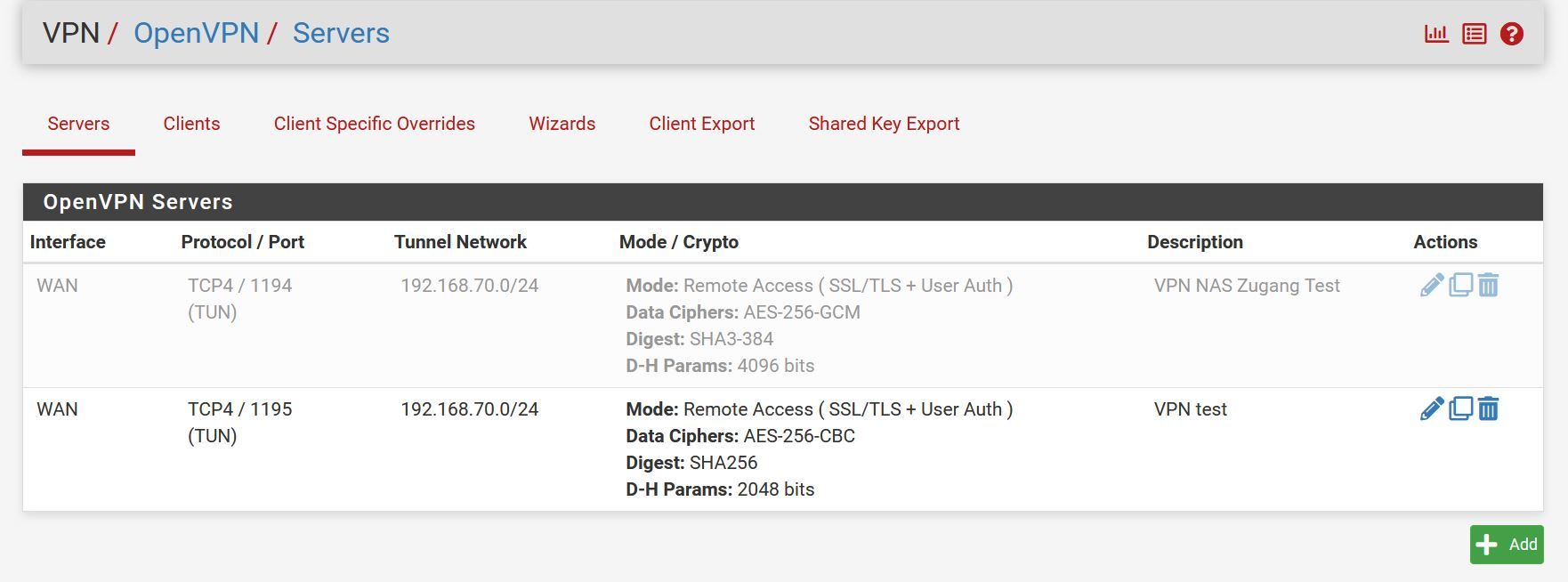

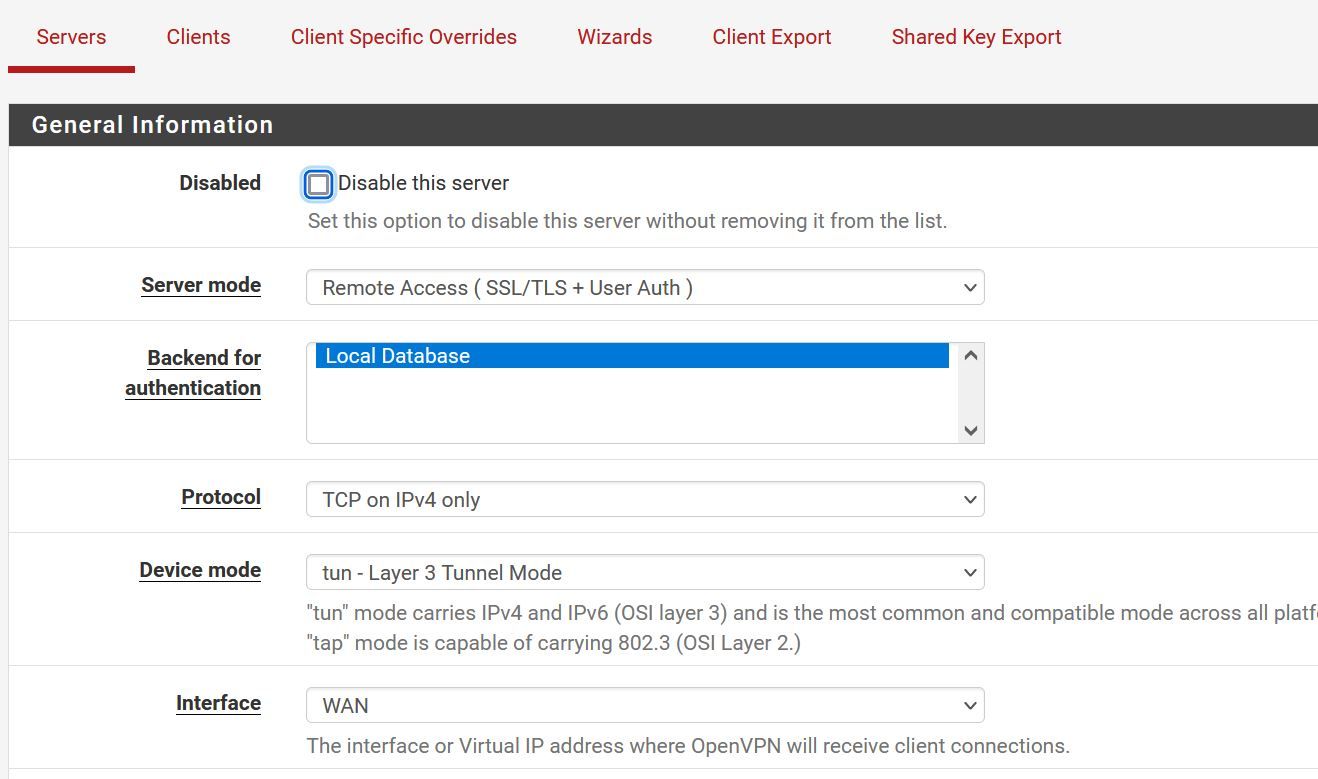

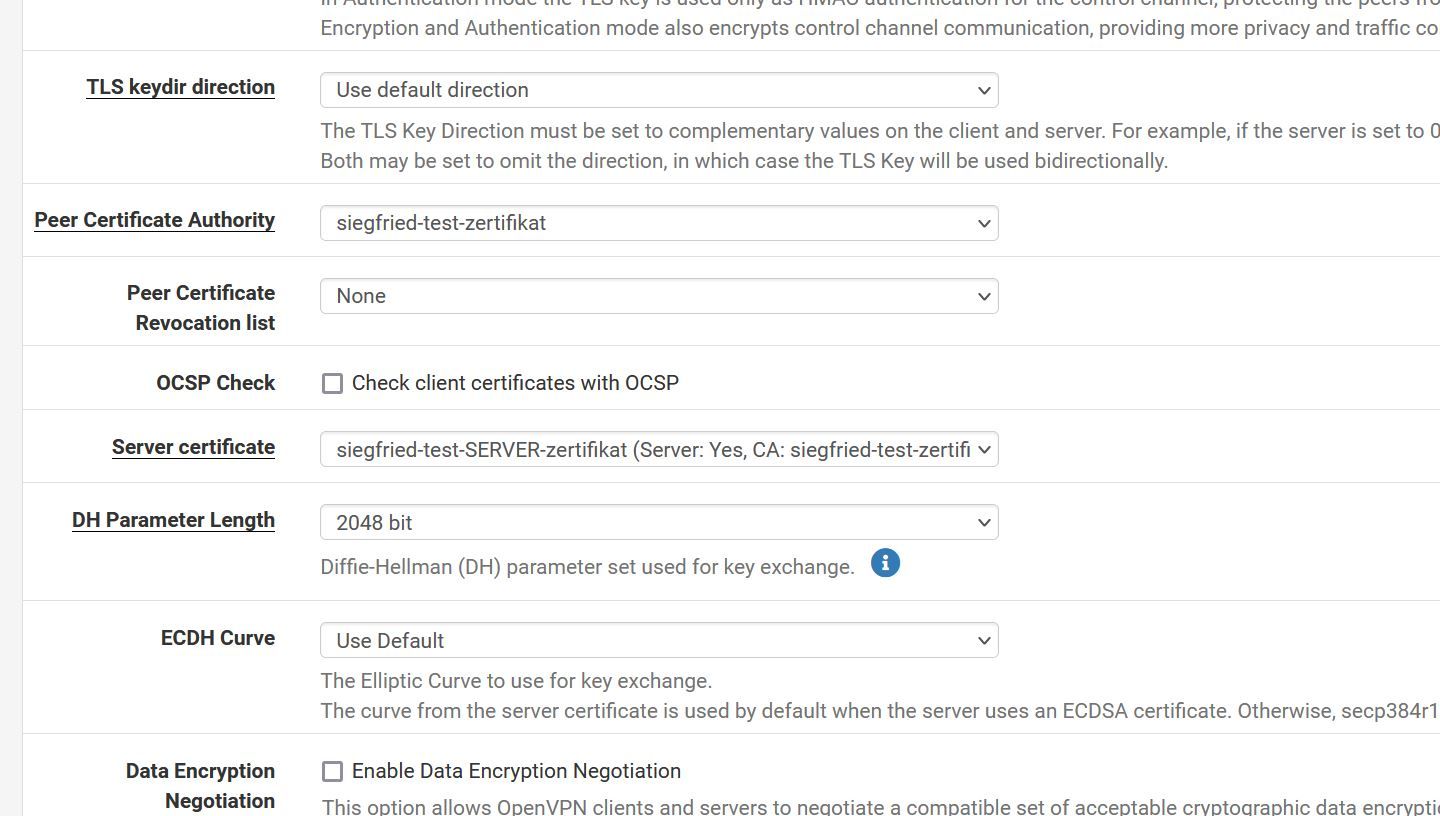

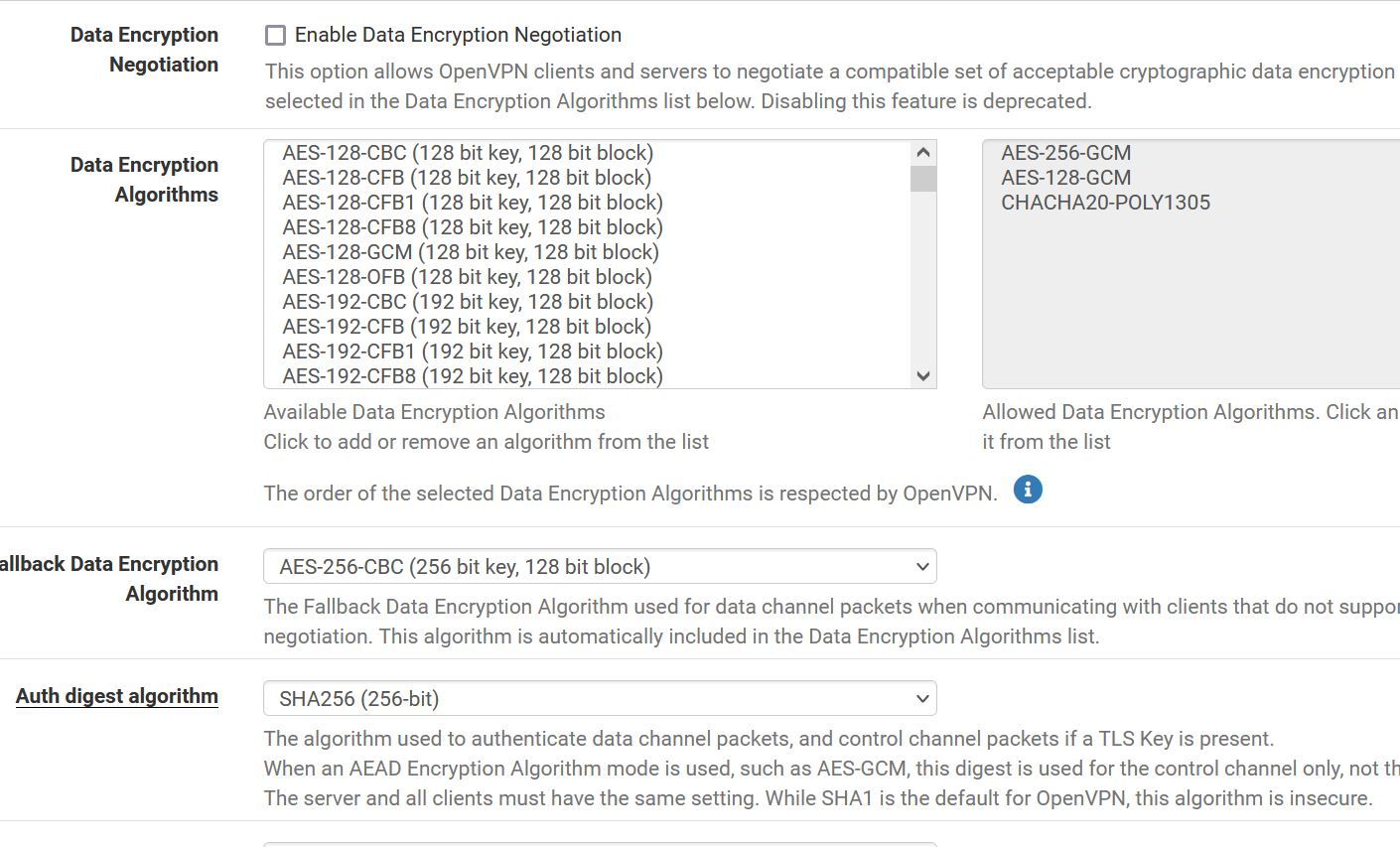

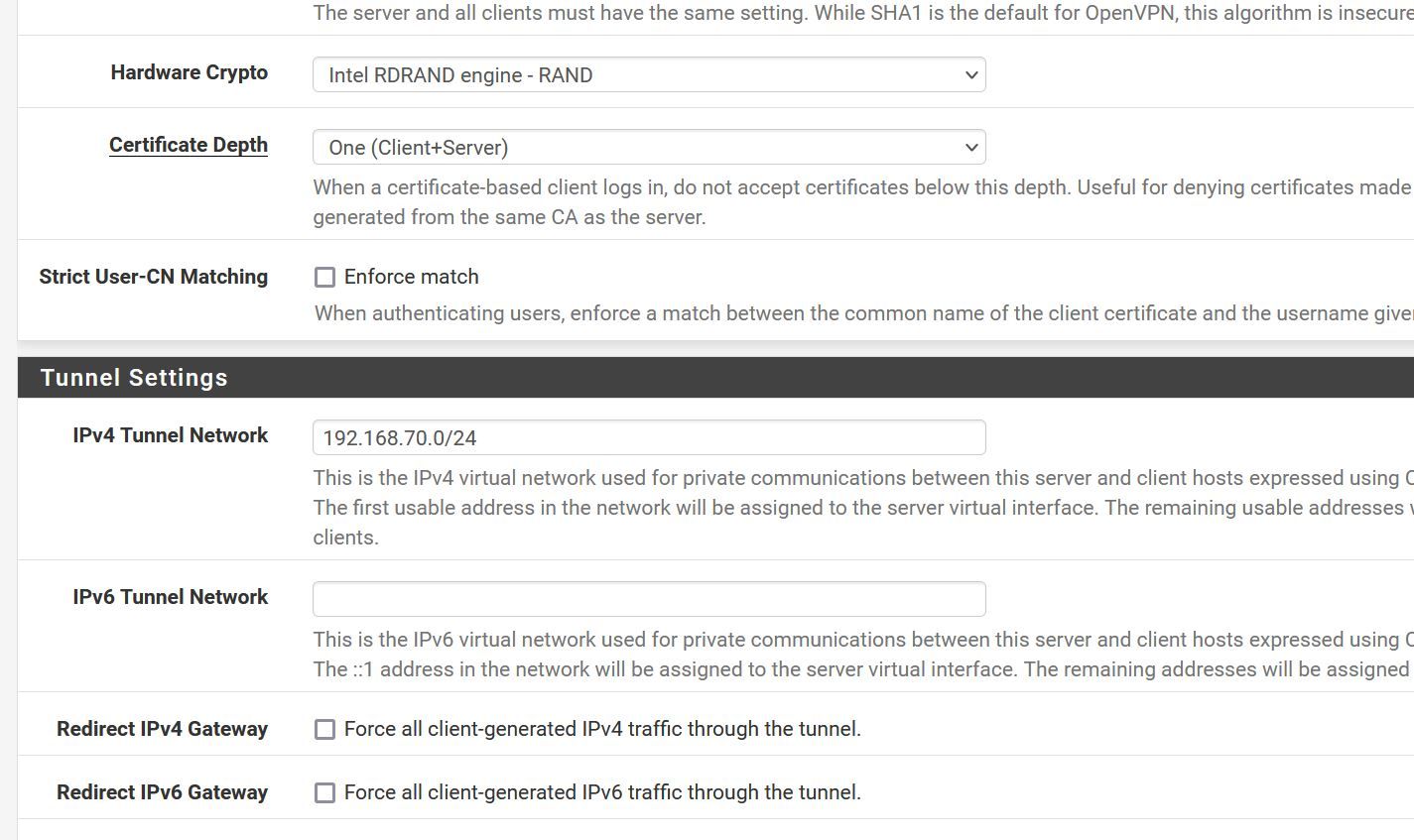

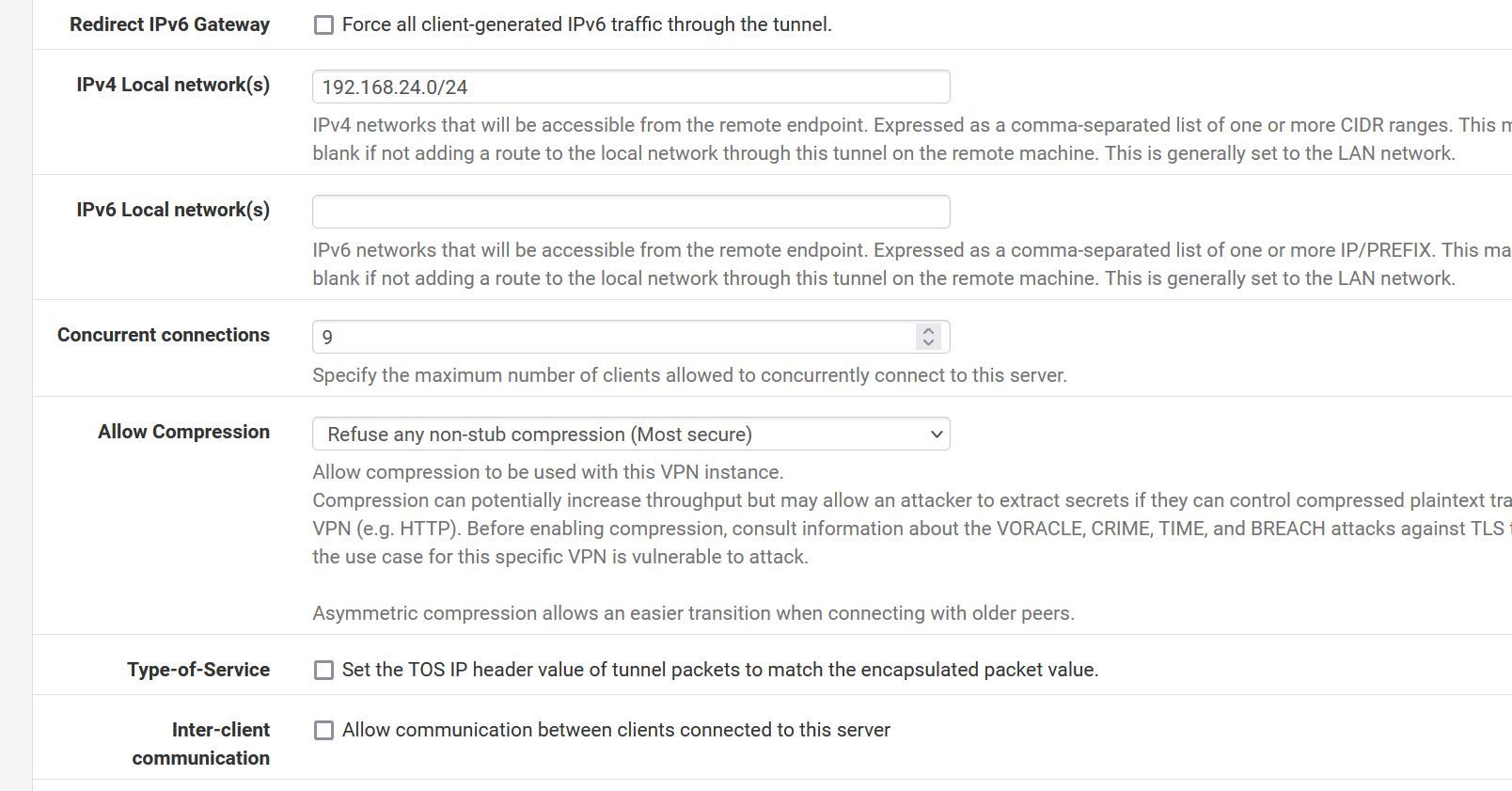

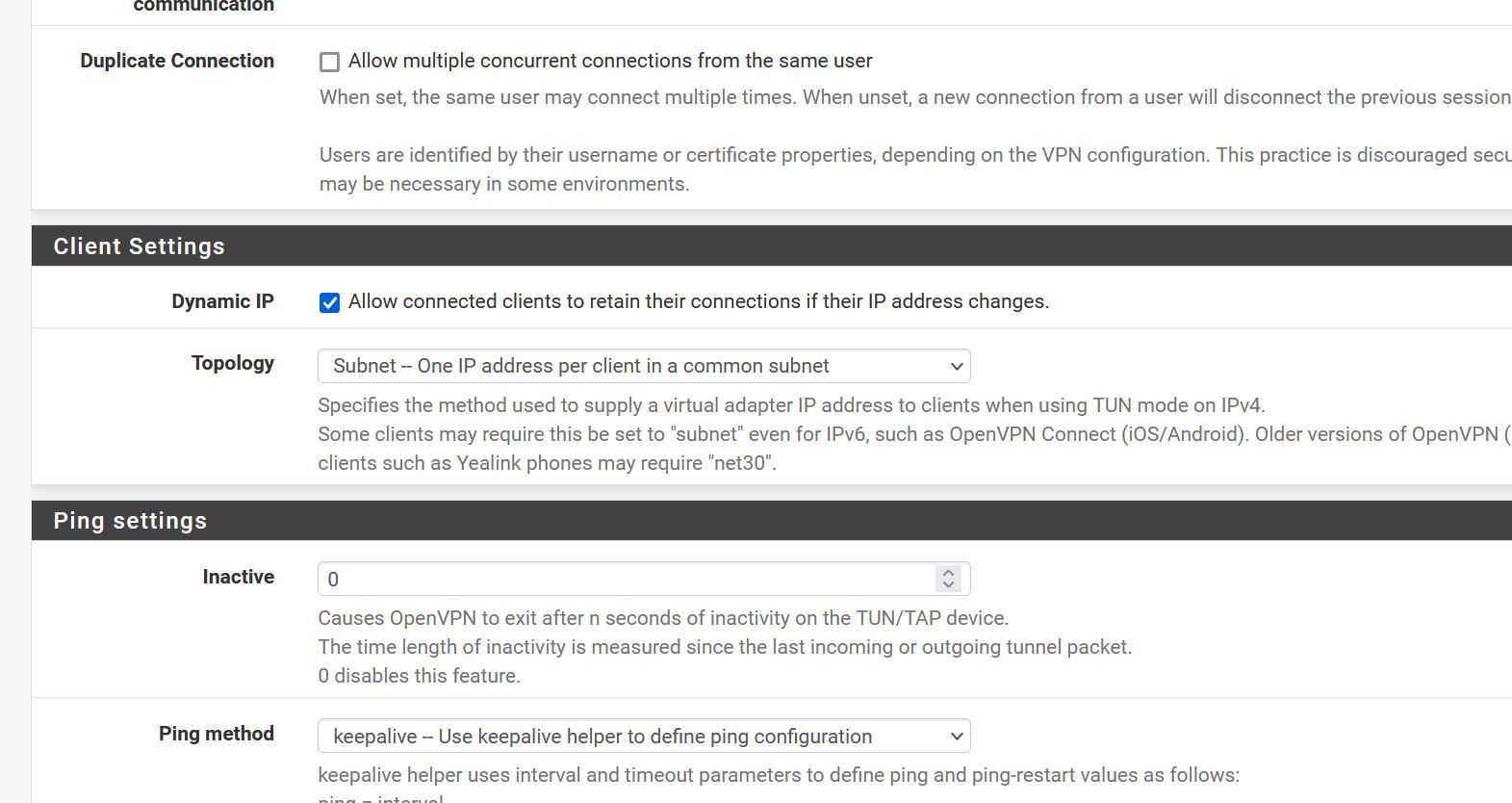

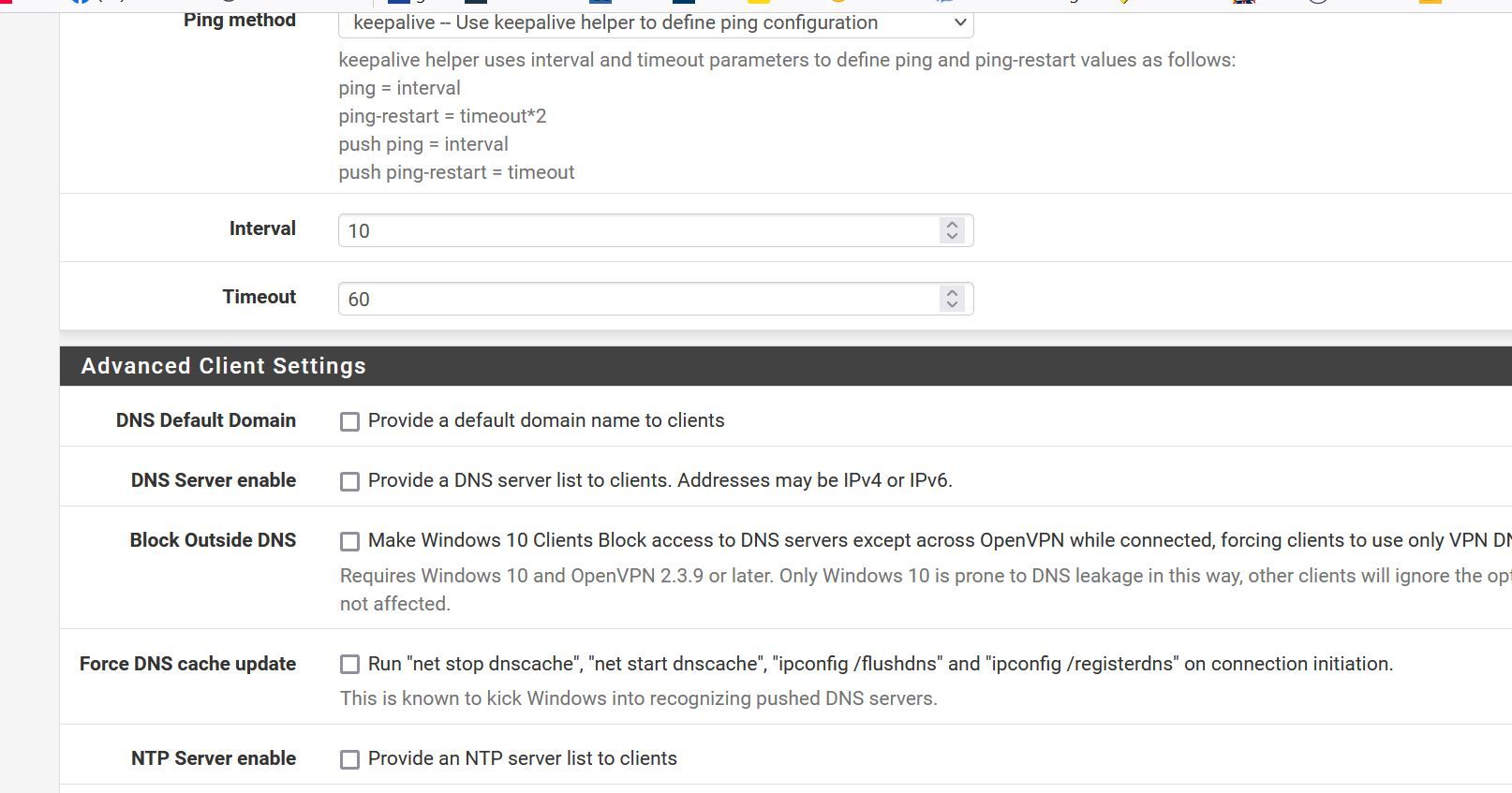

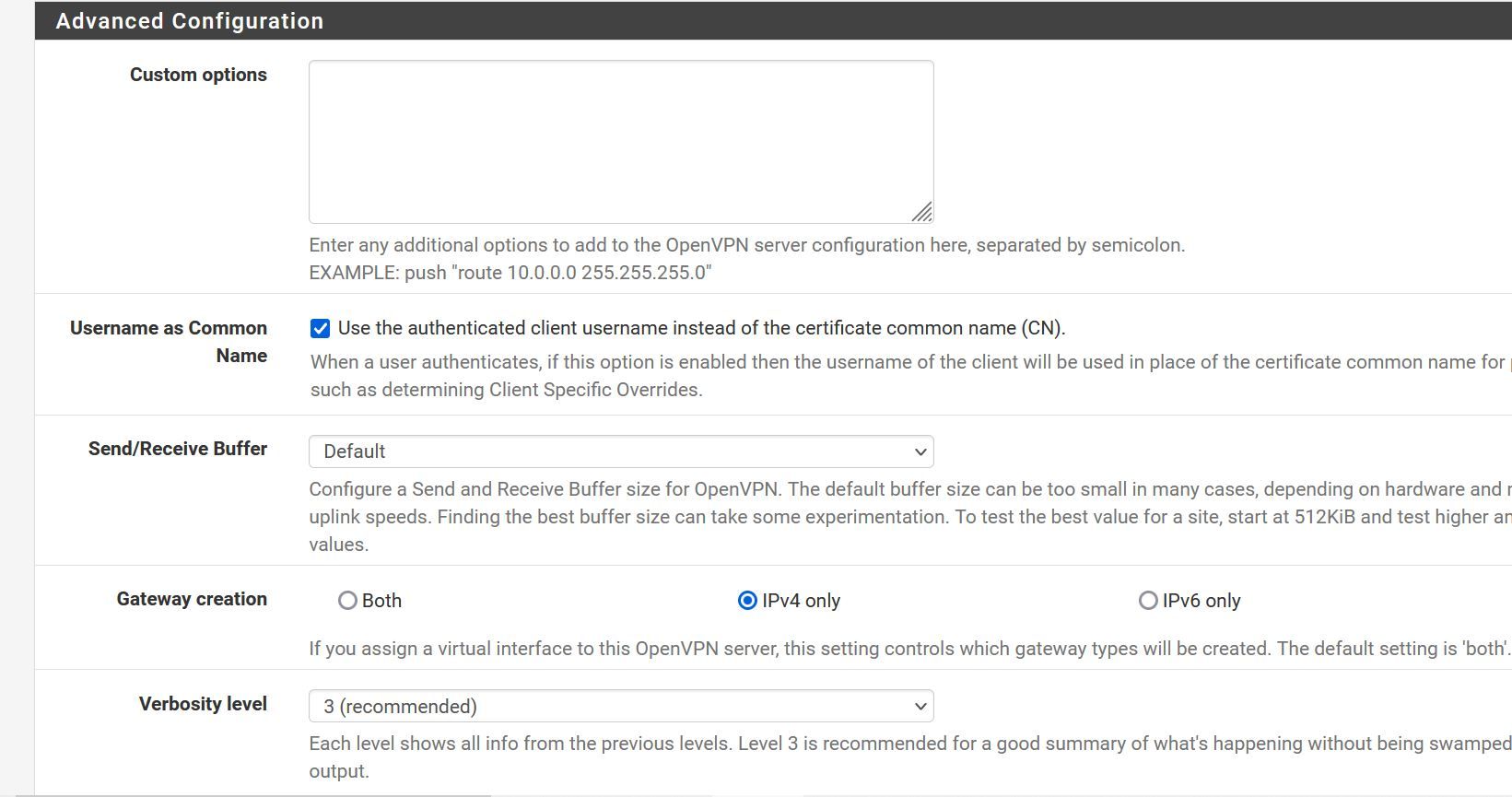

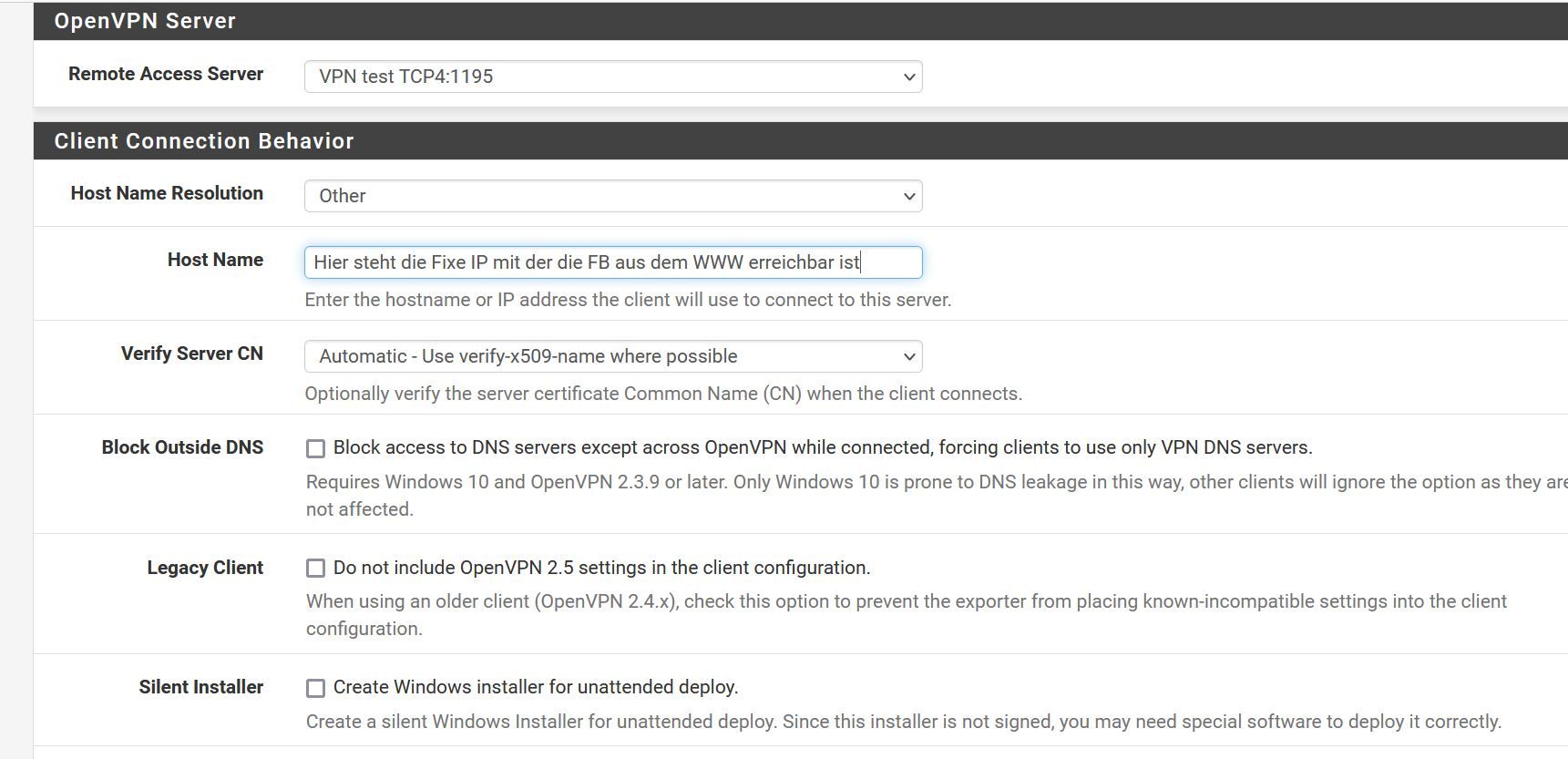

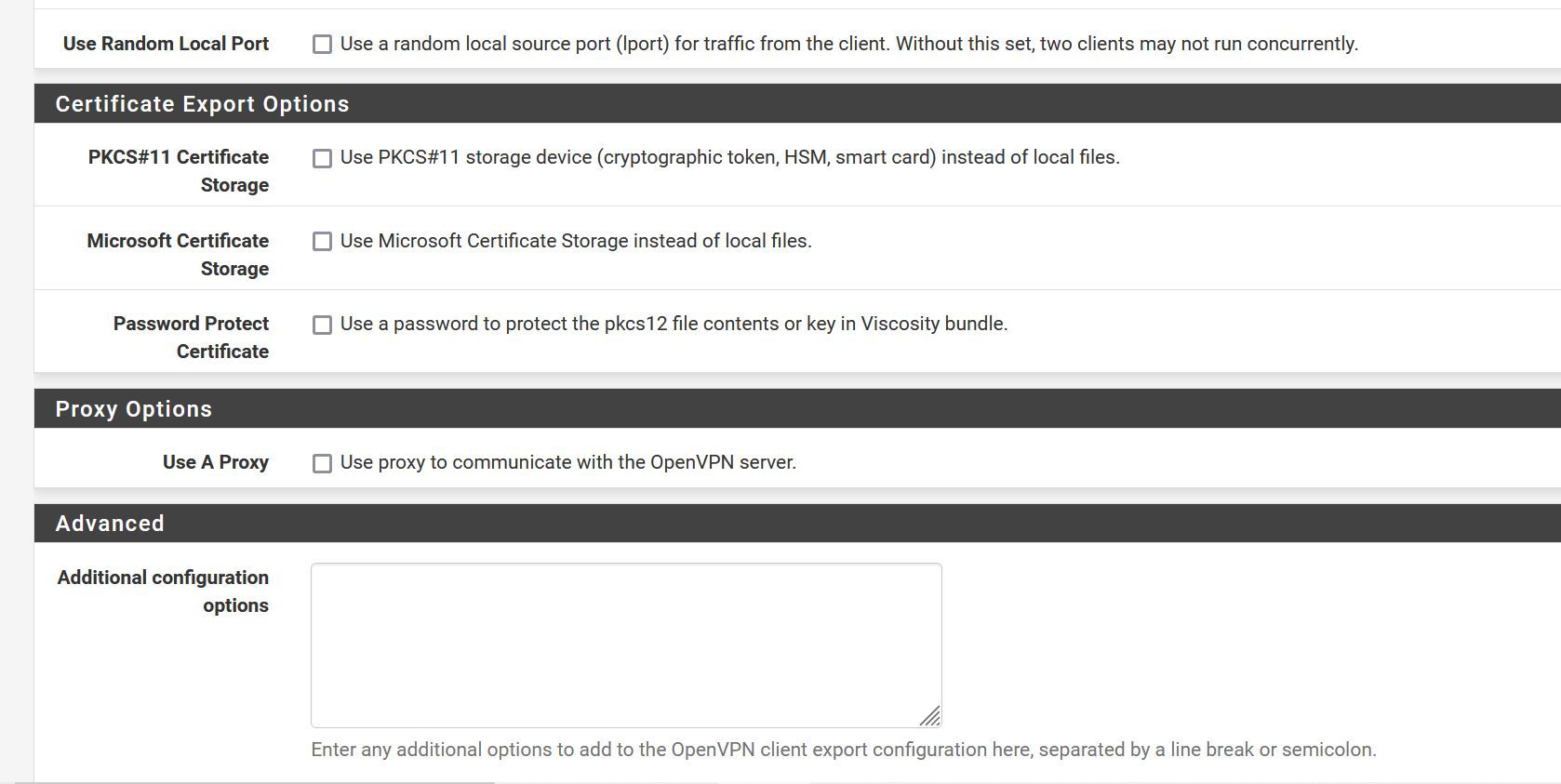

Also ich kann mit dem VPN Client einen connect aufbauen, ich kann 192.168.24.1 (die PF) pingen und auch den GUI aufrufen, alle anderen Netzwerkteilnehmer wie Accesspoints und das NAS Laufwerk jedoch nicht.Hier die VPN Konfig.

Client Export

Ich hoffe Ihr könnt mit meiner Beschreibung was Anfangen und mir bei der Lösung des Problems helfen.

Vorab vielen Dank.

Peter

-

@phb

Eine TCP-OpenVPN würde ich nur machen, wenn es anders nicht möglich ist.

Allerdings sollte das nicht die Ursache für das Nichterreichen der Remote-Geräte sein.Ist die pfSense, also 192.168.24.1 das Standardgateway im LAN?

Ist am Accesspoint das Eintragen eines Gateway möglich?Hast du den Zugriff über die IPs versucht?

Die anderen Geräte könnten den Zugriff auch selbst blockieren, weil er von außerhalb ihres Subnetzes kommt.

Du kannst auf pfSense auch einen Ping-Test (Diagnostic Menü) machen. Versuch den Ping auf ein Gerät mit Standardeinstellungen, sollte klappen. Ändere dann die Quelle auf OpenVPN und versuche es nochmals.

-

@phb

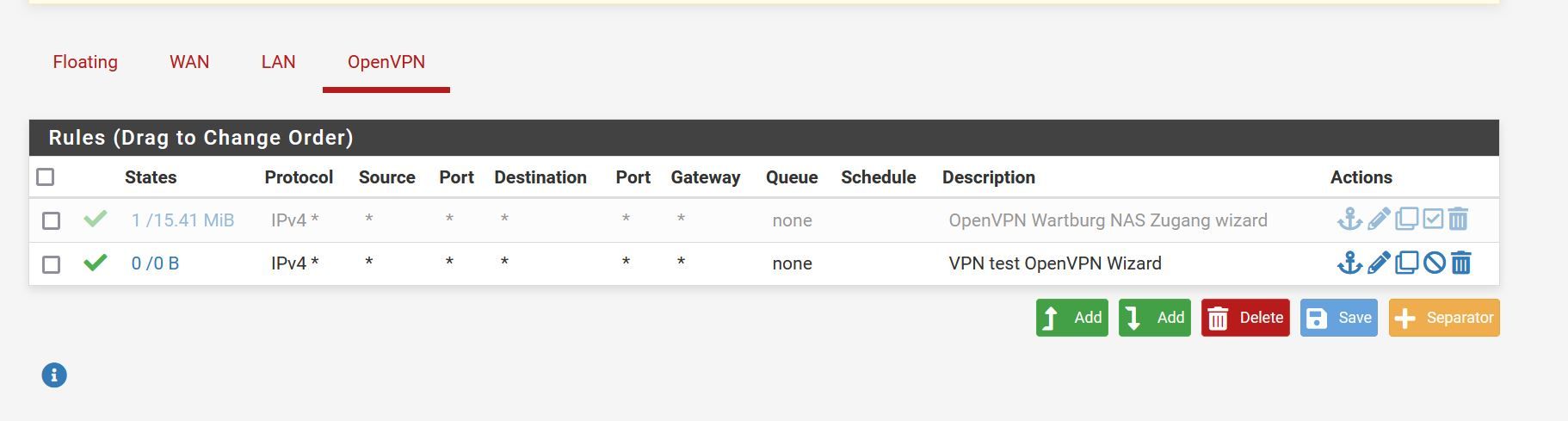

hast du denn bereits unter firewall -> rules -> openvpn interface eine regel eingetragen, dass das 192.168.70.0/24 netz in dein 192.168.24.0/24 netz darf? -

Danke für Deine schnelle Antwort.

Der OpenVPN Wizard hat folgendes eingetragen.

Meinst Du das ?

Gruß Peter

-

Danke für deine schnelle Antwort.

Hier der ipconfig einen normalen Clients im LAN

(Hab ich mir gerade von jemand VorOrt schicken lassen)Drahtlos-LAN-Adapter Drahtlosnetzwerkverbindung:

Verbindungsspezifisches DNS-Suffix: localdomain

Beschreibung. . . . . . . . . . . : AR5B93-Drahtlosnetzwerkadapter von Atheros

Physische Adresse . . . . . . . . : F0-7B-CB-78-53-1F

DHCP aktiviert. . . . . . . . . . : Ja

Autokonfiguration aktiviert . . . : Ja

IPv4-Adresse . . . . . . . . . . : 192.168.24.55(Bevorzugt)

Subnetzmaske . . . . . . . . . . : 255.255.255.0

Lease erhalten. . . . . . . . . . : Donnerstag, 1. Juli 2021 18:28:47

Lease läuft ab. . . . . . . . . . : Freitag, 2. Juli 2021 20:31:54

Standardgateway . . . . . . . . . : 192.168.24.1

DHCP-Server . . . . . . . . . . . : 192.168.24.1

DNS-Server . . . . . . . . . . . : 192.168.24.1

NetBIOS über TCP/IP . . . . . . . : AktiviertWenn ich über die Diagnostic Funktion Pinge geht es bei Quelle OpenVPN auch nicht. bei LAN oder Automatic geht es.

Mir ist jetzt erst klar geworden das ich als OpenVPN Client keine IP Adresse aus dem LAN Netzwerk erhalten.

Auch der Aufruf der z.b. der Web Config Seite des NAS geht nicht.

Ob die Geräte eine IP aus einem Fremden Netz blocken ist mir nicht klar.

Gruß Peter

-

@phb was sagt denn das LOG des Clients, also wenn du die Verbindung aufgebaut hast. Kannst ja die öffentliche IP schwärzen und hier reinstellen.

Du musst übrigens eine IP aus dem 192.168.70.0/24 Netz bekommen. Nicht aus dem LAN Netz!

-

Das der OpenVPN Client eine IP aus dem 70er Netz bekommt hab ich jetzt gemerkt. (Das war mir zuvor nicht klar)

Das mit dem Log klappt erst nächste Woche, ich kann nicht immer VorOrt sein, es ist eine Studentenwohnheim ich bereue das Ehrenamtlich, der einzige mit genügendem technischen Sachverstand dort der schreibt am Montag ne Klausur und ich will ihn erst danach wieder einspannen.

Ich hab jetzt jeden Accesspoint, Drucker etc probiert nichts reagiert auf einen Ping.

Gruß Peter

-

@phb said in OpenVPN nur pf ist erreichbar:

Wenn ich über die Diagnostic Funktion Pinge geht es bei Quelle OpenVPN auch nicht. bei LAN oder Automatic geht es.

Dann würde ich davon ausgehen, dass die Geräte den Zugriff selbst blocken. Ist eben die Standardkonfiguration von typischen Netzwerkgeräten.

Wenn du eine schnelle Lösung brauchst, kannst du Masquerading machen. D.h. am pfSense LAN Interface eine Outbound NAT Regel für die Quelle des Tunnelnetzes 192.168.70.0/24 anlegen.

Das übersetzt die Quell-IP in die Interface IP und die Geräte haben kein Problem mehr mit dem Zugriff.

Wenn die Zugriffe auf den Zielgeräten ohnehin nicht geloggt werden (müssen), kann das auch so bleiben. -

Super Danke für den Tip, jetzt kann ich die Geräte pingen und deren GUIs aufrufen.

Werde heute Abend explizit ein Bier auf Dich trinken.

Auch den anderen im Forum vielen Dank hab wieder was gelernt.

Euch ein schönes WE.

Gruß Peter