PFsense Hardware

-

Ich habe jetzt beim groben Drüberlesen zwar nicht so ganz verstanden, was und warum HA ein Problem mit IPSec sein soll, aber das ist es im Normalfall auch nicht, wenn man auf die ein zwei Stolpersteinchen acht gibt. Ansonsten wüsste ich nicht, wo es ein Problem geben sollte.

Bei HA macht man im Normalfall auch kein PPPoE mehr auf dem WAN sondern lässt das vorgeschaltet von einer Box erledigen, am besten vom ISP selbst, dann kann man den dafür belangen wenns nicht läuft.

Cheers

-

Hallo Zusammen,

ich habe noch nicht aufgegeben. Auch wenn viele das Thema abgeschrieben haben, möchte ich euch meinen Fortschritt bzw. meinen Stillstand nicht vorenthalten.

Ich glaube ich finde keinen Ansatz um alle Abzuholen. Ich probiere es trotzdem

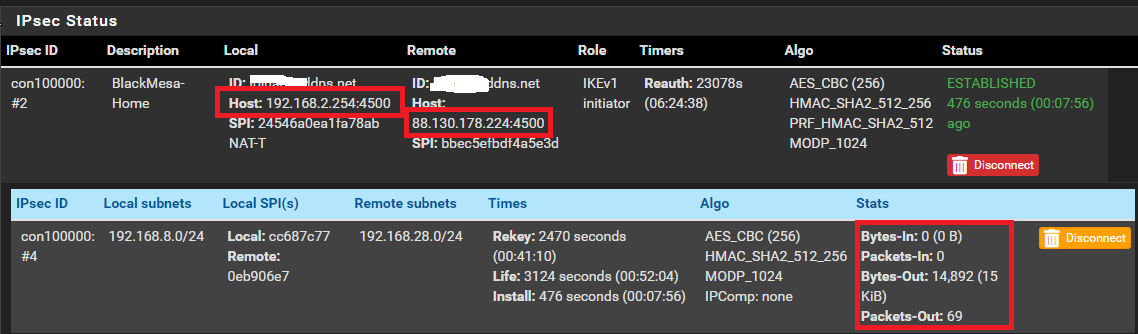

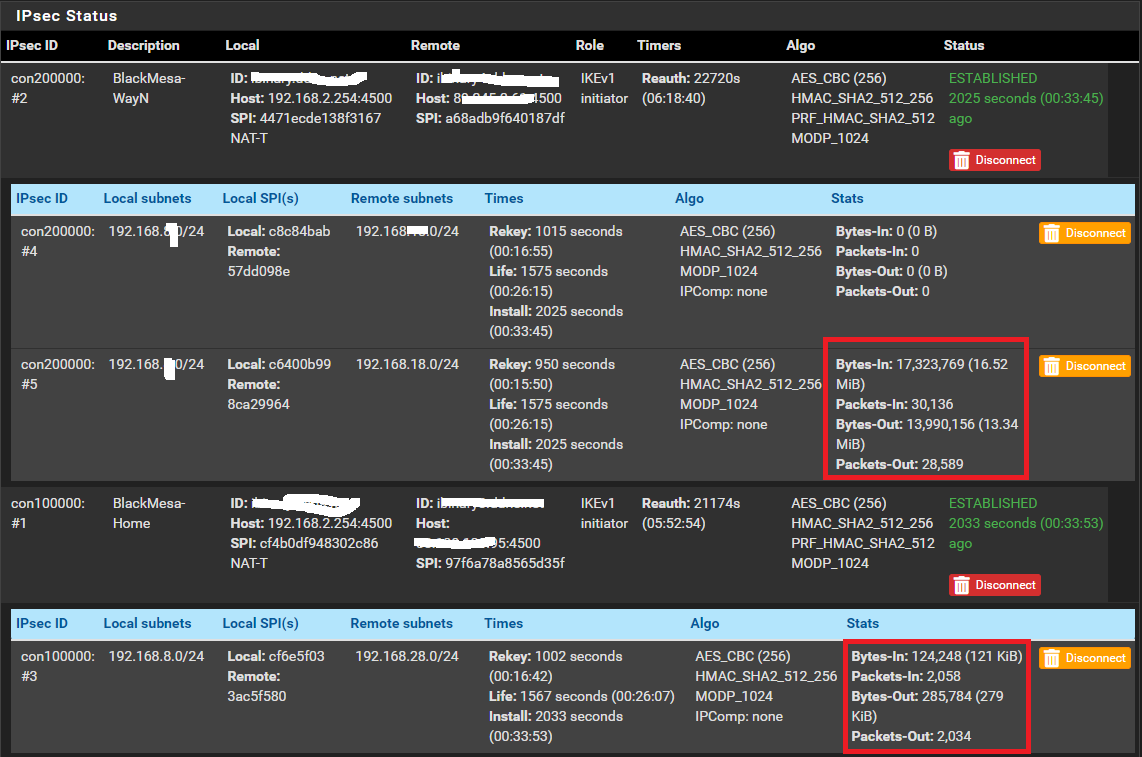

Momentan geht es um IPSec mit zwei entfernten FritzBoxen. Mein PFsense besteht aus einem HA, und hat eine Internetleitung hinter einem Vigor (Doppeltes NAT).Phase 1 und Phase 2 werden Erfolgreich aufgebaut.

Nun ist mir aufgefallen dass ein NAT-T Notwendig ist. Kann es deswegen zu Problemen kommen?Des weiteren erhalte ich keine Daten (2 roter Kasten) beim Eingehenden Netzwerkverkehr. Als ob die Pfsense alles blockiert.

.

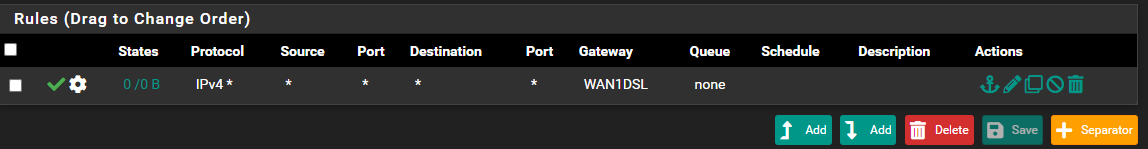

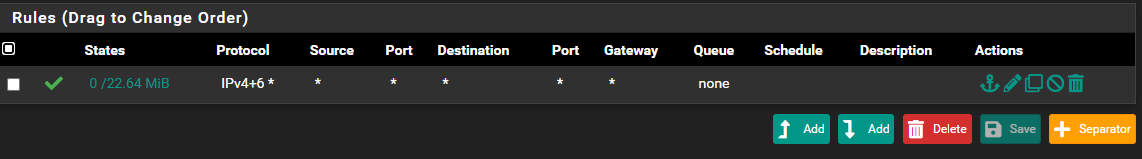

.Unter Rules habe ich alles freigeben.

.

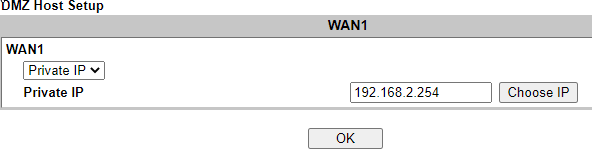

.Im DrayTek habe ich die CarpIP Adresse als Exposed Host (DMZ Host) eingetragen. Somit müsste der Fehler bei dem Routing der Pfsense liegen.

Weder von meinem lokalen zum entfernen Netzwerk kann gepingt werden, noch anders rum.

-

Hallo Zusammen,

ich habe euch gesagt das ich mich melde wenn es Fortschritte gibt. Und nun habe ich eine Frohe Kunde

!

!

Meine VPN Verbindung läuft im HA Modus mit beiden FritzBoxen.

Um den Fehler einzugrenzen habe ich folgendes getan. Das HA aufgelöst und neu angefangen.

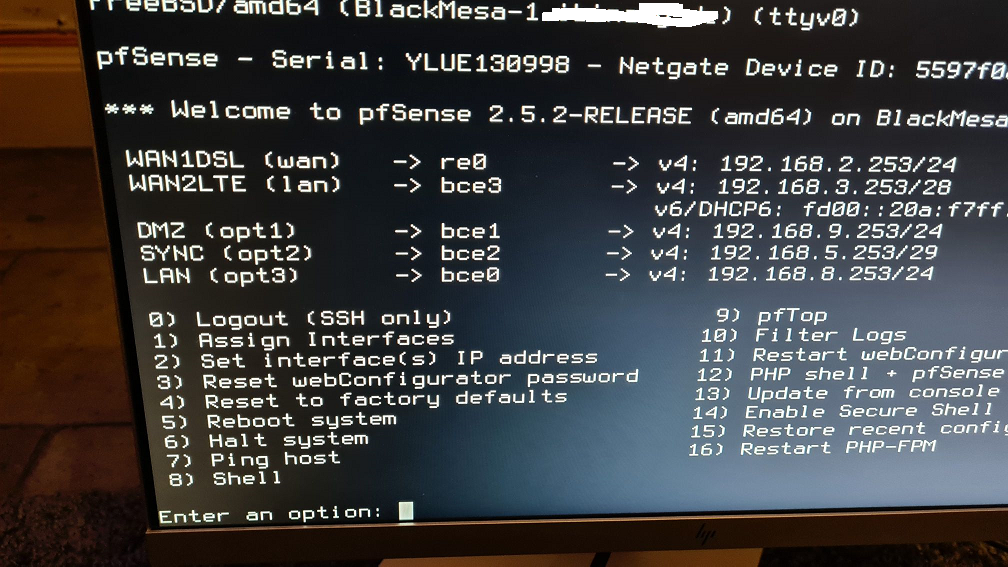

Beim Neuanfang ist mir folgendes aufgefallen, meine 2te WAN Verbindung war als LAN deklariert.

In der GUI kenne ich diesen Punkt gar nicht. Und ich habe bei meinem neuen Versucht darauf geachtet das diese korrekt konfiguriert wird.

.

.Ich habe mich dann auf eine Firewall konzentriert.

- Ich habe keine Floating Rules benutzt sondern, dass einzige was ich konfiguriert habe sind die IPSec Rules: und natürlich die VPN Einstellungen...

- Dann hat mich ein Arbeitskollege unterstützt und wir haben eine VPN Verbindung zwischen 2 PFsensen aufgebaut. Das funktionierte, Ping und alles andere ging durch (Dank der Rules).

- Die Verbindung zu FritzBox machte immer noch Probleme (Verbindung wurde aufgebaut, aber Ping ging nicht durch). Es stellte sich heraus, dass einmal die DynDNS Abruf über die Pfsense Mist ist. Diese wurde nicht Zeitnah aktualisiert, sodass es zu Fehlern gekommen ist.

Zweites ist die Konfig der Fritz Box extrem empfindlich.

Ich habe die Konfig der FritzBox wie von @JeGr beschrieben mit dem FritzBox Tool erstellt. Leider war dies nicht immer Erfolgsversprechend, sodass ich die FritzBox mehrmals Neustarten und die gleiche Konfig "immer" wieder einspielen musste. Und siehe da es funktioniert .

.

Danach habe ich mich wieder an das HA gemacht, es aufgebaut und grundlegend konfiguriert. Die VPN Verbindung konnte nach ein wenig fummeln wiederhergestellt werden. Und heute habe ich die 2te VPN Verbindung ans laufen gebracht.

Mein Fazit: Durch meine Unwissenheit habe ich einige Fehler gemacht, die mir hier auch aufgezeigt wurden.

Aber das größte Stolperstein war die FritzBox Konfig. Mit ein wenig mehr Erfahrung hätte ich da schon früher drauf kommen können.Ich möchte euch ganz Herzlich für all eure Anregungen und Tipps bedanken.

Ohne euch hätte ich schon aufgegeben. @JeGr @NOCling @viragomann @micneu @m0nji - Ich habe keine Floating Rules benutzt sondern, dass einzige was ich konfiguriert habe sind die IPSec Rules: und natürlich die VPN Einstellungen...

-

Erst am am Samstag habe ich nur nächsten Fritz einen Tunnel aufgebaut, eben eingerichtet und läuft direkt.

Auf Fritz Seite habe ich einfach die GUI verwendet, brauchst halt die passenden Settings auf der Sense.

IKEv1 Aggro AES256 SHA512 DH2 und das gleiche noch mal in P2.Daher verstehe ich das rumgemache mit dem total veraltetem AVM Tools nicht. Willst du den Tunnel stabil ans laufen bekommen, kannst du eh keinen Main Mode verwenden oder andere DH Werte.

-

@sub2010 said in PFsense Hardware:

Momentan geht es um IPSec mit zwei entfernten FritzBoxen. Mein PFsense besteht aus einem HA, und hat eine Internetleitung hinter einem Vigor (Doppeltes NAT).

Warum ist das doppelte NAT? Der Vigor ist doch per default nen Modem? Router Mode aktiv? Dann macht das Sinn.

@sub2010 said in PFsense Hardware:

Phase 1 und Phase 2 werden Erfolgreich aufgebaut.

Okay...? Und wo ist dann das Problem?

@sub2010 said in PFsense Hardware:

Nun ist mir aufgefallen dass ein NAT-T Notwendig ist. Kann es deswegen zu Problemen kommen?

Nein, das ist normal wenn eine Seite hinter NAT sitzt - und laut deiner Beschreibung sitzt dein HA Cluster ja logischerweise hinter NAT mit dem Vigor.

@sub2010 said in PFsense Hardware:

Des weiteren erhalte ich keine Daten (2 roter Kasten) beim Eingehenden Netzwerkverkehr. Als ob die Pfsense alles blockiert. .

Naja wenn du keine Regeln machst die IPsec Traffic erlauben dann wird auch alles blockiert.

@sub2010 said in PFsense Hardware:

Unter Rules habe ich alles freigeben.

Und welches Interface soll das sein? Und warum ist da ein GW ausgefüllt? Das macht doch da gar keinen Sinn?

@sub2010 said in PFsense Hardware:

Im DrayTek habe ich die CarpIP Adresse als Exposed Host (DMZ Host) eingetragen. Somit müsste der Fehler bei dem Routing der Pfsense liegen.

Nein, warum soll es ein Routing Problem geben? Gäbe es eines hättest du auf den Sensen kein Netz. Da dein Tunnel mit P1/2 hoch kommt, hast du kein Routing Problem.

@sub2010 said in PFsense Hardware:

Beim Neuanfang ist mir folgendes aufgefallen, meine 2te WAN Verbindung war als LAN deklariert.

Das ist nicht "als lan deklariert", das 2. Interface das man zuweist ist ein interner pfSense Notation IMMER das "lan" während das erste das "wan" ist und alle anderen sind "optX". Das ist völlig normal so, auch wenn man normalerweise nicht auf die Idee kommt erstmal alle WANs anzulegen, wenn einen das Setup deutlich fragt, welches das WAN und dann welches das LAN(!) ist. ;) Danach wird das WAN2 meistens als opt1 konfiguriert und danach alles weitere was man so hat (Sync, DMZ, etc.)

@sub2010 said in PFsense Hardware:

Ich habe keine Floating Rules benutzt sondern, dass einzige was ich konfiguriert habe sind die IPSec Rules: und natürlich die VPN Einstellungen...

Du cropst schon wieder das Interface raus. Die Regeln zu zeigen ohne das Interface bringt nicht viel ;) Bitte in Zukunft dran denken. Das könnte jetzt das WAN, LAN, whatever Interface sein :)

@sub2010 said in PFsense Hardware:

Ich habe die Konfig der FritzBox wie von @JeGr beschrieben mit dem FritzBox Tool erstellt. Leider war dies nicht immer Erfolgsversprechend, sodass ich die FritzBox mehrmals Neustarten und die gleiche Konfig "immer" wieder einspielen musste. Und siehe da es funktioniert .

Was der Grund ist, warum ich schon mehrfach das FB VPN verflucht habe, weil es einfach inkonsistent wie Hölle ist. Ja :/

@sub2010 said in PFsense Hardware:

Mein Fazit: Durch meine Unwissenheit habe ich einige Fehler gemacht, die mir hier auch aufgezeigt wurden.

Einen hast du übersehen - deine Regel oben mit dem GW war bspw. Schrott ;)

Ansonsten muss bei HA darauf geachtet werden, dass als IF die CARP IP gewählt wird statt WAN dann klappts auch mit dem Failover. Und das VPN mit FB eben insgesamt schrottig ist. Vielleicht wirds in Zukunft ja minimal besser mit Wireguard aber nunja... :)Cheers

-

@NOCling

Danke für deine Antwort.

Die FritzBox Einstellungen habe ich genauso gewählt wie du. Bei mir hat es nicht über die Weboberfläche funktioniert. Und ich konnte bei der Diagnose nicht ausschließen ob es an der Pfsense (HA) oder an der FritzBox liegt.

Das Tool wurde mir empfohlen. Und damit hat es nun geklappt.

Und nun weiß ich, dass ich das die FritzBox wie oben erwähnt ein Scheiß VPN liefert

@jegr

Danke das du dir wieder Zuviel Mühe gemacht hast mir zu Antworten. Finde ich es super dein Suppport

Warum ist das doppelte NAT? Der Vigor ist doch per default nen Modem? Router Mode aktiv? Dann macht das Sinn.Durch das HA, läuft der Vigor im Router Modus (Keine PPPOE Einwahl)

Phase 1 und Phase 2 werden Erfolgreich aufgebaut.Das Problem war, dass ich kein Ping ins fremde Netz ging. Und deshalb war ich die ganze Zeit davon überzeugt das es an der FritzBox liegen musste.

Die Lösung war Zweiteilig, einmal wurde mein DynDNS Adresse nicht korrekt aufgelöst (PFsense), und zum anderen hatte die FritzBox Probleme mit der Konfig. Die DynDNS Auflösung konnte ich beheben indem mein Server den Dienst übernommen hat. Da gibt es auch ein Know Error von der Pfsense.

Und die Konfig der FritzBox habe ich gelöscht und wieder importiert. Neustart und dann hat es funktioniert.Und welches Interface soll das sein? Und warum ist da ein GW ausgefüllt? Das macht doch da gar keinen Sinn?``` Das IPSec InterfaceDu cropst schon wieder das Interface raus. Die Regeln zu zeigen ohne das Interface bringt nicht viel ;) Bitte in Zukunft dran denken. Das könnte jetzt das WAN, LAN, whatever Interface sein :)

Ich arbeite an meiner Darstellung :smirk: Die Pfsense läuft nun seit 2 Wochen und ich bin ganz zufrieden. Stück für Stück arbeite ich an Feineinstellungen, und benutze ein paar Addons wie pfBlockerNG. -

@sub2010 said in PFsense Hardware:

Durch das HA, läuft der Vigor im Router Modus (Keine PPPOE Einwahl)

Korrekte Wahl

@sub2010 said in PFsense Hardware:

Die DynDNS Auflösung konnte ich beheben indem mein Server den Dienst übernommen hat. Da gibt es auch ein Know Error von der Pfsense.

Was ist/war da das Problem? DynDNS ist eigentlich Drop Dead Simple. Hatte ich selten Probleme damit, spätestens mit ner Custom Config läuft es auf der Sense eigentlich immer. Ist an der Stelle aber tatsächlich nicht schlimm, da der eigentliche Frontrouter ja theoretisch eh der Vigor wäre. Dann ist es auch recht egal wer DynDNS macht, klassisch mag man das ggf. nur alles auf der Sense machen :)

@sub2010 said in PFsense Hardware:

Ich arbeite an meiner Darstellung

Die Pfsense läuft nun seit 2 Wochen und ich bin ganz zufrieden. Stück für Stück arbeite ich an Feineinstellungen, und benutze ein paar Addons wie pfBlockerNG.

Sehr gut :) Immer am Ball bleiben.

-

Ich habe auf 3 Pfsensen das gleiche Problem mit dem Provider No IP.

Die IP Adresse wird einfach nicht angezeigt.https://forum.netgate.com/topic/162498/solved-dynamic-dns-stop-updating-no-ip-but-from-pfsense-status-is-updated

-

@sub2010

In einer HA Umgebung hätte ich erwartet das auch die DynDNS Konfig zwisschen den beiden Boxen gesynct wird. Ist aber leider nicht so.... Sehr schade. -

@sub2010 said in PFsense Hardware:

In einer HA Umgebung hätte ich erwartet das auch die DynDNS Konfig zwisschen den beiden Boxen gesynct wird. Ist aber leider nicht so.... Sehr schade.

Das hat tatsächlich Gründe, denn es kann durchaus sein, dass man beide Knoten unabhängig voneinander mit einem DynDNS Target synchronisieren möchte um unterschiedliche Adressen zu pushen. Zudem gibt es bei DynDNS keinen "Service" der up/down sein könnte und den man abhängig vom HA Status stoppen oder starten könnte, da der DynDNS Prozess bei diversen Operationen einfach immer mitgetriggert wird. Da die meisten Dienste vorab auch testen, ob ein Update notwendig ist, ist es auch nicht dramatisch auf beiden Nodes den Service einzutragen.

-

@sub2010 said in PFsense Hardware:

Ich habe auf 3 Pfsensen das gleiche Problem mit dem Provider No IP.

Die IP Adresse wird einfach nicht angezeigt.wurde im 2.6 Release Candidate bereits gefixt:

https://docs.netgate.com/pfsense/en/latest/releases/22-01_2-6-0.html#dynamic-dns

-

@jegr @jegr said in PFsense Hardware:

Das hat tatsächlich Gründe, denn es kann durchaus sein, dass man beide Knoten unabhängig voneinander mit einem DynDNS Target synchronisieren möchte um unterschiedliche Adressen zu pushen. Zudem gibt es bei DynDNS keinen "Service" der up/down sein könnte und den man abhängig vom HA Status stoppen oder starten könnte, da der DynDNS Prozess bei diversen Operationen einfach immer mitgetriggert wird. Da die meisten Dienste vorab auch testen, ob ein Update notwendig ist, ist es auch nicht dramatisch auf beiden Nodes den Service einzutragen.

Danke für den Hinweis. Ich hätte mir dennoch eine Optionale Synchronisierung erhofft.

@jegr said in PFsense Hardware:

wurde im 2.6 Release Candidate bereits gefixt:

https://docs.netgate.com/pfsense/en/latest/releases/22-01_2-6-0.html#dynamic-dnsAh super. Naja ich bleibe erstmal in der Stable Version.

Ich habe noch ein paar Unklarheiten zum Thema pfBlockerNG.

-

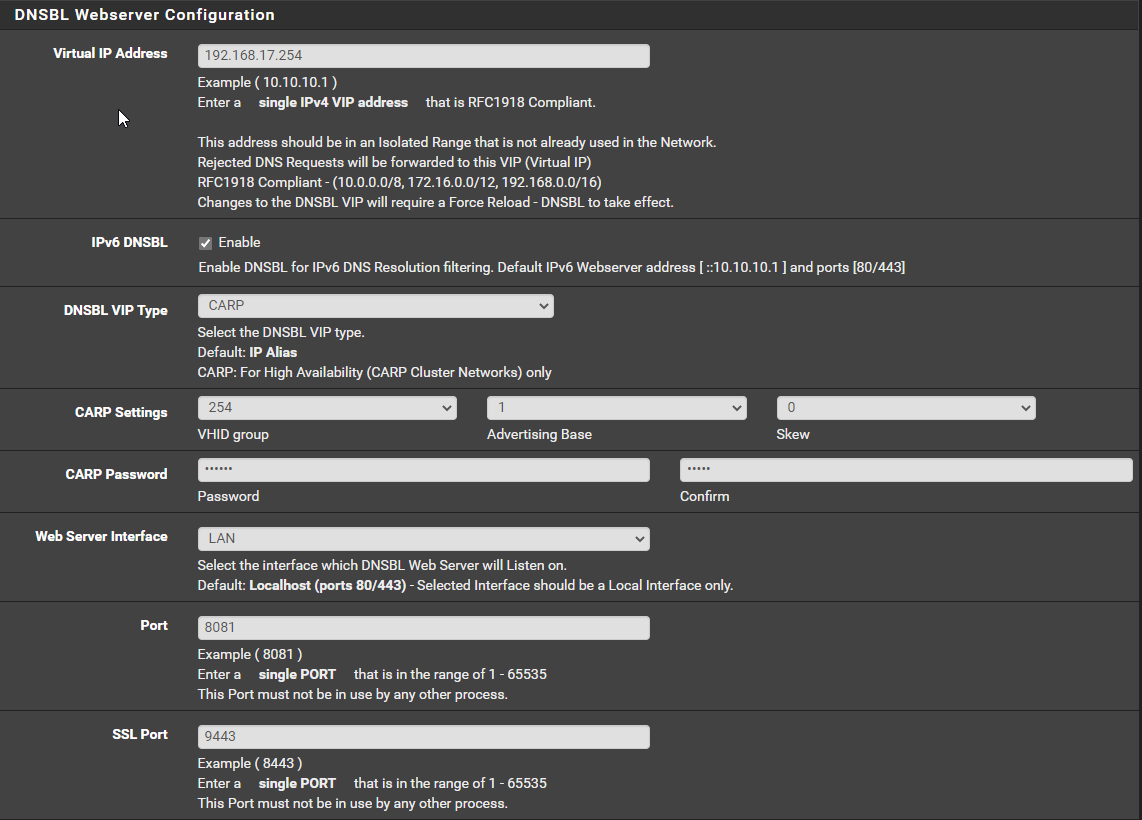

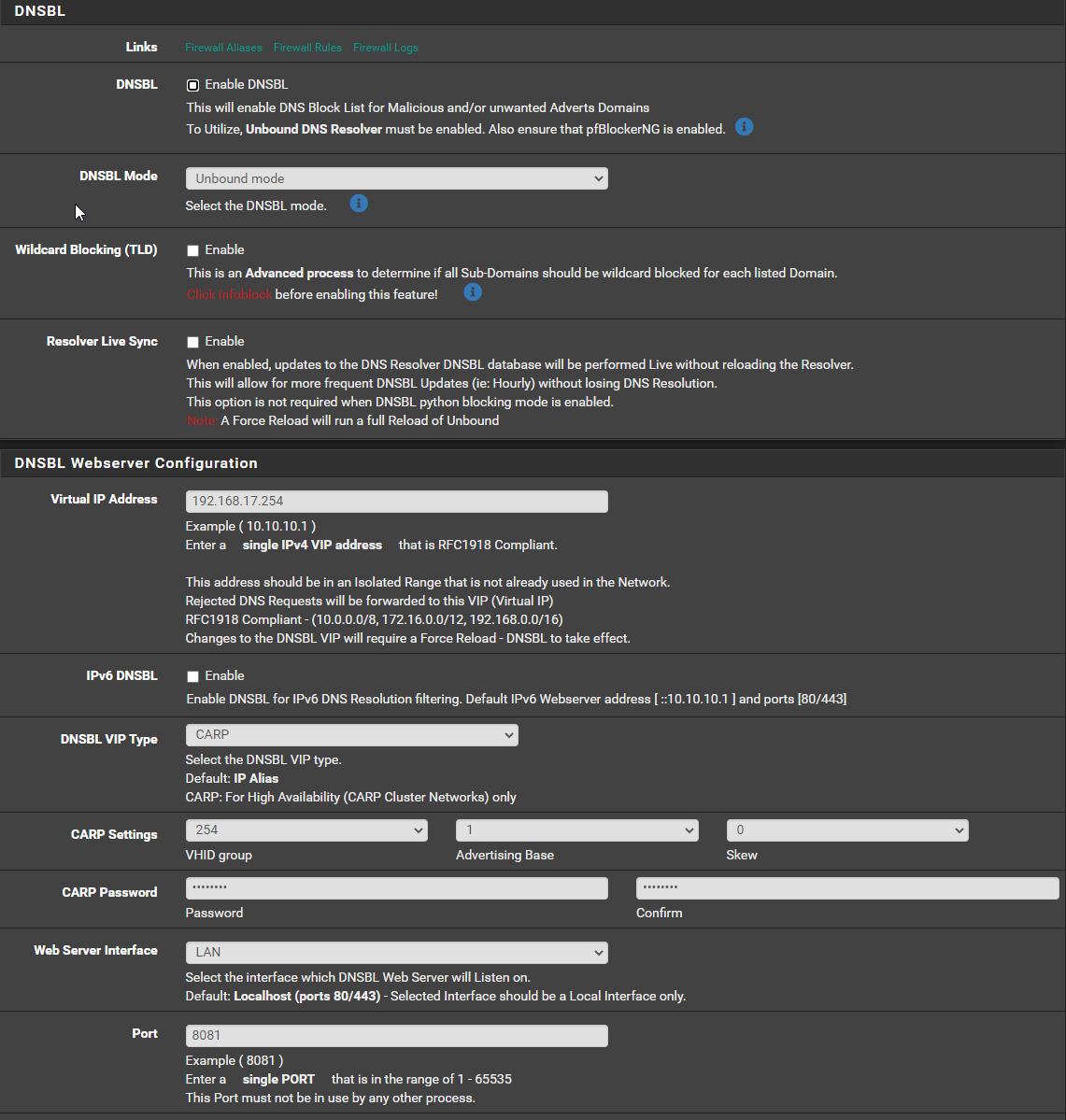

pfb_DNSBL Service kann nicht gestartet werden. Und ich finde den Grund nicht. Die Lizenz habe ich eingespielt.

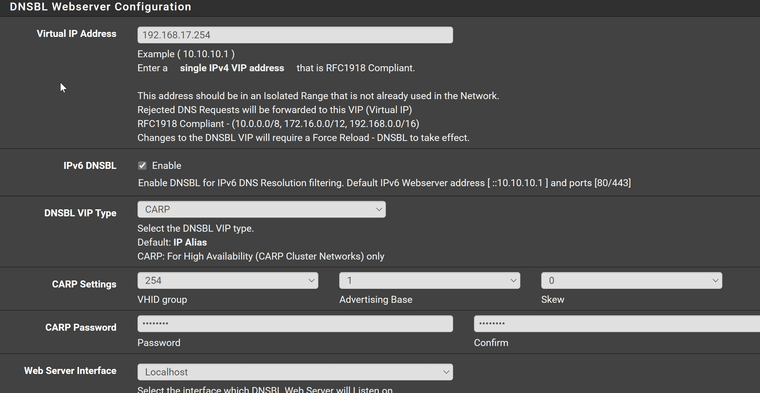

Ich vermute es liegt an der DNSBL Webserver Configuration.

-

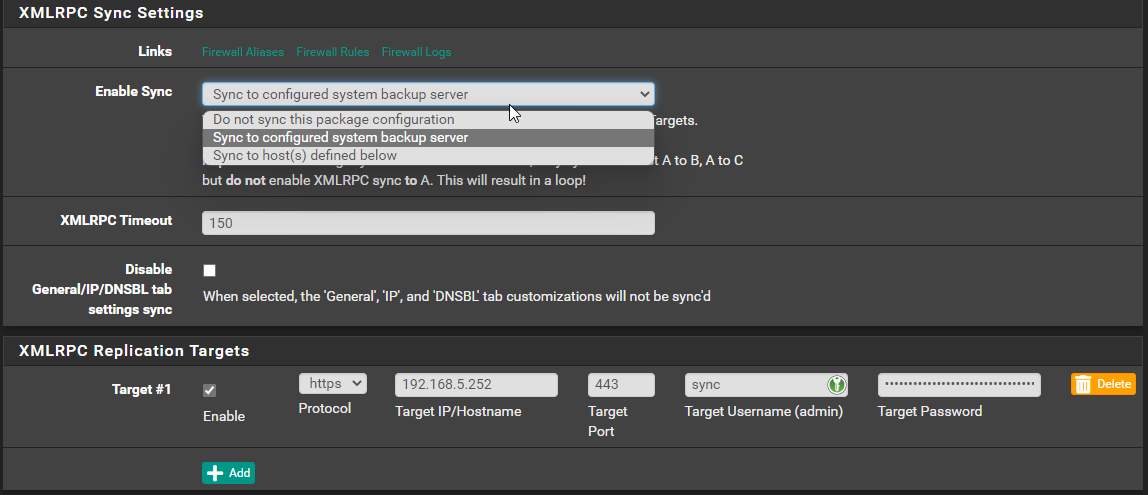

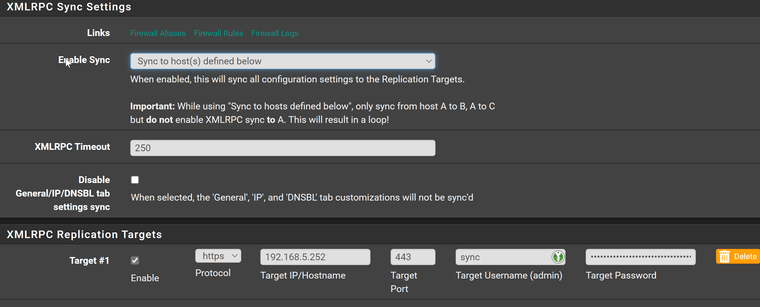

XMLRPC Sync (Probleme mit dem Sync)

Hier nutze dich die Option Sync to Host. Vom Master zum Slave, richtig?

-

-

Update

Ich habe einige Male Neuinstalliert und konfiguriert und bin jetzt soweit, dass der Sync ohne

DSNBL läuft.Sobald ich DNSBL unter pfBlockerNG aktiviere passierend folgendes.

- Die Slave Firewall switch Netzwerkbereich LAN auf Master.

Die Master Firewall erkennt dies nicht.

Ergebnis ist, beide stehen auf Master damit ist das Chaos perfekt.

Nun habe ich keine Ideen mehr. Ich habe es in der Standard Variante probiert und mit angepassten IP Adressen.

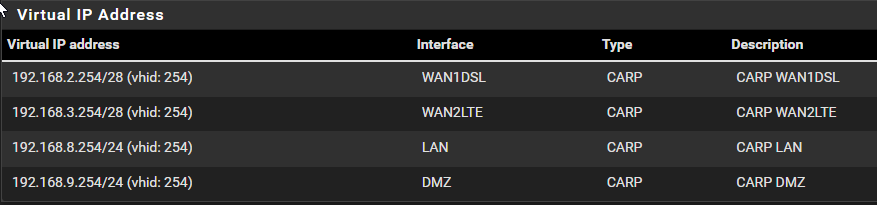

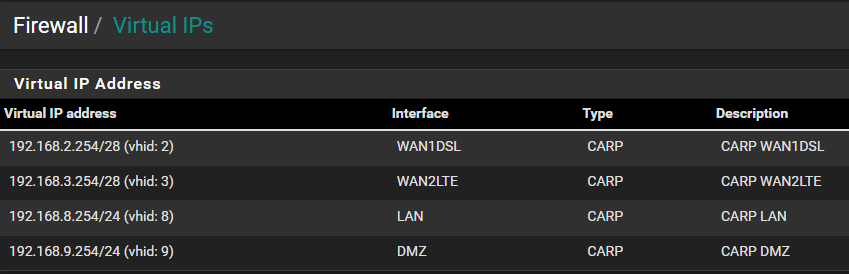

Meine Netze:

WAN1: 192.168.2.0/28 CAPR: 192.168.2.254

WAN2: 192.168.3.0/28 CAPR: 192.168.3.254

Sync: 192.168.2.0/29

LAN: 192.168.8.0/28 CAPR: 192.168.8.254

DMZ: 192.168.9.0/28 CAPR: 192.168.9.254

*DNSBL Webserver: 192.168.17.254Meine DNSBL Master Config

(Die DNSBL Slave Config wird sauber übertragen (Skew Wert: 100):

Weiß jemand woran das liegt? Habe ich ein Denkfehler?

- Die Slave Firewall switch Netzwerkbereich LAN auf Master.

-

@sub2010 said in PFsense Hardware:

pfb_DNSBL Service kann nicht gestartet werden. Und ich finde den Grund nicht. Die Lizenz habe ich eingespielt.

Lizenz (für GeoIP) hat nichts mit DNSBL zu tun :)

Allerdings: VIP Type CARP und dann auf Localhost binden? Das ist sehr ... schräg. Klingt nicht so sinnvoll.

Zum XMLRPC: Warum nicht den Sync auswählen mit "Sync to system standby" und den Host manuell eingeben? Da steigt ja die Fehlerpotenz wenn man mal am Sync was umstellen muss?

@sub2010 said in PFsense Hardware:

Ergebnis ist, beide stehen auf Master damit ist das Chaos perfekt.

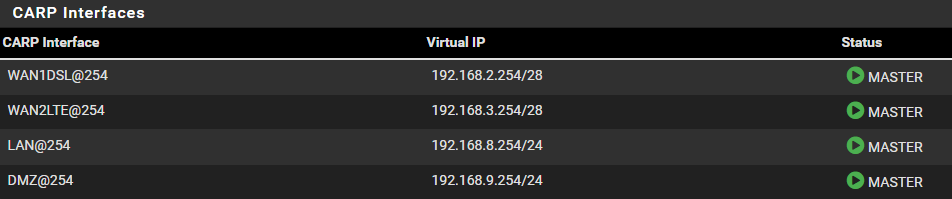

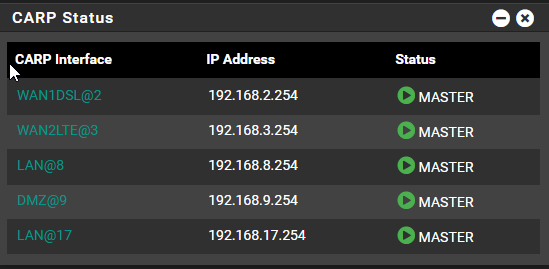

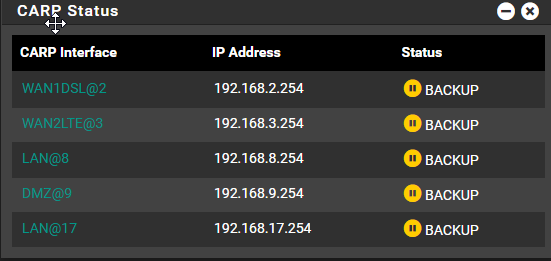

Wundert mich nicht, das liegt wahrscheinlich an dem schrägen Setup das du oben selektiert hast mit CARP VIP auf Localhost. Das macht keinen Sinn. Das mit dem LAN was du darunter hast, sieht schon sinnvoller aus. Kannst du von dem Setup mal bitten einen Screen machen von "Firewall / Virtual IP" auf beiden Nodes sowie vom Status/Carp auf beiden Nodes?

Cheers

-

@jegr said in PFsense Hardware:

Zum XMLRPC: Warum nicht den Sync auswählen mit "Sync to system standby" und den Host manuell eingeben? Da steigt ja die Fehlerpotenz wenn man mal am Sync was umstellen muss?

Für mich ist die Beschreibung Missverständlich. Welches Szenario ist denn für mein HA, dass richtige?

Denn für mich ist "Sync to configured system backup server" eine Konfigurationssicherung auf einen Backup Server.

Mein System soll dient der Hochverfügbarkeit.@jegr said in PFsense Hardware:

Wundert mich nicht, das liegt wahrscheinlich an dem schrägen Setup das du oben selektiert hast mit CARP VIP auf Localhost. Das macht keinen Sinn. Das mit dem LAN was du darunter hast, sieht schon sinnvoller aus. Kannst du von dem Setup mal bitten einen Screen machen von "Firewall / Virtual IP" auf beiden Nodes sowie vom Status/Carp auf beiden Nodes?

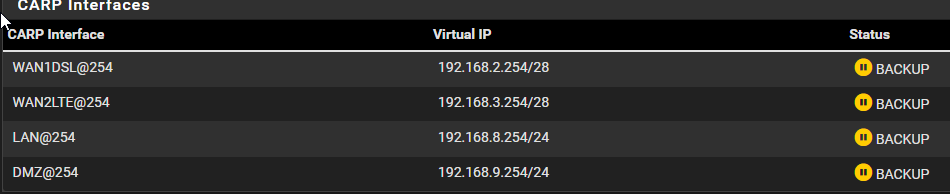

Master und Slave sind im HA bei mir gleich.

Master

Slave

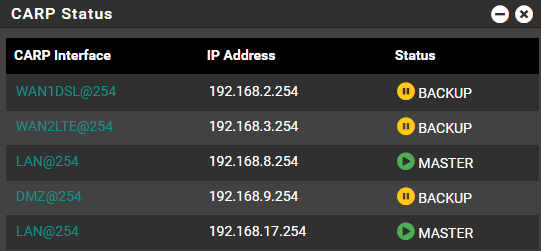

Genau so wie es sein soll, aber sobald ich DSNBL aktiviere, steht bei der Slave Firewall Ebenfalls Master unter LAN Schnittstelle.

-

@sub2010

Update

Seit einem Tag lief pfBlockerNG mit IP Adressen Blockierung problemlos (Auch der Sync zwischen den Master und Slave).Dann wollte ich mich noch mal an das DNS Blocking heranwagen. Und bin wieder bei dem gleichen Problem. Meine Config:

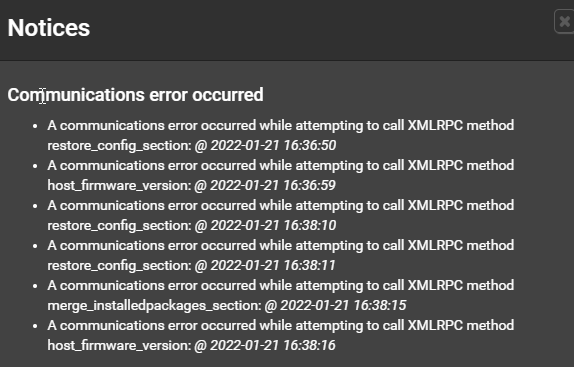

Sobald ich das DNSBL Aktiviere:, springt meine Slave Firewall im LAN Netzwerk auf Master. Und da beide Firewalls (Master/Slave) auf Master stehen herrscht Chaos im LAN.

Als erstes erhalte ich eine Fehlermeldung das die Synchro in pfBlocker nicht mehr durchgeführt wird.c.amazon-adsystem.com|ca.iadsdk.apple.com|cdn-a.amazon-adsystem.com|cdn.adsafeprotected.com|cf.iadsdk.apple.com|control.kochava.com|dt.adsafeprotected.com|dtvc.adsafeprotected.com|fls-eu.amazon-adsystem.com|fls-fe.amazon-adsystem.com|fls-na.amazon-adsystem.com|fw.adsafeprotected.com|fwvc.adsafeprotected.com|iadsdk.apple.com|imp.control.kochava.com|ir-na.amazon-adsystem.com|mads.amazon-adsystem.com|mobile-static.adsafeprotected.com|mobile.adsafeprotected.com|news.iadsdk.apple.com|notes-analytics-events.apple.com|nyidt.adsafeprotected.com|orfw.adsafeprotected.com|orpixel.adsafeprotected.com|pixel.adsafeprotected.com|px.moatads.com|s.amazon-adsystem.com|secure-gl.imrworldwide.com|sgfw.adsafeprotected.com|sgpixel.adsafeprotected.com|spixel.adsafeprotected.com|static.adsafeprotected.com|stocks-analytics-events.apple.com|tr.iadsdk.apple.com|unified.adsafeprotected.com|ut.iadsdk.apple.com|vaes.amazon-adsystem.com|vafw.adsafeprotected.com|vapixel.adsafeprotected.com|vast.adsafeprotected.com|video.adsafeprotected.com|weather-analytics-events.apple.com|web-sdk.control.kochava.com|wildcard.moatads.com.edgekey.net|wrapper-vast.adsafeprotected.com|ws-eu.amazon-adsystem.com|z-eu.amazon-adsystem.com|z-na.amazon-adsystem.com| ---------------------------------------------------------------------- Orig. Unique # Dups # White # TOP1M Final ---------------------------------------------------------------------- 7525 7525 7463 62 0 0 ---------------------------------------------------------------------- Saving DNSBL statistics... completed ------------------------------------------------------------------------ Assembling DNSBL database...... completed [ 01/21/22 16:37:03 ] Stopping Unbound Resolver. Unbound stopped in 2 sec. Additional mounts: No changes required. Starting Unbound Resolver... completed [ 01/21/22 16:37:06 ] DNSBL update [ 97257 | PASSED ]... completed ------------------------------------------------------------------------ ===[ GeoIP Process ]============================================ [ pfB_Top_v4 ] Changes found... Updating ------------------------------ Original Master Final ------------------------------ 20950 20950 20950 [ Pass ] ----------------------------------------------------------------- [ pfB_Top_v6 ] Changes found... Updating [ pfB_Asia_v4 ] Changes found... Updating ------------------------------ Original Master Final ------------------------------ 7753 28 28 [ Pass ] ----------------------------------------------------------------- [ pfB_Asia_v6 ] Changes found... Updating ===[ IPv4 Process ]================================================= [ Abuse_Feodo_C2_v4 ] Reload [ 01/21/22 16:37:07 ] . completed .. ------------------------------ Original Master Final ------------------------------ 307 293 293 [ Pass ] ----------------------------------------------------------------- [ Abuse_SSLBL_v4 ] Reload [ 01/21/22 16:37:08 ] . completed .. ------------------------------ Original Master Final ------------------------------ 34 30 30 [ Pass ] ----------------------------------------------------------------- [ CINS_army_v4 ] Reload . completed .. ------------------------------ Original Master Final ------------------------------ 15000 9895 9895 [ Pass ] ----------------------------------------------------------------- [ ET_Block_v4 ] Reload [ 01/21/22 16:37:09 ] . completed .. ------------------------------ Original Master Final ------------------------------ 1509 1149 1149 [ Pass ] ----------------------------------------------------------------- [ ET_Comp_v4 ] Reload . completed .. ------------------------------ Original Master Final ------------------------------ 721 617 617 [ Pass ] ----------------------------------------------------------------- [ ISC_Block_v4 ] Reload . completed .. ------------------------------ Original Master Final ------------------------------ 21 2 2 [ Pass ] ----------------------------------------------------------------- [ Spamhaus_Drop_v4 ] Reload . completed .. ------------------------------ Original Master Final ------------------------------ 1017 0 0 [ Pass ] ----------------------------------------------------------------- [ Spamhaus_eDrop_v4 ] Reload [ 01/21/22 16:37:10 ] . completed .. ------------------------------ Original Master Final ------------------------------ 64 39 39 [ Pass ] ----------------------------------------------------------------- [ Talos_BL_v4 ] Reload . completed .. ------------------------------ Original Master Final ------------------------------ 824 754 754 [ Pass ] ----------------------------------------------------------------- ===[ Aliastables / Rules ]========================================== No changes to Firewall rules, skipping Filter Reload Updating: pfB_Top_v4 no changes. Updating: pfB_Top_v6 no changes. Updating: pfB_Asia_v4 no changes. Updating: pfB_Asia_v6 no changes. Updating: pfB_PRI1_v4 397 addresses added.1 addresses deleted. ===[ XMLRPC Sync ]=================================================== Sync with [ https://192.168.5.252:443 ] ... Failed!Dann erhalte ich die allgemeine Fehlermeldung.

Als nächstes fliege ich aus der Session und kann mich nur noch direkt mit IP Adresse der Firewall verbinden, nicht mehr über die CARP LAN Adresse. Auf der Slave Firewall passiert dann dies: Die Master steht natürlich auf Master!

Das die beiden Firewalls wieder korrekt funktioniert erfordert mehrere Neustarts und das anhalten der CARP Adressen. Einen einfach Weg habe ich noch nicht gefunden.

Jemand eine Idee was ich übersehe? -

@sub2010

M.E. solltest Du nicht alle Interface in die gleiche CARP VHID-Group (bei Dir 254) hängen. Sondern eine Gruppe pro Interface. -

@jma791187 achso, ich dachte die Gruppe wären durch die 192.168.X. getrennt.

Welche VHID Bildung ist denn sinnvoll? Das habe ich ehrlich nicht recherchiert.

-

@sub2010 bei mir sind sie einfach von 2 bis 8 durchnummeriert (keine Ahnung, warum 1 fehlt)

Wichtig ist auch, dass auf beiden PFS-Maschinen die Interfaces in der gleichen Reihenfolge sind (also DMZ muss auf beiden PFS auch z.B. OPT1 sein)

-

@jma791187

Ihr Jungs seid echt Klasse, vielen Dank für deinen Support. Es hat funktioniert!Virtual IP Umstellung auf VHID:

Ich hatte im Kopf das es das vierte Oktett sein muss. Aber laut Doku "sollte" das dritte sein.

Das hatte ich irgendwie verwechselt bzw mich erst wieder daran erinnert als du mir den Tipp gegeben hast .

.

Master

Slave

Wie muss denn der Sync zu meiner Slave Firewall aussehen? Als Backup oder Sync to host?