Firewall Regeln für 3cx VOIP - Keine Verbindung trotz Guide

-

Moin Zs.

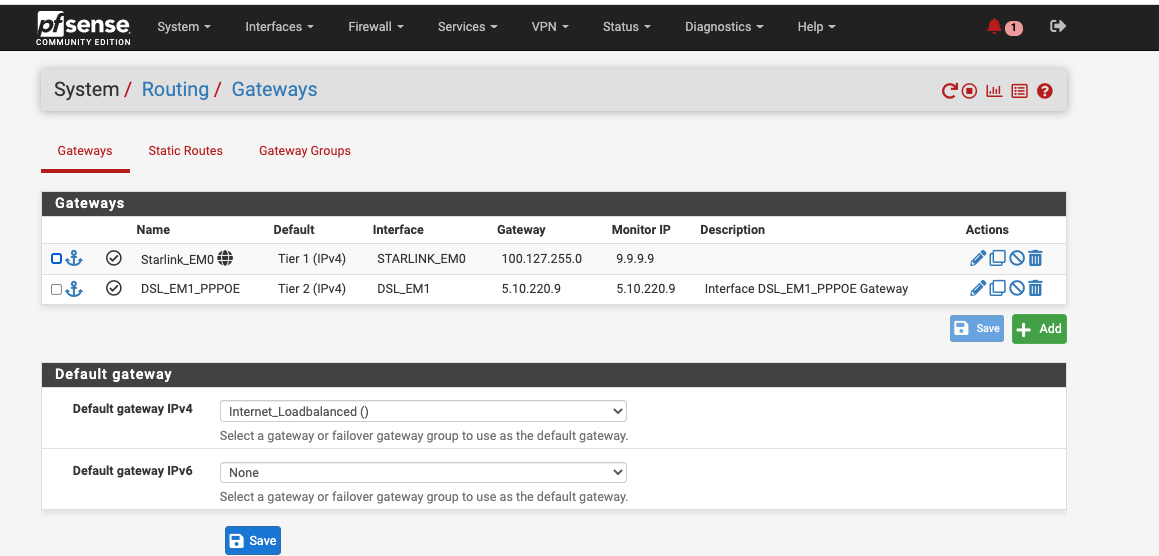

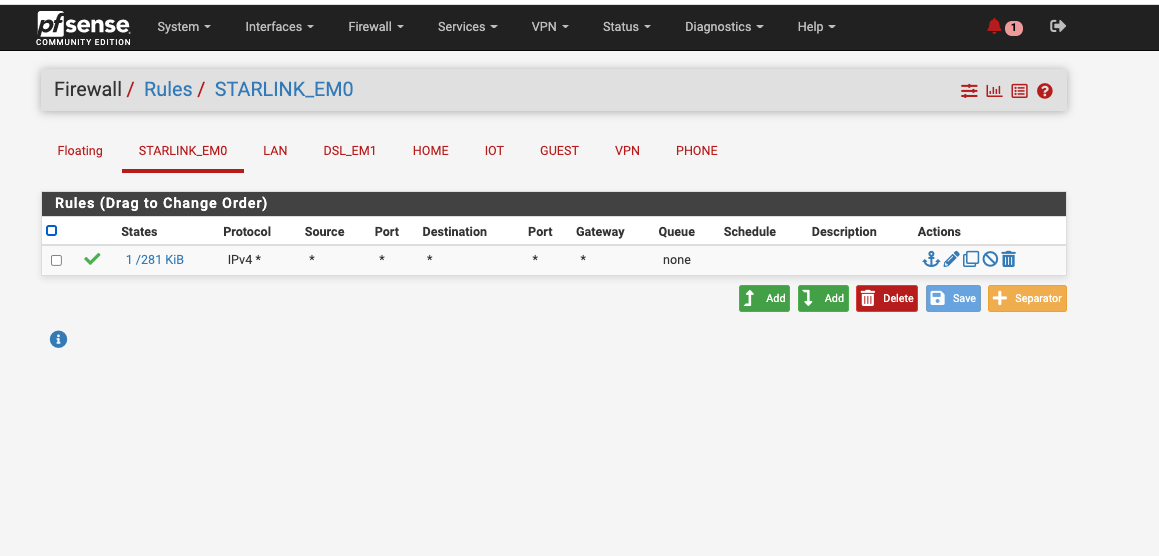

ich bastel seit etwa 3 Wochen an meinem Netz da wir auf Starlink als Provider umgestiegen sind. Das funktioniert soweit auch alles. Als 2. Provider haben wir Eifelnet DSL. Diesen benötige ich für die Voip-Verbindung da Starlink nur CGNAT bietet.

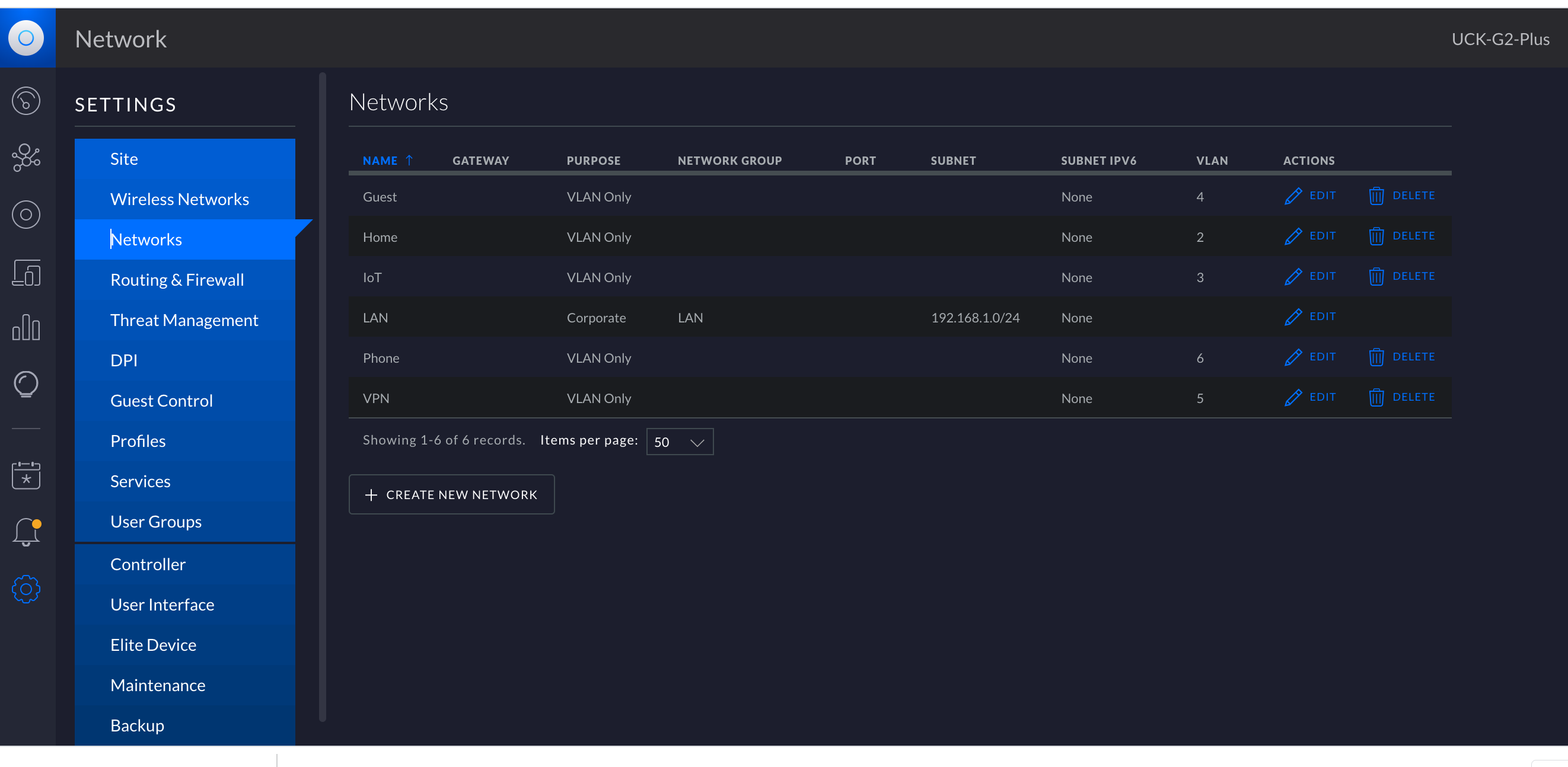

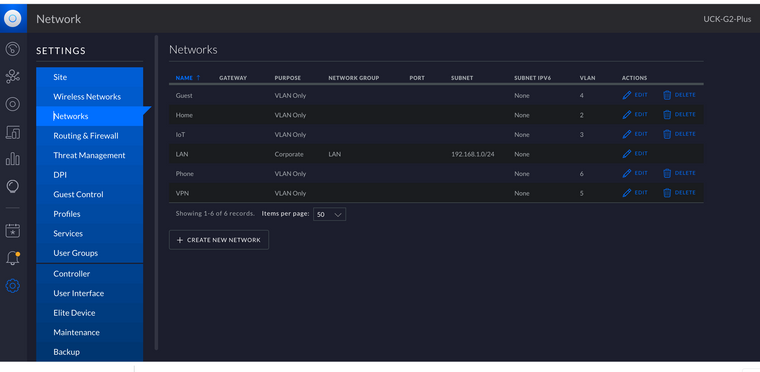

Ich wir haben ein unifi Netz mit 6 VLANS.

Vlan 1-5 für Home, IOT,VPN usw..

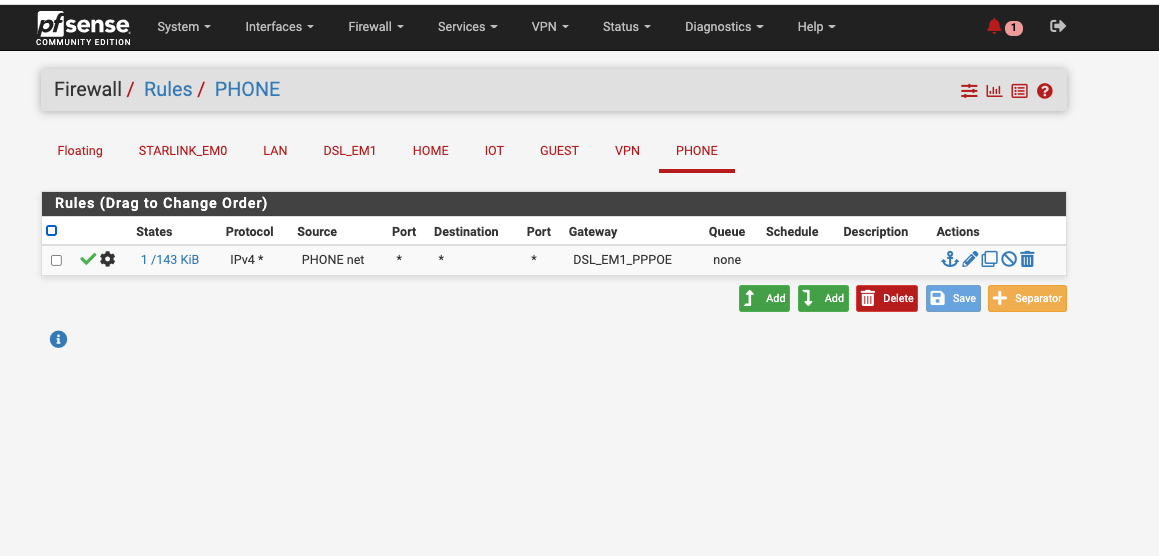

VLAN 6 benörige ich für Voip

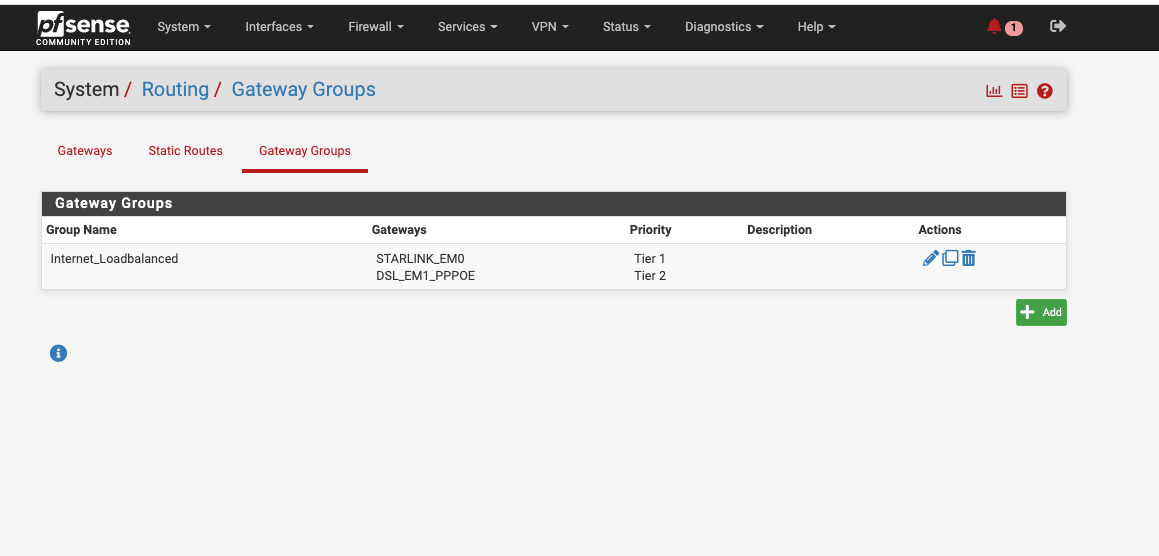

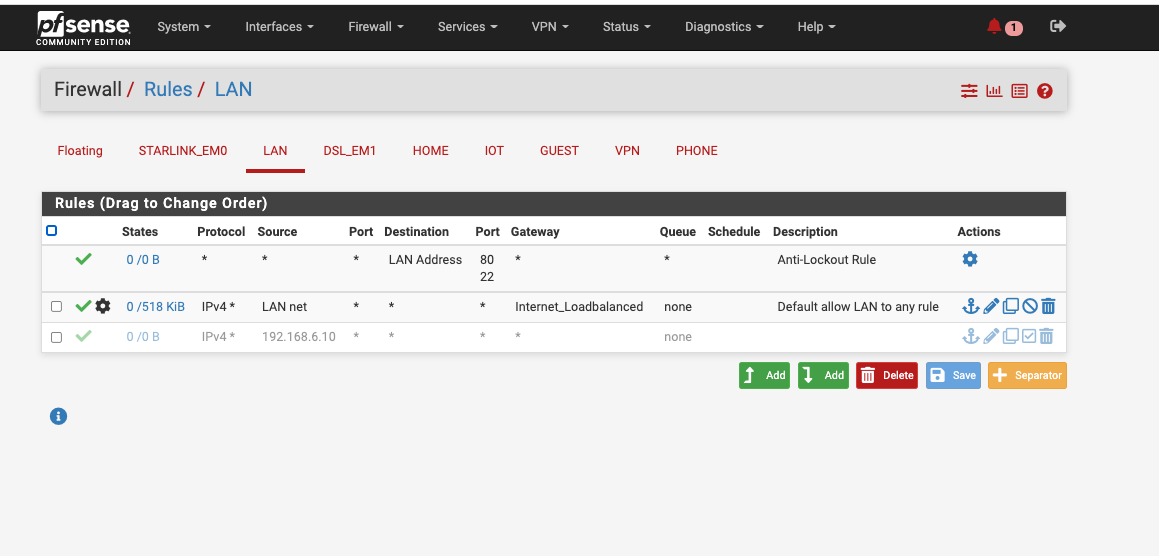

die Netze 1-5 nehmen eine Gatewaygruppe mit Starlink Tear1 und DSL als tear2. Das läuft.

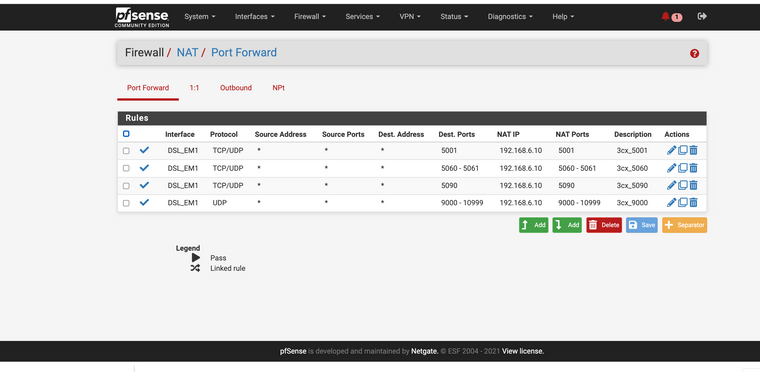

Was ich nicht hin bekomme, ist 3cx (192.168.6.10) im Vlan 6 dazu zu bringen eine Verbindung aufzubauen. Die 3cx hing vorher an einer Fritzbox und diese dann an Wan 2 mit doppeltem Nat. Dort lief es jedoch. Daher schließe ich die Instalation als Fehlerquelle aus.

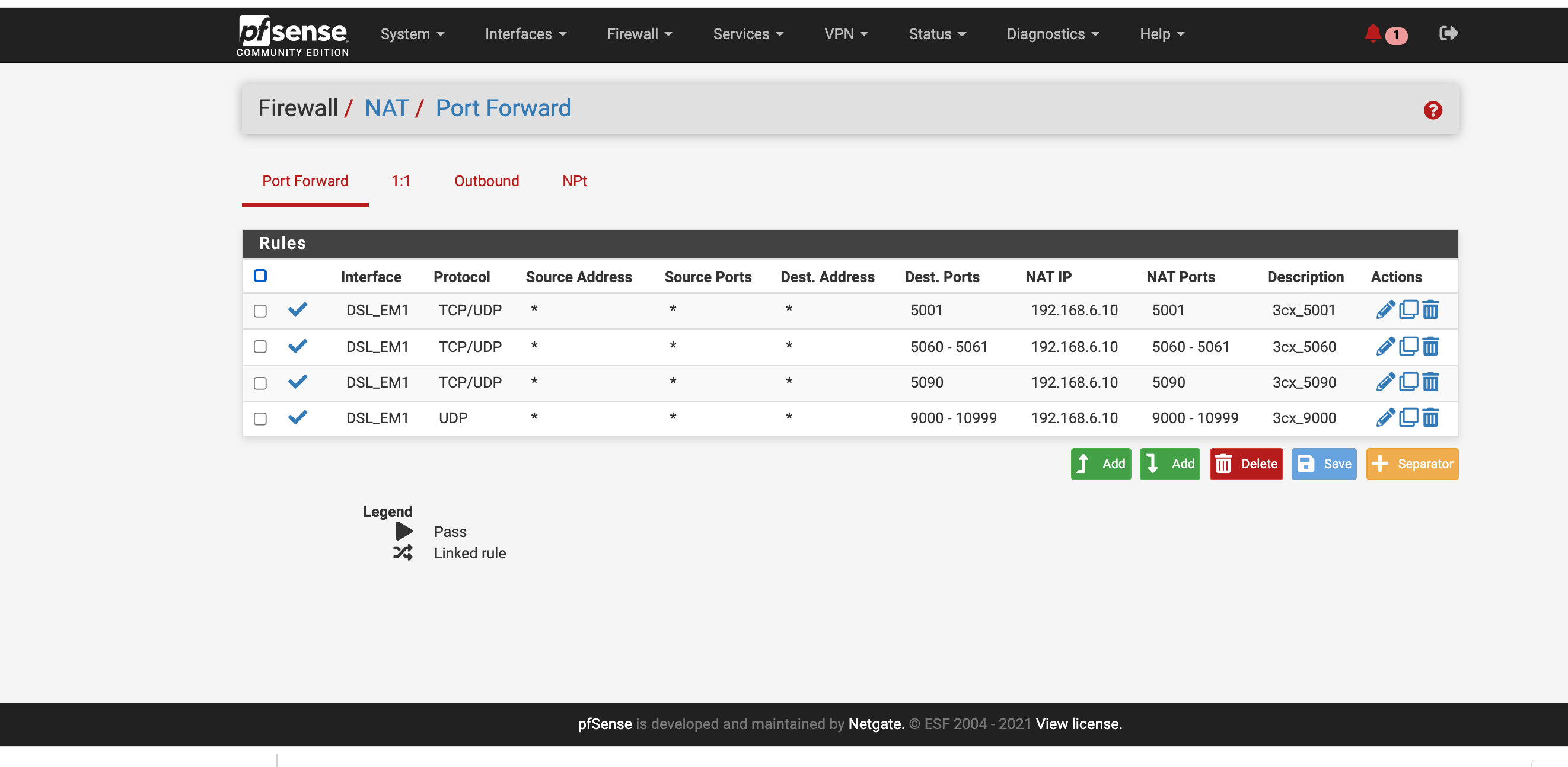

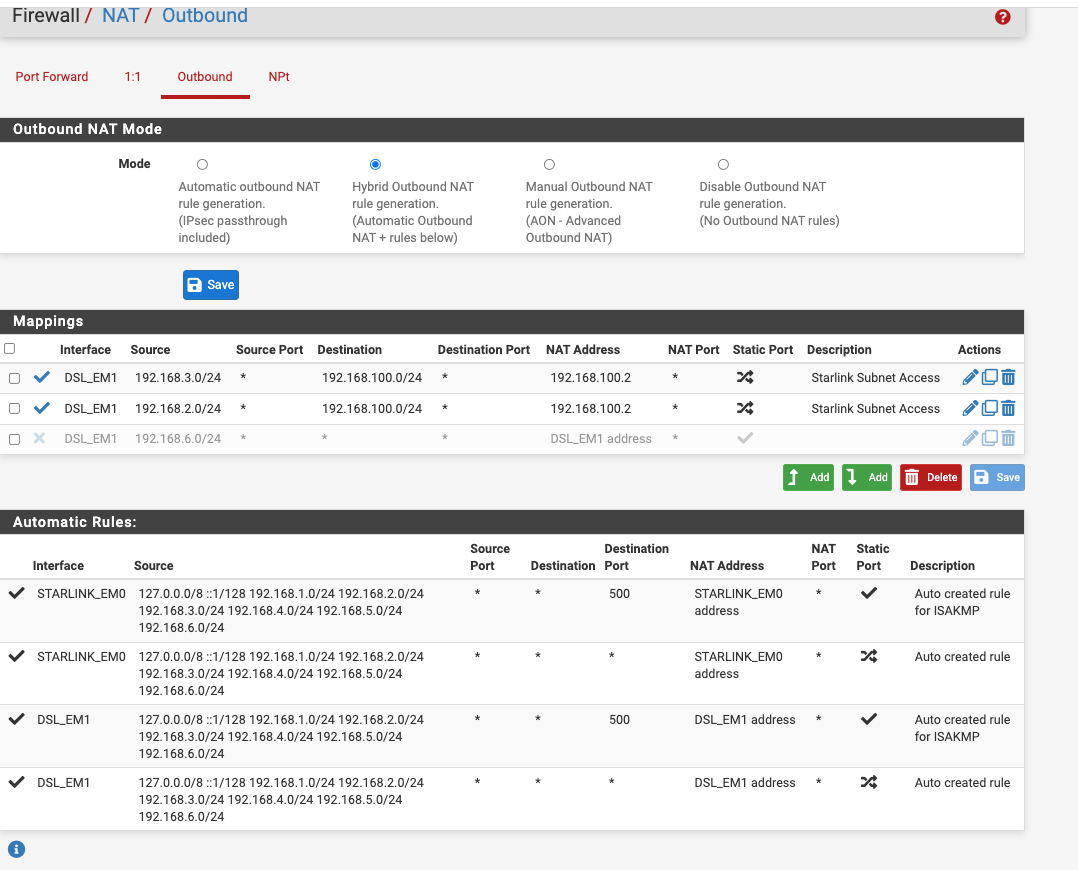

Ich habe die Anleitung https://www.3cx.com/docs/pfsense-firewall/ befolgt und NAT, Rules & Mapping eingerichtet

pingTraceroute geht & wget -O - -q icanhazip.com liefert die korrekte öff. ipv4 des DSL-Anschlusses.

Dennoch ist die Telefonie nicht verfügbar & die Konfigurationsseite .....my3cx.de:5001 nicht erreichbarHat jemand eine Idee wo für die Lösung oder wie ich die Fehlersuche angehen könnte? Ich habe leider keine Erfahrung mit der PFsense da wir vorher nur unifi benutzt haben. Dort funktioniert das Loadbalancing jedoch nicht mit der vorhandenen UDM Pro

-

Hallo,

lässt sich die 192.168.6.10 von der pfSense pingen?

Von den Regeln her sollte die Weboberfläche ".....my3cx.de:5001" erreichbar sein, daher vermute ich ein Problem mit der VLAN Konfiguration.

-

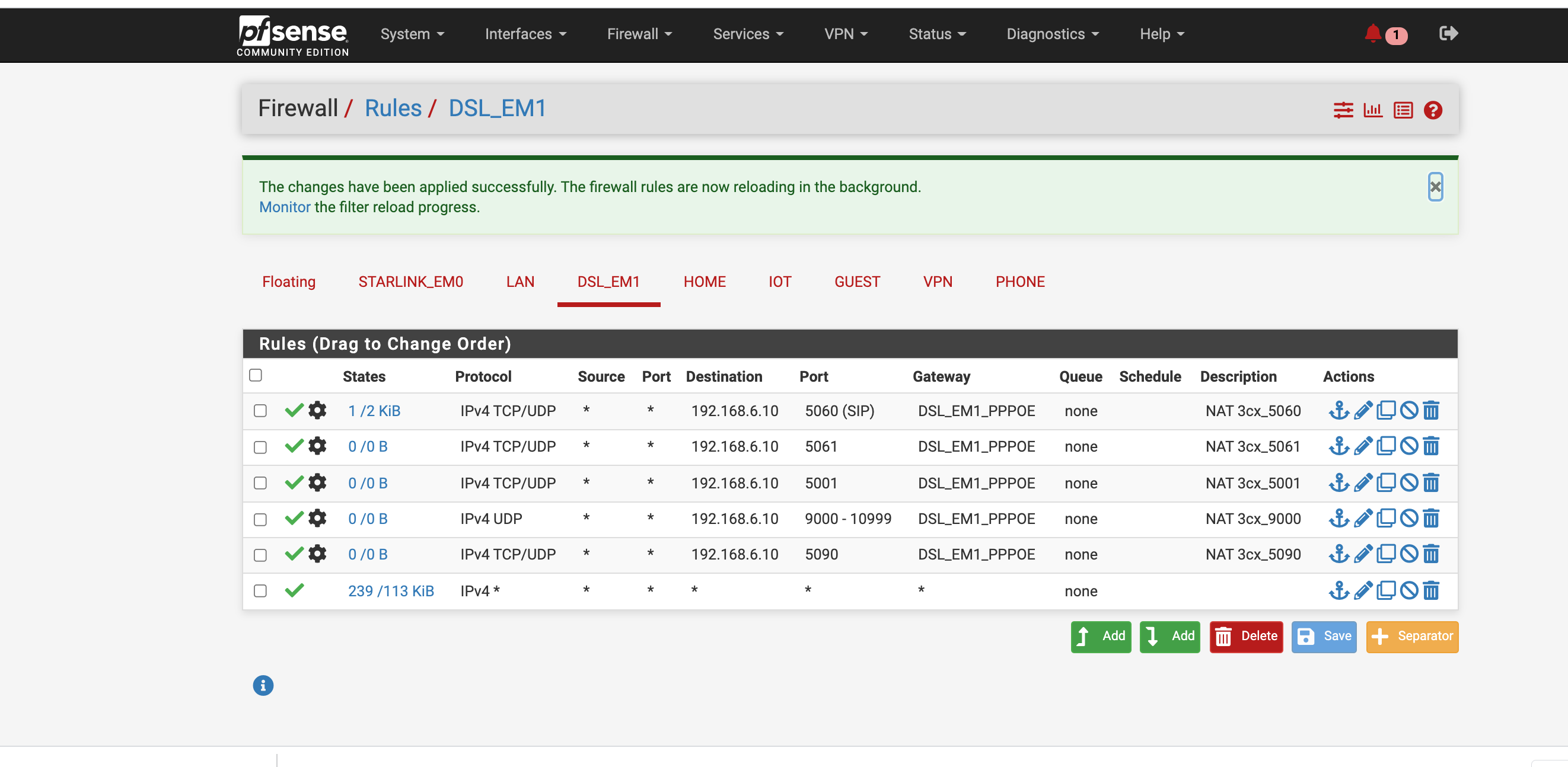

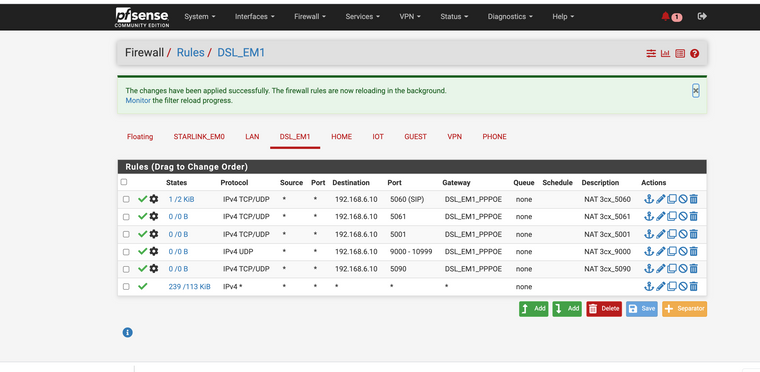

@soerenkaiser99 Die FirewallRegeln auf dem DSL Interface machen für mich keinerlei Sinn. Wo kommen die her? Wo sind die passenden Port Forward / NAT Regeln dazu? Und warum macht man AUF dem WAN wo es rein(!) kommt dann das DSL Gateway als Ziel(!) rein, damit man es quasi gleich wieder rausschiebt? Das kann so nicht funktionieren ;)

Das müssen keine Regeln sondern Port Forwards auf die interne IP .6.x sein und diese Forwards haben keinerlei forced Gateway zu haben, das braucht man bei OUTgoing Traffic, NICHT bei incoming!

Cheers

\jens -

Hi @JeGr

Ähm im Zweifel von mir fürchte ich. Ich habe etliche Tutorials gelesen und probiert bevor ich hier gefragt habe aber leider fehlt mir der background ums zu beurteilen.

Ich meine die Regeln wurden beim nat erstellt. Da gab es unten ein Feld a la zugehörige Regel. Und damit wurde es erstellt und ich habe dann das Gateway auf DSL angepasst weil im Tutorial stand WAN und as wäre dann bei mir ja der DSL?!Also alle regeln raus? Oder haben die an sich schon Sinn wenn die pfsense die erstellt beim anlegen?

-

Hi @root32

Wenn ich aus der gui pinge geht es bei source Auto select & lan. Wähle ich localhost habe ich 100% lost -

@jegr du hast recht 🤩 es liegt an den Regeln. Ich hab grad vom Handy die Regeln einfach stumpf deaktiviert und sofort ist die Telefonie verfügbar und das Portal erreichbar.

Der Firewall Check schlägt zwar noch fehl aber ich denke das liegt dann wieder an den fehlenden Regeln?!

Was sollte denn dann dort statt wan/ DSL rein?

Dank dir aber schon mal!!!

-

Problem gelöst! danke @JeGr für den Hinweis.

Ich habe in den Auto-Rules immer das Interface eingetragen. Mit dem Standardwert, einem Port-Alias der 3cx-Ports und den empf. NAT Einstellungen läuft es nun.