Routage vLAN et VIP

-

Bonjour,

j'ai essayé de suivre la trame recommandée pour poster mon message, désolé si c'est un peu long...

Contexte : perso, débutant, version : 2.5.2-RELEASE (amd64), j'ai monté un LAB proxmox pour apprendre avec 2 routeurs phusiques pfSense synchronisés et interfaces configurées avec des VIP en CARP.

Besoin : Je souhaite comprendre pourquoi j'arrive à pinger certaines IP du vLAN 3 depuis l'interface LAN de mon PC et pas d'autres,

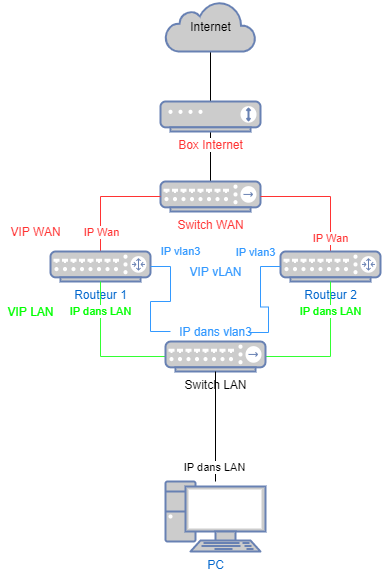

Et pourquoi je n'arrive pas depuis mon PC à me connecter à l'interface HTTP de mes switchs qui ont une adresse de management dans le vLAN 3 alors que si je connecte une interface de mon PC taggée dans ce vLAN 3, j'arrive à me connecter à ces switchs.Schéma de principe :

WAN : livebox + les 2 routeurs physiques (synchronisés pfsync) ont chacun une IP dans le WAN et une VIP (CARP) pour le failover

Le routeur 1 est master, le 2 est backup.

Le DHCP de la box est désactivé

j'ai une VM qui possède une interface dans le WAN et qui fourni DNS+DHCP aux équipements branchés sur le switch WAN ou en WIFI sur la box.LAN : les 2 routeurs (synchronisés pfsync) ont chacun une IP dans le LAN et une VIP (CARP) pour le failover

Le routeur 1 est master, le 2 est backup.

les routeurs fournissent le DNS et le DHCP.vLAN 3 : les 2 routeurs (synchronisés pfsync) ont chacun une IP dans le vLAN 3 et une VIP (CARP) pour le failover

Le routeur 1 est master, le 2 est backup.

Pas de DNS pas de DHCP.Règles Firewall :

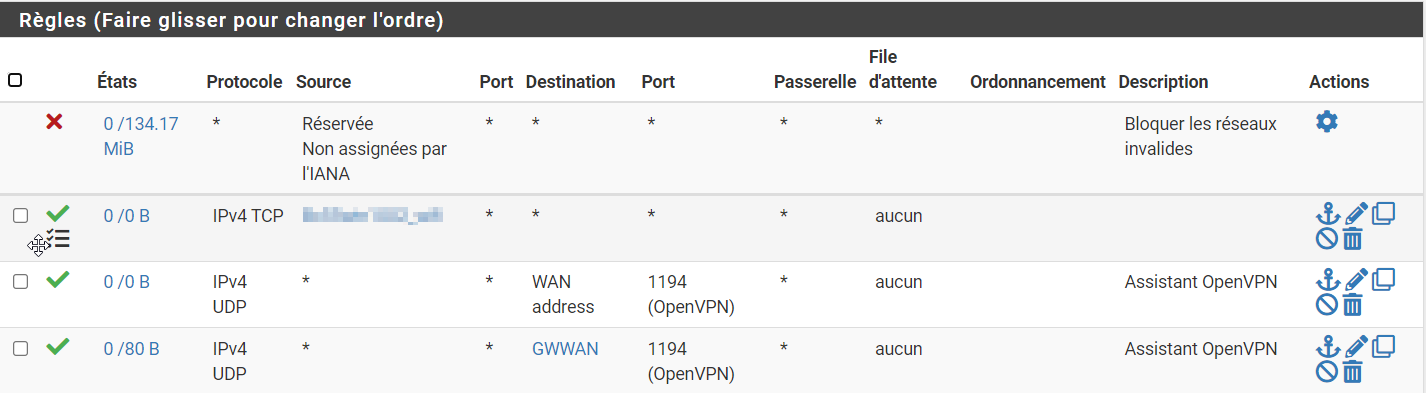

WAN:

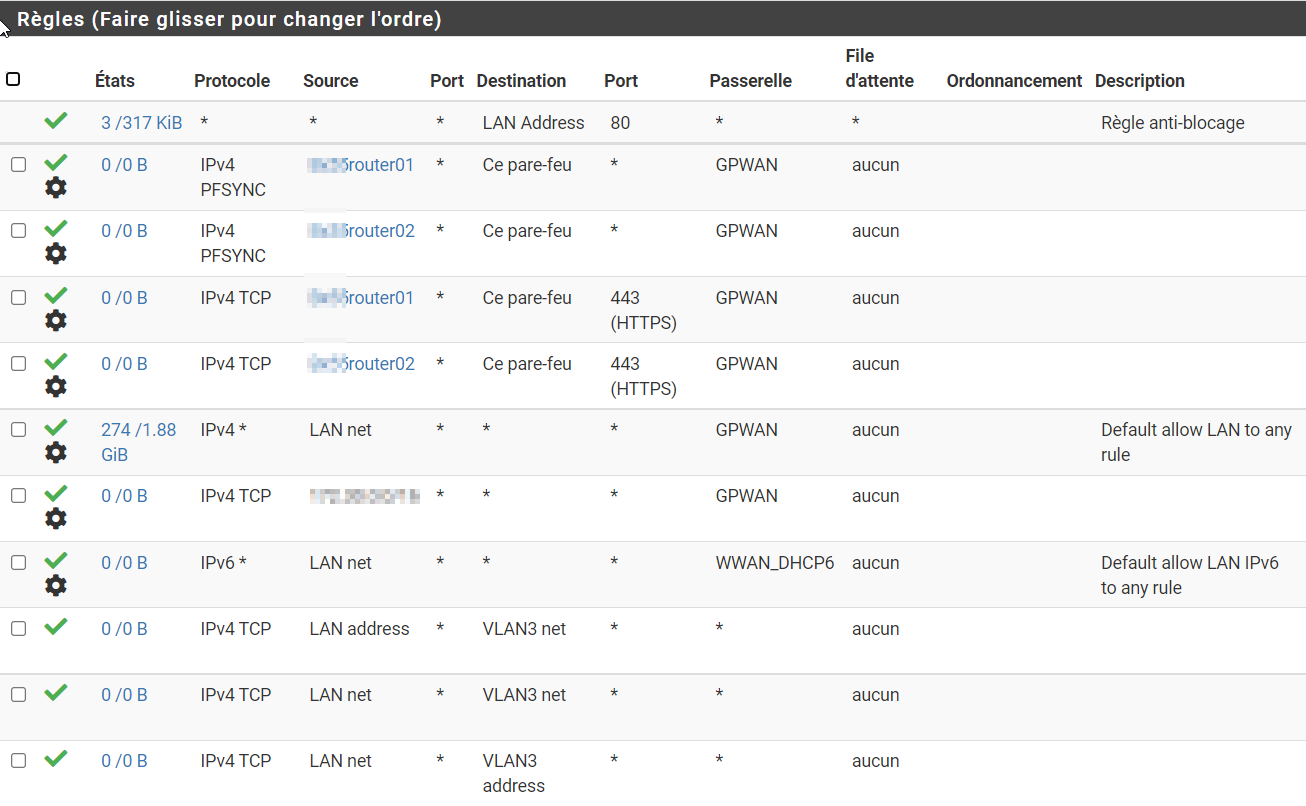

LAN:

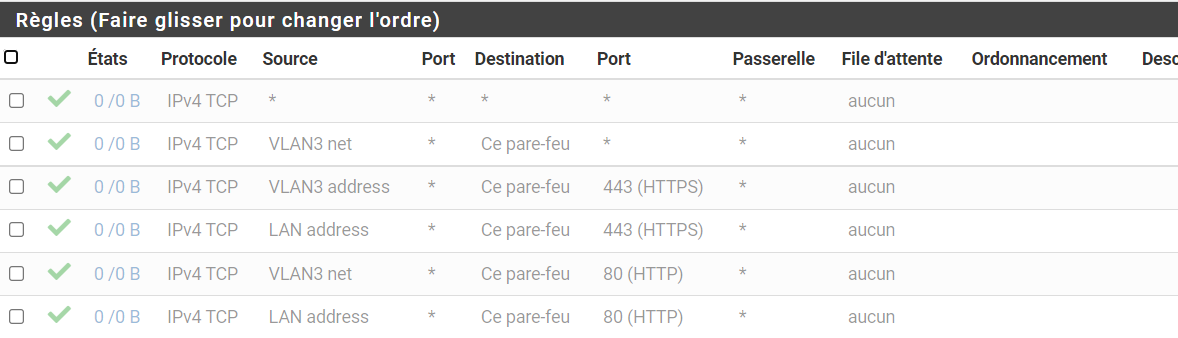

vLAN3:

j'ai essayé différentes règles qui sont désactivées pour l'instant :

Packages ajoutés : aucunAutres fonctions assignées au pfSense :VPN

Question :

Depuis l'interface LAN de mon PC, voici les tests de ping :

VIP LAN Routeurs : ok

IP LAN Routeur 1 : ok

IP LAN Routeur 2 : ok

VIP WAN Routeurs : ok

IP WAN routeur 1 : ok

IP WAN Routeur 2 : KO !

VIP vLAN 3 Routeurs : ok

IP vLAN 3 Routeur 1 : ok

IP vLAN3 Routeur 2 : KO !J'arrive à me connecter à l'interface de management de mes switchs dans le vLAN 3 uniquement si je connecte une interface de mon PC dans le vLAN 3 (taggé) alors que je ping la VIP vLAN3 des routeurs+ l'IP vLAN3 du master.

Pourquoi je ne ping pas depuis mon interface LAN l'IP vLAN3 du routeur 2 ni l'IP WAN du routeur 2 ?

Pourquoi suis-je obliger de connecter une interface taggée vLAN 3 de mon PC pour accéder au management de mes switchs ?Pistes imaginées : problème de définition de route ou de règle de pare-feu

Recherches : comme vous pouvez le voir sur les règles pare-feu LAN j'ai essayé d'autorisé le vLAN 3 mais cela ne change rien pour accéder au management de mes switchs.

Info complémentaire qui n'a pas d'incidence je pense sur mon problème : j'ai un routeur 4G branché sur le switch "WAN" pour backup de la livebox.

J'ai configuré dans pfSense 2 passerelles : l'ip de la box et l'IP du routeur 4G dans un groupe de passerelle.Merci d'avance pour votre aide.

-

(Non, c'est bien, et même très bien, de fournir de l'info, un schéma, les images des règles : il y a tellement de gens qui ne fournissent rien ou presque ! Bravo pour cela, et continuez ...)

La doc donne un exemple de cluster : https://docs.netgate.com/pfsense/en/latest/recipes/high-availability.html

D'après ce document (et le schéma), il me semble que vous n'avez pas assez de 'switchs internes' (=bridge avec KVM). Pour moi, vous devriez en avoir 4 : wan, sync, lan, vlan3 ... (et vos pfsense auront 4 interfaces)

Par ailleurs, je peux me tromper, je pense qu'il est préférable de laisser à l'hôte Proxmox (KVM) le soin de tagger avec un VLAN et non à le faire dans une VM (fusse pfSense). Regarder la syntaxe de 'auto vmbr0.200' ...