Projekt: FritzBox raus und pfSense rein

-

@jathagrimon said in Projekt: FritzBox raus und pfSense rein:

Die Probleme bisher waren eben fehlende MacAdressenfilterung bei der Fritzbox usw. um wirklich die Trennung sauber zu realisieren.

Damit kannst du einzelne Clients im Inet einschränken oder Vollzugriff geben, mehr nicht.Mit VLANs baust du quasi virtuell eigene, völlig getrennte Netzwerke auf Layer 2 Basis auf.

So können sich die verschiedenen Geräteklassen gar nicht mehr untereinander sehen.Im WLAN gibt es dafür L2 Isolation, dann können sich die Gäste nur noch mit dem Gateway unterhalten, so sollte es im Gästenetz umgesetzt werden.

Sollte dann wirklich ein Gast mal Schade Code einschleppen, kann er sich nicht auf andere Geräte verbreiten, lediglich ins Internet könnte er dann mit dem C&C Server sprechen.Kommt hier ein DNS/IP Filter hinzu (pfBlockerNG), der auch im Gastnetz greift, hat er auch dahin keinen Kontakt.

@jathagrimon said in Projekt: FritzBox raus und pfSense rein:

Aus der Skizze habe ich gesehen dass ich die Firewall nicht ganz rauswerfen kann, da die noch die VoiP Themen bedienen muss

Du kannst die Fritz einfach dahinter im LAN betreiben und als VoIP Anlage und DECT Station nutzen.

Je nach Fritzbox und Anforderungen kann ein NAT notwendig werden oder Multihoming der Frtiz, willst du die Fritz Fone App auch extern per VPN nutzen.Das mit dem Irgendwas to LAN extern Adapter vergiss es einfach, wenn du mit dem einen LAN Port und VLANs für WAN, und die einzelnen VLANs nicht klar kommst. Kaufe andere Hardware! Oder aber du bist so fit, dass du dir einfach eigene Treiber compilierst, ggf. anpasst und an den Kernel der Sense hängst.

Das geht dann aber immer nur bis zum nächsten Update, dann hast wieder Code Jenga.

Reicht dir max 1GBit Gesamtdurchsatz aus, für LAN to LAN und LAN to WAN Kommunikation kannst du so erstmal starten.Vor allem wenn die Kiste rum liegt.

-

Moin,

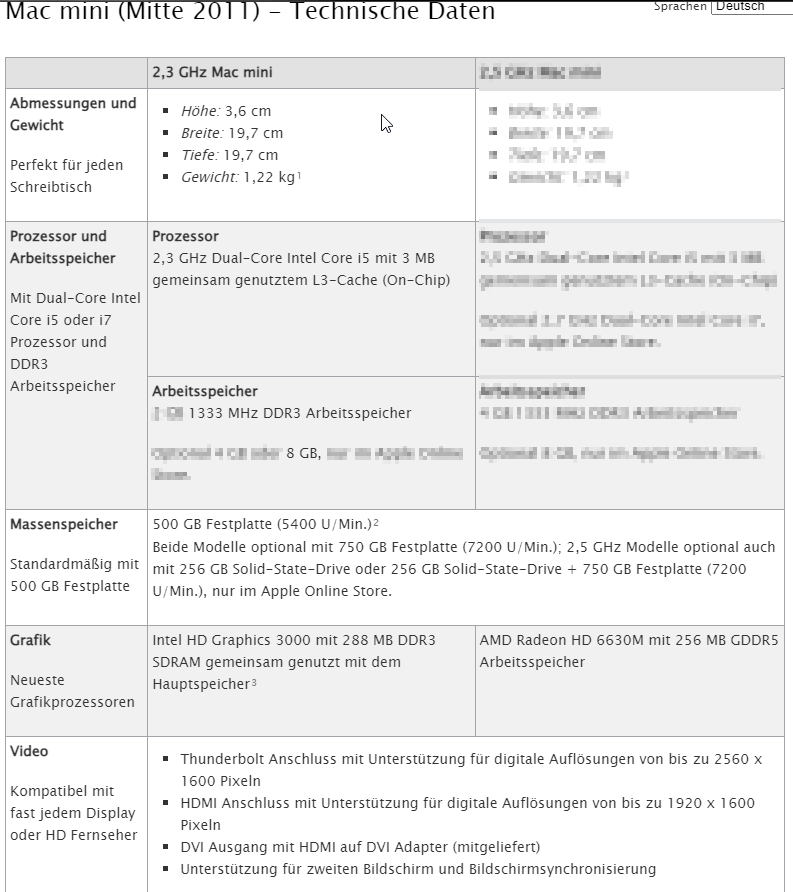

Apple Hardware lässt sich auch gebraucht gut verkaufen

, hau weg das Obststück und Du hast schon fast eine APU 3D4 zusammen. Meine APU2 rennt wie doof absolut stressfrei ohne Gefrickel, ist kleiner, braucht weniger Strom und ist extrem leise. Da sie nichts besonderes macht klappt es auch mit einem Gbit Internetanschluss ohne nennenswerte Einbußen.

, hau weg das Obststück und Du hast schon fast eine APU 3D4 zusammen. Meine APU2 rennt wie doof absolut stressfrei ohne Gefrickel, ist kleiner, braucht weniger Strom und ist extrem leise. Da sie nichts besonderes macht klappt es auch mit einem Gbit Internetanschluss ohne nennenswerte Einbußen.-teddy

-

@magicteddy said in Projekt: FritzBox raus und pfSense rein:

Meine APU2 rennt wie doof absolut stressfrei ohne Gefrickel, ist kleiner, braucht weniger Strom und ist extrem leise.

Und hat 3 integrierte, sehr gut unterstützte Netzwerkschnittstellen.

-

Und einen uralten SoC, der längst von der Zeit überholt wurde.

Da gibts mit den IPUs deutlich interessantere Kisten.

-

@nocling Klar, aber auch deutlich teurer, damit für meine Anwendung 0 Mehrwert da das vorhandene System nicht am Limit läuft.

-

Danke für die Hinweise.

Ja verkaufen und reich werden hatte ich schon drüber nachgedacht. Aber für die Kiste bekomm ich max. 100 Euro und da ist eine saubere Hardware von netgate eben doch noch einiges teurer.

Da Obst ja oft sehr leise ist, hab ich damit auch kein Problem.Der Netzwerkadapter ist nun eingetroffen und ich habe jetzt WAN mit 1 Gbit/s und LAN mit ebenso 1Gbit/s (reicht mir privat voll aus).

Grundkonfig ist erledigt und jetzt muss ich mir die VLAN Themen anschauen.

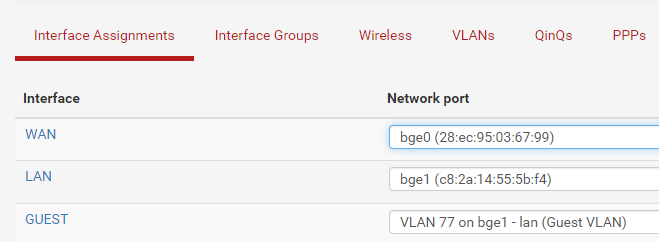

Habe jetzt mal als Test ein Guest VLAN am LAN angelegt und ein DHCP Server läuft da auch schon drin.

Für mich ist noch etwas unklar wie man den Anschluss steuert (also woher weiss das System dass der PC im Gästezimmer in das GastVLAN soll)? Ist das dann im Managed Switch je Port einstellbar auf welcher VLANID der läuft? Und beim WLAN muss dann im AccessPoint definiert werden? -

@jathagrimon dein gästelan einfach eine ssid anlegen mit einem eigenen vlan und diesen auch entsprechen auf dem switch und in der firewall konfigurieren (beispiele findest du einige hier im forum).

wenn du einen usb-lan adapter gekauft hast bei problemen bitte nicht im forum jammern wir haben dich gewarnt (es kann laufen (nicht stabil) muss aber nicht)

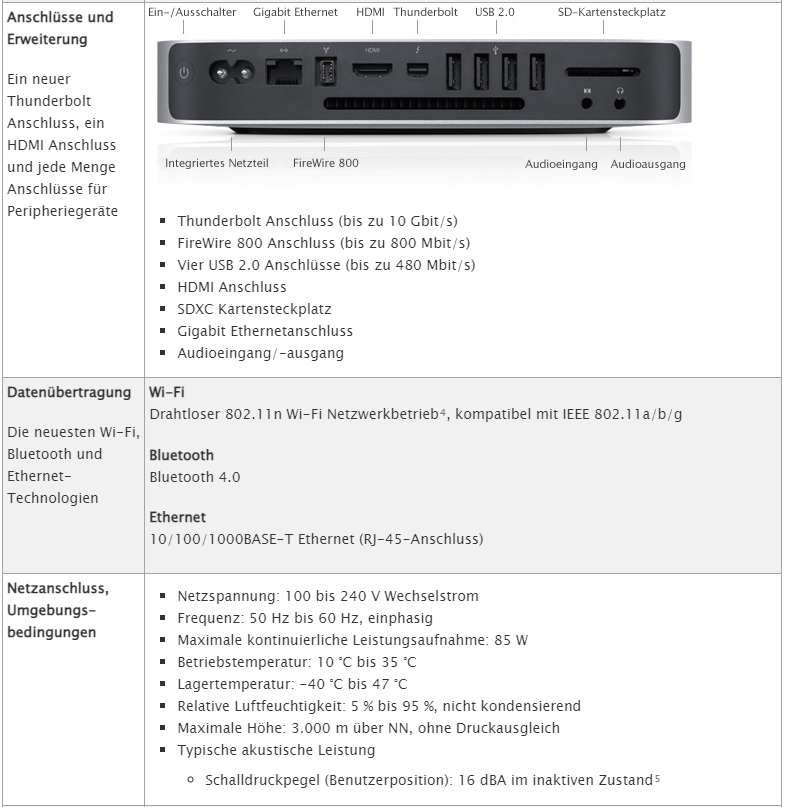

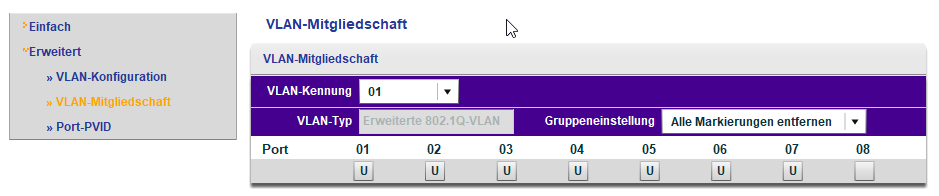

hier noch ein screenshot wie es bei mir im ap (controller) konfigurtiert ist.

-

@jathagrimon said in Projekt: FritzBox raus und pfSense rein:

Ist das dann im Managed Switch je Port einstellbar auf welcher VLANID der läuft?

Genau. Auf den beiden verbundenen Geräten, also erstmal pfSense und Switch, werden die VLANs am jeweiligen Port konfiguriert. Auf einem Port und einer Leitung können mehrere VLANs liegen, was der eigentliche Sinn der Sache ist.

Sind auf einer Leitung mehrere VLANs, müssen die Paket für jedes entsprechend getaggt sein.Am Switch kannst du für jeden einzelnen Port einstellen, zu welchem VLAN er gehören soll, getaggt oder ungetaggt.

Und beim WLAN muss dann im AccessPoint definiert werden?

Kommt darauf an, ob dein WLAN-AP VLAN-fähig ist. Ist er das, kann er auch mehrere SSIDs und kannst du ihm die Pakete getaggt weiterreichen. Falls nicht, dann eben ungetaggt.

-

@micneu :

Es ist ein "Thunderbolt to Gigabit Ethernet Connector" von Apple.

Aktuell könnte ich noch Einfluss darauf nehmen welcher Anschluss das WAN und welcher für das LAN verwendet werden soll. Oder spielt das keine Rolle?@viragomann :

Ich kann aber schon den Mixed-Mode fahren?

Habe sicher noch Switches welche das nicht unterstützen. Die könnte ich dann einfach im Büro nutzen und dann sozusagen untagged die Daten an die pfSense leiten?

Ich würde also planen nur für Gäste und Kinder eigene VLANs zu erstellen und den Rest ohne VLAN zu betreiben. -

@jathagrimon said in Projekt: FritzBox raus und pfSense rein:

Aktuell könnte ich noch Einfluss darauf nehmen welcher Anschluss das WAN und welcher für das LAN verwendet werden soll. Oder spielt das keine Rolle?

Wenn beide Adapter gleich toll in FreeBSD unterstützt werden und beide auch VLAN-fähig sind, sollte es egal sein.

Ich kann aber schon den Mixed-Mode fahren?

Damit meinst du wohl, tagged und untagged auf einer Leitung. Funktioniert normalerweise, empfohlen wird aber, dies zu vermeiden.

Du kannst aber als ersten Switch einen VLAN-fähigen anschließen und auf diesem dann einen dummen auf einem untagged Port.

-

Ja das meine ich mit Mixed-Mode. Ich habe mich jetzt mal ins Thema Tagging eingelesen.

Ich habe 2 Switches welche VLAN unterstützen und einen unmanaged Switch.

Unsicher bin ich jetzt ob das so funktionieren kann?Vor allem ob eine Doppelbelegung auf einem Port Sinnvoll oder eher ein Nachteil ist.

Beispiel: Ich würde den GastPC auf Port 8 anschliessen der sowohl VLAN1 und mein GastVLAN 99 bereitstellt. Wenn ich nun mal einen Engpass mit den Ports habe, kann ich dann einfach den GastPC abhängen und den Anschluss im VLAN1 nutzen ohne etwas umzustellen?

Ich frage darum weil (so wie ich jetzt gelernt habe) eine Doppelbelegung auf einem Port möglich ist. Das habe ich eben auch in der Config der Switches gesehen.Ich würde IEEE 802.1Q aktivieren. Bitte um Einspruch falls das keine gute Idee sein sollte. Laut Internet soll das ja nur Vorteile mit sich bringen.

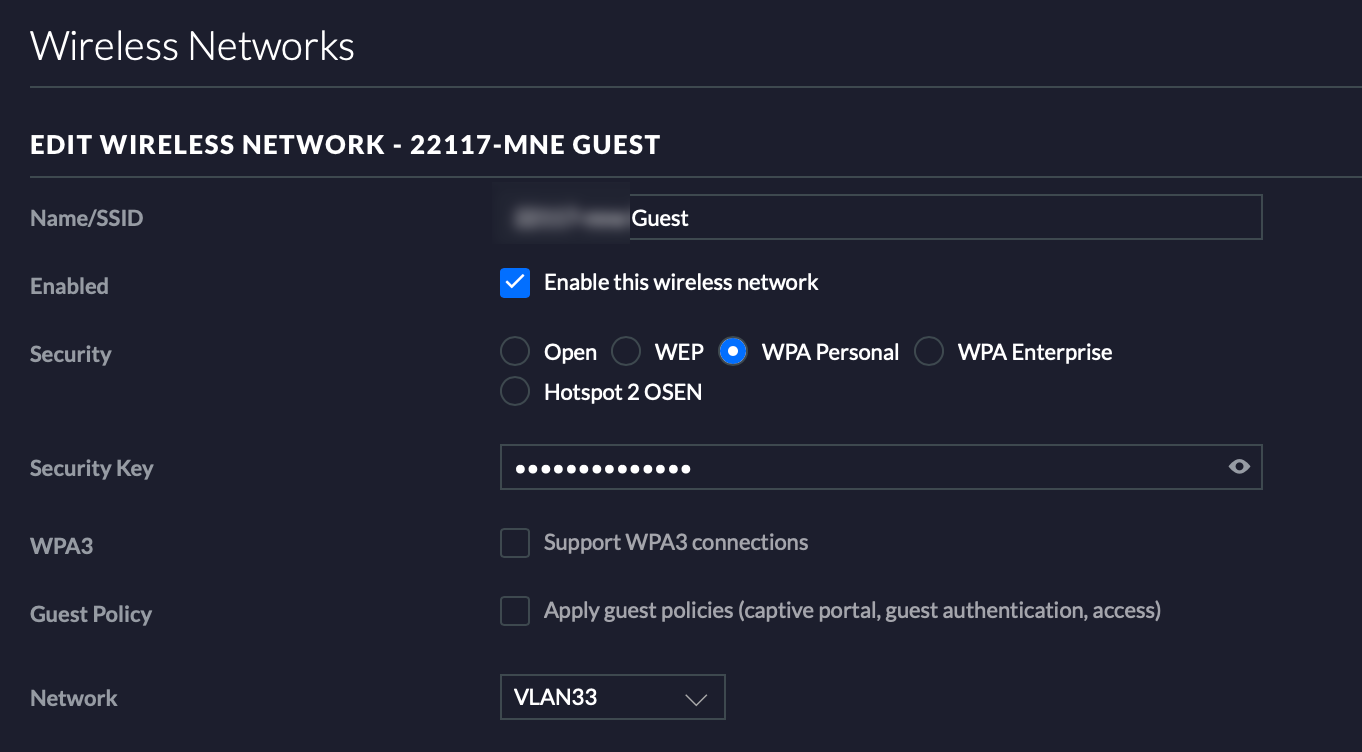

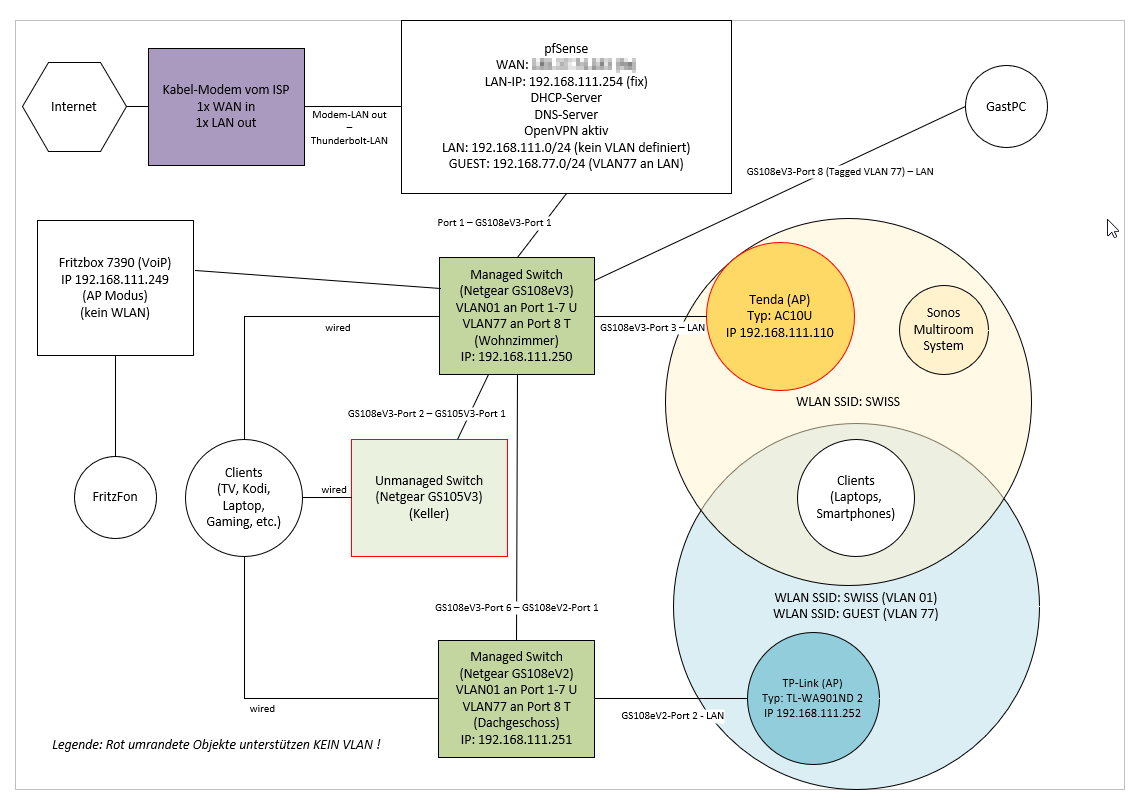

Hier mal eine Skizze wie es aktuell ausschaut:

Nachtrag: Woher weiss denn der Switch oder die pfSense dass jetzt der GastPC oder ein normaler PC angeschlossen wurde???

-

@jathagrimon said in Projekt: FritzBox raus und pfSense rein:

Vor allem ob eine Doppelbelegung auf einem Port Sinnvoll oder eher ein Nachteil ist.

Beispiel: Ich würde den GastPC auf Port 8 anschliessen der sowohl VLAN1 und mein GastVLAN 99 bereitstellt. Wenn ich nun mal einen Engpass mit den Ports habe, kann ich dann einfach den GastPC abhängen und den Anschluss im VLAN1 nutzen ohne etwas umzustellen?

Ich frage darum weil (so wie ich jetzt gelernt habe) eine Doppelbelegung auf einem Port möglich ist. Das habe ich eben auch in der Config der Switches gesehen.Eine Doppelbelgung mit VLANs ist nur getaggt möglich. Nur so können die Netze auf einem anderen Gerät wieder auseinandergehalten werden.

Wenn du auf einem Switch-Port einen PC anschließt, ist das im Normalfall nicht getaggt. Da kann also nur ein Netz am Port sein.

Im Switch müssen dann Pakete, die von dem angeschlossenen PC reinkommen, getaggt werden. Das ist ein gesonderte Einstellung, die gemacht werden muss.Abgesehen davon gibt es im Switch üblicherweise die Möglichkeiten, einen bestimmten Port zu einem bestimmten VLAN hinzuzufügen, und das entweder getaggt oder nicht getaggt. Der PC wäre nicht getaggt.

Das VLAN1 solltest du generell nicht verwenden. Es wird meist mit Nicht-VLAN gleichgesetzt, also ungetaggt.

-

Dass man einen PC nicht taggen kann ist mir klar.

Mir ging es nur um die Überlegung wie das erkannt wird ob nun ein PC oder ein Gast am Port hängt wenn man die Doppelbelegung verwendet.Wie steht es denn mit einem AP welcher mehrere WLANs bereitstellt (eben auf unterschiedlichen VLANIDs). Da wäre eine Doppelbelegung auf einem Port am Switch ja ein muss?

Sorry dass ich soviel frage, kann es leider nicht mal eben durchtesten. Werde mal sehen ob ich das nicht mit dem Packet Tracer von Cisco vorab testen kann.

-

@jathagrimon wie das mit einem AP und VLAN funktioniert habe ich dir doch oben ein bild von meinem ap in den post gehängt. da kannst du sehen das bei mir das VLAN33 genutzt wird für diese SSID.

die musst du natürlich in dem AP Konfigurieren (keine ahnung ob das deine können, ich setze UBNT ein) -

@jathagrimon said in Projekt: FritzBox raus und pfSense rein:

Dass man einen PC nicht taggen kann ist mir klar.

Ist ja nicht zwingend so. Man kann in den meisten PC Betriebssystemen ebenfalls die Netzwerkschnittstelle für VLAN konfigurieren, ist aber eher unüblich.

Also der PC hängt bspw. am Switch Port 3. Dieser ist dem VLAN10 zugeordnet als untagged, während reinkommende Pakete getaggt werden. Letzteres wird in der Switch Konfig meist PVID genannt.

Da gibt es nichts zu erkennen, sondern du musst wissen, dass der Port 3 zum VLAN10 gehört.

(Möglicherweise gibt es Techniken in Switchen, die einen Port anhand der MAC-Adresse des angeschlossenen Gerätes zuordnen. Aber auch müsste erst konfiguriert werden und wird von deinen Switchen vermutlich nicht unterstützt.)Mir ging es nur um die Überlegung wie das erkannt wird ob nun ein PC oder ein Gast am Port hängt wenn man die Doppelbelegung verwendet.

Nochmals, mehrere VLANs auf einer Leitung und Port ist nur möglich, wenn alle getaggt sind. Das nennt man meist "Trunk".

Ein solch ein Trunk besteht dann zwischen dem internen Interface der pfSense und dem angeschlossenen Switch. Z.B. VLAN10 (LAN) und VLAN30 (GastLAN).

Ein Trunk kann zwischen dem Switch und dem VLAN-fähigen (Multi-SSID) WLAN-AP eingerichtet werden. Z.B. ebenso VLAN10 (LAN) und VLAN30 (GastLAN).

Dann hast du am AP eine SSID für dein vertrauenswürdiges LAN und eine für das GastLAN.

Am Switch können einzelne Ports zusätzlich dem VLAN10 (LAN) zugewiesen sein, um diese Geräte im selben Netz zu haben. -

@jathagrimon said in Projekt: FritzBox raus und pfSense rein:

Mir ging es nur um die Überlegung wie das erkannt wird ob nun ein PC oder ein Gast am Port hängt wenn man die Doppelbelegung verwendet.

Das kann man mit 802.1x umsetzen. Meldet sich der Client sauber über diesen Prozess an, ist er im internen VLAN, kann er das nicht wird er als Gast behandelt und landet im Gast VLAN.

Je nach Hersteller gibt es noch andere Möglichkeiten das zu realisieren.

Du wirst dafür aber einen Radius Server aufsetzen und entsprechend einrichten müssen.

Könntest dann aber auch über WLAN z.B. mit Zertifikaten Authentisieren und ebenfalls mit aaa Override die VLAN ID dynamisch aus der Anmeldung heraus an den AP übergeben.

Das ist aber nix mehr für Anfänger, da hier auch schnell mal Netzwerker dran verzweifeln können, geht das ganze weiter ins Detail.

-

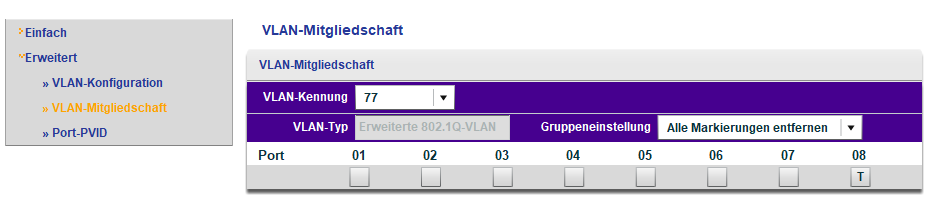

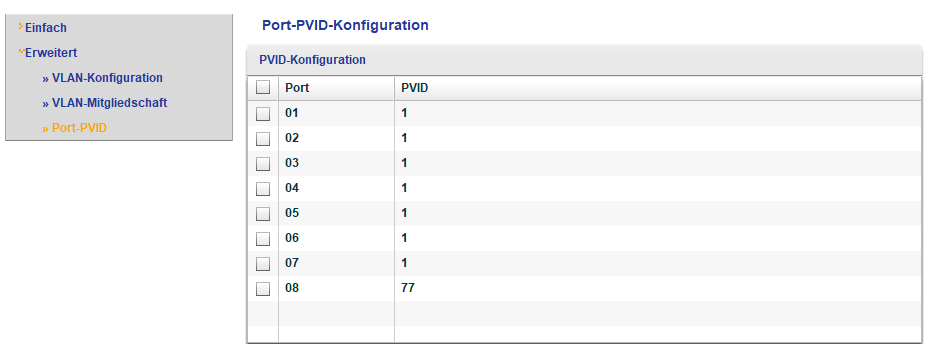

Ich war der Meinung dass es jetzt so hätte funktionieren sollen. Tut es aber nicht.

Am GastPort des GS108eV3 Switches (kurz V3 genannt) bekomme ich keine IP zugewiesen.

Ich bin mir aber nicht sicher ob das am Switch oder an einer Einstellung in der pfSense liegt.Hier mal mein neues Netz:

In der pfSense schaut es so aus:

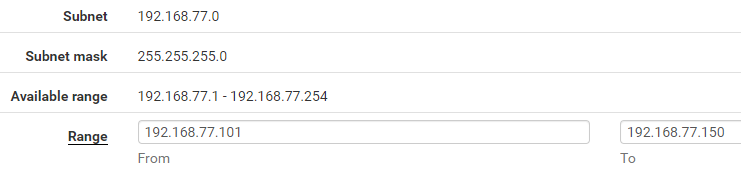

Am Switch GS108eV3 (kurz V3 genannt) habe ich folgende Einstellungen:VLAN 01 am Port 1 - 7 (untagged)

VLAN 77 am Port 8 (tagged) (Der Port soll als reiner GastLAN fungieren)Fall1:

Ich bekomme keine IP (also 169...) wenn ich am Port 8 verbunden bin. Die anderen Ports funktionieren (zeigen aber ins LAN und nicht wie Port 8 ins GUEST).Der DHCP Dienst läuft auch auf dem GUEST-LAN:

Vielleicht fehlt da ja noch etwas in den Settings?

Vorwort Fall 2:

Den folgenden Part kann ich wohl erst lösen wenn ich den oberen Teil 1 gelöst habe. Möchte es dennoch gerne schon jetzt aufzeigen.Fall 2:

Der 2te Fall ist die Verbindung zwischen V3 und V2. Ich möchte am Port 8 des V2 ebenfalls einen GAST-LAN betreiben. Der V2 geht via Port1 an den V3 Port 6. Demnach müsste ich doch am Port 6 des V3 sowohl VLAN 01 (tagged) und VLAN 77 (tagged) einstellen?Am Switch GS108eV2 (kurz V2 genannt) habe ich folgende Einstellungen:

-

@jathagrimon said in Projekt: FritzBox raus und pfSense rein:

VLAN 01 am Port 1 - 7 (untagged)

VLAN 77 am Port 8 (tagged) (Der Port soll als reiner GastLAN fungieren)Das is ja verkehrt rum. Hatten wir das nicht schon durch.

Der PC soll von dem VLAN nix mitbekommen. Also benötigt er die Pakete nicht getaggt.

Und die PVID für VLAN 77 muss am Port 8 gesetzt sein, damit der Switch eingehende Paket vom PC taggt.Die Verbindung zur pfSense, also Port 1, wie ich das gesehen habe, muss wiederum für das VLAN als taggt gesetzt werden. Schließlich ist die pfSense ja auch damit verbunden.

-

Danke für die Hilfe. Muss mich da nochmal Rückversichern, ob ich jetzt wirklich weiss was umzusetzen ist.

Switch V3:

VLAN01 (untagged) auf Port 1-7 (LAN)

VLAN77 (untagged) auf Port 8 (GastLAN) PVID 77

VLAN77 (tagged) an Port 1 (pfSense)???

Wenn das so stimmt würde ich den folgenden Rückschluss am Switch V2 ziehen (Fall 2):

VLAN01 (untagged) auf Port 1-7 (LAN)

VLAN77 (untagged) auf Port 8 (GastLAN) PVID 77

VLAN77 (tagged) auf Port 1 (Richtung Switch V3)Muss dann noch der Port 6 am V3 zusätzlich mit VLAN77 (tagged) gesetzt werden? Da kommen ja die Daten vom Switch V2 an.

???

-

Ja auf dem Switch to Switch Uplink musst du wie am Uplink zur pfSense VLAN 1 untagged und alle weiteren VLANs als Tagged übertragen.

Kommen jetzt APs mit VLAN Support hinzu, auch bei diesen.

Ich betreibe die APs im Management Netz wo Switche, Controller und APs drin sind, die Clients laufen dann immer über ein VLAN was tagged ist.