2 Feste IP Adressen für HA Proxy in Firewall freigeben

-

Hi,

ich habe an meiner PFSense zwei feste IP-Adressen anliegen. Für die eine IP Adresse möchte ich den Port 80 und 443 für den HA Proxy freigeben. Wie ich richte ich das in der Firewall ein, dass nur für die IP-Adresse die beiden Ports offen sind?

-

@mathschut

HAproxy auf der Firewall selbst, nehme ich an. Dann einfach eine Pass-Regel setzen, die beide Ports mit Ziel der gewünschten IP erlaubt.Nachdem die beiden Ports 80 und 443 meist zusammen benötigt werden, empfiehlt es sich, dafür einen Alias einzurichten.

Die IPs hast du schon als virtuelle zur WAN Schnittstelle hinzugefügt? Ansonsten wäre das erst noch zu machen.

Dann in der Firewall-Regel die IP beim Ziel und den Port-Alias beim Zielport auswählen. -

Hi und danke für deine Antwort @viragomann

Die IP`s habe ich als Alias bereits angelegt gehabt.

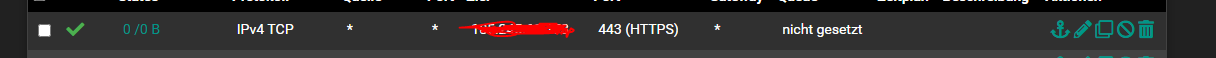

Habe auch einen Alias für die beiden Ports angelegt, leider kann ich ihn aber nicht auswählen. Hast du eine Idee woran es liegen kann?Habe die Firewallregel jetzt auf den externen Interface angelegt, ist es so richtig?

-

@mathschut said in 2 Feste IP Adressen für HA Proxy in Firewall freigeben:

Habe auch einen Alias für die beiden Ports angelegt, leider kann ich ihn aber nicht auswählen.

Auswählen? Port auf "andere" setzen und dann daneben den Anfangsbuchstaben des Alias eintippen. Ohne Eingabe kommt kein Dropdown.

Die Regel schaut gut aus.

-

@viragomann okay. Aber bekomme immer einen Zertifikatsfehler, dass er auf die öffentliche IP von der Pfsense selber will... Hast du noch eine Idee was ich falsch mache?

-

@mathschut

Dem HAproxy hast du schon ein Zertifikat zugewiesen, nehme ich an.Möglicherweise lauscht die pfSense webGUI noch auf Port 443. Das müsste in System > Advanced > Administration geändert werden, wenn 443 anderweitig verwendet werden soll.

-

@viragomann kann ich die Gui nicht auf Port 443 laufen lassen, wenn die Firewall selber eine andere IP und DNS Namen hat?

-

@mathschut

Nein, dafür müsste explizit eine IP einstellbar sein, ist aber nicht. Der Webserver lauscht einfach auf allen der FW zugewiesenen IPs, auf allen Interfaces.

Hat vermutlich den Grund, dass man sich nicht zu einfach aussperren kann. Die Zugriffe müssen aber dennoch mit Firewallregeln erlaubt werden.Ich frag mich aber, warum du gerne 443 hättest. Der Zugriff sollte ohnehin nur von intern (od. VPN) erlaubt werden, und da sollte der Port doch völlig egal sein.

-

@viragomann ja das stimmt. Da ich aber noch am Testen war, wollte ich den port nutzen. Aber gut, dann ändere ich mal den port und dann schauen ob es geht.

-

@viragomann habe es jetzt auf Port 8080 geändert, aber dann geht der Zugriff ja nur noch über http oder?

-

@mathschut

Nein, in System > Advanced > Admin Access kannst du einstellen, ob du via HTTP oder HTTPS zugreifen möchtest und ebenso den Port. Wenn HTTPS ist natürlich auch ein SSL Zertifikat zwingend anzugeben.Wenn du Port 8080 via HTTPS nutzt, gibst du eben https://192.168.1.1:8080 in den Browser ein und es ist verschlüsselt, angenommen, das wär deine LAN IP.

Jedoch ist 8080 auch ein Standard-Port, den du eventuell noch für andere Zwecke benötigen könntest. Ich würde irgendeinen kaum gebrauchten Port nehmen. Meine pfSense hören bspw. auf 1483.In 'Admin Access' gibt es zusätzlich die Einstellung 'WebGUI redirect'. Hier würde ich einen Haken reinmachen, wenn du den Port 80 für andere Zwecke verwenden möchtest. Ansonsten schnappt sich die pfSense die Pakete.

-

@viragomann Okay dann nehme ich mal einen Port. Warum es mit Port 8080 und HTTPs nicht geht muss ich noch raus bekommen. Glaube mein Zertifikat von letsentcrypt geht nicht mehr, seit dem ich HA Proxy versucht habe zu aktivieren. Kennst du eine gute Anleitung zum Einrichten von HA-Proxy mit Letsencrypt?

-

@mathschut

Also erstmal geht es darum, den Zugriff auf das pfSense Web Interface über einen Port herzustellen, der anderen Services nicht im Weg steht.

Hierfür kannst du, musst aber nicht ein Let's Encrypt Zertifikat verwenden. Du kannst auch des selbstsignierte der pfSense verwenden.

Allerdings mag das, soweit ich weiß, der Chrome Browser nicht. Es gibt aber auch andere Browser, die den Zugriff nach abhaken einer Sicherheitswarnung zulassen.HA-Proxy zusammen mit Let's Encrypt kenne ich nur aus der Theorie. Da sollte es andere Leute hier geben, die damit besser vertraut sind.

-

@viragomann wenn ich den Webgui Port ändere und dann versuche https zu verwenden, bekomme ich immer den folgende Fehler im Browser: SSL_ERROR_RX_RECORD_TOO_LONG

Hast du eine Idee was das sein kann? Kommt mit einen self sign Zertifikat und auch mit einem Lets Encrypt Zertifikat.

-

@mathschut

Beim WebGUI Aufruf?Wenn ja, hast du in System > Advanced > Admin Access HTTPS eingestellt und den Aufruf mit https voran und dem Port hintendran gemacht?

Läuft der Zugriff auch über einen Proxy (Squid)?

-

@viragomann ja habe den Port im Webgui auf https umgestellt und rufe die URL mit https://url.test.de:8080 auf. Die Verbindung läuft nicht über Squid

-

@mathschut

Nachdem du den Hostnamen verwendest, muss dieser auf die interne LAN IP aufgelöst werden und das SSL-Zertifikat muss auf diesen Namen lauten.

Ist das so gegeben?Ich verwende ohnehin immer Firefox. Der ist in solchen Dingen deutlich anwenderfreundlicher als andere Browser.

-

@viragomann intern geht es und ich bekomme ein Zertifikatsfehler, weil die interne IP ja nicht im öffentlichen Zertifikat steht. Das Problem habe ich nur, wenn ich von aussen drauf zugreifen möchte.

-

@mathschut

Von außen auf pfSense WebGUI? Hast du nicht oben erwähnt, dass das kein Thema wäre?

Ich würde jedenfalls jedenfalls dringendst davon abraten, den Zugang im Internet freizuschalten. -

@viragomann ja von ausser erreichbar den WebGui Zugang. Leider ist es im Moment nicht anders möglich, weil ich das System gerade erst aufbaue.