Règles par défault PfSense

-

Bonjour,

Je suis vraiment désolé sur le sujet a déjà été abordé.

Ça se trouve c'est même tellement simple que ça n'a jamais été abordé…Je voudrais savoir s'il était possible d'interagir (ou seulement de désactiver) les règles par défaut dans PfSense.

Merci d'avance pour vos réponses.

Sun.

-

….(ou seulement de désactiver) les règles par défaut dans PfSense.

défaut …. de quoi ?

Je présume les règles du parafeu, mais je en suis pas sur. -

arf…

oui les règles du FireWall.

Moi qui voulais être clair dès le premier message, désolé -

Ok ;)

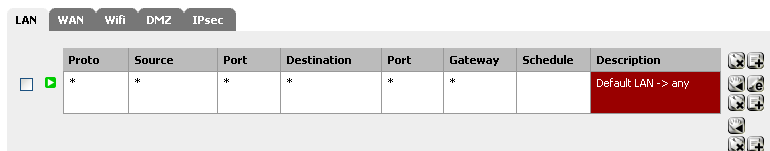

Par défaut, sur le LAN : Tout est bloqué.

On y dépose ceci :

et tout est ouvert en suite (c'est l'autre extrémité).Bien sur, tout connexion entrent est interdit.

Si t’aime bien jouer avec le code source même de PFSense, on peut changer cette règle par défaut, mais …. pourquoi faire ??

pFSense n’est pas un sorte de Livebox ou tout connexion sortant est « ok » par défaut.

Dans le monde du « pro », tout est interdit, sauf quand tu donne l’autorisation.Lisez aussi ceci http://forum.pfsense.org/index.php/topic,17900.0.html

-

Merci beaucoup pour ta réponse.

Je vois donc qu'on peut pas désactiver ses règles sans en créer une nouvelle qui l'annule ou en allant bidouiller les sources.Je voulais surtout désactiver le blocage par défaut pour effectuer des tests.

En fait je voudrais laisser passer TSE et les pings depuis le WAN vers un poste du LAN.

Faut-il créer une règles pour le retour également ou Pfsense fait du filtrage par état et va donc reconnaitre les connections etablies?

-

Autre petite question….

Lorsque que je crée une règle (par exemple afin d'autoriser le ping depuis le Wan vers le LAN) il me met automatiquement un "reply-to" vers la passerelle.

Donc il va renvoyé mon icmp-reply à la passerelle et pas à l'adresse source.Y aurait il un moyen d'éviter cela??

Merci ;)

-

Merci beaucoup pour ta réponse.

Je vois donc qu'on peut pas désactiver ses règles sans en créer une nouvelle qui l'annule ou en allant bidouiller les sources.Je voulais surtout désactiver le blocage par défaut pour effectuer des tests.

Il n'est pas question d'impossibilité ou de bidouille ici. Pfsense, comme l'immense majorité des firewall, dans leur grande sagesse, interdit tout trafic et ne n'autorise que ce qu'on demande explicitement. Si une rigle "passe tout" peut permettre de vérifier au plus la connectivité, elle ne teste rien d'autre que le fait qu'il n'y ai plus de firewall. L'ajout éventuel d'une règle qui bloque tout avec les logs activés sera bien plus instructif, surtout précédé des règles sensées autoriser le trafic souhaité, avec les logs activer. S'en tenir au constat que "ça marche" sans s' être assuré que c'est la règle ajoutée qui fait le travail voulu est assez dangereux.

En fait je voudrais laisser passer TSE et les pings depuis le WAN vers un poste du LAN.

3389/TCP, icmp echo request et icmp echo reply sont suffisant pour cela. Il va de soit que les types icmp sont à autoriser avec précautions. Il n'est pas nécessaire de tout ouvrir. Si vos avez des doutes activer les logs vous aidera à comprendre ce qui se passe.

Faut-il créer une règles pour le retour également ou Pfsense fait du filtrage par état et va donc reconnaitre les connections etablies?

Pfsense est bien un firewall à gestion d'état.

-

Autre petite question….

Lorsque que je crée une règle (par exemple afin d'autoriser le ping depuis le Wan vers le LAN) il me met automatiquement un "reply-to" vers la passerelle.

Donc il va renvoyé mon icmp-reply à la passerelle et pas à l'adresse source.Y aurait il un moyen d'éviter cela??

Merci ;)

Quelque chose n'est pas clair. Si j'autorise icmp echo request sur Wan (simplifions en admettant qu'il n'y a qu'une ip publique, pas de routage et que les machines connectées à l'interface Lan sont en adressage privé….) alors c'est l'interface wan de pfsense qui répond au demandeur. Comment imaginez vous, depuis internet, pinguer une ip dans un lan en adressage privé ?

-

Je vais clarifier la situations alors,

j'aurais même du le faire depuis le début.Je me sers de Pfsense pour valider le fonctionnement

Dans mon entreprise je suis actuellement dans cette situation :

_____________________________

| Site distant |-

-

- - - - - - - - SDSL | –--------- ------------ |

| LAN | -----------------------| Routeur |------------\ / -------------|---| Routeur | ------ | Lan distant | |

- - - - - - - - SDSL | –--------- ------------ |

-

-

-

- - - - - - - - | ---------- ------------- |

|____________________________ |

- - - - - - - - | ---------- ------------- |

-

Et nous aimerions mettre en place un Vlan d'interconnexion comme ceci (c'est très schématiser) :

_____________________________

| Site distant |-

-

- - Vlan d'interco - - - - - - SDSL | ----------- ------------ |

| LAN | -----------------------| Routeur |------------\ / -------------|---| Routeur | ------ | Lan distant | |

- - Vlan d'interco - - - - - - SDSL | ----------- ------------ |

-

-

-

- - - - - - - - | ---------- ------------- |

|____________________________ |

- - - - - - - - | ---------- ------------- |

-

Je voulais donc me servir de Pfsense afin de valider le fonctionnement du vlan en positionnant le Pfsense à la place de notre routeur mais dans la configuration du routeur distant... je sais pas si je suis clair.

_______________________________

| Site distant (mais localement) |-

-

- - Vlan d'interco | ----------- ------------ |

| LAN | --------------------------------|---| PfSense | ------ | Lan "distant"| |

- - Vlan d'interco | ----------- ------------ |

-

-

-

- - | ---------- ------------- |

|________________________________|

- - | ---------- ------------- |

-

L'interface Wan de Pfsense correspond donc au LAN de mon vlan d'interco et à comme passerelle un routeur interne.

J'aimerais donc ne pas imposer de "reply-to" quand je crée une règle sur l'interface WAN... mais je demande peut être beaucoup.

PS: j'espère que les schéma vous aident... parce que je me suis fait ch... à les faire :p

-

-

Et nous aimerions mettre en place un Vlan d'interconnexion comme ceci (c'est très schématiser) :

Je ne sais ce que vous attendez de ce vlan sur le plan fonctionnel. Ce qui est certain, c'est qu'il y a confusion. Un vlan permet au sein d'un réseau ethernet de déterminer des domaines de diffusion (broadcast ethernet). Rien d'autre. Si l'on préfère le dire autrement cela permet de séparer des flux ethernet, j'insiste ethernet, alors qu'ils empruntent le même système de câblage, les mêmes commutateurs, ceci pour les acheminer. La première implication pratique est que cette notion de vlan n'a plus de sens dès lors qu'on franchi un routeur et plus encore que l'on quitte un segment ethernet pour utiliser une couche de liaison de données sdsl par exemple. Le vlan fonctionne au niveau 2 en ethernet seulement. Le routeur travail en couche 3, en ip, mais peut utiliser des couches de liaison de données différentes (ethernet, sdsl, atm, …). L'expression vlan d'interconnexion entre deux sites distants n'a pas de sens.

Votre problème est un problème de routage tout à fait classique, vous avez donc besoin de routeurs pour le résoudre et non de firewall. Pfsense est un firewall. Icmp est parfaitement routable. Ce n'est surement pas avec un firewall à la place d'un routeur et un concept de vlan faux que vous validerez quelque chose qui fonctionne.

Peut être avez vous besoin d'un réseau MPLS ? Mais c'est une autre affaire. Le besoin fonctionnel n'étant pas connu, il est impossible de répondre. Peut être qu'en reprenant les choses au début ... -

Pour les regles par defaut…dans le menu ADVANCE SYSTEME il y a une case a cocher "disable firewall"...

et pour pinguer une ip en aderssage privé...je dirai que c'est possible...sauf si on coche les bonnes cases...

-

Je vois mal comment, depuis internet, en étant situé dans l'espace d'adressage publique il serait possible de pinguer, par exemple, 192.168.1.1. Rappelons que si icmp est routable, les ip RFC 1918 ne le sont pas sur internet.

-

Effectivement…dans le cas ou nous sommes sur le Wan pour pingueer une adresse lan c'est pas possible...Enfin pas possible dans le cadre legal...apres avec de l'icmp spoofing...et ben on peux pinguer une adresse en lan en etant sur le wan, mais c'est une autre histoire...

Doncc CCNET efectivement tu as raison je n'avais pas compris qu'on etait sur le wan...

En fait j'utilise le pfsense en tant que machine totalement dans le lan, ce qui fait que l'interface "Wan" correspond en fait a mon lan...et la je peux de n'importe ou pinguer le lan ou le wan sans probleme...(mais a la reflexions meme sur la patte wan (mais dans un lan)...finalement qui repond...Moi il me semblait que mon pingue passait bien a travers le FW et allait jusqua mon serveur...mais je le reprete dans le cadre d'un pfsense au sein d'un reseau, et non en Bordure de reseau...