VPN pfSense FritzBox

-

Hallo liebes Forum,

als pfSense- Neuling habe ich ein paar Probleme mit VPMN und hoffe, dass ihr aushelft :-)

danke @JeGr für Dein tolles Tutorial hier (Re: AVM Fritzbox Kopplung (neuere FritzOS))

Ja, leider muss es eine Fritte sein (7490 und 7590), zu der die netgate 2100 mit 22.01-RELEASE (arm64)

built on Mon Feb 07 16:39:19 UTC 2022

FreeBSD 12.3-STABLE

sich verbindet.Nach Abschalten des DPD läuft es auch stabil.

Auch zur Digibox premium (DB) konnte ich so eine stabile Verbindung aufbauen.

Leider kann ich aber von meiner pfSense aus nicht auf die Geräte im Netz der Digibox zugreifen (und umgekehrt).

Die pfSense zeigt hier zusätzlich NAT-T an. In der DB ist NAT Traversal aktiviert (man kann nur aktrivieren oder erzwingen), in der pfsense hier auf "Auto".Bei der FB kann ich auf die Geräte dahinter zugreifen. Nur funktioniert bisher der Zugriff aus dem FB Netz auf die Geräte hinter der pfsense nicht.

Gruß,

Euro-PC -

Wie sieht denn deine P1 und deine P2 aus?

Welches LAN ist auf welcher Seite im Einsatz, hier hilft eine kleine Zeichnung.

Ich habe hier 3 Tunnel aktiv, 2 zu FeitzBoxen und einen zwischen meinen Netgates.

Erste sind IKEv1 mit aggro Mode, AES256 SHS512 DH2.Letzter IKEv2 AES256 SHA256 DH21.

-

Hallo @NOCling

danke für Deine schnelle Antwort.Eine kleine Zeichnung:

pc1 -------------|pfsense | -------Vigor ---- Internet ----------------| Fritte bzw. Digibox --- Raspi usw

DS218+-----------|192.168.10.0/24 | |

----- Internet ---------------IP: FB1 192.168.188.0/24

FB2 192.168.198.0/24

Digibox 192.168.2.0/24alle VPS sind IKE1, aggro, AES256 SHA512 DH14

Sollte eigentlich alles unterstützt werden, so https://avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/3331_FRITZ-Box-mit-einem-Firmen-VPN-verbinden/.pfs ist auf 14 und ESP ist aktiv.

Als My identifier und peer id habe ich jeweils ASN 1 dist. nameGruß,

EuroPC@nocling said in VPN pfSense FritzBox:

P2 a

-

DH14 ist das Problem, die Boxen können nur DH2 sauber.

Ich kenne jetzt jedenfalls keinen Weg der pfSsense zu sagen für den IKE DH2 dann bitte DH14 zu verwenden.

-

@nocling

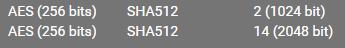

in der pfSense hatte ich bisher eingetragen:Encryption Algorithm

AES Algorithm 256 bits Key length SHA512 Hash 14 (2048 bit) DH GroupOk, dann probiere ich das einfach mal aus und ändere DH auf 2

Zu den übrigen Modifikationen der Datei für die Fritte:

Was hältst Du von " phase1ss = "all/all/all"; "? läuft das so bei Dir? Bei mir findet sich dort jetzt: phase1ss = "dh2/aes/sha"

Ebenfalls die Punkte

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

vorher dh14/aes/sha

einzig für mich noch offen.

Folglich werde ich bei einem VPN zur die DH Gruppe ändern. In der Zeiten mal alles unmd dann vergleichen und bereichten.Was die Digibox angeht, sehen wir spoäter.

-

Sieht doch gut aus, und ja du braucht auf dem IPsec Int Regelwerk für den dort eingehenden traffic, sonst ist nix mit Funktion.

Denn die Firewall hat eine any any deny Regel in jedem Interface ganz unten drin, erlaubt es also keine Regel davor, ist einfach alles weg.Und du hast in einem Bild in P1 deinen DynDNS Namen nicht unkenntlich gemacht. das kannst ggf. ja noch mal nachhohlen.

-

@nocling Du hast Recht. Das werde ich dann sofort nachholen.

Erstellen ist zu lange her. Und ob es gelöscht werden kann, weiss ich gerade auch nicht.Dann Müsste wohl ein Admin ran. Mist

-

@nocling Fragt sich nur, wie die Moderatoren zu kontaktieren sind. Jeder einzeln?

-

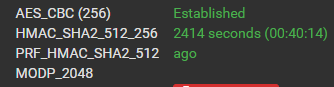

Habe gerade noch mal mit einer 7590 getestet, Langzweitbewertung steht aber noch aus.

Mit den Einstellungen in P1 dh14/aes/sha der Fritz, bekommt man das scheinbar wirklich mit DH14 zum laufen.

Da die Fritz aber für den Key Austausch nur DH2 kann, habe ich die P1 auf der Sense so eingerichtet:

Tunnel läuft jetzt mit DH14, leider weiter Aggro Mode aber was willst machen.

-

Hi @nocling,

Danke. Ich habe gerade die Verbindung zur FB1 so wie Du es beschrieben hast aktualisiert. Also in P1 sowohl aes 256, sha512 und DH2, sowie das gleiche noch mal mit DH14 versehen.

Für FB2 alles so gelassen und nur DH14 eingestellt.

Beides funktioniert soweit. Bei FB1 allerdings mid Modp_1024, bei FB2 mit Modp_2048.

Auf Seiten der Fritten hast Du nichts angepasst?

Gruß,

EUROPC -

Doch mit dem FBeditor direkt in der Config der Fritz:

phase1ss = "dh14/aes/sha"; -

@nocling ok, habe ich ebenfalls. Läuft bei mir stabil. Ein Speedtest steht noch aus.

-

Ok da ich gefragt wurde wie ich mit einer FritzBox einen stabilen IKEv1 Main Mode zum laufen bringen konnte, hier die entsprechenden Schritte.

Zuerst wurde der Tunnel auf der pfSense wie folgt angelegt.

P1: IKEv1 IPv4 Mutual PSK Aggressiv FQDN AES256 SHA512 DH2 Lifetime 28800 DPD deaktiviert

P2: Tunnel IPv4 ESP AES256 SHA512 DH2 Life Time 3960 Auto Ping Host (Fritz LAN IP) Keep Alive aktiviertDann auf der Fritzbox GUI einen neuen S2S Tunnel erstellt:

PSK wurde aus der pfSense generiert übernommen, VPN-Verbindung dauerhaft halten aktiviert.Dann sollte der Tunnel erstmal so laufen.

So habe ich diese auch lange betrieben, bis ich dann auf die Idee gekommen bin, denn in der Anleitung von AVM steht nix von der Einschränkung auf Aggressive Mode.

Nur das für die erste Aushandlung DH2 verwendet wird, dann kann auch DH14/DH15 verwendet werden.Also gut, versuchen wir es mal.

Also mit dem "FBEditor-0.6.9.7k" die Konfig eingelesen, die folgenden 2 Zeilen geändert.

ALT:mode = phase1_mode_aggressive; phase1ss = "all/all/all";Neu:

mode = phase1_mode_idp; phase1ss = "dh14/aes/sha";Konfig in die Box zurück gespielt, das es funktioniert hat merkt man da der Tunnel weg ist und sich die App aufhängt.

Also dann in der pfSense wie folgt anpassen.

P1: umstellen auf Main Mode und eine zweites P1 Proposal Set dazu erstellen so dass dann

AES256 SHA512 DH2

AES256 SHA512 DH14/DH15

vorhanden sind.P2: P2 Proposal Set von DH" auf DH14/DH15 umstellen.

Noch mal alles kontrollieren und Applay Changes

Dann erstmal warten, denn die Fritz legt bei der Übernahme der Einstellung einen Neustart hin.

Bisher laufen die Tunnel seit dem mit Main Mode sauber, nach einem Neustart der pfSense kommen die wieder hoch und auch nach einem Neustart vom Cabel Modem.Es geht also doch, ich hoffe ich sehe diese böse Variable im Log nie wieder...