Routing von IPsec Mobile zu Side to Side Tunnel

-

Hallo,

wir haben das Problem, dass unsere pfSense nicht von einer mobilen Tunnelstrecke zu einer Side to Side routet, sondern die Pakete einfach aus der Mobile Strecke richtung Internet routet. Wo kann man betreffende Einstellungen vornehmen? Phase 2 Einstellungen und verschiedene Firewall Regeln haben wir schon geprüft.

Vielen Dank für die Hilfe im Voraus! -

Das sind mal wieder massiv zu wenig Informationen um das beurteilen zu können.

Welche Netze sind für die S2S Kopplung aktiv, welche für die VPN Clients?

Was für Clients?Ggf. noch eine kleine Skizze, dann wird das ggf. auch dir klarer, wo es klemmt.

-

Hallo NOCling,

vielen Dank für deine Antwort.

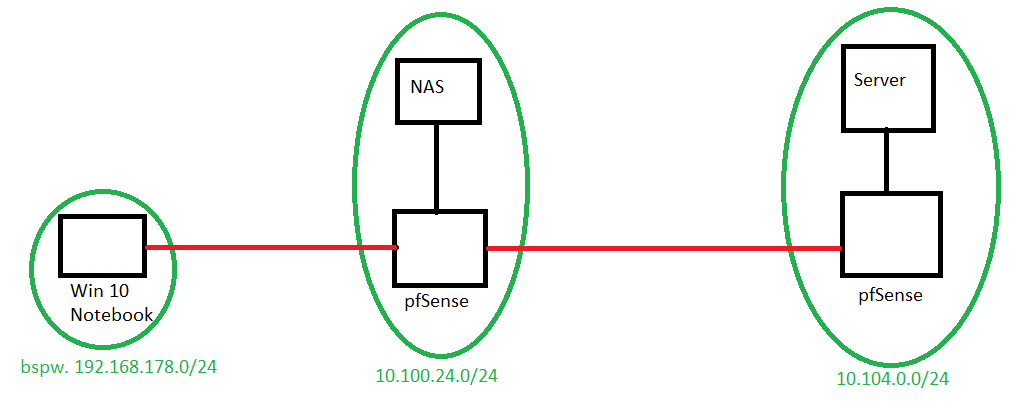

Folgende Skizze liegt zugrunde:

Die roten Linien beschreiben die IPsec Verbindungen. Zwischen den beiden pfSensen agiert eine S2S Verbindung. Zwischen dem Win10 Notebook und der mittleren pfSense besteht eine mobile VPN Verbindung.

Anforderung ist: Das Notebook soll an das eingezeichnete NAS kommen und zusätzlich an den Server aus dem 10.104.0.0 Netz. Die Verbindung zum NAS ist funktional. Nur die Verbindung zum Server nicht. Dennoch ist ebenfalls die S2S Verbindung funktional, denn Clients aus dem 10.100.24.0 Netz kommen an den Server.

Durch ein Packet Capture auf der pfSense aus dem Netz 10.100.24.0 ist aufgefallen, dass das Gerät die Pakete von dem Win 10 Notebook für den Server einfach Richtung Internet routet (also der WAN Port) und nicht, wie gewollt zu S2S routet, obwohl schon sämtliche FW Regeln Gesetzt wurden.

PS: Auf dem Notebook ist ein NCP installiert. -

Wie sieht denn die Mobile IPsec P2 für die Mobile Client aus?

Denn dieser Aufbau funktioniert bei mir, gebe den Clients aber auch 0.0.0.0/0 und ::/0 mit, damit geht alles durch den Tunnel zur ersten pfSense und dann entscheidet hier nur noch das interne Routing.

Meine pfSense sieht dann, ah will zur Gegenstelle und schickt durch den S2S Tunnel weiter.Bei mir bekommen die Mobile Clients aber auch eine IP aus dem /19er Bereich des jeweiligen Standortes und das passt dann zum S2S Routing.

Verteilst du wirklich die 192.168.178.0/24 für die VPN Mobile Clients, dann musst du das auch von 10.104.0.0/24 zur 10.100.24.0/24 in die P2 aufnehmen.

-

Die Phase 2 für die mobile Clients ist für das LAN 10.100.24.0 und für das Netz 10.104.0.0

Zu der 192.168.178.0 muss ich mich korrigieren. Das Notebook hängt z.B. im Bereich 192.168.178.0, also ein Fritzbox-LAN ;) Dieser Bereich kann aber variieren, je nachdem, wo das Notebook steht. Der Client erhält aber per VPN eine IP aus diesen Bereich: 10.100.27.0/24

Als was gibst du die 0.0.0.0/0 mit? Ist dies dein Standartgateway?

Muss ich noch etwas am internen Routing der pfSense ändern? -

VPN Client - pfSense1 - S2S Tunnel - pfSense2

So ist die Struktur.

VPN Client lokale IP ist egal, so lange es nicht das gleiche Netz ist wie bei den pfSense Kisten.

P2 für meine VPN Clients ist für IPv4 0.0.0.0/0 und für IPv6 ::0, der Client schickt also alles durch den Tunnel zur pfSense1.

Bei der Einwahl zieht der Client aus dem IP Pool für IPsec Clients eine IP, dies ist bei mir 192.168.32.0/24.Wie ist die bei dir, die fehlt hier um das Routing im VPN sauber zu bauen.

Ich mache folgendes.

pfSense 1 hat den Netzbereich 192.168.0.0/19

pfSense 2 hat den Netzbereich 192.168.166.0/21Diese beiden Netze sind in der P2 beim Tunnel pfSense1 - pfSense2 eingetragen.

Kommunikation läuft dann so:

Client im VPN fragt nach 192.168.166.11 -> pfSense1 -> pfSense2 -> Ziel welches antwortet.

Du routest zwar alles vom Client zur ersten pfSense, von da aus auch zur zweiten pfSense, diese gibt es auch ans Zeil weiter, das antwortet, die Antwort geht zur zweiten pfSense zurück und dann weil die das Netz nicht in der P2 hat über die Default Route raus -> WAN Paket weg.

Damit also die rechte pfSense zur linken zurück antwortet, muss hier in der P2 mehr drin stellen als 10.100.24.0/24.

Damit sind wir wieder beim Netzdesign.

Ein Möglichkeit ist nicht /24 in der P2 ein zu tragen sondern ein wenig größer, so wie ich. Wenn es hier um was kleines geht, dann reicht auch ein 32er Netzblock wie bei mir mit /19.

Ist dir das zu komplex, kannst du auch die 10.100.0.0/16 und 10.104.0.0/16 eintragen.Wichtig ist dann, das die VPN Client aus dem 10.100.0.0/16er Netzbereich ein /24 z.B. bekommen um dann sauber routbar zu sein.

Ich hoffe das war verständlich.

-

Ich habe deine beschriebenen Einstellungen vorgenommen. Funktioniert nun. Vielen Dank für deine Hilfe, @NOCling