Wireguard Fritzbox-pfSense

-

@m0nji Moin,

leider noch nicht, habe aktuell keine Box zur Hand die ein Image mit Wireguard hätte. Sieht auch irgendwie unfertig aus das Ganze. Seltsame Nummer.

-

Würde mich auch interessieren.

Hab auch eine bestehende Konfigdatei die funktioniert einfach mal importiert, auch keine Verbindung.

-

Habe mal die erste Option noch einmal durchgetestet und die funktioniert soweit auch. Habe allerdings keinen Traffic über den Tunnel gejagt, da diese Option für mich nicht in Frage kommt. Will nicht pro angebundene Fritzbox einen eigenen Tunnel inkl. Interface in der pfSense haben.

Zumindest der Verbindungsaufbau hat ohne Probleme geklappt.

Interessant wird es jetzt wenn ich mir den Export der Fritzbox Konfig anschaue. Könnte sein, dass der Import ähnlich wie bei einer ipsec Verbindung mittels

{ enabled = yes; editable = yes; conn_type = conntype_wg; name = "test2"; boxuser_id = 0; always_renew = no; reject_not_encrypted = no; dont_filter_netbios = no; localip = ::; remoteip = ::; local_virtualip = 0.0.0.0; remote_virtualip = 0.0.0.0; keepalive_ip = 0.0.0.0; mode = phase1_mode_aggressive; phase1ss = "all/all/all"; keytype = connkeytype_pre_shared; key = ""; cert_do_server_auth = no; use_nat_t = yes; use_xauth = no; use_cfgmode = no; phase2ss = "esp-all-all/ah-none/comp-all/no-pfs"; app_id = 0; wg_public_key = "H+B9KV+aOT216qdihxxxxxxxxxxxxxxxkZcC/w0KHUI="; wg_preshared_key = "$$$$12VAYTZ633K1GECEQH6XPLAJTxxxxxxxxxxxxxN3R3KAHFNHGARSQP5UJY3IU5JD1HDSIOGKYP336WBURFK2AZA3XNAKUQ5GX33LED"; wg_allowed_ips = "10.39.77.0/24"; wg_persistent_keepalive = 25; wg_dnsserver = "10.39.77.1"; wg_dyndns = "exbxxx.myfritz.net"; wg_master_config = ""; wg_slave_config = ""; wg_slave_publickey = ""; wg_slave_network = 0.0.0.0; wg_slave_mask = 0.0.0.0; wg_hide_network = no; }geschehen muss. Na mal sehen ob ich mir das über Ostern jetzt noch mal genauer anschaue.

Übrigens der Import wie im ersten Post beschrieben, sieht dann so aus

.... wg_persistent_keepalive = 0; wg_master_config = "[Interface]\\r\\nPublicKey = NefY75dh4aeo9ouVHxxxxxxxCy+uopFfRLJ1qWo=\\r\\nPrivateKey = wOPc67HcPxxxxxxxiFNQZjHiw7E33QirlC0E=\\r\\nAddress = 10.39.111.12/24\\r\\nDNS = 172.20.21.100\\r\\n\\n\\r\\n[Peer]\\r\\nPublicKey = 8MLwNtgnmO4xxxxxxx1vBYqLifmS/zbyXw=\\r\\nPresharedKey = MhNZdnOC08xxxxxxxxxxxx8HKDUBcEBCvU=\\r\\nAllowedIPs = 10.39.77.0/24, 10.39.111.10/32\\r\\nEndpoint = 146.xx.xx.73:51830"; wg_slave_config = ""; wg_slave_publickey = ""; wg_slave_network = 0.0.0.0; wg_slave_mask = 0.0.0.0; wg_hide_network = no; -

Kannst Du bitte nochmal im Detail beschreiben, wie und wo du die Einstellungen vorgenommen hast?

Also bei der Fritzbox...

Was auch komisch ist... ich kann den preshared key aus der pfsense nicht rauskopieren. Wenn ich auf "Copy" klicke, legt er einfach nichts in die Zwischenablage ab.

-

Wobei, wenn ich das richtig sehe, ist die Fritzbox quasi der Wireguard-Server und die pfsense hängt da als "Client" dran. Das wäre in der Tat blöd und auch nicht meine Intention :/

-

@enjoyit said in Wireguard Fritzbox-pfSense:

Wobei, wenn ich das richtig sehe, ist die Fritzbox quasi der Wireguard-Server und die pfsense hängt da als "Client" dran. Das wäre in der Tat blöd und auch nicht meine Intention :/

Wireguard kennt eigentlich kein Konzept von Client oder Server. Beide Seiten sind peer und versuchen die Verbindung zu öffnen und zu halten. Man kann eine Seite absichtlich zu "wenig" konfigurieren um sie quasi nicht anrufen zu lassen weils vllt. nicht geht (DynDNS o.ä. problematisch) aber es gibt da kein Client/Server Konzept.

-

@jegr nunja ich glaube AVM folgt diesem Konzept mal wieder nicht. Schon allein, dass die private/public keys für den Peer von der Fritzbox erzeugt werden spricht eine andere Sprache.

Zum Stand heute sieht sich die Fritzbox wohl eher als "Server".

Ich warte jetzt auf die nächste Labor Version und einer offiziellen Doku zum Importieren von Configs. Bisher hat noch kein Versuch, eine gültige Konfiguration einzuspielen, zum Erfolg geführt. -

@m0nji Naja es geht hier ja um Client Anbindung also RAS-Style Wireguard Konfig. Da unterscheidet die pfSense bzw. Wireguard dazwischen, ähnlich wie bei OpenVPN auch. Die Wirkweise etc. ist sehr ähnlich und die Konfig auch, aber es ist eben minimal anders als ein Site2Site Tunnel. Ich denke man wird da dann ggf. einfach noch etwas warten müssen, bis außer RAS auch noch S2S Kopplung mit rein kommt. Oder sich eben mit dem QR Code (oder der App) auseinandersetzen und die Schlüssel etc. abfischen und das dann manuell in die Sense reinklöppeln ;) Aber wenn die Fritze das WG als RAS aufsetzt, wird sie vermutlich kaum eine Route setzen oder akzeptieren und damit nur eingehenden Traffic unterstützen aber keinen ausgehenden zum Partner, weil sie dafür nicht konfiguriert wurde.

-

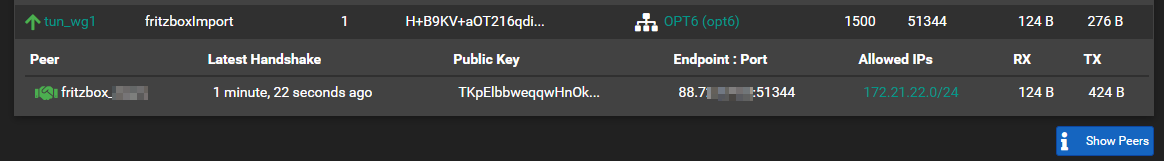

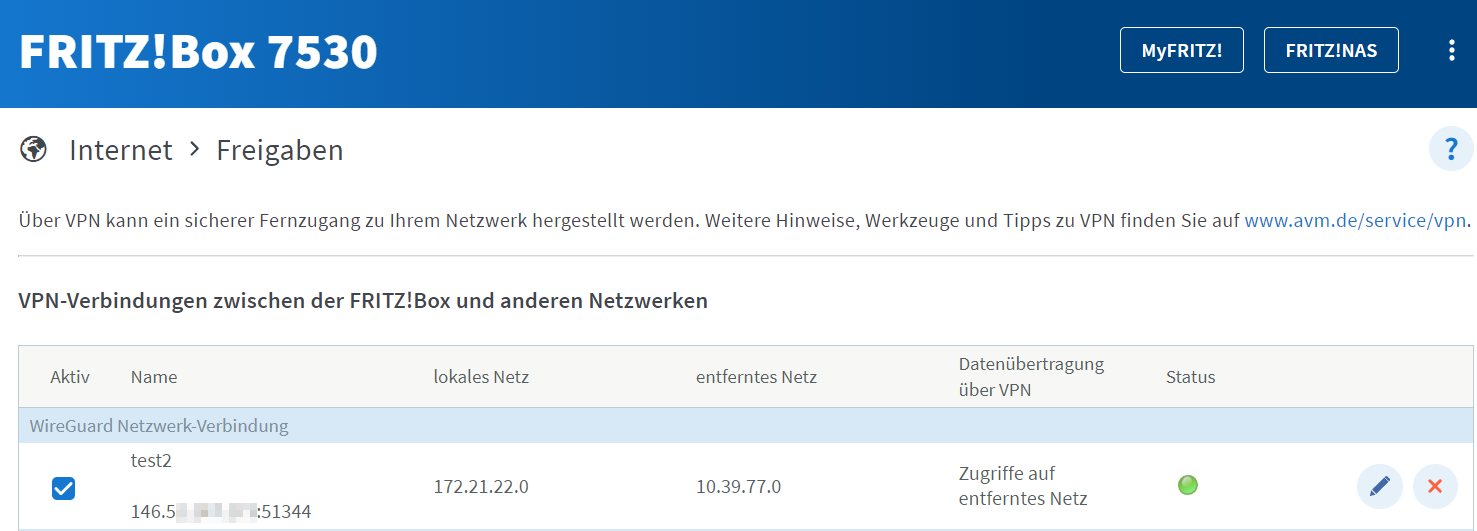

Guten Morgen zusammen, ich hatte gestern mal wieder den Drang mich von meinen IPSEC Tunneln zu den Fritzboxen zu trennen und habe einen neuen Versuch gewagt mit Wireguard. Nach mehreren Stunden Trial & Error habe ich nun endlich auch eine saubere Site-to-Site Kopplung.

Folgendes Beispiel für die Nachwelt:

Site A:

pfSense 23.01, LAN Netz: 172.20.21.0/24, WG Netz: 10.39.112.0/24Site B:

Fritzbox 7530 7.50, LAN Netz: 172.21.22.0/24Site A WG Config:

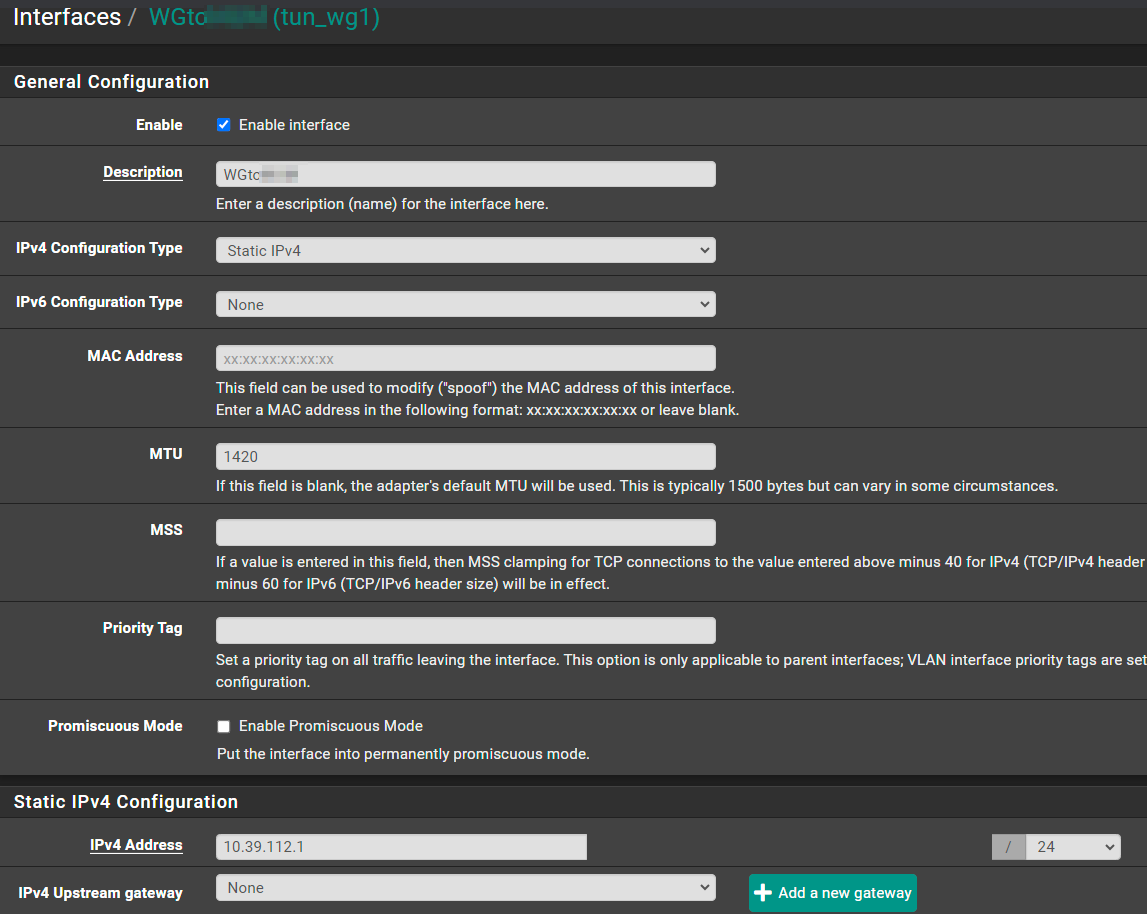

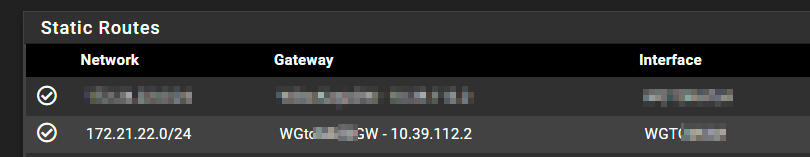

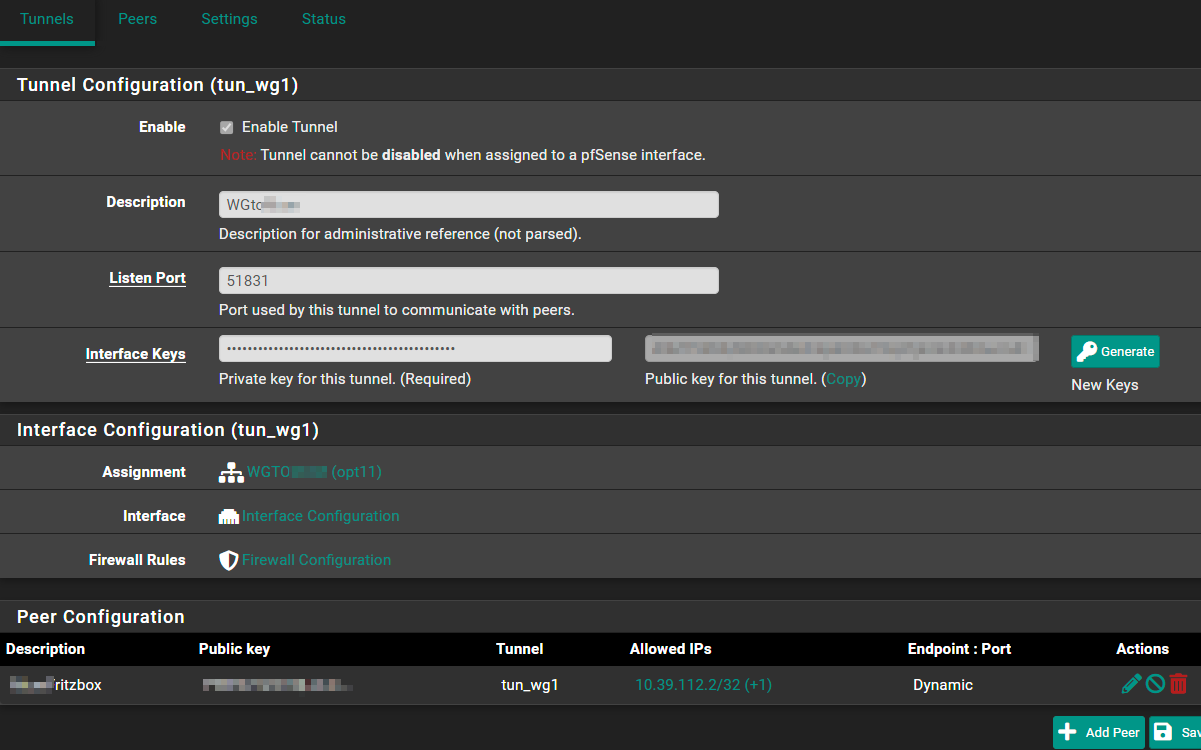

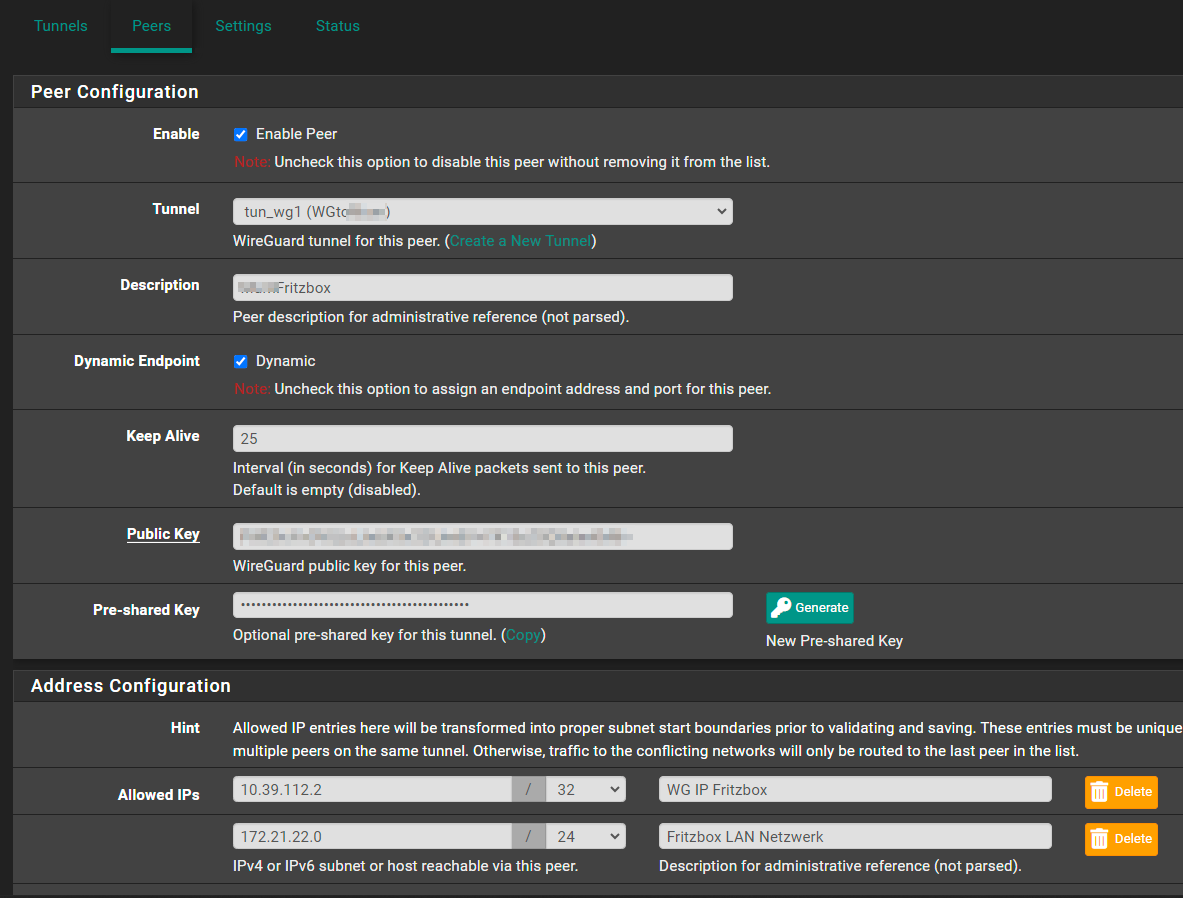

# Description: WGtoFritzbox [Interface] PrivateKey = 0E2cog8yZra...e4AUdvs1Vo= ListenPort = 51831 # Peer: Fritzbox [Peer] PublicKey = PWE9cYirOVQ...zZSQ8elmhM= PresharedKey = xN0G6o...XXE0X3E= AllowedIPs = 10.39.112.2/32,172.21.22.0/24 PersistentKeepalive = 25Neben der WG Config auf der pfSense Seite muss natürlich noch das Interface, Gateway und statische Route eingerichtet werden. Zusätzlich auch 2 FW Rules. (WAN Interface für Port 51831 und WG Interface nach Belieben)

Site B WG Config:

[Interface] PrivateKey = YFz+NG8JnA...GoM8xtAlRGs= Address = 172.21.22.22/24 DNS = 172.20.21.100 [Peer] PublicKey = dt4Z7V850/Bb...mhFiW2um4= PresharedKey = xN0G6o...XXE0X3E= AllowedIPs = 172.20.21.0/24, 10.39.112.1/32 Endpoint = public_ip_der_pfsense:51831 PersistentKeepalive = 25Diese Konfig als TXT oder CFG Datei in der Fritzbox importieren. Ein wichtiger Hinweis: normalerweise würde unter Address hier die 10.39.112.2/24 eingetragen werden. Das ist aber eine Eigenheit bei der Fritzbox Implementation. Also drauf achten, dass die reale Fritzbox IP, in meinem Beispiel 172.21.22.22/24, eingetragen wird. Andernfalls kommen die Geräte hinter der Fritzbox per NAT Adresse (10.39.112.2) bei der pfSense an. Hier war auch kein Zugriff von Geräten hinter der pfSense zum Fritzbox Netz möglich.

-

@m0nji Vielen Dank! Das war der entscheidende Hinweis

Also drauf achten, dass die reale Fritzbox IP, in meinem Beispiel 172.21.22.22/24, eingetragen wird. Andernfalls kommen die Geräte hinter der Fritzbox per NAT Adresse (10.39.112.2) bei der pfSense an. Hier war auch kein Zugriff von Geräten hinter der pfSense zum Fritzbox Netz möglich. -

Ok, schon etwas älter und der letzte Post immerhin 6 Monate her, aber ich kämpfe auch gerade an dieser Front.

WG läuft auf der pfSense schon länger, alle mobilen Clients haben problemlos Zugriff. Nun wollte ich eine LAN-LAN Kopplung mit einer Fritzbox von IPsec auf WG umstellen.

pfSense 23.05.1 und eine FB7490 mit OS 7.57. Der Tunnel wird auch aufgebaut, jedenfalls sehe ich nach einigem hin- und her sowohl in der pfSense, als auch in der Fritz eine vorhandene Verbindung.

Aber es geht kein Traffic durch den Tunnel, auf beiden Seiten eine statische Route angelegt (das bringt die IPsec Verbindung sofort zum Abbruch).

Auch mit deaktiviertem IPsec kein Traffic. Alle anderen WG Clients zur pfSense funktionieren problemlos, die Firewall Rules passen also auch.

Auch ein ping von A nach B oder umgekehrt geht nicht.

Irgendwo scheint noch etwas zu klemmen, aber wo?

Die Einstellungen entsprechen den o.a., mit der Ausnahme, das die FB zusätzlich zur IP beim DNS einen Eintrag "fritz.box" vornimmt.

Wenn es noch Ideen dazu gibt...Gruss

-

@FSC830 Hi, wie sieht deine Wireguard-Config auf deiner FritzBox aus?

-

@FSC830 Zwei Empfehlungen:

- du brauchst keine extra statische Route auf der Fritzbox Seite, das übernimmt die WG Config (AllowedIPs)

- du solltest den IPsec Tunnel auf der Fritzbox Seite löschen. Deaktivieren hatte bei mir auch ein komisches Verhalten gezeigt

Ich hatte bei meinen Tests immer die Remote Funktion über myfritz.net benutzt um von der Ferne die Fritzbox für WG vorzubereiten.

-

Hallo xt_ntwrk, hallo m0nji,

danke für die Antworten.

Die Konfig auf der Fritz sieht wie folgt aus (maskiert ;) ):[Interface]

PrivateKey = abcde12fgh=

ListenPort 4711

Adress = 192.168.2.1/24

DNS = 192.168.2.1,192.168.1.1

DNS = fritz.box[Peer]

Public Key= bcde1fghij=

Preshared Key = qwertz=

Allowed IPs = 192.168.1.0/24, 192.168.100.1/32

Endpoint = mydomain.net:4713

Persistent Keepalive = 25Wobei 192.168.1.0 Netz der pfSense und 192.168.2.0 das Netz der Fritte ist.

Ein Stückchen bin ich weiter gekommen, nach Eintrag der statischen Route auf der pfSense kann ich zumindest von der pfSense aus in das LAN der Fritte pingen.

Aber noch nicht vom eigentlichen pfSense LAN aus und auch umgekehrt geht der Ping nicht.

Die IPsec Verbindung habe ich gelöscht, die FB neu gestartet. Eine statische Route auf der FB gibt es nicht mehr.

Was mich immer noch wundert: von einem anderen Peer, egal ob Notebook oder Smartphone, die über denselben Tunnel die Verbindung haben, klappt alles.

Was ist bei der blöden Fritte anders?

Gruss

P.S. Den Peer auf der Sense hatte ich sowohl mit "Dynamic" als auch mit festem DNS Namen und Port eingetragen, dass sollte sich bei der Fritz ja nicht ändern.

Das Ergebnis war aber in beiden Fällen identisch, kein Traffic.P.P.S. Bald gebe ich auf

Was macht AVM da für ein Mist?

Was macht AVM da für ein Mist?

Nachdem ich die VPN Verbindung einige male gelöscht und neu eingerichtet habe, geht jetzt auch der Ping direkt von der pfSense nicht mehr? Alles außer dem Port der FB ist identisch wie vorher, beide Seiten zeigen "verbunden"!?

Aber der Ping will einfach nicht mehr.P.P.P.S.

Nach dem unsäglichen Gefrickel habe ich die WG Verbindung auf der Fritz wieder gelöscht und wieder IPsec eingerichtet. Das zumindest läuft stabil, schade AVM. -

@FSC830 Ein paar Screenshots von der pfsense Seite wären gut gewesen. die Fritzbox config sieht auf den ersten Blick in Ordnung aus.

Vor allem Interface, FW Rules, Static Routing und WG Tunnel/Peer Config sind interessant.Hier meine funktionierende Config auf pfSense Seite. Die Fritzbox Seite habe ich bereits weiter oben geposted:

Als letztes natürlich noch die Firewall Rules um den Zugriff vom Fritzbox Netz zur pfSense zu erlauben

BTW sieht die Konfiguration nur Richtung Fritzbox so aus. Die Fritzbox Implementation ist nach wie vor etwas eigenwillig. Meine anderen WG LAN to LAN Kopplungen sehen gerade beim Routing/Gateway etwas anders aus.PS: Ich habs leider nach wie vor nicht raus, wie man hier kleinere Vorschaubilder in den Beiträgen hinterlegt anstatt die riesigen Originale...sorry

-

@m0nji moinsen,

Afaik macht die 7490er nur abgespeckt wireguard...nur fritzbox zu fritzbox...im lan2lan. -

Ja, die Einstellungen auf der pfSense Seite sind genau so, alle anderen WG Clients haben ja auch kein Problem.

Windows, Linux und Android habe ich als Clients und alle können eine WG Verbindung herstellen und in das "Heim"-LAN gelangen.

Daher ist das WG Setup in Ordnung.

Nur eben die Fritz will nicht. Ich habe beim Peer sowohl "Dynamic" als auch "Static" versucht (mit DNS-Name un dPort der FB), das Ergebnis war aber immer das gleiche.

Tunnel zeigt Verbindung (pfSense Status zeigt Pakete, FB zeigt "grün"), aber sonst geht nichts.

Und nachdem der Ping einmal von der pfSense aus ging, dann wieder nicht, habe ich nicht mehr lange gefackelt.

IPsec läuft, wenn auch langsam, aber das muss reichen.@the-other : Das habe ich nun zum zweiten Mal gehört, das WG LAN-LAN nur zwischen FB funktionieren soll, kann ich so aus den Release Notes oder anderem nicht entnehmen, würde mich aber nicht verwundern.

Wenn mich der Teufel reitet, werde ich die Box gegen eine 7590 tauschen und damit testen. Aber dazu muss ich mir erst die Zugangsdaten des Providers besorgen .

.Gruss

Nachtrag: Habe gerade gesehen, auf meinem WG Interface ist die MTU auf default (Leer), also 1500 und nicht 1420 wie oben.

-

@FSC830 moinsen,

ja, ich gestehe ein, ich gebe auch nur Infos weiter, die ich gelesen habe. :)

DASS die Fritzbox 7490 gewisse Einschränkungen hat bei wireguard ist bekannt und auch einsehbar bei AVM, etwa bzgl gesamten Verkehr durch den Tunnel leiten sowie nur Zugriff auf ausgewählte Geräte erlauben, dazu hier:

https://avm.de/service/vpn/wireguard-vpn-zwischen-fritzbox-und-anderem-router-einrichten/Aber (wie du auch schreibst) kein Beleg für das andere Thema... :(

-

Ok, eine 7590 ist im Zulauf

.

.

Damit werde ich WG nochmals testen und berichten.

Das wird aber nichts vor KW 43.Man wird sehen...

Gruss

-

@FSC830

Bin gespannt und werde alle 10 Minuten ab KW43 reinschauen...

Viel Erfolg!