MultiNAT Heimnetzwerk simplifizieren

-

@paoloest said in MultiNAT Heimnetzwerk simplifizieren:

@micneu womit hast du das gemalt? Ich mal das mal auf

mit der software

https://monodraw.helftone.comfragen:

- bist du kein netzwerker?

- was für eine cpu genau hast du denn auf deiner sense?

- dein netzwerkaufbau muss ich ganz ehrlich sagen würde ich alles abreißen und neu aufbauen.

-

Hallö,

erstmal ziemlich komplex geworden, oder? Da ich nicht alle Entscheidungen so richtig nachvollziehen kann, frag ich einfach mal nach :)

@paoloest said in MultiNAT Heimnetzwerk simplifizieren:

stellt Verbindung zu VPNs her und Routet diese nach Absender IP range entweder durch die public ip von telekom oder durchs VPN (inkl. fail over VPNs)

VPN herstellen zu VPN herstellen zum VPN routen? Sorry Knoten im Kopf, verstehe ich nicht ganz, was genau du da gebaut hast :) Ich vermute mal, dass das dazu gedacht ist sich ggf. einzuwählen oder von anderen Standorten(?) zu verbinden und entweder dann über die Telekom WAN IP rauszugehen oder über noch ein VPN zu einem VPN-Anbieter XY dann den Traffic weiterzuschieben? Ansonsten ist mir der Satz leider nicht ganz klar.

@paoloest said in MultiNAT Heimnetzwerk simplifizieren:

eine weitere (HW gleich) PFsense in einem subnet die mein openvpn server ist. Zweck: von außen ins Heimnetz einwählen und die Sicherheit der ersten PFsense genießen. (war Fürher mal ein Raspi, der war aber zu langsam)

Warum denn eine zweite pfSense NUR für Einwahl VPNs? Nach dem anderen Punkt oben dachte ich eigentlich du wählst dich auf Sense #1 ein, nicht auf einer zweiten dahinter. Was soll hier der effektive Gewinn an Sicherheit sein, statt auf #1 auf #2 einzuwählen und dann darüber wieder ins Netz zu gehen? Warum nicht einfach gleich auf der #1 einwählen und direkt ohne Karusell im TCP Ringelrein zu fahren wieder rauszurouten?

@paoloest said in MultiNAT Heimnetzwerk simplifizieren:

eine Sophos xg (HW gleich zu den PFSenses), die mein Heimnetz ist. hier drin verwalte ich alle Geräte - weise dhcp fest zu, gruppiere diese in eigenen subnets (VLANs), gruppiere meine Netzwerkteilnehmer in Gruppen zB. TV and audio, IOT, etc. Dann lege ich FW-rules an und bestimme hier mit welche IP sie auf die Haupt PFSense treffen und somit ob sie VPN oder meine normale Leitung nutzen. Sophos bietet ganz nette Features, auch alle Devices zu verwalten und sie zu gruppieren und danach gruppierte Regeln zu definieren. Auch die App-Kontrolle finde ich super im Gegensatz zu: gib port x für IP y frei

OK im Prinzip verstehe ich den Ansatz einer zweistufen Firewall Strategie. Erst recht wenn man so old-school Firewalling wie ich gelernt hat. Aber an der Stelle finde ich das doch ein klein wenig übertrieben für ein Heimnetz. Die aufgeführten Punkte kann ich leider aus Mangel an Detailwissen der Sophos nicht zu 100% sicher beantworten, ob alles auch mit der Sense machbar ist, ich würde aber meinen "ja". :) Zu den einzelnen Punkten:

- feste DHCP Zuweisungen: Check

- gruppieren in eigene VLANs: Check, da das Layer2 und Sache von VLAN/Switching ist, hat das ja primär erstmal nichts mit den Firewalls zu tun

- gruppiere Netzwerkteilnehmer: abhängig davon wie das gemeint und gemacht ist: check. Was problemlos geht: Geräten feste IP per DHCP zuweisen, mehrere Geräte wie Alias in HostGruppe packen, Hostgruppen-Alias in Regeln verwenden -> Profit :)

- Gruppen à la TV, Audio, IoT, etc.: Das sind für mich aber keine Gruppen per se, sondern eigentlich schon Definitionen von eigenen Netzsegmenten aka VLANs. Und ein eigenes VLAN macht dann das Zusammenfassen von Geräten wiederum extrem einfach, da man alle Teilnehmer auf dem gleichen VLAN dann mittels VLANXY_network greifen kann ohne eigene Aliase zu definieren. Schlaue VLAN Definitionen helfen da Geräte schön zu kombinieren :)

- VPN oder normale Leitungen nutzen klappt dabei trotzdem, denn dafür sind dann PBRs - policy based rules - zuständig. Und die können auch als Source das ganze VLAN, einen Teil davon oder ein Alias/Gruppenalias haben

- Was du ansonsten für nette Features nutzt kann ich natürlich nicht sagen, App Kontrolle ist jetzt weniger ein Punkt, den ich normalerweise auf der Agenda habe. Wenn das gewünscht ist, könnte man aber über Snort auf dem entsprechenden LAN/VLAN/VLANs und den OpenAppID Regeln nachdenken, die das IMHO auch (zum Großteil) können.

Das Einsparen von zwei weiteren theoretischen Routern minimiert dann den Debugging Aufwand natürlich auch ganz erheblich ebenso es Doppel-NAT und andere Problemchen wegstreicht.

wie verwaltet ihr die Teilnehmer in eurem Netzwerk? Mit Firewall Alias?

Unterschiedlich. Je nach Interface ist das gar nicht nötig (alle Teilnehmer bekommen das gleiche Ruleset) oder eben ansonsten bspw. mit einem Alias aus den entsprechenden Geräten die eine fixe Adresse per DHCP bekommen.

gibt es eine Art App-Steuerung?

Wenn damit wie oben gemeint bspw. eine Kopplung aus IPS+OpenAppID ist - dann ja. Das kann pfSense mit Snort+OpenAppID auch. Das Grund-Problem ist aber witzigerweise eher ein Henne-Ei Problem. Was bringt hier mehr: ein lustiges Dashboard mit jeder Menge erkannter Angriffe das alles "schwergewichtig" mit einem IPS Scan nach IP+Port+Verhalten versucht zu tracken und dafür aber jede Menge CPU verbrät? Oder der Ansatz, die Verbindung gleich im Keim zu ersticken indem bspw. die entsprechende Domains (für Facebook bspw.) keine Rückmeldung gibt? Letzteres ist bspw. mit pfBlockerNG und DNS Blocking möglich. Oder wenn das noch feingranularer möglich sein soll/muss, wäre eine eigene Pi-Hole Instanz im Netz noch besser, denn da kann man dann bspw. bestimmte Listen für bestimmte IP-Bereiche/-Gruppen verbieten oder zugänglich machen. Resultat davon ist dann aber einfach "kein Verkehr" an der Firewall - denn wenn facebook.com bspw. via 0.0.0.0 nicht erreichbar ist, wird auch keine Verbindung aufgebaut. Kein Traffic, keine Gefahr, kein Hit auf dem Dashboard. Daher keine tolle Auswertung à la "746.682 Bedrohnungen abgewehrt"

aber dafür eben auch weniger unnötiger Traffic oder CPU Zeit verbraten mit "nichtstun"/blocken

aber dafür eben auch weniger unnötiger Traffic oder CPU Zeit verbraten mit "nichtstun"/blocken

@paoloest said in MultiNAT Heimnetzwerk simplifizieren:

macht ihr IPS über snort?

Wenn es sein muss - ja, da nur Snort mit OpenAppID bespaßt werden kann. Surricata gibts aber wenn man möchte auch.

@paoloest said in MultiNAT Heimnetzwerk simplifizieren:

gibt es ein schönes Dashboard, was anzeigt, welches devices gerade aktiv im Netzwerk ist? (Nett finde ich ja die unifi dream machine Oberfläche) oder halt wie die Sophos XG Oberfläche

Bei der UDM (bzw. den Unifi Controller) ist eigentlich nur die UI nett, die UDM selbst ist grausam und kann leider sehr sehr wenig.

Ansonsten was Dashboards angeht: Man kann bspw. mit Hilfe des Telegraf Plugins Daten an eine InfluxDB senden und die mit Grafana schön aufarbeiten oder auch ein Monitoring via SNMP. Was Fertiges per se gibts aus der Box noch nicht, aber machbar/bauen kann man da einiges :)Cheers

\jens -

Meine Meinung:

Komplett bei 0 anfangen.

1 zentrale pfSense Instanz vorne hinstellen und alles dahinter.

Da könntest du auch deine erste einsetzen, wenn die aktuell ist, sauber funktioniert und nicht irgendwelche Altlasten in der config.xml mit rumschleppt.Wenn das wirklich ein Quad Atom ist Gen 2x oder neuer, dann packe da die pfsense+ drauf, schalte Intel QAT ein und dann rennt die Kiste bei Hardware Crypto einfach nur los.

Was schon erwähnt wurde, du kannst dir mit einem IDS/IPS einen abbrechen und kommst mit deiner CPU gerade so aus den 250MBit Traffic zu filtern oder aber du stellst einfach die passenden Blocklisten ein. Dann wird das einfach hard im Keim erstickt und kommst dann bei einem Bruchteil der CPU Last aus, selbst wenn hier VPN und alles auf einer Kiste läuft.

Von den geilen Thread Protect Torten bleibt dann aber nix mehr, da ist nur noch die Liste vom pfBlocker der dir zeigt das 3-4% deine Anfragen blocked wurden weil Werbung oder anderer Mist...Auch entfällt dann immer wieder das https Tunneling, denn der einen oder andere Dienst mag es gar nicht wenn du in dem Datenstrom rumschnüffelst mit deiner MITM Scheiße.

Und schaffe dir bitte einen oder mehrere gescheit managed Switche an, hier ein VLAN auf einen Switch zu binden da machte man vorgestern.

Da ist man auch überhaupt nicht flexibel.Willst ein Gerät umstellen, musst du immer gleich stecken, dann fehlen dir Ports und dann wird es wieder doof. So stellst du auf dem 24/48er einfach den Port in das passende VLAN um, machst ein shut no shut und die Kiste hat ne IP aus dem neuen Netz. Done!

Multicast kannst du dann auch einrichten nach Bedarf, Jumbos auch kein Problem, nur bitte nicht über WLAN versuchen, das ist nur was für reinen LAN Betrieb.

Zudem ist hier noch unklar ob du schon ein gescheites IP Konzept hast.

Sprich du suchst dir z.B. ein privates /19 aus, dann kannst du hier 32 /24er Netze einsetzen, wenn du S2S Tunnel hast, brauchst du nur ein Netz routen und hast alles erreichbar, je nach Regelwerk. Wenn du dann noch ein /59 Präfix für v6 vom Provider bekommst, kannst du auch hier gleich jedes der 32 Netze noch mit v6 zusätzlich ausstatten.

Bei einem /56er müsstest du dann das v4 Netz ggf. größer wählen, aber bekomme privat erstmal 32 24er Netze voll.

Zur Not kannst auch noch mini DMZ Netze mit /27er Maske bauen, wenn du jetzt ganz komisches Zeugs hast was du aber unbedingt weg DMZten willst.

Oder gleich jede Kiste in ein eigenes Netz, da hat Jens mal so was umgesetzt.Und noch eine Anmerkung zum VPN Durchsatz, der hängt auch immer von der Latenz ab, bist du im Hotel und tunnelst erstmal ins Heim und dann weiter ins böse Internet, dann hast du ja mal locker 50-60ms rtt und damit kannst du dich dann bei vielen Anwendungen von max Bandbreite verabschieden.

SMB unter den Bedingungen aufs NAS ist dann echt langsam und da gehen dann pro Stream nur noch 10-15MBit.

Daher ist auch eine Glas Leitung mit low Latency so viel Wert in der Praxis, denn die kann so viel mehr Power auf den Boden bringen, auch wenn die erstmal nicht viel höhere Max Bandbreiten beim gewähltem Tarif liefert. -

Klingt super. Von vorn anfangen ist eh immer das sauberste

Ich muss mal alle die super Kommentare durchdenken und mir mal ein Konzept machen.

Zwei Fragen:

Xgs1250-12 von zyxel hab ich mal rausgesucht. Hat leider nur 12 Ports. Hätte lieber 24. gern schon ein paar 10gbit Ports und sfp+

Hab ihr ne gute Switch Empfehlung ? Eigentlich so wie der von zyxel nur halt doppelt so viele Ports :)E3845 Atom ist in meiner appliance drin. Schon ein paar Jahre alt. Reicht das trotzdem?

Danke nochmal für den super Support.

Ich verfolge erstmal den Gedanken alles mit der pfsense abzubilden und vielleicht sogar den App und ids Kram zu lassen

-

Habe den von Dlink gefunden DXS-1210-28T. Aber der Preis ist echt ein bisschen heftig

Meintest du sowas mit ordentlichen Switch?Edit: der D-Link DGS-1520-28 mostet zwar auch 600 aber glaube ich für den heimgebracht hoffentlich ausreichend

Edit2:

Oder ich behalt den 12 Port von zyxel und nehmen einen vorhandenen gs108t von Netgear um so Smart Home bridges und so zu sammeln. Dann würden 12 Ports reichen -

Die Geräte von Ui sind sehr interessant, vor allem wenn man dann noch APs und einen Key im Einsatz hat.

Die hatten bisher noch nicht son Problem wie z.B. TP-Link bei dem VLANs einfach defekt sind und es auch bleiben.

Oder Netgear bei dem ein LAG irgendwie ein Ding vom anderen Planet ist.Da sind die UI Teile dann mit dem Controller ein sehr netter Einstieg in SDN.

-

@micneu

Hey Hey,

nee, bin kein Netzwerker. Das ist Hobby :)abreißen und neu aufbauen macht mit jeder Minute mehr Sinn, die ich darüber nachgedacht habe

Meine CPU ist lt. "Internet" nicht QAT kompatibel. Zu Peakzeiten habe ich ca 50 clients im Netz - mit mehr oder weniger viel Traffic...

Da mein E3845 schon alt ist - ist die Frage, ob das Ding noch ausreicht. Insbesondere weil es "nur" 1 GBit Interfaces hat.Würde gern auf 10GBit umstellen weil ich ne neue NAS mit 10GBit haben möchte, die in einem anderen VLAN steht als die meisten Clients, die sie nutzen sollen.

Weitere Performance Frage: Denkt ihr der Switch (Zycel >XGS1250-12) hat genug Power? Nicht dass der nachher ein Bottleneck ist und ich dann doch nen Rackswitch zusätzlich kaufe :-(

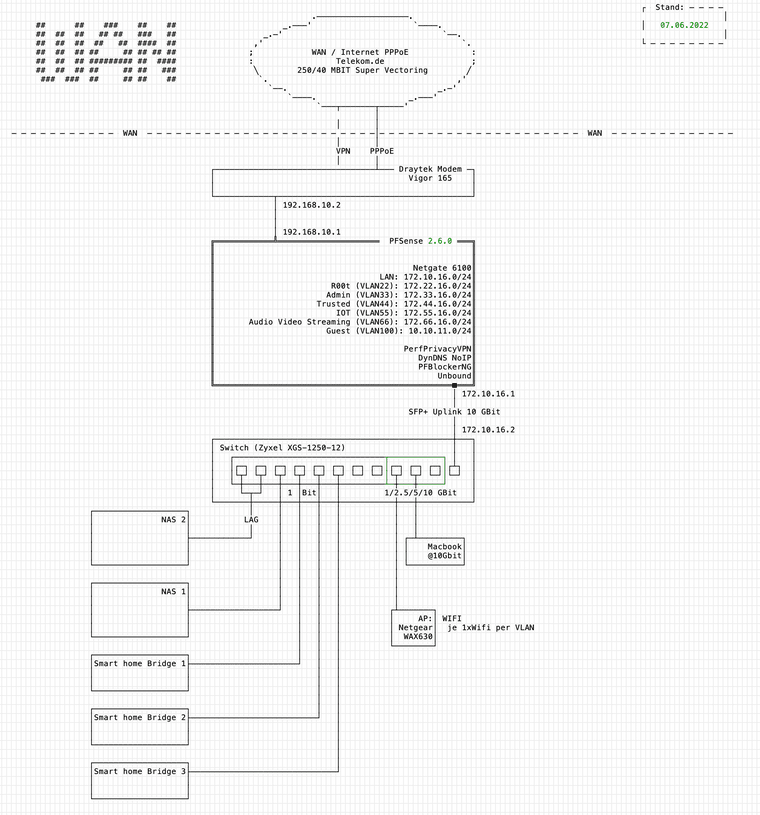

hab jetzt mal ein Zielbild gemalt - würde mich über Anregungen oder Rückmeldung freuen:

Fußnote: Nahezu alle Clients sind per WIFI verbunden. Da der AP 600 clients können soll hoffe ich, dass der groß genug dimenensioniert ist ;-)

-

@jegr said in MultiNAT Heimnetzwerk simplifizieren:

Hallö,

erstmal ziemlich komplex geworden, oder? Da ich nicht alle Entscheidungen so richtig nachvollziehen kann, frag ich einfach mal nach :)

@JeGr ja, ist halt gewachsen und immer wieder rangefrickelt worden ...

@paoloest said in MultiNAT Heimnetzwerk simplifizieren:

stellt Verbindung zu VPNs her und Routet diese nach Absender IP range entweder durch die public ip von telekom oder durchs VPN (inkl. fail over VPNs)

VPN herstellen zu VPN herstellen zum VPN routen? Sorry Knoten im Kopf, verstehe ich nicht ganz, was genau du da gebaut hast :) Ich vermute mal, dass das dazu gedacht ist sich ggf. einzuwählen oder von anderen Standorten(?) zu verbinden und entweder dann über die Telekom WAN IP rauszugehen oder über noch ein VPN zu einem VPN-Anbieter XY dann den Traffic weiterzuschieben? Ansonsten ist mir der Satz leider nicht ganz klar.

@JeGr gemeint ist, dass ein paar Clients (die zB Netflix machen und unblocker erkennen) über die Telekom IP raus gehen. Viele devices gehen dann über einen "privacy vpn" ins Netz. Das fange ich anhand der genatteten AbsenderIP der Sophos ab.

Im Ziel würde ich das abbilden, dass bestimmter VLAN Traffic Richtung WAN einfach durchs VPN geroutet wird.@paoloest said in MultiNAT Heimnetzwerk simplifizieren:

eine weitere (HW gleich) PFsense in einem subnet die mein openvpn server ist. Zweck: von außen ins Heimnetz einwählen und die Sicherheit der ersten PFsense genießen. (war Fürher mal ein Raspi, der war aber zu langsam)

Warum denn eine zweite pfSense NUR für Einwahl VPNs? Nach dem anderen Punkt oben dachte ich eigentlich du wählst dich auf Sense #1 ein, nicht auf einer zweiten dahinter. Was soll hier der effektive Gewinn an Sicherheit sein, statt auf #1 auf #2 einzuwählen und dann darüber wieder ins Netz zu gehen? Warum nicht einfach gleich auf der #1 einwählen und direkt ohne Karusell im TCP Ringelrein zu fahren wieder rauszurouten?

@JeGr Das kann ich selbst nicht mehr ganz nachvollziehen, warum ich das so gemacht habe. Wahrscheinlich auf Basis von Performancebedenken, wollte ich eine Appliance nur VPN Verschlüsselung machen lassen. und es war mir damals eingängiger zu Routen, weil ich nicht genau wusste, wie man VPN Traffic, der auf dem gleichen device entsteht durch eine eigene Regel abfängt. Das geht ja aber alles - war also Unsinn

@paoloest said in MultiNAT Heimnetzwerk simplifizieren:

eine Sophos xg (HW gleich zu den PFSenses), die mein Heimnetz ist. hier drin verwalte ich alle Geräte - weise dhcp fest zu, gruppiere diese in eigenen subnets (VLANs), gruppiere meine Netzwerkteilnehmer in Gruppen zB. TV and audio, IOT, etc. Dann lege ich FW-rules an und bestimme hier mit welche IP sie auf die Haupt PFSense treffen und somit ob sie VPN oder meine normale Leitung nutzen. Sophos bietet ganz nette Features, auch alle Devices zu verwalten und sie zu gruppieren und danach gruppierte Regeln zu definieren. Auch die App-Kontrolle finde ich super im Gegensatz zu: gib port x für IP y frei

OK im Prinzip verstehe ich den Ansatz einer zweistufen Firewall Strategie. Erst recht wenn man so old-school Firewalling wie ich gelernt hat. Aber an der Stelle finde ich das doch ein klein wenig übertrieben für ein Heimnetz. Die aufgeführten Punkte kann ich leider aus Mangel an Detailwissen der Sophos nicht zu 100% sicher beantworten, ob alles auch mit der Sense machbar ist, ich würde aber meinen "ja". :) Zu den einzelnen Punkten:

- feste DHCP Zuweisungen: Check

- gruppieren in eigene VLANs: Check, da das Layer2 und Sache von VLAN/Switching ist, hat das ja primär erstmal nichts mit den Firewalls zu tun

- gruppiere Netzwerkteilnehmer: abhängig davon wie das gemeint und gemacht ist: check. Was problemlos geht: Geräten feste IP per DHCP zuweisen, mehrere Geräte wie Alias in HostGruppe packen, Hostgruppen-Alias in Regeln verwenden -> Profit :)

@JeGr Ja, hab ich jetzt auch gefunden. Ich kann einzelne Hosts mit einer IP für zB mein Notebook anlegen, oder eben mehrere in der gleichen Maske in einer Host Gruppe zusammen fassen. Hat strukturell erst für mich nicht so viel Sinn gemacht, weil es bei Sophos anders aufgebaut ist, passt aber. Hast du alle Clients mit einem Alias versehen?

Zukünftig würde ich auch nicht über Gruppen sondern über VLANs steuern. - Gruppen à la TV, Audio, IoT, etc.: Das sind für mich aber keine Gruppen per se, sondern eigentlich schon Definitionen von eigenen Netzsegmenten aka VLANs. Und ein eigenes VLAN macht dann das Zusammenfassen von Geräten wiederum extrem einfach, da man alle Teilnehmer auf dem gleichen VLAN dann mittels VLANXY_network greifen kann ohne eigene Aliase zu definieren. Schlaue VLAN Definitionen helfen da Geräte schön zu kombinieren :)

- VPN oder normale Leitungen nutzen klappt dabei trotzdem, denn dafür sind dann PBRs - policy based rules - zuständig. Und die können auch als Source das ganze VLAN, einen Teil davon oder ein Alias/Gruppenalias haben

- Was du ansonsten für nette Features nutzt kann ich natürlich nicht sagen, App Kontrolle ist jetzt weniger ein Punkt, den ich normalerweise auf der Agenda habe. Wenn das gewünscht ist, könnte man aber über Snort auf dem entsprechenden LAN/VLAN/VLANs und den OpenAppID Regeln nachdenken, die das IMHO auch (zum Großteil) können.

Das Einsparen von zwei weiteren theoretischen Routern minimiert dann den Debugging Aufwand natürlich auch ganz erheblich ebenso es Doppel-NAT und andere Problemchen wegstreicht.

wie verwaltet ihr die Teilnehmer in eurem Netzwerk? Mit Firewall Alias?

Unterschiedlich. Je nach Interface ist das gar nicht nötig (alle Teilnehmer bekommen das gleiche Ruleset) oder eben ansonsten bspw. mit einem Alias aus den entsprechenden Geräten die eine fixe Adresse per DHCP bekommen.

gibt es eine Art App-Steuerung?

Wenn damit wie oben gemeint bspw. eine Kopplung aus IPS+OpenAppID ist - dann ja. Das kann pfSense mit Snort+OpenAppID auch. Das Grund-Problem ist aber witzigerweise eher ein Henne-Ei Problem. Was bringt hier mehr: ein lustiges Dashboard mit jeder Menge erkannter Angriffe das alles "schwergewichtig" mit einem IPS Scan nach IP+Port+Verhalten versucht zu tracken und dafür aber jede Menge CPU verbrät? Oder der Ansatz, die Verbindung gleich im Keim zu ersticken indem bspw. die entsprechende Domains (für Facebook bspw.) keine Rückmeldung gibt? Letzteres ist bspw. mit pfBlockerNG und DNS Blocking möglich. Oder wenn das noch feingranularer möglich sein soll/muss, wäre eine eigene Pi-Hole Instanz im Netz noch besser, denn da kann man dann bspw. bestimmte Listen für bestimmte IP-Bereiche/-Gruppen verbieten oder zugänglich machen. Resultat davon ist dann aber einfach "kein Verkehr" an der Firewall - denn wenn facebook.com bspw. via 0.0.0.0 nicht erreichbar ist, wird auch keine Verbindung aufgebaut. Kein Traffic, keine Gefahr, kein Hit auf dem Dashboard. Daher keine tolle Auswertung à la "746.682 Bedrohnungen abgewehrt"

aber dafür eben auch weniger unnötiger Traffic oder CPU Zeit verbraten mit "nichtstun"/blocken

aber dafür eben auch weniger unnötiger Traffic oder CPU Zeit verbraten mit "nichtstun"/blocken

@JeGr das mit dem PiHole auf ner extra Instanz ist eine super Idee. Da ich schon gern VLAN spezifisch Listen definieren würde. Das ersetzt dann ja auch PFBlockerNG, oder?

Meinst du PiHole auf dem RPI reicht, oder eine meiner Atom Kisten recyceln?@paoloest said in MultiNAT Heimnetzwerk simplifizieren:

macht ihr IPS über snort?

Wenn es sein muss - ja, da nur Snort mit OpenAppID bespaßt werden kann. Surricata gibts aber wenn man möchte auch.

@paoloest said in MultiNAT Heimnetzwerk simplifizieren:

gibt es ein schönes Dashboard, was anzeigt, welches devices gerade aktiv im Netzwerk ist? (Nett finde ich ja die unifi dream machine Oberfläche) oder halt wie die Sophos XG Oberfläche

Bei der UDM (bzw. den Unifi Controller) ist eigentlich nur die UI nett, die UDM selbst ist grausam und kann leider sehr sehr wenig.

Ansonsten was Dashboards angeht: Man kann bspw. mit Hilfe des Telegraf Plugins Daten an eine InfluxDB senden und die mit Grafana schön aufarbeiten oder auch ein Monitoring via SNMP. Was Fertiges per se gibts aus der Box noch nicht, aber machbar/bauen kann man da einiges :)@JeGr So drüber nachgedacht, arbeite ich mit den Dashboards gar nicht so wirklich :D Also kann ich es auch sein lassen

ich muss mich glaube ich nochmal mehr in das Thema IDS reinlesen, ob ich das für mein hohes Sicherheitsbedürfnis wirklich benötige

Cheers

\jens@JeGr VIELEN DANK für die super Gedankenanstöße

-

Will mich gar nicht groß ins Thema reinhängen aber du solltest unbedingt deine IP Ranges überdenken!

172.16.0.0/12 IP addresses: 172.16.0.0 – 172.31.255.255

Nur das sind private IP Ranges aus dem 172er Netz. Alles andere sind öffentlich erreichbare IPs. Damit schneidest du dich von einem Teil des Internets ab ;)

Gerade wenn du viele VPN Tunnels aufbaust solltest du dich ganz schnell auf eine Range festlegen.

Beispiel: 172.22.0.0/16. Deine Subnetze kannst du dann anhand der VLANs benennen (R00t 172.22.22.0/24, Admin 172.22.33.0/24 etc.) -

Ohhh, sehr guter Hinweis. Da hatte ich wohl einen Drehen im Kopf! Vielen Dank!

-

@paoloest kein Thema.

Achso eins noch zum präferierten Switch. Die 1200er Serie hat so seine Macken mit Multicast, selbst im gleichen VLAN. Wenn das also ein Thema ist bei euch. (Beispielsweise beim Einsatz von OBS NDI oder generell NDI Produkten) musst du IGMP Snooping auf dem Switch aktivieren bzw. deaktivieren. Kann mich nicht mehr genau erinnern welche Einstellung das war.

Falls du Switche und APs tatsächlich neu anschaffen möchtest, solltest du dich ggf. wirklich mit den Unifi Produkten auseinander setzen, wie es bereits auch von anderen vorgeschlagen wurde.

-

@m0nji

ich war noch auf dem Kurs, dass ich etwas "abgespecktes" bekomme, wo nicht alles 10Gbit ist, rein preislich gesehen.Dann ist es aus der Unifi range nur einer, der in Frage kommt: USW-EnterpriseXG-24. ist natürlich ein ordentliches Preisschild, aber gebe ich aus, wenn es etwas "Ordentliches" ist, was mich die nächsten Jahre trägt

Habt ihr Erfahrungen mit dem? Oder etwas darüber gehört? Ist der sehr laut? sfp28 ist ja soweit ich weiß abwärtskompatibel mit sfp+. sind das die gleichen Stecker?

-

Oder wäre es aus eurer Sicht auch sinnvoll einen Switch flex XG Switch zu nehmen für die 10gbit Anforderung - da brauch ich ja nicht viel und nen weiteren Switch mit 1gbit Ports und die an zwei bebridgden Ports an der PfSense anzuschließen - oder vergibt man da zu viel switching performance?

Eine Frage zum usw-EnterpriseXG—24 - unterstützen die ports auch 2.5 und 5 gbit?

-

Nachdem ich noch ein bisschen recherchiert habe bin ich begeistert vom usw-enterprisexg Switch - Layer 3 ist natürlich mega weil es den kompletten Verkehr im Switch hält.

Dann konfiguriere ich die Vlans da inkl dhcp und setze einfach vlan4040 Kommunikation mit der pfsense auf. Die macht dann nur Internetzeug und dafür reicht ja wahrscheinlich die vorhandene Hardware.Was ich gerade noch überlege ist, ob es bzgl Integration besser wäre noch auf einen unify ap zu Wechseln anstatt den Netgear. Dann hat man alles schön in einem config manager. Einzig ist, dass der Netgear ax6000 hat und nen 2.5 gbit lan Port

Danke für eure Geduld und Hilfe. Will jetzt einmal alles richtig durchdenken und aufeinander abstimmen und dann Freude haben :)

-

@paoloest

ggf. muss dann jemand antworten der sicher besser mit L3 auskennt. Ich habe zwar auch ein L3 Switch nutze aber nur L2. Man macht sich sein Heimnetzwerk natürlich ein Stück weit komplexer, da deine Firewall dann gewissen Traffic nicht mehr kontrolliert. Beispiel wäre hier dein IOT/Guest VLAN mit den anderen internen VLANs...Die Empfehlung bzgl. Unifi kommt ja gerade daher, da Switche UND APs recht gut sind und die Konfiguration/Monitoring dann sauber über eine Console gemacht werden kann.

Hier nur noch ein Hinweis. Das Management kann entweder über die Unifi Network Applikation geschehen, die du für alle gängigen Betriebssysteme bekommst oder zum Beispiel über die Cloud Keys Gen2 von Unifi. Hierbei gilt es noch zu beachten, dass mit dem Cloud Key Gen2 "Plus" zusätzlich auch noch Unifi Protect genutzt werden kann. (Überwachungskameras). Dem Nicht-Plus Modell fehlt hier die HDD und damit nicht Protect kompatibel.

Bzgl. deiner Sorge wegen fehlenden 2.5Gbe Port bei den APs....ja ich denke hier kommt bald noch etwas ABER eigentlich auch Quatsch.

20Mhz 2,4Ghz und 80mhz 5Ghz (wohl die häufigste Konstellation) bleibst du im 1 Gbit Rahmen. Dann lieber die Last auf 2 APs verteilen. -

Gast und Co weiterhin nur als VLANs auf dem Switch und Routing + Firewalling über die Sense.

Will man die volle Bandbreite routen können, dann verwendet man einen passend dimensionierten L3 Switch.

Bei den guten kann man hier auch mit PBR und ACLs sogar extendet ACLs arbeiten. Aber auch das ist nur eine Notlösung gegenüber sauberem Firewalling.In dem Fall wird ein Transfernetz zwischen Switch und pfSense erstellt.

Die Netze hinter dem Switch müssen dann der pfSense noch im Resolver usw. hinterlegt werden, damit diese dann mit DNS bedieht werden können.DHCP wirst dann vermutlich anders lösen müssen, denn ich finde gerade nicht den Punkt einfach einen Scope anlegen zu können auf dem dann der Switch per IP Helper zur Sense weiterleitet.

-

@m0nji said in MultiNAT Heimnetzwerk simplifizieren:

@paoloest

ggf. muss dann jemand antworten der sicher besser mit L3 auskennt. Ich habe zwar auch ein L3 Switch nutze aber nur L2. Man macht sich sein Heimnetzwerk natürlich ein Stück weit komplexer, da deine Firewall dann gewissen Traffic nicht mehr kontrolliert. Beispiel wäre hier dein IOT/Guest VLAN mit den anderen internen VLANs...jetzt hat sich etwas in meinem Kopf losgetreten - die Frage: Ist das eigentlich gut, dass der Traffic die Firewall nicht mehr passiert ... Schneller ist es ja über den Switch, aber kann ich auch sicher stellen, dass die VLANs untereinander nicht sichtbar sind.

Z.B. ich habe einen AP, der mehrere SSIDs aufspannt, die alle in einem unterschiedlichen VLAN hängen. Dann muss der Port ja tagged für all diese VLAN IDs sein. Auf der anderen Seite gibt ja der AP das VLAN Tag vor, wenn ich mit einem WIFI connected bin... da muss ich nochmal drüber nachdenken.

Ziel ist: Komplette Abschirmung der VLANs. Ich will nicht, dass ein FireTVStick zu viel sieht :)Die Empfehlung bzgl. Unifi kommt ja gerade daher, da Switche UND APs recht gut sind und die Konfiguration/Monitoring dann sauber über eine Console gemacht werden kann.

Bzgl. deiner Sorge wegen fehlenden 2.5Gbe Port bei den APs....ja ich denke hier kommt bald noch etwas ABER eigentlich auch Quatsch.

20Mhz 2,4Ghz und 80mhz 5Ghz (wohl die häufigste Konstellation) bleibst du im 1 Gbit Rahmen. Dann lieber die Last auf 2 APs verteilen.@m0nji : Grundsätzlich ja, wenn ich allerdings 4 heavy user gleichzeitig habe und die alle durch den AP wollen (plus einigen andereDevices, die auch Rauschen erzeugen), dann hab ich Bedenken, dass der 1GBit Port "ausreicht"

Unifi sieht wirklich sehr interessant aus. Ist auch anscheinend gut vom Chip shortage betroffen ... Entweder ziemlich ausgebombt oder da kommt bald was Neues.

Dann brauche ich ja doch noch einen PoE Switch zusätzlich, die ganzen Unify devices können ja nicht mit einem externen Netzteil versorgt werden

-

@nocling said in MultiNAT Heimnetzwerk simplifizieren:

Gast und Co weiterhin nur als VLANs auf dem Switch und Routing + Firewalling über die Sense.

Will man die volle Bandbreite routen können, dann verwendet man einen passend dimensionierten L3 Switch.

Bei den guten kann man hier auch mit PBR und ACLs sogar extendet ACLs arbeiten. Aber auch das ist nur eine Notlösung gegenüber sauberem Firewalling.In dem Fall wird ein Transfernetz zwischen Switch und pfSense erstellt.

Die Netze hinter dem Switch müssen dann der pfSense noch im Resolver usw. hinterlegt werden, damit diese dann mit DNS bedieht werden können.DHCP wirst dann vermutlich anders lösen müssen, denn ich finde gerade nicht den Punkt einfach einen Scope anlegen zu können auf dem dann der Switch per IP Helper zur Sense weiterleitet.

Stimmt, du hast recht. So weit hatte ich gar nicht gedacht. Dann kommt auf der PFSense alles "nur" aus dem Transfernetz an und ich kann wieder nicht entscheiden, was ich wohin Routen soll ZB einzelner client ins VPN oder nicht.

Der Gedanke wirft mich wieder zurück auf Start.

Also eine Netgate6100 mit einmal SFP+ connect zueinem USW-Enterprise-8-PoE. da kommt dann ap und mal ne camera ran. Für mehr benötige ich PoE derzeit noch nicht.

Zweiter SFP+ connect von PFSense zu einem weiteren Switch - kann dann eigentlich nur der USW-EnterpriseXG-24 sein, weil es sonst keinen unify gibt, der 10GBit ports hat und wo die Gesamtanzahl ports >8 ist.

Switching dann auf Layer 2Danke für eure Geduld mit einem Fachfremden !

-

@NOCling Bin ja ahnungslos bei solchen Themen, aber wäre es nicht möglich, mehrere VLANs auf einem L3-Switch und der pfSense einzurichten, sodass man kein Transfernetz benötigt, also beide können das unabhängig von einander routen?

-

@bob-dig said in MultiNAT Heimnetzwerk simplifizieren:

@NOCling Bin ja ahnungslos bei solchen Themen, aber wäre es nicht möglich, mehrere VLANs auf einem L3-Switch und der pfSense einzurichten, sodass man kein Transfernetz benötigt, also beide können das unabhängig von einander routen?

Ja, das ist eigentlich die allesentscheidende Frage. "Verschenkt" man die Layer 3 Funktionalität, sobald man alle VLANs auf dem Switch und der PFSense anlegt und ohne Transfernetz arbeitet?