"Exposed" Host möglich

-

@bob-dig said in "Exposed" Host möglich:

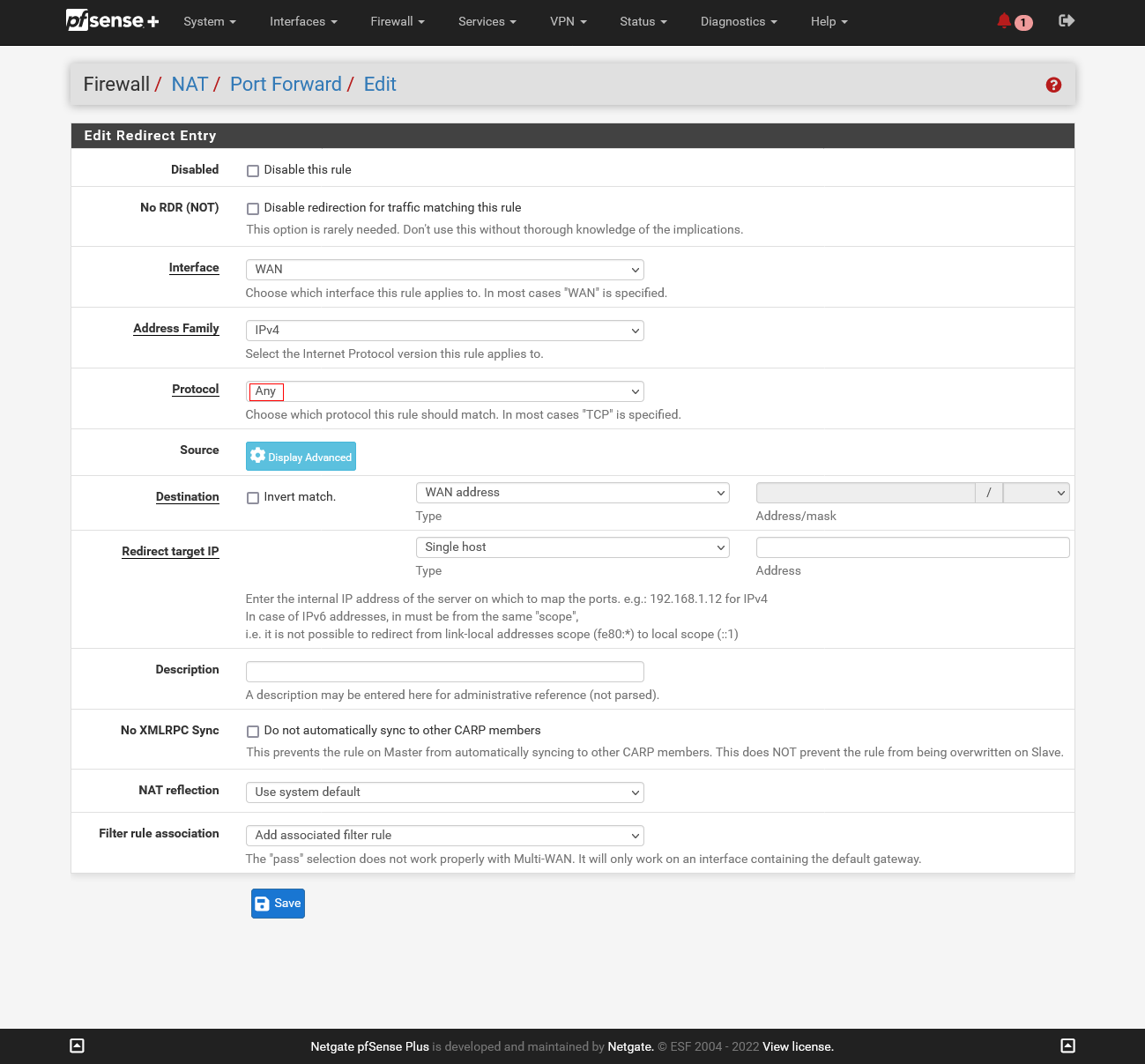

@jegr Glaube, neu hinzugekommen ist auch das Any fürs Protokoll unter Port Forward.

Wäre das auch eine gangbare Option für den Anwendungsfall?

ANY ist zumindest bei 2.6 noch keine gültige Auswahl für Port Forwards. Das kam mit 22.05 und soll mit 2.7 dann mit reinkommen. Also aktuell teilweise noch gar nicht möglich.

Und nein, das wäre kein adäquater Ersatz, weil es nur den eingehenden Traffic berücksichtigt, aber nicht den ausgehenden. Für das entsprechende System wäre es je nach Einsatzzweck ggf. fatal, da bestimmte Verbindungen initial von innen nach außen aufgebaut und dann mit der falschen IP erstellt werden. Das ist kein exposed Host. Wenn natürlich alles was man will "nur" eingehend ist und ausgehend egal, dann kann das natürlich passen, aber wie gesagt, es ist nicht das, was die Option exposed Host meistens umschreibt.

Also als Ersatz "jein", abhängig davon was man braucht.

@bob-dig said in "Exposed" Host möglich:

also sowohl bei 1:1-Nat als auch bei "alles" PortForwarden.

Nein, der Punkt greift einfach weil "BiNat" alles nach innen reicht. Wie auch in dem Satz zu lesen ist: wenn ich PFWs definiere, dann gelten die ja vorher. Reihenfolge. Erst PFW, dann BiNAT, dann Outbound. Und wenn ich ein VPN bspw. via PFW auf meinen localhost ziehe greift das vor BiNAT oder einer anderen PFW Regel, die alles andere wegschiebt. Wie immer kommts lediglich auf die Reihenfolge an :)

-

@jegr Verstehe deine Antwort nicht. Freitag ist vielleicht nicht der beste Tag für verständliche Antworten.

-

@bob-dig said in "Exposed" Host möglich:

@jegr Verstehe deine Antwort nicht. Freitag ist vielleicht nicht der beste Tag für verständliche Antworten.

Wenn du mir sagst was du nicht verstehst, kann ich dir vielleicht auch sagen was ich gemeint habe :)

-

@jegr said in "Exposed" Host möglich:

Also 1:1 NAT + entsprechende Regel (wahrscheinlich für echten exposed Host dann allow any auf die IP) wäre dann der exposed Host.

Cheers

Hi. Ja. Der Thread ist schon was älter.

Ich bin aber bei hier im Forum und habe eine ähnliche Frage.

Da ich gerade auf pfsense umstelle und es gerne so machen mag, dass mein altes System „hinter“ der pfsense weiterläuft und ich sie einzeln umziehe.

Aktuell nutze ich eine Unifi UDM SE.

Entsprechend mag ich an einem Port der pfsense die UDM dahinter möglichst problemfrei weiter laufen lassen.

Denke, dass das hier beschrieben vorgehen die beste Wahl ist, oder?

Hänge ich die UDM dann an einen LAN Ort der pfsense und weise ihr (der UDM) die ja dann eine Client IP hat die entsprechende Regel zu und das war’s?

Freue mich auf Mithilfe. Danke.

-

@thundergate Häng die UDM einfach hinter die pfS und mache jeweils NAT für das, was vom Internet aus erreichbar sein muss. Das ist oftmals Nichts, mit Ausnahme von VPN.

Ausgehend wird i.d.R. alles automatisch funktionieren.

-

@tpf said in "Exposed" Host möglich:

@thundergate Häng die UDM einfach hinter die pfS und mache jeweils NAT für das, was vom Internet aus erreichbar sein muss. Das ist oftmals Nichts, mit Ausnahme von VPN.

Hi. Danke für das Feedback. Sprich ich setze für die IP der UDM (welche sie dann bekommt) im NAT Outbound ein Any/Any und gut ist für den Übergang?

-

@thundergate

Hi,die günstigste Strategie hängt davon ab, welche Services und Geräte in deinem Netz von außen erreichbar sein sollen. Ist das ein einziges Gerät / Dienst oder sind es mehrere, für welche aktuell die UDM das Forwarding macht?

Outbound NAT ist wahrscheinlich nicht das zielführende Mittel, das macht SNAT für ausgehenden Traffic und wird normalerweise nur am WAN benötigt und da automatisch konfiguriert?

-

@viragomann In dem Fall ist es wirklich nur einmal Wireguard auf einer IP.

Heißt ich mache einfach einen NAT Port Forward (51820) auf die UniFi UDM und fertig?

-

@thundergate

Ja, genau.

Auf der UDM wird es dann weitergeleitet. -

Man kann auch hinter der pfSense einen kleinen MikroTik

Router benutzen und der macht dann eben kein NAT.Oder gar einen kleinen Cisco GS300 oder SG350 Switch

und der routet dann das LAN bzw. den Verkehr dort.