Problem mit DMZ Einrichtung

-

Hi,

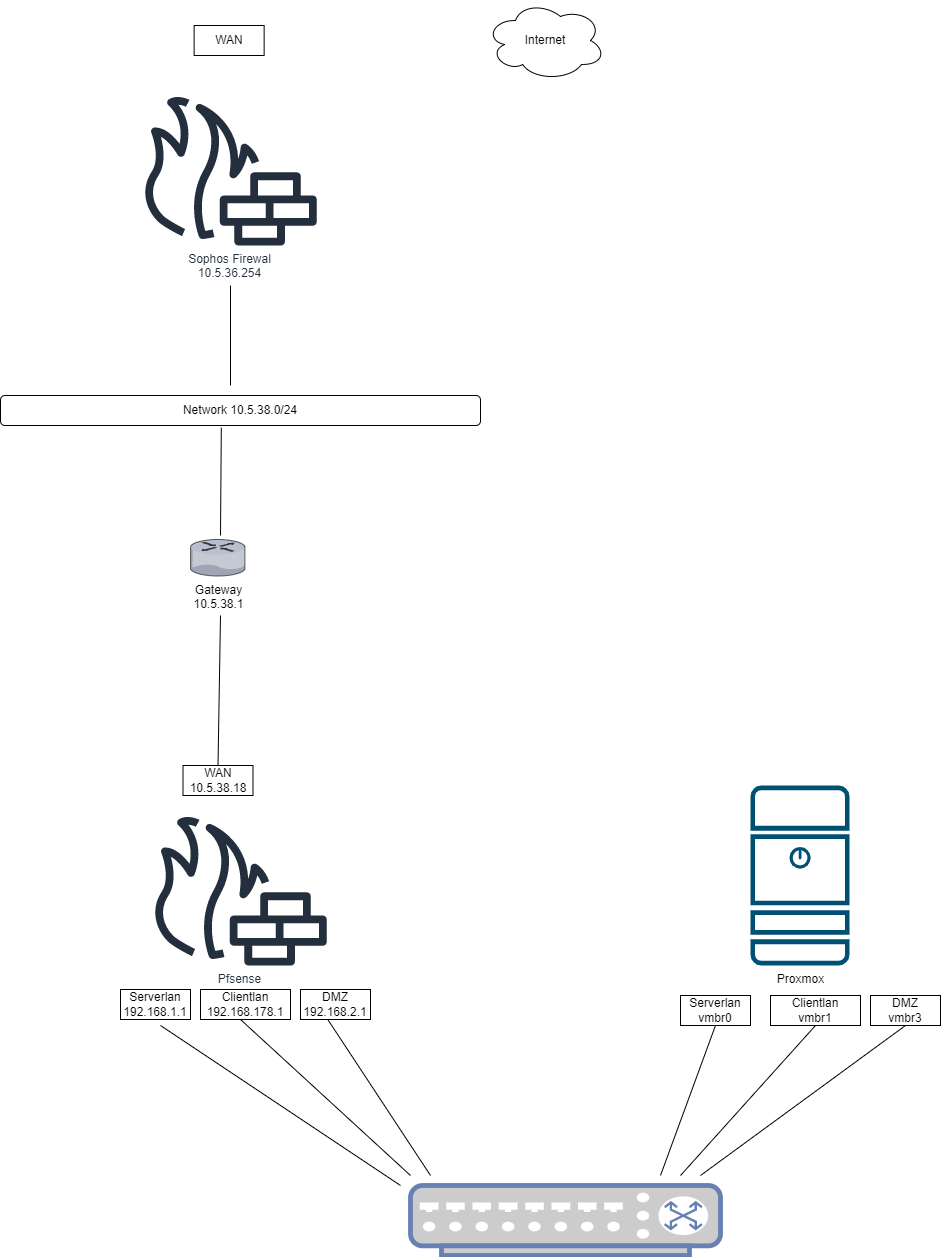

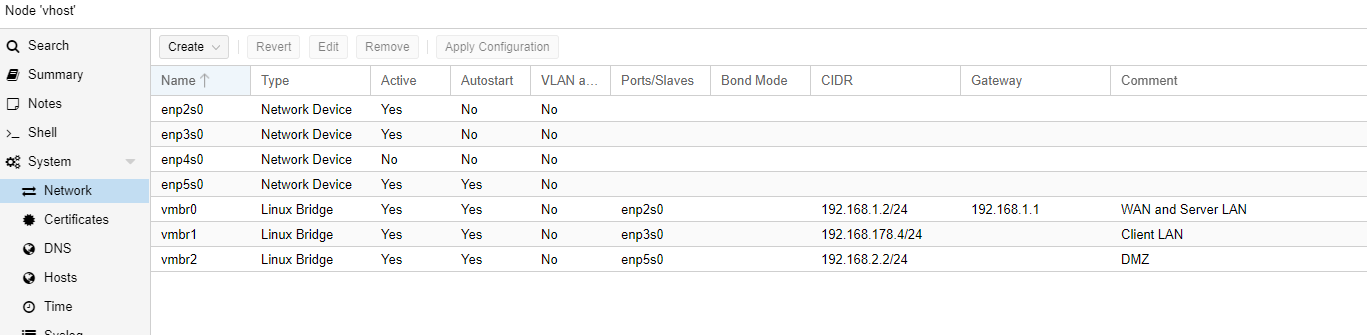

befinde mich gerade auf der Zielgraden der Pfsense Einrichtung. Einzig die DMZ macht mir Sorgen. Hier mal eine Übersicht:

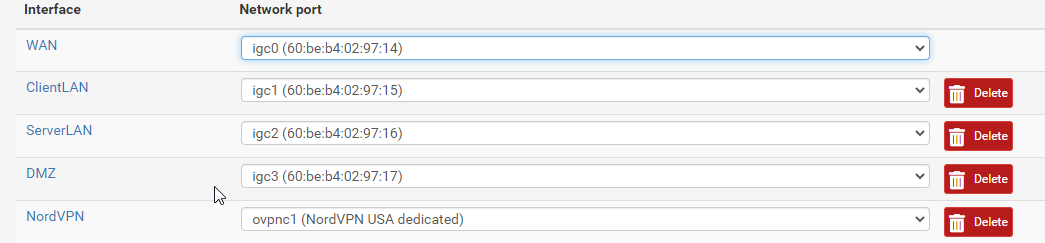

Sowohl die Pfsense Box, als auch der Proxmox Server habe jeweils eine dedizierte NIC für die DMZ

Clients auf dem Proxmox, die über vmbr0 und vmbr1 angebunden sind, können problemlos kommunizieren

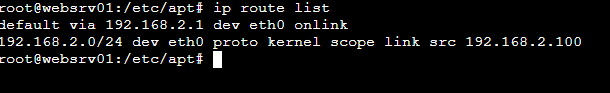

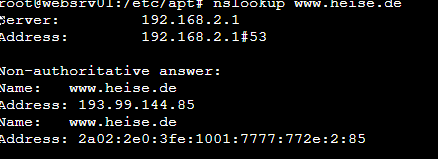

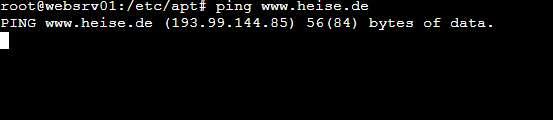

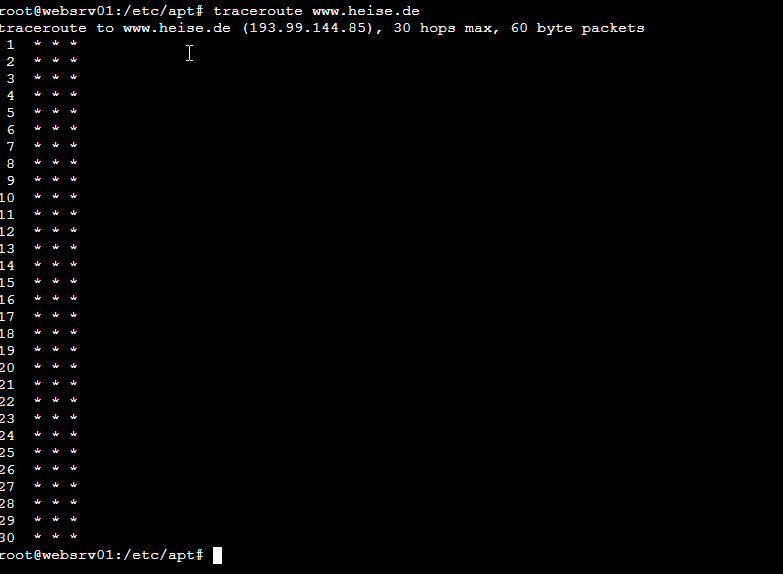

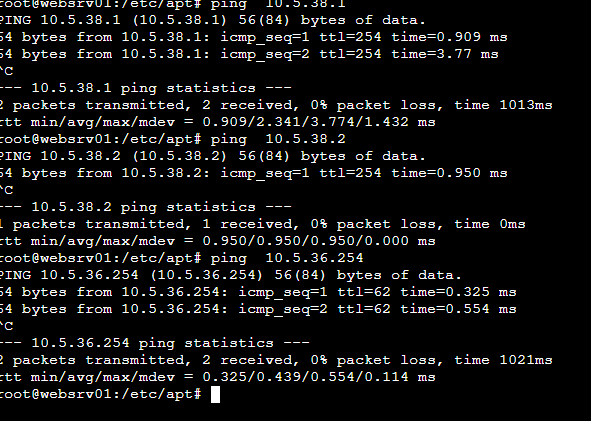

Einzig der Webserver mit der IP 192.168.2.100 in der DMZ, der über vmbr2 rausgeht, kann keine Ziele im Internet erreichen.

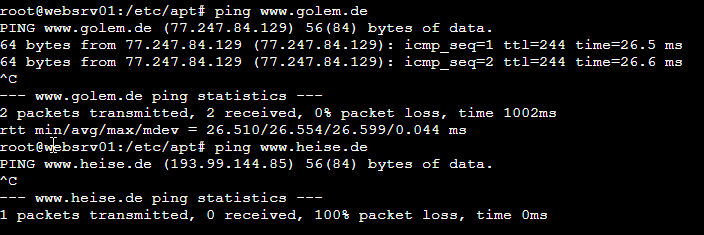

Komischerweise funktionieren dann andere hosts doch

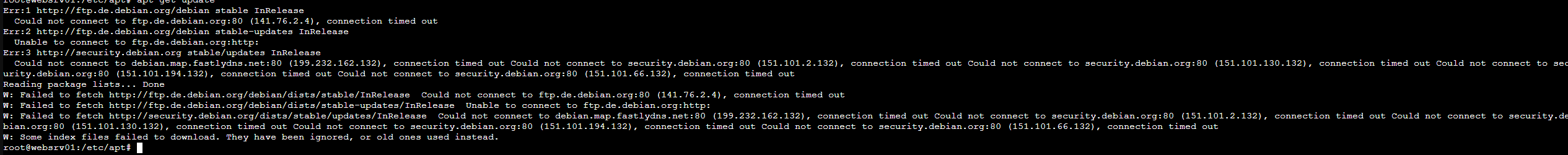

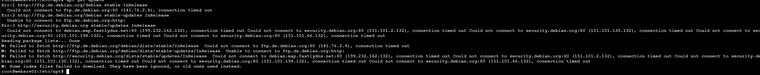

Aber das große Problem habe ich dann mit APT:

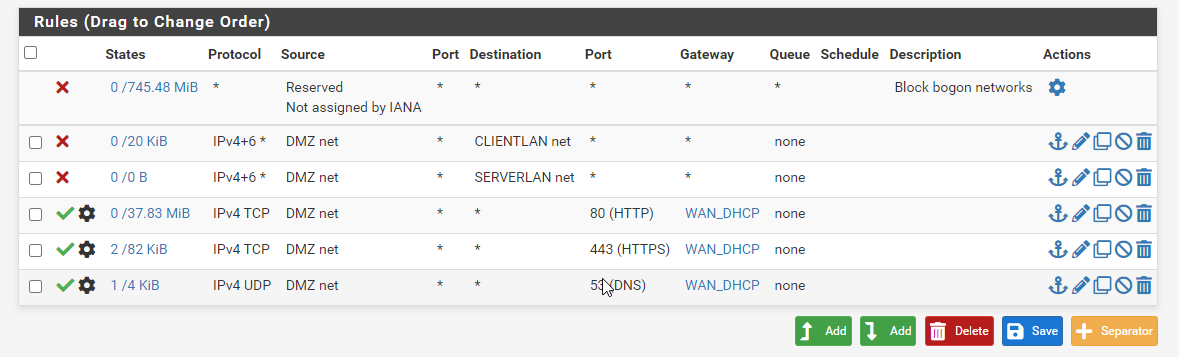

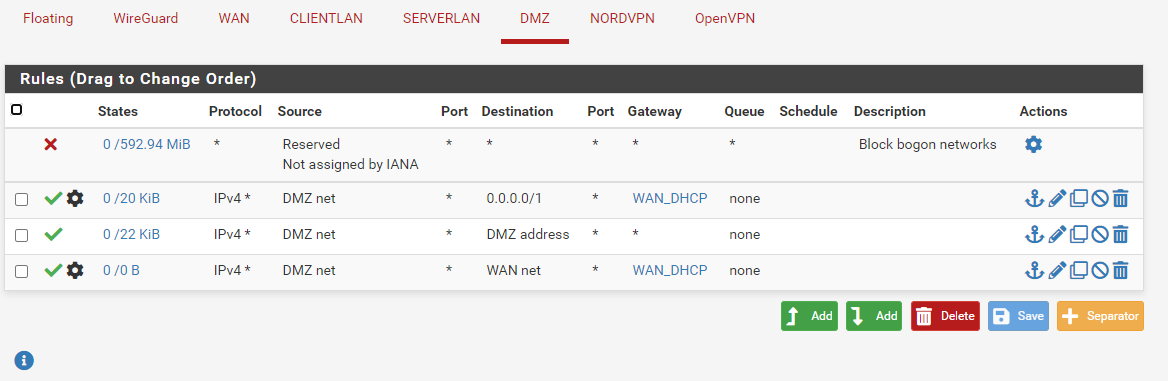

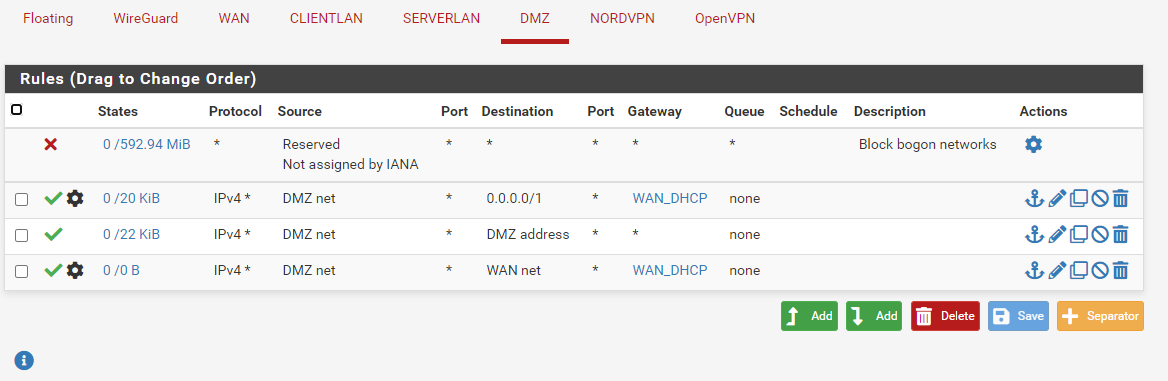

Auf der Pfsense sieht es so aus für die DMZ

Keine Ahnung wo da der Bug ist. Vielleicht hat ja jemand noch nen schlauen Tipp.

Ciao, todde

p.s

Outgoing NAT ist für alle 3 Netze aktiviert

-

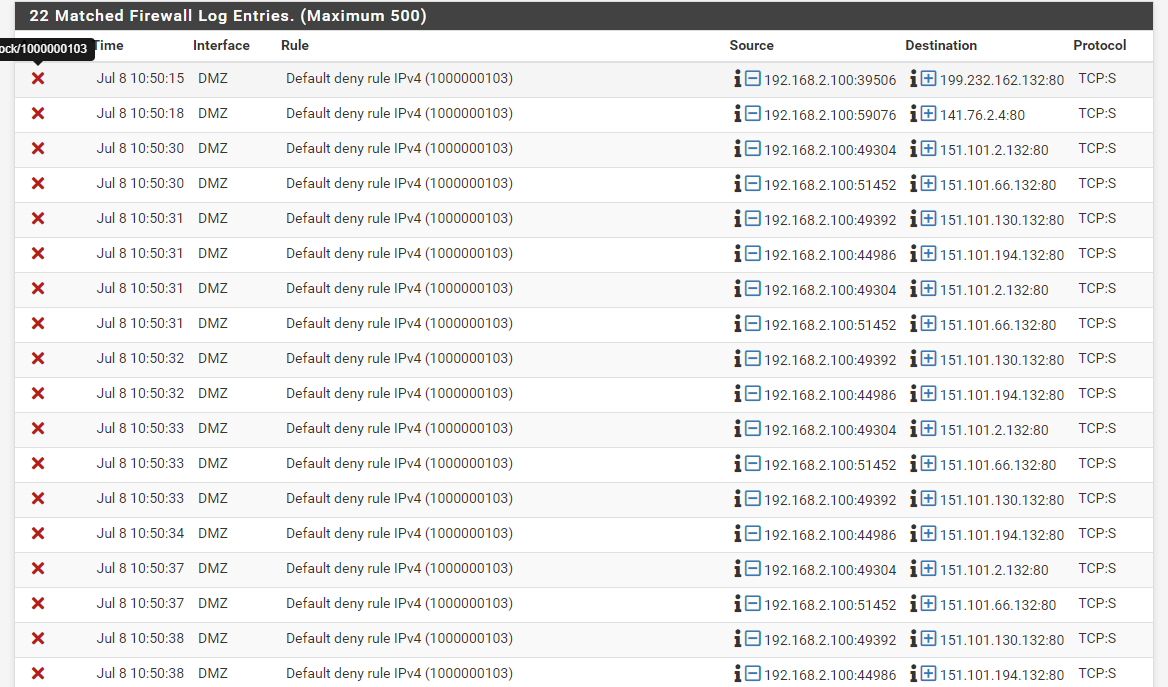

In den Firewall logs finde ich dies:

Was ist an meinen FW Rules denn fehlerhaft?

-

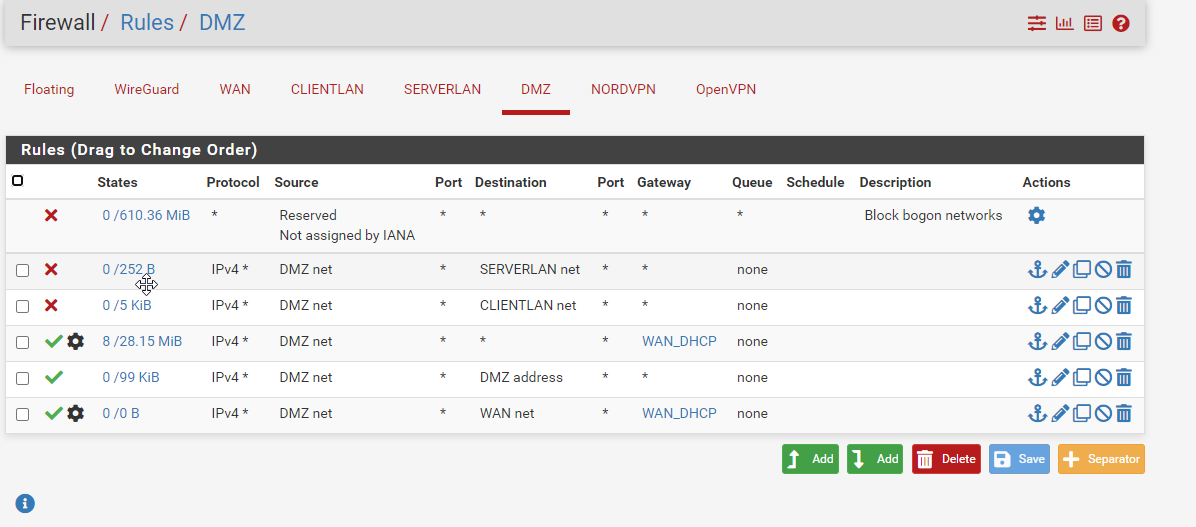

Habs jetzt so gemacht

Somit blockiere ich explizit den Zugriff direkt auf Clientlan und Serverlan. DMZ hat dann eine allow to any rule hintendran. Geht, aber schöner hätte ich es gefunden, wenn das nur über allow rules aus der DMZ laufen würde. Egal, viele Wege führen nach Rom ;-)

-

@toddehb said in Problem mit DMZ Einrichtung:

In den Firewall logs finde ich dies:

Was ist an meinen FW Rules denn fehlerhaft?Die konträre Frage wäre rascher beantwortet.

Deine erste Regel erlaubt Zugriff auf den halben IPv4 Addressraum. Ziemlich sinnlos. Wenn du Zugriff auf alles erlauben möchtest , wähle any als Ziel.

Die 2. Regel erlaubt jeglichen Zugriff auf die pfSense selbst. Vermutlich auch nicht das, was du von der DMZ habe möchtest.

Die dritte erlaubt Zugriff auf das WAN Subnetz. Bei DHCP WAN beschränkt sich das normalerweise auf die WAN IP und erscheint mir damit auch ziemlich sinnlos.

Soweit zu deiner Frage. Wenn du Rat suchst, wie die Regeln aussehen sollten, solltest du erst mal erklären, was du erreichen möchtest. Aus deinen Regeln lässt sich das nicht wirklich erkennen.

-

-

@toddehb

Ich vermute, du möchtest von der DMZ nur Zugriff ins Internet erlauben, aber keinen internen.Bedenke, dass eine Regel mit Gateway policy routing macht. D.h. jeglicher Traffic, auf den sie zutrifft, wird auf das angegebene Gateway geleitet.

Für DNS macht das nur Sinn, wenn die Rechner direkt externe DNS Server abfragen. Wenn sie aber die pfSense als DNS verwenden, darf kein Gateway angegeben sein.Tipps dazu:

- In Block-Regeln, die darauf abzielen, alles aus dem Netzwerksegment zu blocken, macht eine Einschränkung der Quelle keinen Sinn. Sollte also auf "any" gesetzt werden.

- Wenn du allen internen Zugriff blocken möchtest, empfiehlt sich die Einrichtung eines RFC1918 Aliases (der alle privaten Netzwerkbereiche enthält) und diesen als Ziel zu setzen.

Somit benötigst du nur eine Block-Regel und musst dich auch nicht weiter darum kümmern, wenn mal ein Subnetz hinzukommt.

-

Danke für den Tipp mit der Block-Regel. Das erscheint sehr praktisch.

-

Regel 1 kann weg, Regel 2 und 3 sind wegen IPv6 und Track Int notwendig.

Regel 4 und 5 kannst du in eine TCP Regel mit einem Alias zusammen fassen.Als Ziel würde sich hier !RFC1918 anbieten.

DNS ist UDP und TCP, wenn die Antwort zu groß wird.

Aber warum nutzt du nicht die pfSense als DNS für alle Clients?Ich habe hier extra alle DNS Server blocked, damit niemand meinen DNS Schutz unterwandert und eine Int Gruppe mit NAT Regeln für DNS die auf die pfSense umbiegen.

Was hier aber immer noch fehlt ist ein Zugriffschutz für die DMZ auf die WAN IP der pfSense.

Das muss da mit rein, so kommt die DMZ auf die WAN IP und kann die pfSense Management Oberfläche erreichen, ist die auf 80/443 gelegen.Zudem ist intern reject besser als Deny, da sparst du dir den sinnfreien Timeout und der dienst weiß gleich oh, geht nicht.

-

Keine Ahnung wo da der Bug ist. Vielleicht hat ja

jemand noch nen schlauen Tipp.|=Also es verhält sich meiner Meinung nach so, dass zwischen der Sophos Firewall und der pfSense sich die DMZ befindet.

Und dort sollten dann die Server stehen die die einen permanenten Kontakt zum Internet haben und hinter

der pfSense sollte dann eigentlich das sichere LAN sein.=|Dobby