Blocage sites Squid/SquiGuard

-

Bonjour,

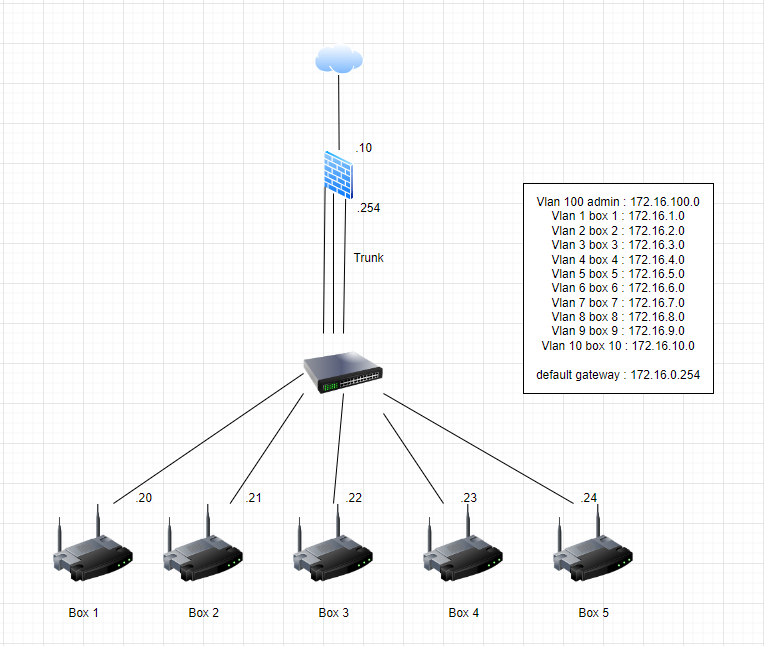

Plutôt débutant et pour des besoins perso, j'ai mis en place des ap pour permettre l'accès à internet dans un hangar. J'utilise pfsense et aimerais bloquer l'accès à certain sites internet.

J'ai 3 ap cisco (ip 172.16.0.20/24 - 172.16.0.21/24 - 172.16.0.22/24) qui sont reliées à un switch 2960 puis un pfsense (LAN 172.16.0.254/24).

Tout fonctionne correctement, je capte bien les différents SSID et j'arrive à mis connecter, avoir internet.

J'ai installé Squid/SquiGuard sur mon pfsense afin de pouvoir bloquer certain sites.

Lorsque je me connecte avec mon mobile via les ap cisco, il ni a aucun blocage de sites mais par contre lorsque je me connecte avec un pc via le switch le blocage de site est bien activé.Auriez vous une piste?

Merci -

Le fil A LIRE EN PREMIER contient un 'formulaire' de présentation standard des infos (à recommander pour chaque débutant).

Je vous propose de le lire, de vous en inspirer pour fournir des infos utiles.

En l'état, vous avez probablement l'impression d'avoir fourni des infos, mais rien d'utile ...

-

@jdh Bonjour,

J'ai lu le formulaire mais je pensais que ces informations auraient suffit.

Je vais reformuler tout ça, désolé. -

@jdh c'est reformulé, j'espère que c'est plus complet pour vous.

-

Vous êtes vraiment débutant ? Jamais vu une telle install en domestique !

Les réseaux doivent être indiqués avec leur masque : ce ne coute rien de le préciser et ça évite toute confusion ...

VLAN 1 : vous êtes sûr ? Perso je n'utilise jamais le VLAN 1 car je ne fais pas la différence entre absence de VLAN et VLAN 1.

Votre schéma demande de la réflexion de ma part, car je ne comprends pas le besoin derrière.

Dans le fil A LIRE EN PREMIER, le mot clé est 'besoin' : plus on est capable de décrire son besoin, plus la mise en oeuvre vient facilement ainsi que la compréhension.

Est ce que votre but est

- de définir un hangar = un lieu, servi par un AP, avec un SSID ,

- ce 'lieu' a des règles spécifiques, et ne peut accéder aux autres 'lieux'

Dans un tel cas, je ne suis pas certain qu'un Squid commun soit possible ...

-

@jdh Oui débutant mais qui ne demande qu'à progresser, j'ai eu l'occasion de récupérer ce matériel donc je n'ai pas hésité.

C'est noté pour les masques et le vlan1.

Le hangar est le lieu où se trouve toutes les ap (pour avoir le maximum de couverture wifi).

Chaque ap est configuré avec les 11 ssid, il ni a pas d'accès à d'autre sous-réseau et pas de règles spécifiques.Merci pour vos remarques.

-

Quand j'ai acheté mon dernier lot d'AP, l'ingénieur me disait de me limiter à 4 SSID (même si les AP peuvent aller à 11). La raison est technique, et de toutes façons un AP est limité en nb de machines connectés ... Et qui a besoin de 11 SSID, de 11 réseaux distincts ?

Pour le management d'AP, il est essentiel d'acquérir des AP contrôlables par un 'contrôleur'. Quelle galère de configurer N AP autonomes ...

Visiblement vous ne réagissez pas à 'besoin' ...

Pour un besoin domestique, je vois bien une grande maison avec 2 gites louables : chacun des gites dispose d'une AP dédiée; et il y a 3 réseaux pour une seule ligne fibre : l'utilité d'un firewall pfsense, d'un switch administrable, d'AP avec VLAN dédié est assez évidente (mais pas forcément à la portée d'un amateur)

-

Bonsoir,

Je n'utilise plus squid et squidguard pour cette raison, le self certificate de pfense ne suffit pas, il y a des site avec des versions de ssl differents et du coup t as toujours la bonne vieille page "accès non securisé", ... -> "accepter les risques" pour pouvoir aller sur le site.

Je crois avoir compris que squid/pfsense agit comme un man-in-the-middle dans certains cas.Il faudrait mettre la config des AP sur un vlan de managment, un ssid sur un autre vlan et un controleur wifi (sur le meme vlan de managment) pour piloter les AP(frequence overlap/gestion des deplacements et autre pbl de wifi...) et ne pas utiliser le vlan 1, le laisser sur le WAN du pfense si il n'y pas moyen de faire autrement.