WireGuard Grundsatzfragen Public Key / Ping WG Client

-

Ich hab mir heute endlich mal ein Setup im Lab mit WireGuard aufgebaut und habe ein paar Grundsatzfragen.

pfSense TUNNEL Public Key -> Android Client PEER Public Key

Android TUNNEL/INTERFACE Public Key -> pfSense PEER Public KeyDas hat mich etwas verwirrt Public Key (Tunnel <-> Peer), funktioniert aber und sollte daher stimmen (eher eine Feststellung und keine Frage).

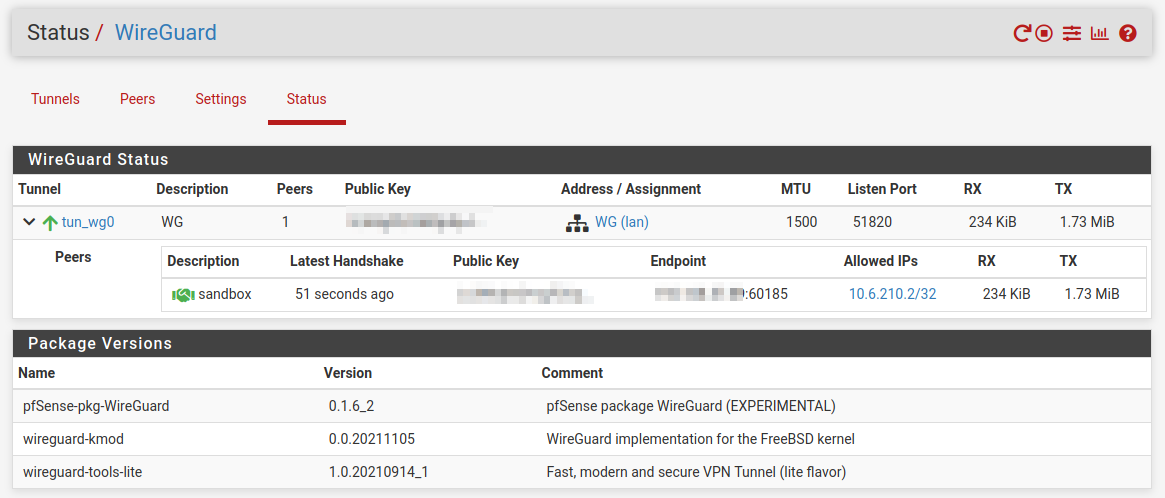

WireGuard VPN lässt sich verbinden und ich komme auf das Webinterface der pfSense.

Im Webinterface der pfSense steht im Status user@10.6.210.2 was dem WireGuard Client entspricht.Aber warum kann ich den WG Client mit 10.6.210.2 von der pfSense aus nicht anpingen?

Routes auf der pfSense:

10.6.210.0/24 link#7 U 1446 1500 tun_wg0

10.6.210.1 link#7 UHS 3 16384 lo0Hab ich das was vergessen?

-

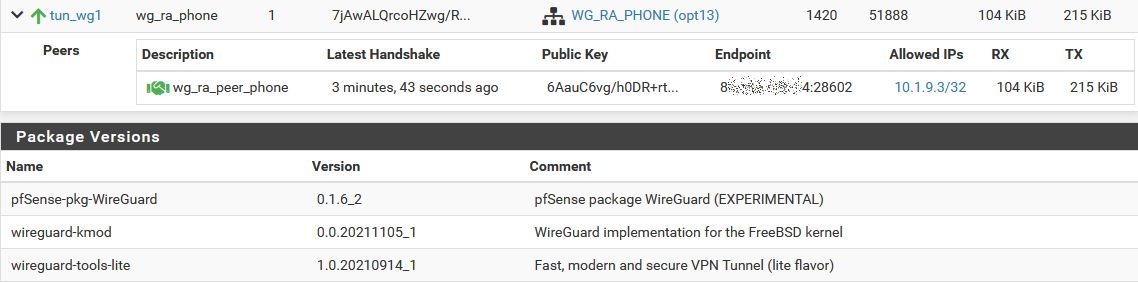

@slu Und bei dir ist WG lan? Stell mal die MTU für WG auf 1420 um.

Hier zumindest geht Ping zu Android ohne Probleme.

PING 10.1.9.3 (10.1.9.3): 56 data bytes 64 bytes from 10.1.9.3: icmp_seq=0 ttl=64 time=74.013 ms 64 bytes from 10.1.9.3: icmp_seq=1 ttl=64 time=49.861 ms 64 bytes from 10.1.9.3: icmp_seq=2 ttl=64 time=49.023 ms --- 10.1.9.3 ping statistics --- 3 packets transmitted, 3 packets received, 0.0% packet loss round-trip min/avg/max/stddev = 49.023/57.632/74.013/11.588 ms -

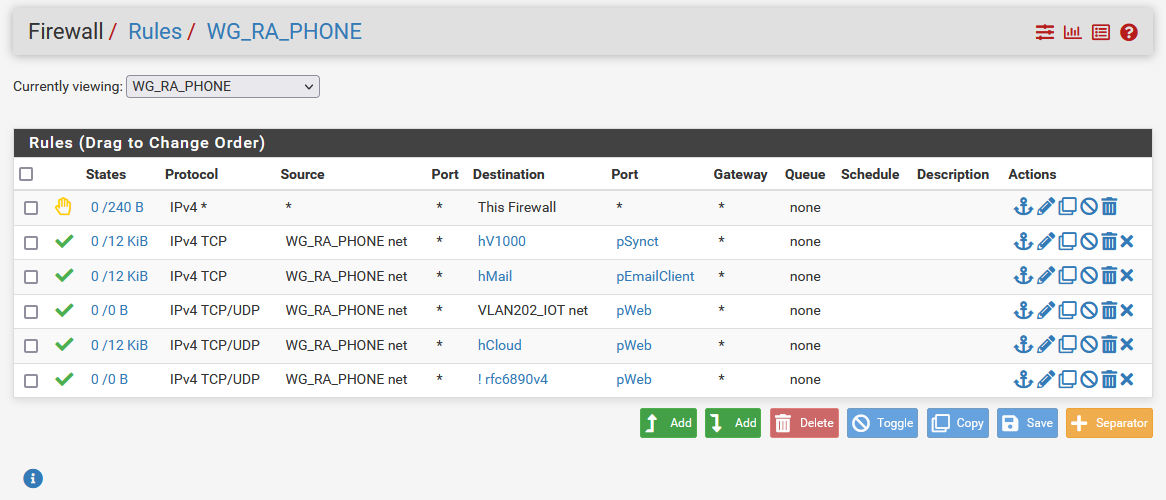

@bob-dig wie ist denn deine firewall regel für wireguard (bitte screenshot)

-

@micneu Die dürfte keine Rolle spielen, da ja ausgehend von der Sense gepingt wird.

Hab mal alle Regeln deaktiviert und mittels des kleinen x versucht, jeweils alle States zu killen, keinen Ahnung, ob das erfolgreich war. Ping geht immer noch durch.

Edit: Merke gerade, dass _net sich auch auf die Sense bezieht, das sollte ich besser einschränken und _net nicht mehr benutzen.

-

@bob-dig said in WireGuard Grundsatzfragen Public Key / Ping WG Client:

@slu Und bei dir ist WG lan? Stell mal die MTU für WG auf 1420 um.

Ja WG ist "Lan", ich habe im Lab nur eine Netzwerkkarte (WAN) und greife über diese auf die pfSense zu. Wenn man dann LAN löscht und WG einem Interface zuweist steht da immer "Lan".

An der MTU lag es nicht, ich hätte aber mal früher ein Packet Capture machen sollen.

Denn dann hätte ich gesehen das die ICMP Pakete das WG Interface verlassen aber keine Antwort kommt weil ich auf dem Smartphone bei "Allowed IPs" nicht das Tunnel Subnet eingetragen habe....

Was mich aber gleich zu der nächsten Frage bringt, kann ein Peer auf den anderen zugreifen oder läuft das über die Firewall beim WG Interface?

-

@bob-dig said in WireGuard Grundsatzfragen Public Key / Ping WG Client:

Edit: Merke gerade, dass _net sich auch auf die Sense bezieht, das sollte ich besser einschränken und _net nicht mehr benutzen.

Das kenne ich gut, da denkt man man denkt an alles und bei irgend einem Fall stellt man so etwas fest...

-

@slu said in WireGuard Grundsatzfragen Public Key / Ping WG Client:

Das kenne ich gut, da denkt man man denkt an alles und bei irgend einem Fall stellt man so etwas fest...

Mal schnell neu gemacht.

Rev2

Ping geht immer noch durch, im Client auf dem Phone ist aber auch 0.0.0.0/0 als allowed IP eingetragen.

@slu said in WireGuard Grundsatzfragen Public Key / Ping WG Client:

Was mich aber gleich zu der nächsten Frage bringt, kann ein Peer auf den anderen zugreifen oder läuft das über die Firewall beim WG Interface?

Ich meine WG ist nur Punkt zu Punkt(?), müsste also über die Firewall geroutet werden...

-

@bob-dig

ich kanns dir nicht sagen, da hilft nur versuchen.Muss mir mal ein Setup mit einem zweiten WG Client machen.

Irgendwie ist das WG ja schon spannend, aber irgendwie fühlt es sich auch komisch an wenn man kein AES usw. als Cipher einstellen kann...Für die Smartphones scheint WG genau das richtige zu sein.

-

@slu said in WireGuard Grundsatzfragen Public Key / Ping WG Client:

Irgendwie ist das WG ja schon spannend, aber irgendwie fühlt es sich auch komisch an wenn man kein AES usw. als Cipher einstellen kann...

Ist halt alles fix hardcoded, was ja u.a. auch ein wenig kritisiert wird, dass - kleiner Code hin oder her - im Fall eines Bugs in der Security man überall das komplette Produkt austauschen/updaten muss und nicht einfach auf einen anderen Cipher wechseln kann. Genauso die Performance. Kernel ist natürlich fein und fix - wenns aber buggy und exploitable ist, kann jemand im kernelspace Code ausführen. Alles Vor- und Nachteile :)