Statische Route im Konflikt mit LAN, wie reagiert pfsense

-

Hallo Zusammen

Ich bräuchte Hilfe um Herauszufinden wie die pfSense reagiert.

Vorgaben:

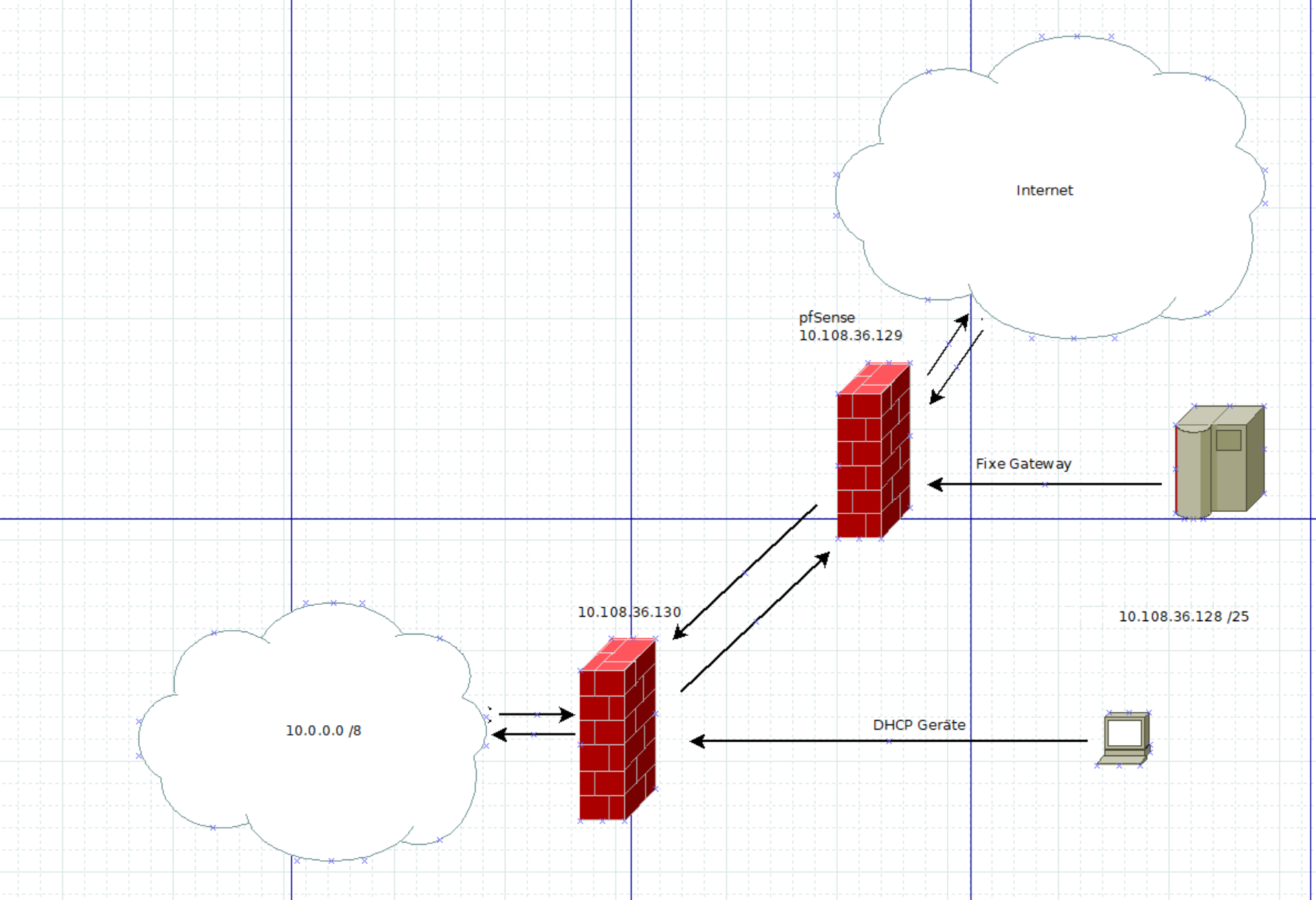

Mir wurde das Subnetz 10.108.36.128 /25 zur Verfügung gestellt und zwar von der Firma welche das Subnetz 10.0.0.0 /8 verwaltet.Der Router 10.108.36.130 leitet jeglichen Traffic für 10.0.0.0 /8 weiter und Subnetzte welche ihn nicht betreffen, werden an die pfsense weitergeleitet. Geräte mit einem fixen Gateway wie Server gehen direkt auf die pfSense, diese hat wiederum eine statische Route welche Traffic für z.B. 10.252.120.0 /21 an 10.108.36.130 weiterleitet.

Frage:

Ich muss aber jetzt einige mehr Subnetze abrufen können und würde gerne 10.0.0.0 /8 als statische Route hinterlegen.

Wie reagiert die pfSense, wenn eine statische Route existiert aber ein Interface Subnetz von ihr ebenfalls darin liegt?Statische Route: 10.0.0.0 /8

Lokales Interface 10.106.36.128 /25

Plan B

Jegliche Gateways auf 10.108.36.130, würde aber bei einem Absturz auch das Internet kappen.Vielen Dank für eure Hilfe

Gruss

-

Route eintragen, fertig.

Optimal wäre ein Transfernetz zwischen den beiden, wo nichts anderes drin ist als die beiden Gateways.

Dann gibt es keine Probleme asymmetrischem Routing. -

@darkmasta said in Statische Route im Konflikt mit LAN, wie reagiert pfsense:

Statische Route: 10.0.0.0 /8

Lokales Interface 10.106.36.128 /25@darkmasta said in Statische Route im Konflikt mit LAN, wie reagiert pfsense:

Wie reagiert die pfSense, wenn eine statische Route existiert aber ein Interface Subnetz von ihr ebenfalls darin liegt?

Gar nicht. Es gibt keine "Reaktion", es gibt hier nur korrektes Routing. Und Routing definiert schlicht, dass präzisere Routen weniger präzise stechen. Also je genauer die Definition umso höher steht sie in der Abarbeitung ganz oben. Somit stehen Hostrouten (/32) an der Spitze der Nahrungsketten und je weiter die CIDR Maske aufgelockert wird (/31... /30...) werden die Prioritäten kleiner.

Somit sticht eine /25 Route natürlich problemlos eine /8er. Dazu kommt dann noch, dass ein direkt bedientes Netz GANZ oben in der Nahrungskette steht. Da die pfSense also selbst im /25er Subnetz liegt, gibt es da überhaupt keine Diskussionen, ob deine Hosts noch gefunden werden, das versteht sich hier von selbst, da sie sonst selbst in ihrem eigenen Netz kein Stimmrecht mehr hätte

Ein recht unspezifisches Netz wie /8 ist somit so weit gefasst, dass man da problemlos noch spezifischere Routen wie /16 oder /24 definieren kann, die man woanders hinroutet. Also selbst wenn du intern noch 10.123.45.0/24 am Start hättest, könntest du das nach wie vor erreichen. Zum Einen weil es spezifischer ist und zum anderen wenn es ein direktes Interface gibt hätte es eh Vorrang im Routing

Somit kein großes Problem an der Front :)

ABER: ich würde wenns geht den Router der Firma in ein anderes Subnetz packen und das dann direkt mit der pfSense verbinden statt den Router direkt in das /25er Netz von dir zu hängen. Allerdings nur dann wenn du nicht nur Arbeits-Geräte im /25er Subnetz stehen hast. Also den typischen Fall dass da noch anderer Klamauk drin rumkullert außer Arbeitsrechner/laptop o.ä. sondern eben auch noch privater Kram.

Warum: Zweierlei Punkte

-

asymmetrisches Routing. Wenn du Kram Richtung Firma absetzt, dann redest du mit der Sense, die dich zum Router schickt, es geht übers VPN und die Antwort kommt zurück. Aber die Antwort geht dann nicht mehr zur Sense, sondern direkt zu dir weil dein Rechner und der Router zusammen im Netz stehen. Somit bekommt der Rechner Antwort vom Router, die er aber an die Sense geschickt hat und manche Tools, Apps oder sonstiger Kram kann damit gar nicht gut umgehen. Wir hatten da schon Phänomene wie abbrechende Downloads, Lags, Latenzen etc. etc.

-

Es können so auch Geräte ins Fremd/Firmennetz gelangen, die da vllt. nichts zu suchen haben.

Gerade wegen dieser Punkte würde ich das /25er als Transfernetz zur pfSense nutzen. Wenns ein separates Arbeitslaptop/-Rechner gibt, dann kann man den dort mit dazuhängen und hat dann trotzdem auf alles Zugriff. Alles andere kann man dann in ein privates LAN hängen was ein eigenes (V)LAN auf der Sense hat, was ein komplett anderes Netzsegment sein kann und entsprechende Regeln hat. Und selbst wenn man aus irgendwelchen Gründen das Arbeitsgerät im eigenen LAN haben will/muss (oder es kein Arbeitsgerät gibt und man am Heimgerät arbeitet), dann kann man das entsprechend policy-routen oder 1:1 NATten, so dass nur dieses eine Gerät dann ins Firmennetz kommt.

Cheers

-

-

@NOCling @JeGr

Vielen Dank für eure AntwortenHabe jetzt die ganzen Routen auf der pfSense hinterlegt und es läuft.

Das 10.108.36.128 /25 Netzwerk, wo Clients und Server drin liegen, wurde dazumal von einer externen Firma zugeteilt.

Der Grund ist das noch andere Firmen mit ihrem Netzwerken kommunizieren müssen und sie das ganze Routing übernehmen, so kann jeder mit jedem reden.Wenn ich das mit dem asymmentrischen Routing angehen möchte und euch richtig verstehe, müsste ich wohl ein 2. Netzwerk auf der pfSene hochfahren und Server, Clients, Drucker in dieses Netzwerk verschieben.

So wäre danach nur noch Firmen Router und pfsense in diesem zugeteilten 10.108.36.128 /25 Netzwerk, korrekt?@JeGr Du hast etwas von Phänomene erwähnt.

Ich wollte vor ein paar Wochen, das die DHCP Clients ebenfalls als Default Gateway die pfsense haben und nicht direkt an den 10.108.36.130 Router gehen. Aus irgendeinem Grund wurde die Citrix Verbindung welche im 10.0.0.0 /8 Netzwerk war, nach 1min abgebrochen.

Heimgerät, NATten....HAHA...das bringt mich nämlich gerade zu meiner nächsten Frage.

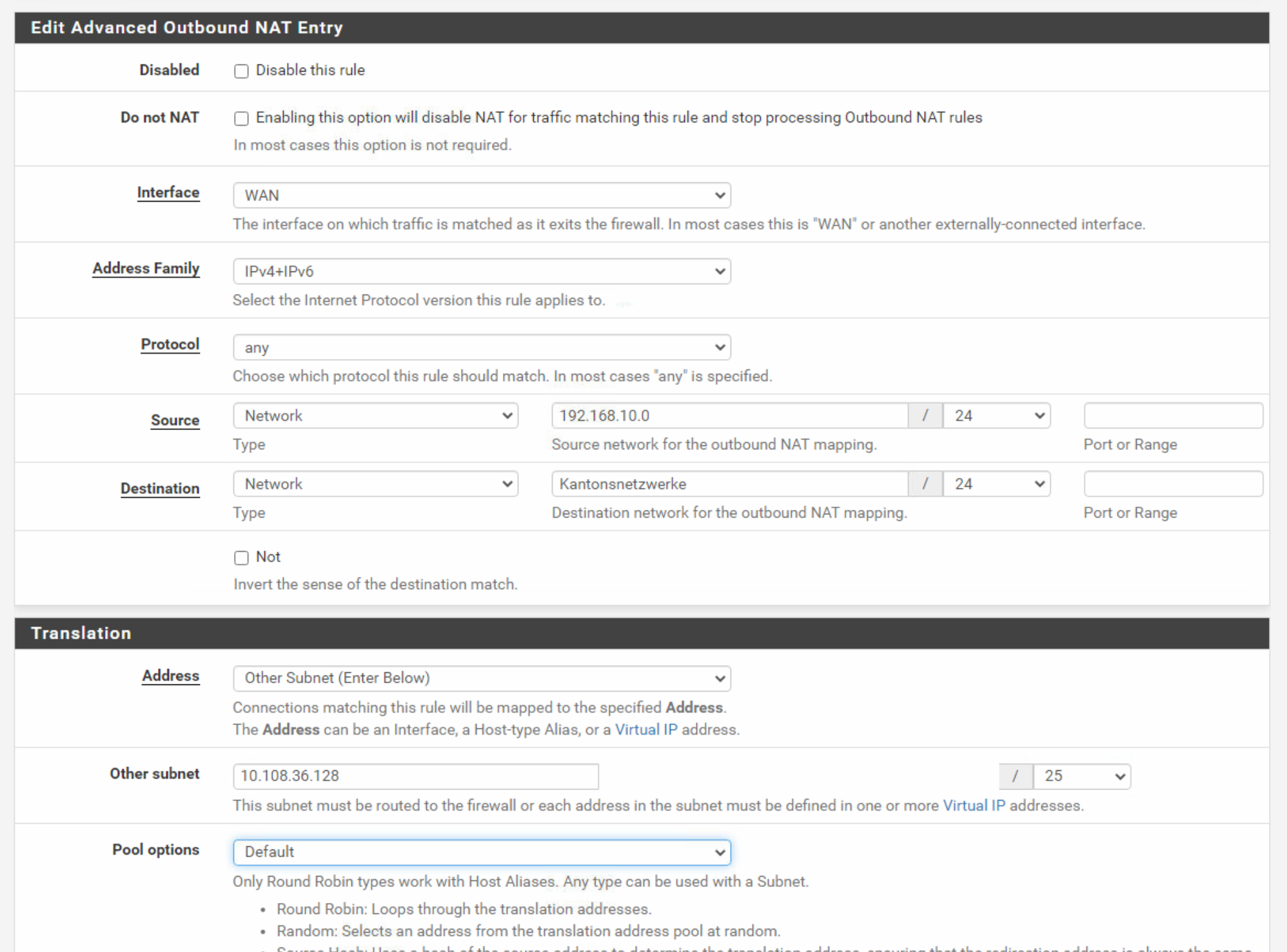

OpenVPN welcher im Layer 3 Tun Modus ist (192.168.10.0/24) erreicht dieses 10.0.0.0 /8 Subnetz nicht.

Nehme an das liegt daran das die Clients aus dem 192.168.10.0/24 die Anfrage an die pfSense schickt, diese wiederum die Anfrage an den 10.108.36.130 Router weiterleitet er aber nicht Antwortet weil er nicht weiss wo er 192.168.10.0/24 findet.

Gibt es eine Möglickeit den Traffic von OpenVPN zu NATten?Vielen Dank

Gruss

-

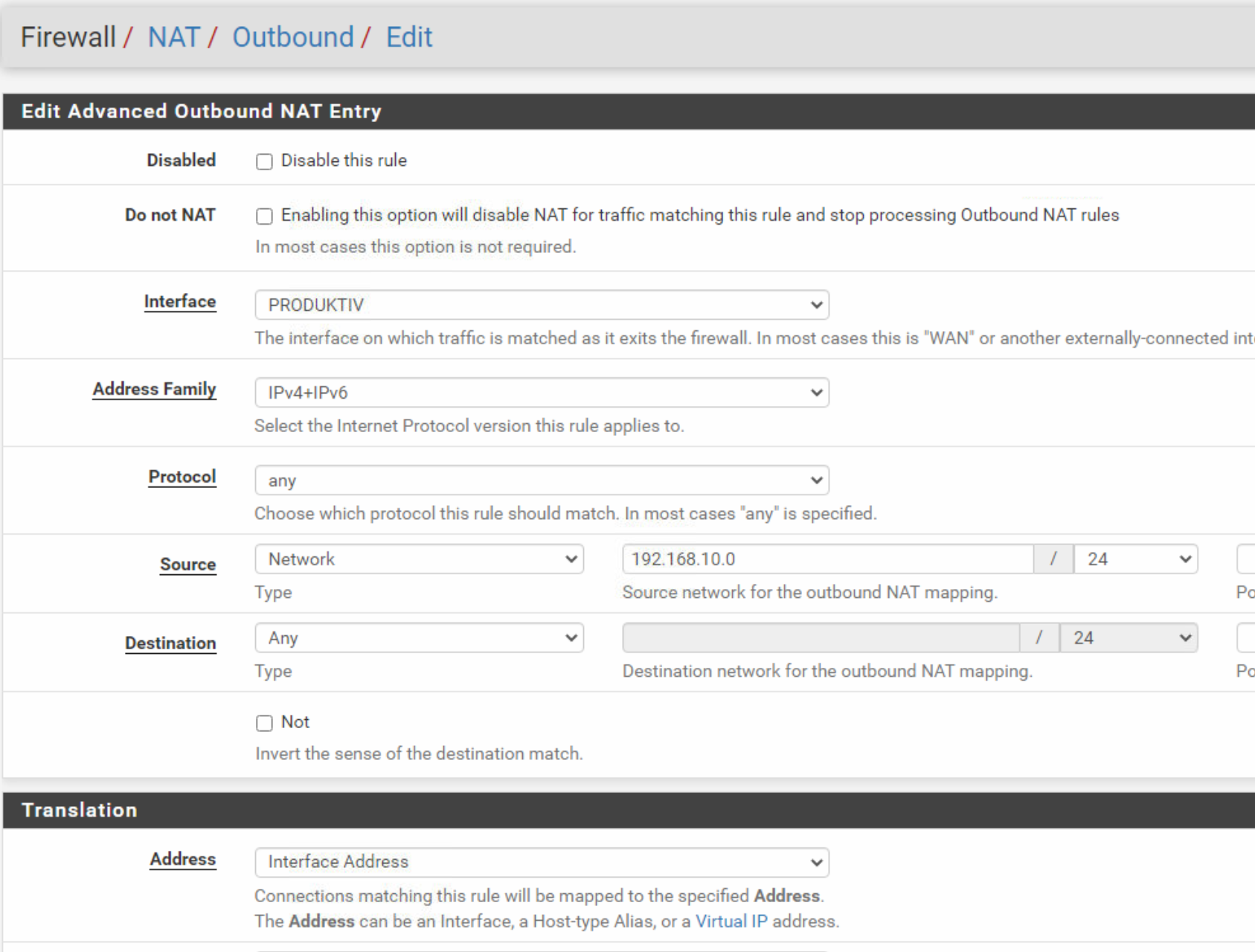

Du kannst Outbound NAT auf jedes Interface nach belieben setzen, musst aber in den hybrid oder manuellen Modus wechseln.

-

@nocling

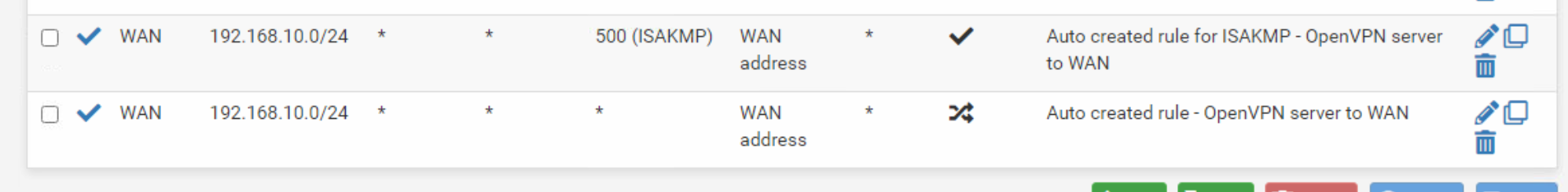

Der Modus ist jetzt auf manuell und mir wurden folgende Regeln hinterlegt:

Muss die 2. Regel angepasst werden oder bräuchte es eine 3. Regel wo gezielt für die Static Routen erstellt wird?

Etwa so?

Vielleicht kannst du mir weiterhelfen wie ich das genau konfigurieren muss.

Gruss und Danke

-

@darkmasta

Die Regel muss auf jenem Interface eingerichtet werden, das mit dem Router verbunden ist.

Welches das ist, geht aus deiner Zeichnung nicht hervor. Wenn es WAN ist, sollte es mit der automatischen Regel schon funktionieren.

Wenn es nicht WAN ist, einfach die Regel ohne static Port kopieren (Copy-Symbol rechts) und das Interface ändern und speichern.

Translation address muss die Interface address sein.BTW: Es gibt nur wenige Fälle, in welchen der manuelle Modus sinnvoll ist.

-

@viragomann

Hat eiwandfrei funktioniert.

Hatte noch Probleme, dass die DNS Auflösung trotz push "route 10.0.0.0 255.0.0.0" im OpenVPN nicht funktionierte.

Trotz eingetragenem DNS Server wurden die Anfragen für das 10.0.0.0 /8 von meinem lokalen DNS Zuhause entgegen genommen statt an den DNS Server im VPN Netzwerk. Zu meinem Erstaunen hat es geholfen, als ich die Einstellung "DNS Default Domain" im OpenVPN entfernt habe.Werde das nochmals ausgiebig durchtesten.

Aber schonmal vielen Dank an alle

Gruss