-

@alcamar

Das deutet darauf hin, dass sonst für die Zugriffe vom Handy keine Regel angewandt wurde. -

@jegr die m.sub.domain.de, die nur das Handy nutzt, lässt sich als Host im DNS HostOverride nicht eingeben. Der Hostname muss wohl ohne "." sein. Mein m.sub will er nicht.

Ich habe das Prinzip auf die Kamera-App angewandt, wo ich ein sehr ähnliches Problem habe. Exterene Auflösung klappt, 443 landet auf auf der pfsense, wo ich ein Host Override auf die Cam1 habe. Trotzdem meldet sich die App nicht an der Cam an. -

@alcamar said in App kommt nicht durch HAProxy:

@jegr die m.sub.domain.de, die nur das Handy nutzt, lässt sich als Host im DNS HostOverride nicht eingeben. Der Hostname muss wohl ohne "." sein. Mein m.sub will er nicht.

Ja und? Dann trage doch m als Hostname und sub.domain.de als Domain ein, ist ja auch korrekt so?

Dass es funktioniert kannst du dann mit Diagnostics/DNS Lookup testen - und dein Handy/App sollte es auch richtig auflösen bzw. die Sense als DNS haben, sonst macht der ganze Spaß natürlich keinen Sinn. -

@viragomann Du meinst im HAProxy nimmt von der Url gar keine Notiz. Nur wenn ich ich sie als Default eingebe, leitet er dorthin standardmäßig weiter?

Aber dann warum dieses Verhalten über die App und nicht auch über den Browser? -

@alcamar

Der Browser nutzt ja einen anderen Host, oder? -

@jegr Der Name m klappt natürlich und der Rest ist dann Domain. Peinlich.

Diagnostics/DNS Lookup wirft mir die interne IP-Adresse des Homeservers aus. Als Nameserver 127.0.0.1 (Hätte das die pfsense erwartet 192.168.1.1)

Bei der App wird es wieder problematisch, weil ein DNS kann ich dort nicht eintragen. Ich dachte, dass OpenVPN das DNS-Problem lösen würde, tut es aber auch nicht.

Die Ping-App auf dem Handy gibt auf m.sub.domain.de eine IP in Hexa-Code zurück. -

@viragomann Der Standardweg über den Browser ist name.domain.de Nur die App nutzt als Adresse m.name.domain.de. Im Browser geht diese natürlich auch. Der Unterschied zwischen den Adressen ist nur die Darstellung.

-

Die Standard-Adresse ist die nomale Web-Seite in Standardauflösung und

-

die m.-Adresse ist die Darstellung kleine Devices.

name.domain.de hat den Default-Port 8083. Nimmt man explizit den Port für die kleinere Auflösung geht das mit name.domain.de:8084.

Um mir den Port zu sparen habe ich m.name.domain.de = name.domain.de:8084 -

-

@alcamar

Und ist das alles auch so in HAproxy eingerichtet? -

@viragomann ja, aber ich komme immer mehr zu dem Schluss, dass da irgendwie ein Konzeptionsfehler ist.

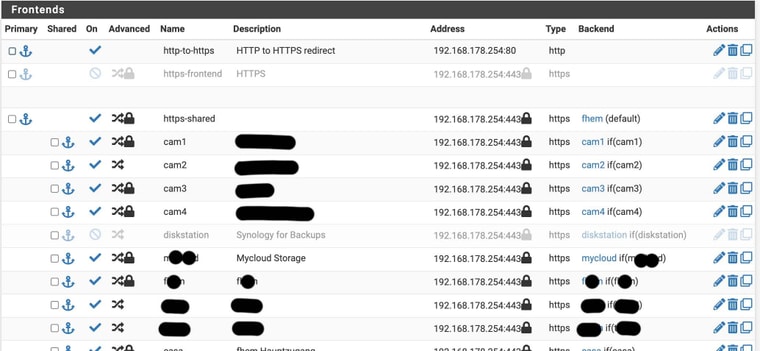

Ich glaube, dass ich weg muss, von dem https-Shared, was zwar die Übersicht verbessert, aber nicht adäquat gruppiert. Vermutlich brauche ich ein https-Shared für die Cams und eins für die Hausautomation usw. Pro https-Shared hätte ich dann ein Default Backend. Für die App wäre es wohl die Lösung. -

@alcamar

Das sind alles Shared Frontends?Bei mir ist alles was an eine IP geht, in einem, auch beide Ports 80 und 443.

Aber Shared Frontends sollten an sich nicht das Problem sein. Du musst nur bedenken, dass sobald eine ACL in einem Frontend zutrifft, die entsprechende Action angewandt wird und weitere Frontends nicht mehr zum Zug kommen.

Aber interessanter als die vielen Frontends sind jedenfalls die ACL und Actions darin.

-

@alcamar said in App kommt nicht durch HAProxy:

Als Nameserver 127.0.0.1 (Hätte das die pfsense erwartet 192.168.1.1)

Bei der App wird es wieder problematisch, weil ein DNS kann ich dort nicht eintragen. Ich dachte, dass OpenVPN das DNS-Problem lösen würde, tut es aber auch nicht.

Die Ping-App auf dem Handy gibt auf m.sub.domain.de eine IP in Hexa-Code zurück.Sorry ich verstehe kein Wort. Was ist kaputt? Bitte vielleicht auch einfach mal mehr deiner Aussagen mit Screenshots untermalen damit man weiß was du wo woher wie siehst, ich verstehs nämlich einfach nicht mehr.

Es kann doch jetzt nicht schwer sein, die m.blah.domain.de mal im DNS der pfSense als Host Override direkt auf den FHEM Server zu konfigurieren, das dann in die App einzutragen und von intern dann zu testen ob der Server aufgeht. Wenn ja - profit. Super - da die App innen wahrscheinlich dann einfach den internen Port automatisch anhängt und nutzt.

Und von extern zeigt der m Name dann auf die Public IP4 (via DynDNS oder wie auch immer) und landet dann mit 443 am Proxy und sollte via shared frontend dann auch auf dem FHEM landen.

Das war die Idee dahinter. Ich kenne eben die App nicht, die HomeAssistant Kiste macht aber eben was ähnliches was ich genauso nutze und weiß dass es deshalb funktioniert. Daher steckt wahrscheinlich entweder noch nen DNS Problem oder nen Proxy Knacks irgendwo. :)

-

@jegr sorry, wenn ich mich nicht verständlich ausgedrückt habe.

@jegr said in App kommt nicht durch HAProxy:

Ja und? Dann trage doch m als Hostname und sub.domain.de als Domain ein, ist ja auch korrekt so?

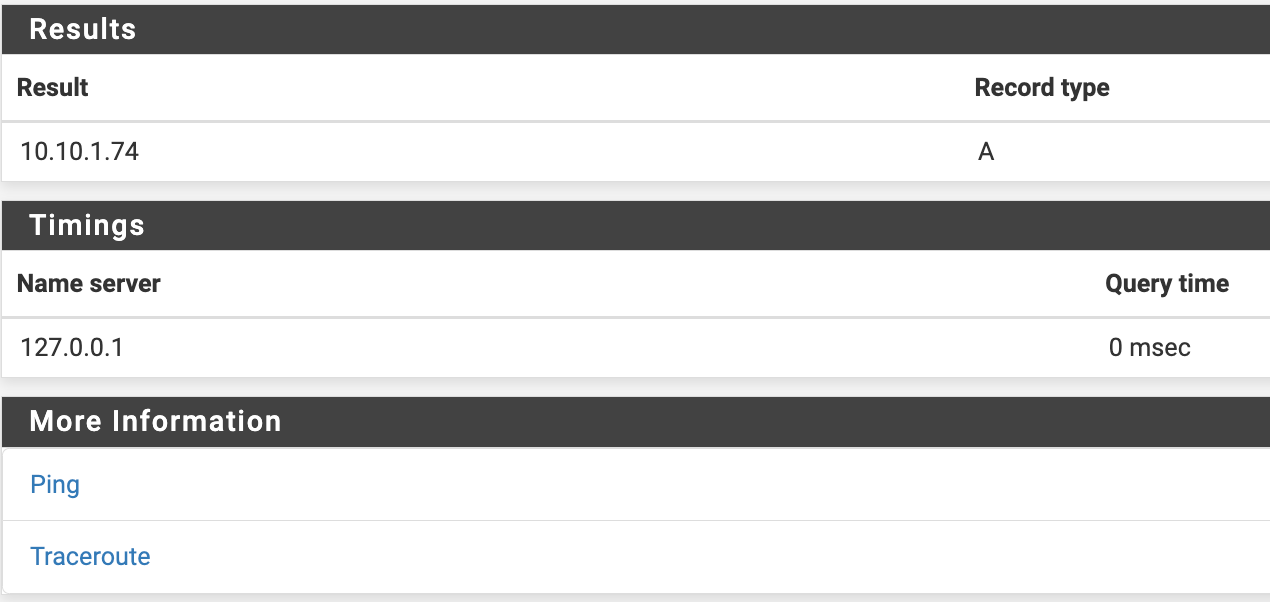

Dass es funktioniert kannst du dann mit Diagnostics/DNS Lookup testen - und dein Handy/App sollte es auch richtig auflösen bzw. die Sense als DNS haben, sonst macht der ganze Spaß natürlich keinen Sinn.das habe ich mit der m.blabla.de als input in Diagnostics DNS gemacht:

Die 10.10.1.74 die IP-Adresse des Fhem-Servers und sollte damit ok sein.

Die Adresse wird richtig aufgelöst, wenn man aus dem Internet kommt. Ist also auch ok.

@jegr said in App kommt nicht durch HAProxy:

Und von extern zeigt der m Name dann auf die Public IP4 (via DynDNS oder wie auch immer) und landet dann mit 443 am Proxy und sollte via shared frontend dann auch auf dem FHEM landen.

Leider Nein. Die App geht trotzdem nicht. Der Proxy funktioniert nur dann, wenn ich den Default Server in http-shared auf fhem umstelle, was aktuell meine "Lösung" ist. Weshalb ich denke, dass mein http-shared nicht ok ist. @viragomann hat einen für mich plausiblen Ansatz pro IP-Adresse einen http-shared zu machen.

Deinen Ansatz ohne Proxy auf diesen Server zu kommen, würde ich präferieren, aber ich bekomme das nicht hin, oder ich habe noch irgendwo einen Knoten drin. -

@jegr said in App kommt nicht durch HAProxy:

Es kann doch jetzt nicht schwer sein, die m.blah.domain.de mal im DNS der pfSense als Host Override direkt auf den FHEM Server zu konfigurieren, das dann in die App einzutragen und von intern dann zu testen ob der Server aufgeht. Wenn ja - profit. Super - da die App innen wahrscheinlich dann einfach den internen Port automatisch anhängt und nutzt.

Eine OpenVPN-Verbindung mit dem Handy zur pfsense sollte den internen Zugriff simulieren. Aber wie beschrieben, geht das auch nicht. Intern simulieren hätte ich mit WLAN-Zugriff einfacher haben können, aber mein WLAN (Fritte) läuft derzeit noch an der pfsense vorbei, bis ich für die Integration des WLANs in pfsense eine Lösung finde.

-

@alcamar said in App kommt nicht durch HAProxy:

Der Proxy funktioniert nur dann, wenn ich den Default Server in http-shared auf fhem umstelle, was aktuell meine "Lösung" ist. Weshalb ich denke, dass mein http-shared nicht ok ist.

Welche Regeln sind da drinnen?

Eine OpenVPN-Verbindung mit dem Handy zur pfsense sollte den internen Zugriff simulieren. Aber wie beschrieben, geht das auch nicht

Hast du den internen DNS im OpenVPN Server bereitgestellt?

Wenn es der DNS Resolver ist, muss der VPN Tunnel Pool eventuell noch in den ACLs hinzugefügt werden.Andriod Geräte dürften noch zusätzliche Kicks benötigen, um den über VPN bereitgestellten DNS zu verwenden.

Welcher OpenVPN Client ist das? -

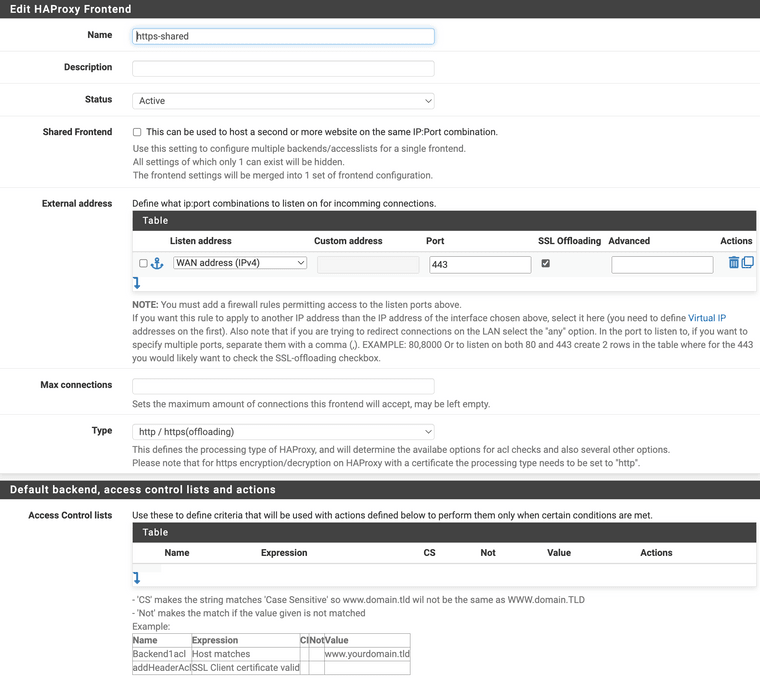

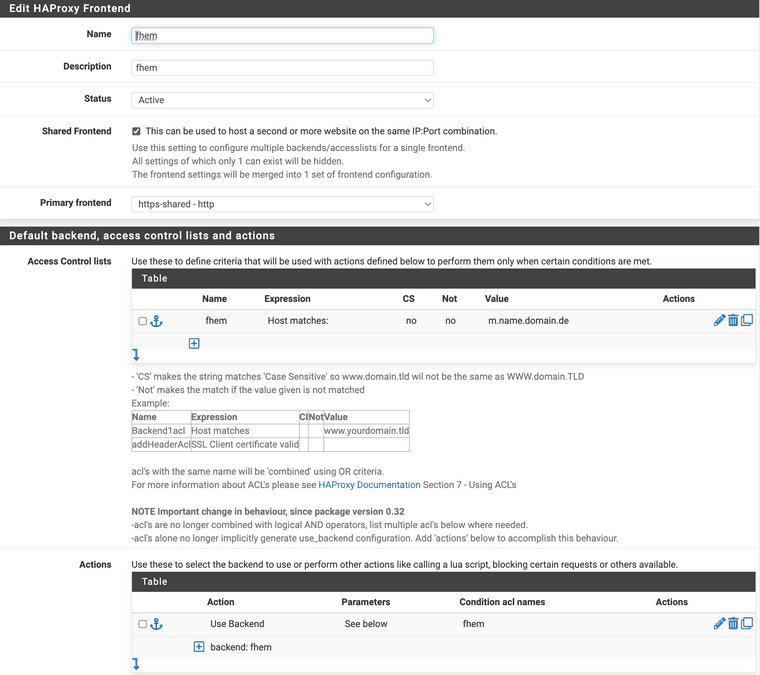

@viragomann im https-shared steht fast nichts:

Dort habe ich den Default Backend eingetragen, was aktuell die einzige Lösung ist. Auch die Zertifikate aller Server habe ich hier aufgelistet.In den einzelen Frontends ist dann die Adresse, auf die reagiert wird und der Verweis auf das dazugehörige Backend.

(Die URL im Screeshot ist ein Platzhalter)

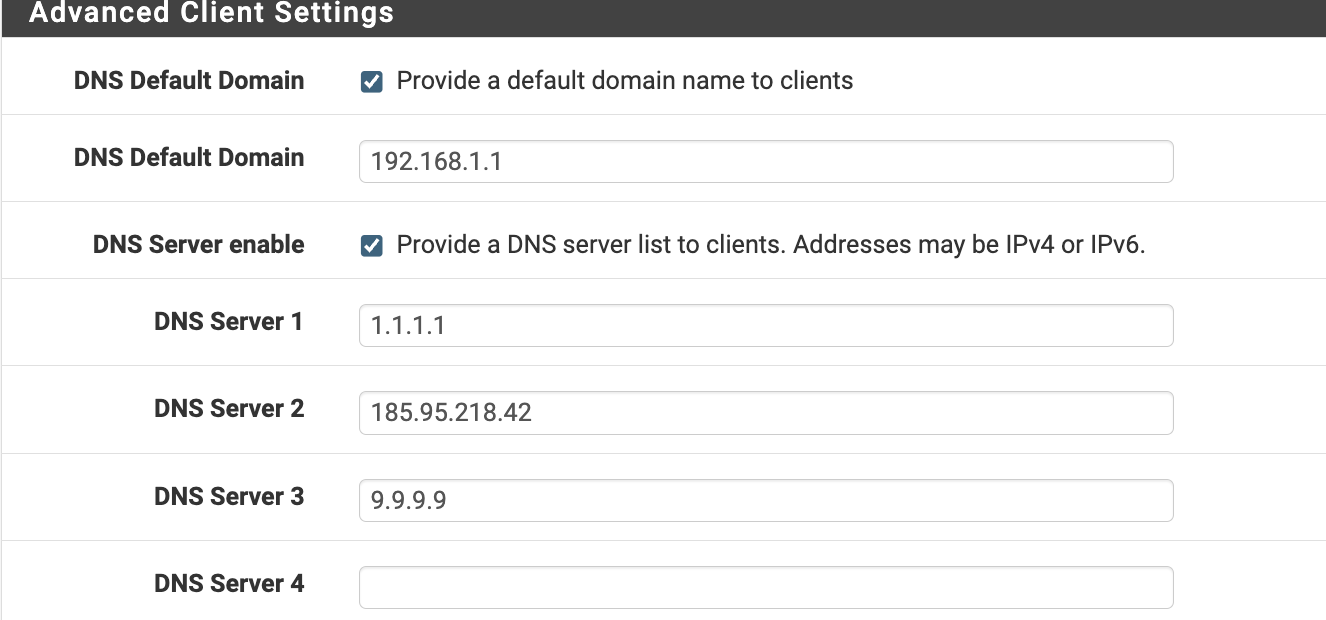

Den DNS habe ich im OpenVPN eingetragen:

@viragomann said in App kommt nicht durch HAProxy:

Wenn es der DNS Resolver ist, muss der VPN Tunnel Pool eventuell noch in den ACLs hinzugefügt werden.

das habe ich nicht gemacht. Wo trage ich den ein?

Ich nutze die App OpenVPN unter IOS.

-

@alcamar

Bei dem fhem Frontend sollte wirklich nichts schief gehen. Wenn das damit nicht auf das fhem Backend weitergeleitet wird, doch aber mit demselben als Default-Backend im https-shared, würde ich vermuten, dass ein anderes Shared Frontend die Requests abfängt, weil auf die Regel zutreffend, und auf das eigene Backend weiterleitet, oder der Hostname einfach nicht zutrifft.

Letzteres hieße, dass der Client diesen Hostnamen nicht liefert. Eher glaube ich aber, das die Regel eines anderen Frontend zuvor schon greift.Du kannst ja einfach versuchen, das fhem Frontend ganz noch oben zu setzen, vor die Cams.

(Ich glaube, nun bekomme ich eine Ahnung, wofür Shared-Frontends gut sind. Danke.

)

)Den DNS habe ich im OpenVPN eingetragen:

Mit "DNS Default Domain" ist eine Domain gemeint, nicht eine IP. Das kann bspw. deine lokale Domain sein (meinedomain.local).

Die IP ist vermutlich dein interner DNS Server. Dann gehört die bei "DNS Server 1" rein.

Ob du da wirklich noch Public DNS Server bereitstellen solltest, würde ich in Frage stellen, jedenfalls, wenn das einer auf der pfSense selbst ist, der ja vermutlich läuft, wenn die VPN zustande kommt. Also wozu?

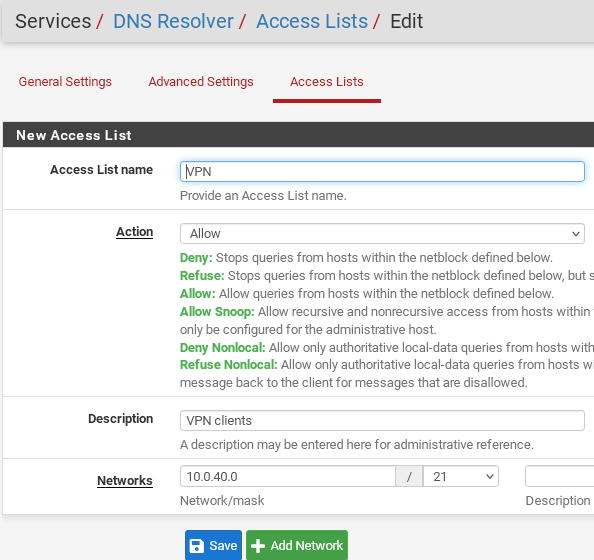

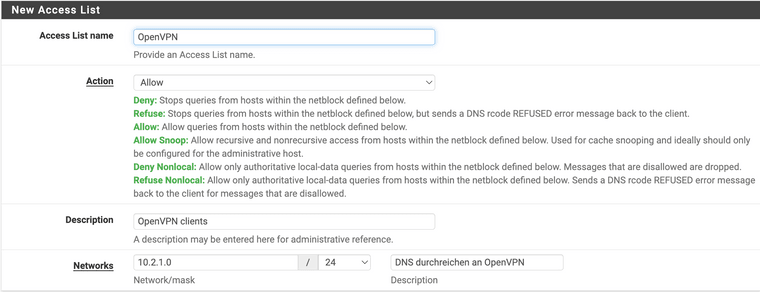

Du möchtest, dass die Clients über deinen lokalen DNS die Namensauflösung machen, damit sie die internen Host Overrides sehen. Die öffentlichen kennen diese nicht.Die lokalen Subnetze sollten im Resolver automatisch erlaubt werden, allerdings funktioniert das nicht immer nach meiner Erfahrung.

In den Resolver Settings gibt es einen "Access Lists" Tab. Da das OpenVPN Tunnel Netz hinzufügen.

War bei mir wohl auch nötig:

Du kannst die Funktion aber auch einfach von einem Client aus mit einem NS Lookup testen.

-

@viragomann said in App kommt nicht durch HAProxy:

Du kannst ja einfach versuchen, das fhem Frontend ganz noch oben zu setzen, vor die Cams.

Das leider auch nichts gebracht.

Danke für die Hinweise zu den Publich DNS Server, die nach genauer Überlegung wirklich überflüssig sind. Habe ich entfernt.

@viragomann said in App kommt nicht durch HAProxy:

In den Resolver Settings gibt es einen "Access Lists" Tab. Da das OpenVPN Tunnel Netz hinzufügen.

In der Liste hatte ich einen Eintrag für Wireguard, jedoch noch keins für OpenVPN. Auch das habe ich nun eingetragen.

@viragomann said in App kommt nicht durch HAProxy:

Du kannst die Funktion aber auch einfach von einem Client aus mit einem NS Lookup testen.

Ich habe mir dazu die App NS Lookup auf das Handy geladen. Egal was ich aus der Liste der eingetragen Host Overrides eingebe, lautet die Antwort "Unable to obtain answer records of <eingegebene domain> from name server 192.168.1.1", der mein lokaler DNS Server ist und neuerdings als DNS Server 1 im OpenVPN-Server eingetragen ist.

Das heisst doch, dass der lokale DNS gar nicht antwortet, oder? -

@alcamar

Ja, und es zeigt auch, dass der VPN Client den gepushten DNS Server schon mal zu verwenden versucht.Dass es nicht klappt könnte an einer fehlenden Route, an fehlenden Firewall Regeln oder an fehlenden ACL im DNS Resolver liegen.

Letzteres hast du ja erledigt, schreibst du.Die Route muss in auch an den Client gepusht werden mit einem Eintrag in "Lokal Networks". Der Eintrag als DNS Server macht das nicht.

Und eine Firewall Regel, die den Zugriff erlaubt, braucht es auch. -

@viragomann

Das sollte passen und damit bleiben die fehlende Route oder Regel.

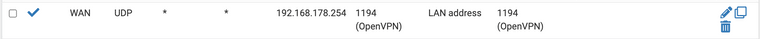

Ich habe nun das in NAT/Port Forward eingetragen:

Und die NSLookup App zeigt jetzt mehr Leben:

"Server 192.168.178.1 returned a nonautorative response in 49 msec."-

Ist das gemachte Forwarding ok?

-

Warum meldet sich nonautorative die IP der FritzBox?

@viragomann said in App kommt nicht durch HAProxy:

Die Route muss in auch an den Client gepusht werden mit einem Eintrag in "Lokal Networks".

Das konnte ich nicht prüfen, weil ich es nicht gefunden habe. Aber möglicherweise ist es gar nicht mehr notwendig.

-

-

@alcamar leider zu früh gefreut. Nachdem ich die OpenVPN-Verbindung geschlossen und neu geöffnet habe, kommt wieder die alte Meldung:

Unable to obtain answer...

Muss für heute aufgeben :-(

Copyright 2025 Rubicon Communications LLC (Netgate). All rights reserved.