Zertifikate von der pfSense automatisch auf internen Host kopieren

-

Hallo zusammen,

meine pfSense kümmert sich mit acme um die LE-Zertifikate. Das läuft auch schon länger völlig problemlos. Für den internen Host ist eine entsprechende Subdomain bei Strato angelegt und die pfSense aktualisiert diesen automatisch. ACME auf der pfSense ist in der einfachsten Variante (Standalone HTTP server) konfiguriert.

Gibt es eine Möglichkeit dass wenn nun die pfSense das Zertifikat für media.lan.meinedomain.de aktualisiert dass dieses Zertifikat automatisch auf den internen Host media.lan.meinedomain.de kopiert wird?

Mit den besten Grüßen

pixel24 -

@pixel24 Was ist denn das für ein Host, also welches OS und welcher Dienst wird angeboten?

-

@bob-dig Ubuntu-Server

-

@pixel24 Ist HAProxy keine Möglichkeit für dich?

-

@bob-dig Doch diesen benutze ich berets. Jedoch sollte beim Zugriff auf den Host aus dem LAN auch ein gültiges Zertifikat vorhanden sein.

-

@pixel24 said in Zertifikate von der pfSense automatisch auf internen Host kopieren:

Jedoch sollte beim Zugriff auf den Host aus dem LAN auch ein gültiges Zertifikat vorhanden sein.

Du solltest auch aus dem LAN auf den HAProxy zugreifen können.

-

Kannst ja auch intern ne eigene Root CA erstellen und damit deine internen Systeme ausstatten.

-

@bob-dig Ja das kann ich AAAAAABER.

Eine VM ist der Mediaserver auf welchem Jellyfin läuft. Dieser wird von mehren Clients auch gleichzeitig genutzt .... und man kann es sich schon denken was das Problem ist. Die ganzen Streams laufen über die pfSense ... und das ist alles andere ales Optimal.

-

@bob-dig das klappt in meinem Fall so nicht. Kodi mit Jellyfin-Plugin funktioniert nicht wirklich mit selbst signiertem Zertifikat.

-

@pixel24

Müssen die Streams überhaupt verschlüsselt sein?Oder müssen sie überhaupt über die pfSense erreichbar sein?

-

Hat das Plugin einen eigenen Cert Store?

Wenn der Systeme Store verwendet wird, sollte das gehen.

Bei Plex geht es ja auch. -

@viragomann said in Zertifikate von der pfSense automatisch auf internen Host kopieren:

Müssen die Streams überhaupt verschlüsselt sein?

Ja, das gibt Jellyfin so vor.

@viragomann said in Zertifikate von der pfSense automatisch auf internen Host kopieren:

Oder müssen sie überhaupt über die pfSense erreichbar sein?

Ja klar, die Jellyfin App auf dem Handy soll ja auch in der freien Wildbahn funktionieren.

Wir kommen jetzt sehr weit von der Frage weg. Nein, es funktioniert so nicht. Ich habe mit den Entwicklern im Chat viel darüber diskutiert. Mit der alten Version hat es mal funktioniert. Jellyfin braucht ein richtiges LE-Zertifikat und da ich mit ACME auf der pfSense ja diese schon habe liegt es einfach nahe dieses beim Renew auf dem Mediaserver zu übertragen.

-

Nachtrag: Bei Nutzung von Jellyfin über den Webbrowser ist das alles kein Problem. Mit dem Jellyfin-PlugIn für Kodi schon

-

@pixel24

Okay, dann wär ich bei @Bob-Dig und frag mich warum es ein Problem sein soll, alles über die pfSense laufen zu lassen.

Hast du ein paar Streams parallel laufen.Für den Fall, dass du direkt auf den Kodi Server zugreifen musst, und da die Zertifikate brauchst, wurden auch schon Vorschläge gegeben.

Die Zertifikate und prviate Keys kann man per SSH von der pfSense kopieren. Du musst sie aber auch am Server importieren können.

Alternativ kannst du eben eine interne CA mit länger gültigen Zertifikaten als LE verwenden. -

@viragomann said in Zertifikate von der pfSense automatisch auf internen Host kopieren:

Okay, dann wär ich bei @Bob-Dig und frag mich warum es ein Problem sein soll, alles über die pfSense laufen zu lassen.

Hast du ein paar Streams parallel laufen.Genau, es hängen an mehreren TV's kleine Kodi-Boxen und da wird die pfSense zum Nadelöhr

-

@viragomann said in Zertifikate von der pfSense automatisch auf internen Host kopieren:

Für den Fall, dass du direkt auf den Kodi Server zugreifen musst, und da die Zertifikate brauchst, wurden auch schon Vorschläge gegeben.

Die Kodi-Boxen selbst haben gar keine Inhalte. Die liegen alle auf dem Jellyfin-Server

@viragomann said in Zertifikate von der pfSense automatisch auf internen Host kopieren:

Die Zertifikate und prviate Keys kann man per SSH von der pfSense kopieren. Du musst sie aber auch am Server importieren können.

Das war die eigentliche Frage. Ob man diese irgendwie automatisieren kann.

@viragomann said in Zertifikate von der pfSense automatisch auf internen Host kopieren:

Alternativ kannst du eben eine interne CA mit länger gültigen Zertifikaten als LE verwenden.

Wie bereits geschrieben. Jellyfin-Kodi-PlugIn und self-signed funktioniert nicht.

-

@pixel24

Also pfSense stellt dir nichts dafür bereit. Wie gesagt, du kannst die Zertifikate und Keys per SSH (SCP) woanders hin kopieren, entweder von pfSense aus oder von einer anderen Maschine.

Das Einzeiler-Script dafür musst du allerdings selbst schreiben und einen Cron-Job erstellen.Die Annahme ist aber, dass die Zertifikate auf der pfSense auch von einem HAproxy Frontend verwendet werden. Dann liegen sie in /var/etc/haproxy/<Frontend>/ als .pem File.

Wenn nicht, hast du eher schlechte Karten. Dann werden sie nur in /conf/config.xml codiert gespeichert. Extrahieren und in ein verwendbares Format umwandeln wäre etwas komplizierter.Rein als ACME Client für andere Geräte ist pfSense eben nicht geeignet.

Ein certbot läuft aber vermutlich auch auf Ubuntu ganz gut. -

ok dank. Ich denke ich habe eine Möglichkeit gefunden. Ich teste das.

-

Ich mache lets encrypt direkt auf den Hosts, alles andere ist mir zu kompliziert.

-

@viragomann said in Zertifikate von der pfSense automatisch auf internen Host kopieren:

Wenn nicht, hast du eher schlechte Karten. Dann werden sie nur in /conf/config.xml codiert gespeichert. Extrahieren und in ein verwendbares Format umwandeln wäre etwas komplizierter.

Das stimmt so nicht.

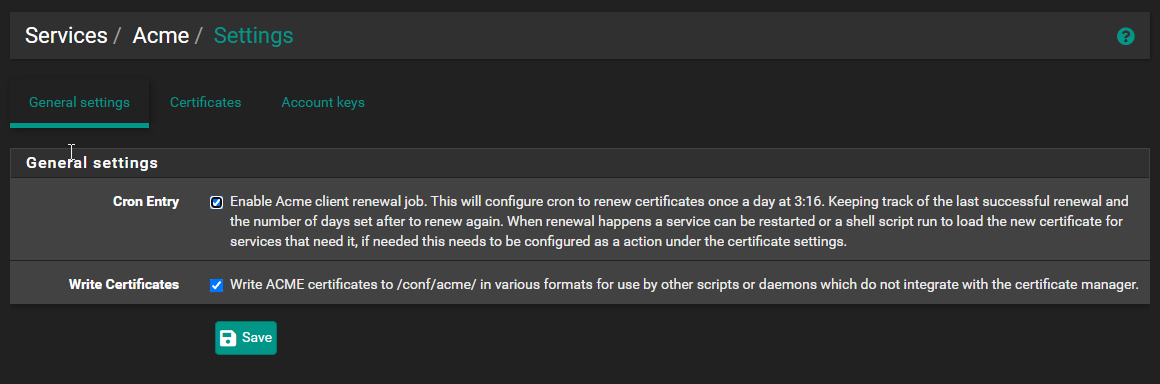

Das ACME Plugin stellt in seinen General Settings die Funktionalität problemlos zur Verfügung. Anhaken und dann einfach aus /conf/acme die Zertifikate per SSH auf die Ubuntu Möhre ziehen ist da überhaupt kein Problem, egal ob HAproxy oder nicht. Das kann ACME schon seit langem, es wird nur gern übersehen :)

Die Zertifikate liegen dort alle "flach" im Verzeichnis nebeneinander und haben als Namen den gleichen, den sie in der UI als Name haben. Also bspw. TestCert als Name erzeugt hier

TestCert.all.pemTestCert.caTestCert.crtTestCert.keysowieTestCert.fullchainsind alle vorhanden und können genutzt werden.Cheers