Маршрутизация openvpn клиентов

-

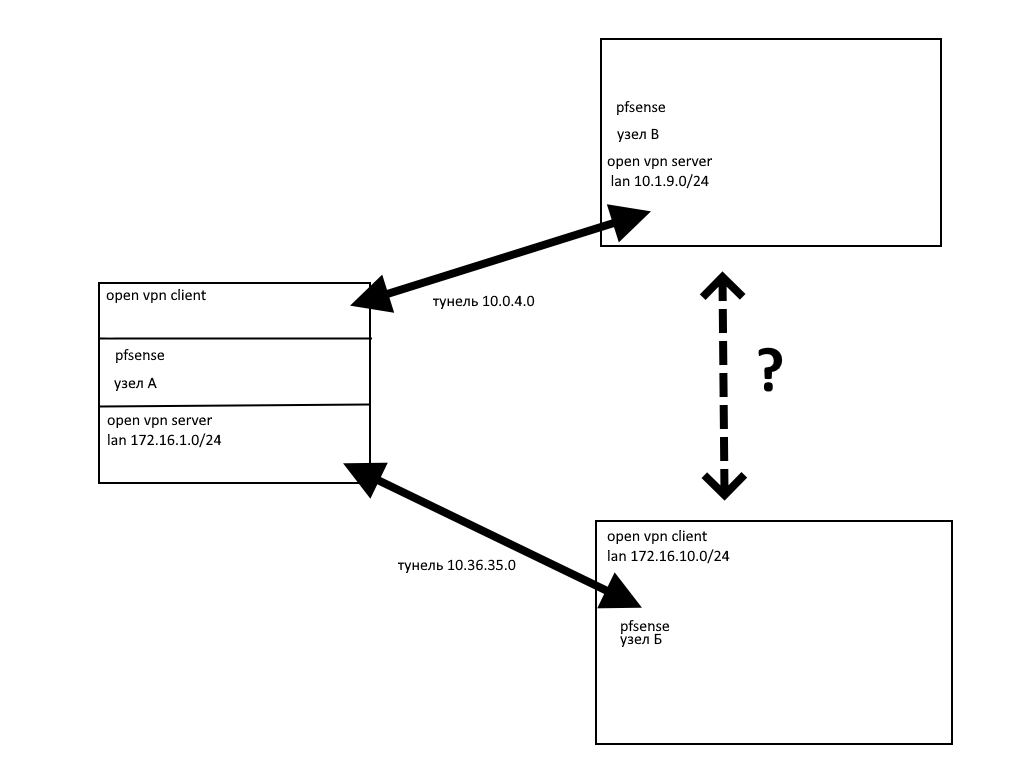

Подскажите пожалуйста или киньте инструкцию. Схема следующая. Имеется pfsense в центральном офисе. Назовём его узел А. На нём поднят openvpn сервер peer to peer (shared key). Локальная сеть 172.16.1.0/24

Pfsense филиала (узел Б) является для него openvpn клиентом. Локальная сеть 172.16.10.0/24. Из одной сети в другую можно попасть без проблем в обе стороны.

Так же имеется pfsense вышестоящего офиса (узел В). Локальная сеть 10.1.9.0/24. Узел В выступает openvpn сервером для узла А. Из В в А тоже доступ в обе стороны без проблем.

Так вот мне нужно попасть из сети узла Б в сеть узла В через узел А. Подскажите как это правильно настроить.

Пробовал прописать в настройках openvpn сервера узла А в custom options команду route 10.1.9.0 255.255.255.0 но это не помогло. -

@rline Неужели никто не делал такого?

-

@rline said in Маршрутизация openvpn клиентов:

Пробовал прописать в настройках openvpn сервера узла А в custom options команду route

А если в настройках клиента прописать обратный маршрут?

-

@pigbrother В настройках клиента, который узел Б? И какой именно обратный маршрут?

-

Добрый.

@rline

Рисуйте схему. -

-

@rline По идее, нужно узлу В добавить маршрут в узел Б указав шлюзом А. Для узла Б добавить маршрут в узел В указав шлюзом А.

@rline said in Маршрутизация openvpn клиентов:

поднят openvpn сервер peer to peer (shared key).

От shared key пора отказываться, он пока поддерживается, но как долго - вопрос.

OpenVPN Shared Key Tunnels Deprecated – They still work, but will trigger warnings in the logs and GUI.

https://docs.netgate.com/pfsense/en/latest/releases/2-7-0.html

Да и "правильный" сервер "с сертификатами" намного удобнее в управлении маршрутами - все делается на сервере.