DSL<->Fritz!Box 7490<->Pfsense (mit Wireguard Server)

-

Guten Tag,

ich habe dieses Wochende vergebens versucht einen Wireguard VPN Server auf der Pfsense zum laufen zubekommen.

Vorbereitet wurde folgendes:- Pfsense auf der Fritz!box als exposed Host eingetragen

- Wireguard Server nach offizieller Anleitung auf der Pfsense eingerichtet

- Firewall Regeln erstellt

- Verbindung mit verschiedenen Clients probiert, auch von externem Netz.

leider vergebens.

Was ich vermute, dass ich ein Doppel Nat wegen der Fritz!box und der Pfsense habe. Weswegen die Rückroute vll nicht geht.

Korrigiert mich wenn ich da falsch liege, wenn weitere Infos benötigt werden kann ich diese bereitstellen.Mit Freundliche Grüßen

Daniel -

@Daniel-Su In der Fritzbox reicht es nicht, die pfSense als Exposed Host einzutragen. Zusätzlich muss eine statische Route zu pfSense eingetragen und in pfSense NAT deaktiviert werden. Dann läuft es seidenweich.

-

@blackmice said in DSL<->Fritz!Box 7490<->Pfsense (mit Wireguard Server):

@Daniel-Su In der Fritzbox reicht es nicht, die pfSense als Exposed Host einzutragen. Zusätzlich muss eine statische Route zu pfSense eingetragen und in pfSense NAT deaktiviert werden. Dann läuft es seidenweich.

Antworten

Das ist nicht korrekt.

Das Doppel-NAT etc. ist überhaupt kein Problem. Es muss keine Route gebastelt oder sonst irgendwas an der Fritzbox verbogen werden damit es "weich" läuft. Die Fritzbox hat immer noch einen essentiellen Fehler bei der Einrichtung von Exposed Hosts.

Das ist auch keine Aussage à la "Quelle: Trust me Bro"

sondern kann ich gern jeden 2. Freitag wieder während der Usergroup demonstrieren. Sowohl mit einer Kabel- als auch mit einer DSL Fritzbox. Irgendwelches Doppel-NAT abzuschalten weil das "böse" ist, ist an der Stelle einfach unnötig. Zudem ist Abschalten von NAT in der pfSense eher ein Schritt, der unnötige Informationen an die Fritte übermittelt - nämlich wie viele interne Geräte es gibt etc - und wenn das eine Providerbox ist, dann traut man der normalerweise eben genau nicht und möchte keine Daten geleakt haben.

sondern kann ich gern jeden 2. Freitag wieder während der Usergroup demonstrieren. Sowohl mit einer Kabel- als auch mit einer DSL Fritzbox. Irgendwelches Doppel-NAT abzuschalten weil das "böse" ist, ist an der Stelle einfach unnötig. Zudem ist Abschalten von NAT in der pfSense eher ein Schritt, der unnötige Informationen an die Fritte übermittelt - nämlich wie viele interne Geräte es gibt etc - und wenn das eine Providerbox ist, dann traut man der normalerweise eben genau nicht und möchte keine Daten geleakt haben.Das Problem ist oft Folgendes:

Wir der EH über ein Gerät erstellt, was in der internen "Home" Netzverwaltung der Fritte schon erkannt wurde, dann funktioniert in vielen Fällen der EH nicht sauber. Erkennt man auf der Sense schnell am Packet Capture am WAN, der genau NICHTS ankommen sieht.Abhilfe schafft das das komplette löschen des EHs, dann die "Home" Verwaltung der Box komplett aufräumen, dass kein Gerät mehr drin ist. Am Besten derweil die pfSense noch abgeklemmt lassen. Nur einen Client wie WLAN oder LAN anschließen. Dann EH und Netzwerwaltung löschen damit alles sauber ist. Im Weiteren legt man dann den Exposed Host neu an, allerdings NICHT über das Dropdown von einem Gerät das es auf der Fritte schon gibt, sondern man nimmt "IP Adresse" und trägt die fixe statische IP4 ein, die man der Sense später gibt (oder die man schon vorbereitet hat). Bspw. die 192.168.178.2

Dann speichern und Exposed Host und Co aktivieren, Pingen etc. erlauben. Jetzt erst schließt man die Sense neu an (die schon am WAN auf die IP konfiguriert ist) und prüft auf der Sense auf der Shell oder UI den Packet Capture ob nun der Traffic auch sauber ankommt. Im Normalfall sollte man nach dem Einstecken der Sense jetzt auf dem WAN plötzlich Traffic bekommen weil die Fritte jetzt nicht mehr an irgendein dubioses internes Object mit MAC und Gebimmel den Traffic versucht zu schieben, sondern einfach stumpf an eine IP ganz egal was für eine MAC. Dadurch ist der ganze Kram auf AVM Seite weniger fehleranfällig und funktioniert plötzlich wo es vorher kein Durchkommen gab.

Sollte also mal wieder jemand mit einer Fritzbox von AVM Probleme beim Exposed Host haben, erst einmal diese Variante versuchen und vor allem auf dem WAN der pfSense nachsehen ob nun sauber Traffic ankommt (sollte man allein schon daran sehen, dass die default block rule in den Filter Logs direkt danach volle Dröhnung bekommt und jede Menge Kram blockt).

Kleines Addon noch dazu: Die Fritte macht auch zyklisch ständige Checks auf Port 80/443 der Sense. Sie prüft da für ihr komisches Dashboard ob ein internes Gerät Dienste anbietet damit es in der Fritz UI angezeigt werden kann damit man da schön draufklicken kann. Nervt und ist unnötig. Kann man auf dem WAN dann mit einer "no log" Regel blocken um den Spam wegzubekommen.

Cheers

-

Nur so mal als Frage.

Hast du schon mal versucht die Fritzbox zu "Modem Only" zu degradieren?

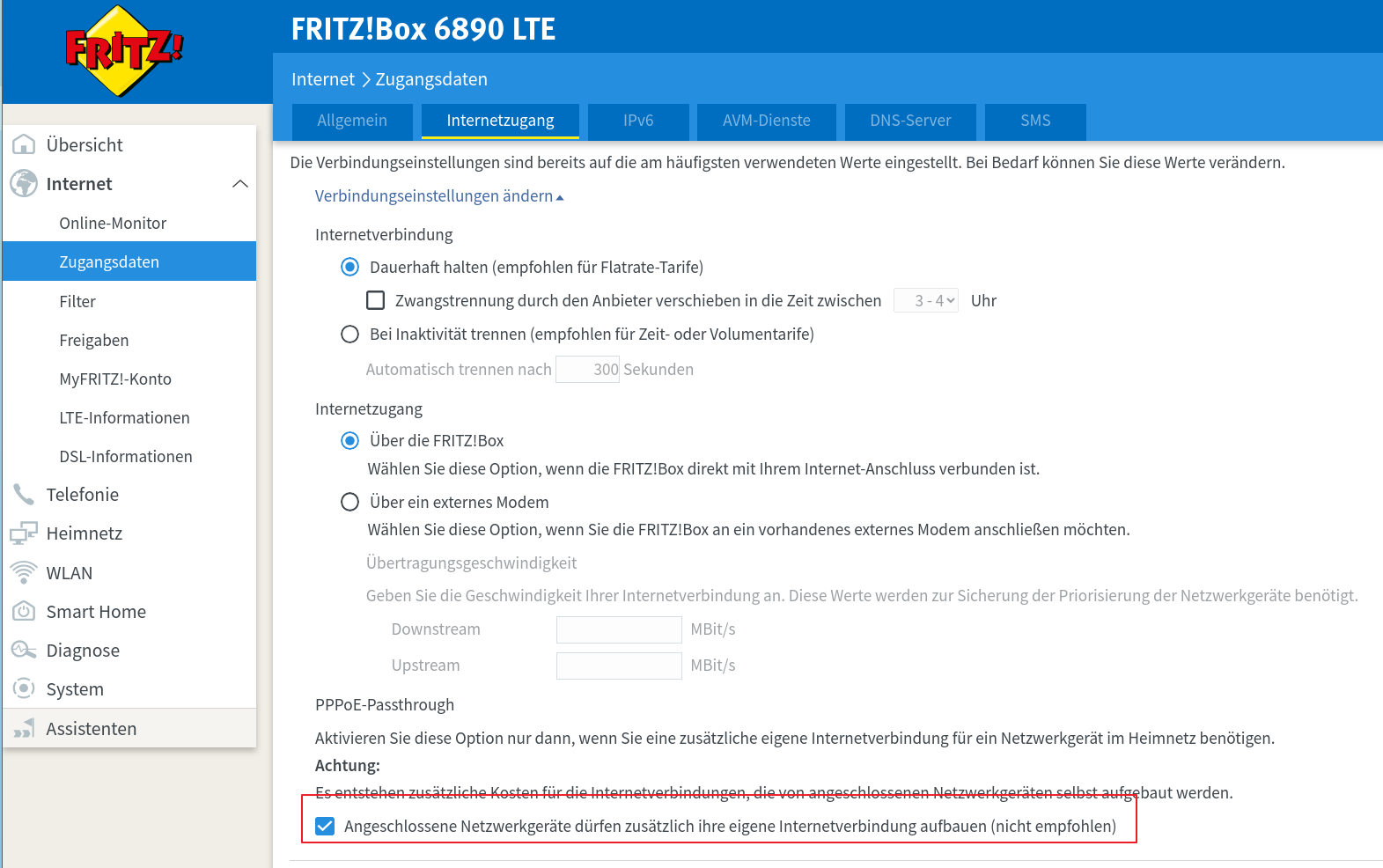

Grade bei DSL geht das an sich wunderbar.Einfach den PPPoE-Passthrough Modus aktivieren und bei der Fritte selbst NICHT Valide Zugangsdaten hinterlegen um zu verhindern, dass sich die Fritte selbst einlogged.

Dann auf der pfsense nen PPPoE WAN Interface mit deinen Einwahldaten anlegen und die ganze Einwahl läuft direkt ohne doppeltem NAT oder Ähnlichem direkt über die pfsense.Läuft bei mir seit Jahren wunderbar. Ich persönlich mag kein doppeltes NAT. Das kann beim Onlinezocken schon mal so richtig nerven.

Hatte zu dem schlimmste Netflix Performanceprobleme trotz dicker Leitung, als die Fritz noch mein Gateway gespielt hat. Seit Umstellung auf pfsense native gab es schlagartig keine diesbezüglichen Probleme mehr. -

@JeGr Danke für die Info, bion leider erst heute dazu gekommen dies durch zutesten.

Klappt jetzt ohne Probleme, kann ich nur weiterempfehlen. -

@Daniel-Su Super.

Die Fritte ist da leider sehr bekloppt was ihren Exposed Host angeht, wenn das umschifft ist, klappts aber wunderbar.

Es gibt aber keinen direkten Grund (man kanns machen) eine Route auf Fritte für die FB einzutragen geschweige denn NAT auf der Sense zu Gunsten der FB auszumachen. Warum auch, ich will die FB im Besten Fall überhaupt nicht nutzen, dann packe ich da auch keinerlei Daten von mir rein, und bei ausgeschaltetem NAT auf der Sense würden alle Geräte aus dem Netz auf der FB auftauchen. Schön für den Provider, geht ihn aber nix an. Und da die gern mal nach updates die Firmware wipen und resetten, habe ich da überhaupt keine Lust drauf, dass dann nichts mehr geht ;)

Darum die Fritte so wenig wie möglich konfigurieren, exposed Host rein und gut - außer wir reden noch von SIP und SIP Clients aus dem internen Netz, dann gibts noch 1-2 kleine Sachen die man vllt möchte, aber sonst - nope :)

Cheers

-

Ich erlaube mir, mich hier mit rein zu hängen. Für einen Kunden soll ich eine gute Lösung finden, um seine Situation zu bereinigen:

er hat eine FRITZ!Box 6591 Cable unter FritzOS 7.57 an einem Vodafone-Kabel-Anschluss, und möchte VPNs betreiben, da erscheint mir die Variante mit dem "Exposed Host" als sehr passend. Ich habe keine praktische Erfahrung mit Fritz-Boxen, daher hole ich mir da gerne Erfahrungswerte von erfahreneren Leuten.

Ich werde das mit dem Exposed Host vorschlagen, und dann mal versuchen, eine pfSense auf einem ESXi dort zu plazieren.

Wenn ich die hier beschriebenen Hürden bei der Einrichtung gut umschiffen kann, sollte das ja recht flott gehen, eine von außen erreichbare pfSense-VM an den Start zu bringen.danke vorerst, Stefan

-

This post is deleted!