OpenVPN между PFSence и Keenetic

-

День добрый.

Нужна помощь зала.

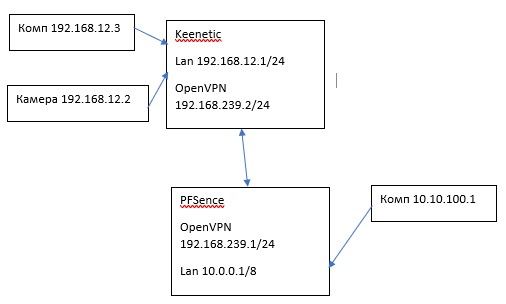

Есть PFSence, на нем поднят OpenVPN сервер.

Есть Keenetic, на нем клиент.

Связь поднимается, но проблема в том что хосты со стороны PFSence не видят хостов со стороны Keenetic.

В обратную стороны все прекрасно видится. Грубо говоря, если смотреть по рисунку, то комп 10.10.100.1 не видит камеру 192.168.12.2, при этом комп 192.168.12.3 прекрасно видит комп 10.10.100.1

В нете находил подобные проблемы, но так ничего не и не получается.

КМК, возможно, проблема в маршрутах.

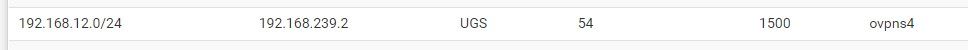

При поднятом VPN в маршрутах на PFSence запись есть

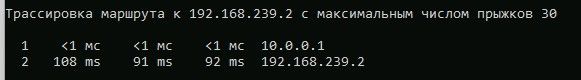

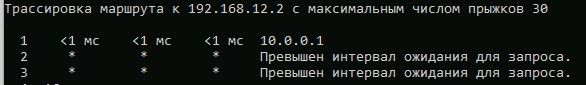

А вот tracert-ы с хоста 10.10.100.1 выдают вот такие картинки

Почему трасерт на 192.168.12.2 не идет? Куда рыть?

Проблема не в правилах, мне кажется, ибо трасерт и пинг на 192.168.239.2 идет

Если надо какие-то скрины настроек - скажите, я скину. Просто настройки одного только ВПНа это такая портянище...Заранее спасибо.

-

@CrazyMax said in OpenVPN между PFSence и Keenetic:

хосты со стороны PFSence не видят хостов со стороны Keenetic

Есть ли на Кинетике разрешающее правило на интерфейсе Open VPN для сети 10.0.0.0/8?

-

@pigbrother

Есть.

Но как я писал меня смущает именно вот такой момент. Если я правильно понимаю, то трасерт на 192.168.12.2 должен выглядеть так:

10.0.0.1

192.168.239.2

192.168.12.2

Или это не точно?Просто если это так, то затык однозначно в PFSence, потому что 192.168.239.2 видится.

Если прыжок должен быть с 10.0.0.1 сразу на 192.168.12.2 ну тогда, возможны варианты :( -

@CrazyMax

Когда-то решал подобный вопрос так:Вроде решил вопрос. Проблема в том, что КинетикОС включает NAT для всех(?) исходящих интерфейсов, по крайней мере для OpenVPN - точно.

Лечение, CLI:

1.no ip nat Home - отключает NAT глобально (?)

2.ip static Home GigabitEthernet1 - Включает NAT на нужном интерфейсе. GigabitEthernet1 - мой интерфейс, смотрящий в интернет. Посмотреть название нужного интерфейса можно в CLI - show interface

3. Если все заработало - system configuration save для сохранения настроек после ребута.

Ну и , как писал выше, на стороне Keentic (клиент) на интерфейсе Open VPN добавляется разрешающее правило с SRC=сеть\сети за pfSense.За подсказку спасибо пользователю Le ecureuil с форума Кинетик. Сам бы я (да и, наверное, не только я) вряд ли бы догадался, что ip static - это включение NAT ))

https://forum.netgate.com/topic/160258/openvpn-keenetic-%D0%BD%D0%B5-%D0%B2%D0%B8%D0%B4%D0%BD%D0%BE-%D1%81%D0%B5%D1%82%D1%8C-%D0%B7%D0%B0-%D0%BA%D0%BB%D0%B8%D0%B5%D0%BD%D1%82%D0%BE%D0%BC/31?_=1690463555006

-

@pigbrother

Спасибо за помощь.

В принципе вопрос я решил чуть не так как хотел.

Мне нужны были только камеры за Кинетиком, что бы привязать их к регику в офисе. И поскольку интерфейс 192.168.239.2 из ПФСенса виден, то на Кинетике просто сделал проброс портов.

Но для спортивного интереса сделал во вашему рецепту, но 192.168.12.0 из ПФСенса так и не видна.И вот эта строка что значит

Ну и , как писал выше, на стороне Keentic (клиент) на интерфейсе Open VPN добавляется разрешающее правило с SRC=сеть\сети за pfSense.

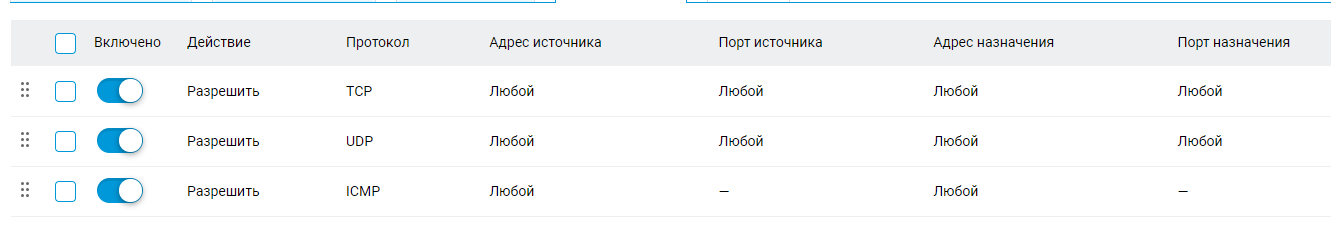

Сделать правила как я показал на скрине выше или что-то еще через CLI надо прописать?

-

@CrazyMax said in OpenVPN между PFSence и Keenetic:

Сделать правила как я показал на скрине выше или что-то еще через CLI надо прописать?

По идее ваши правила разрешают вообще все. Я указывал более конкретно.

Скриншот точно для интерфейса OpenVpn?

И да, вместо указания TCP\UDP\ICMP в Кинетике можно использовать знвчение IP. Это как ANY в других системах. -

@pigbrother

Да, это скрин для ОпенВПН интерфейса.

Насчетвместо указания TCP\UDP\ICMP в Кинетике можно использовать знвчение IP. Это как ANY в других системах.

Спасибо. Я так и думал что скорее всего как-то можно не городить такой огород. Теперь буду знать.

Насчет сабжа - тема закрыта. Как я сказал получилось сделать пробросом портов и девайс уже стоит на точке и работает. Экспериментировать с удаленным роутером ну что-то ваще не хоцца :)

Еще раз спасибо за помощь.