OpenVPN Server für Clients

-

Hallo zusammen,

vor doch schon einiger Zeit hatte ich mal folgendes HowTo für eine Netgate SG-3100 erstellt:

[HowTo] OpenVPN Server für Clients

Ich habe nun die Möglichkeit eine komplett neue Netgate Appliance 7100 einzurichten. Ich würde nun gerne einen OpenVPN Server inkl. CA analog dem bestehenden Guide einrichten und kann im Anschluss das ganze wieder als HowTo hier im Forum bereitstellen. Eventuell wäre es für den ein oder anderen Interessant.

Bevor ich mir aber die Mühe mache lohnt es sich ein neues HowTo zu erstellen oder sind die damaligen Einstellungen noch State-of-the-Art? Ich habe gesehen das doch einige Einstellungen neu dazu gekommen sind und das sicher nicht ohne Grund.

-

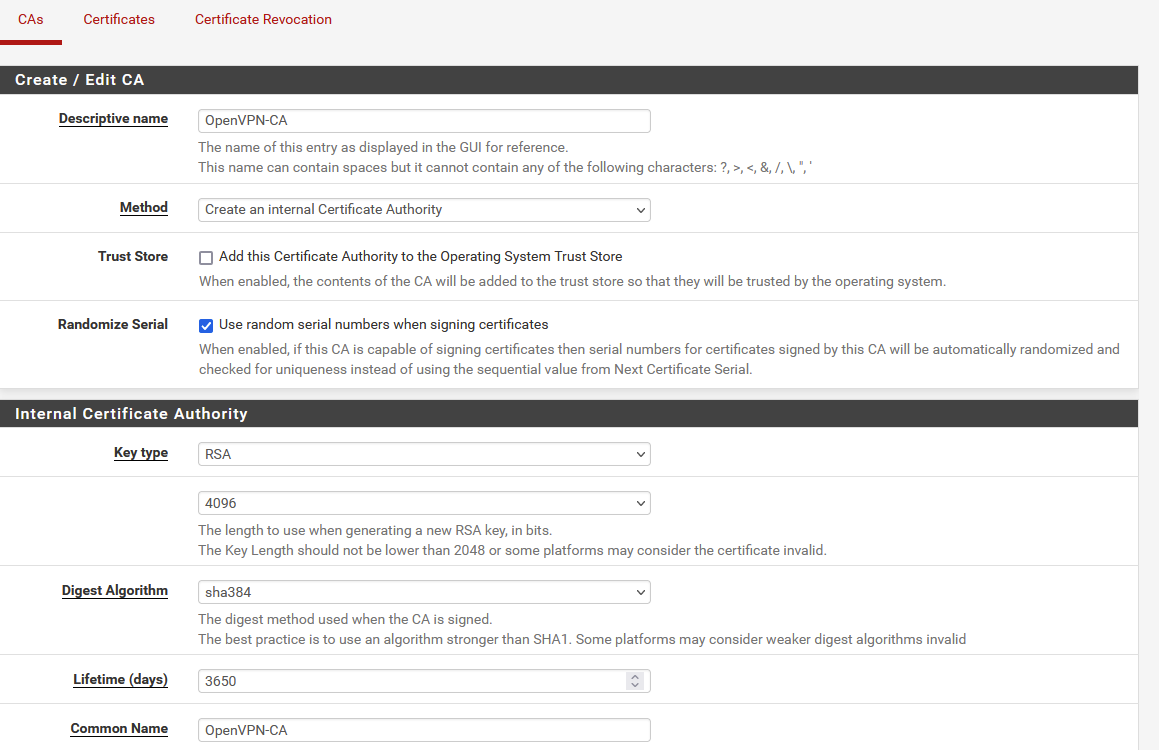

Die ersten Fragen die ich hätte beziehen sich auf das erstellen der CA. Zur Info die CA soll nur für OpenVPN verwendet werden...

- Sollte man "Randomize Serial" aktivieren? Klingt für mich logisch das immer zu aktivieren?

- Key type RSA oder ECDSA?

- Wenn RSA Keysize 4096 oder höher? Wenn ECDSA secp384r1 oder secp521r1?

- Digest Algorithm sha384 oder höher?

-

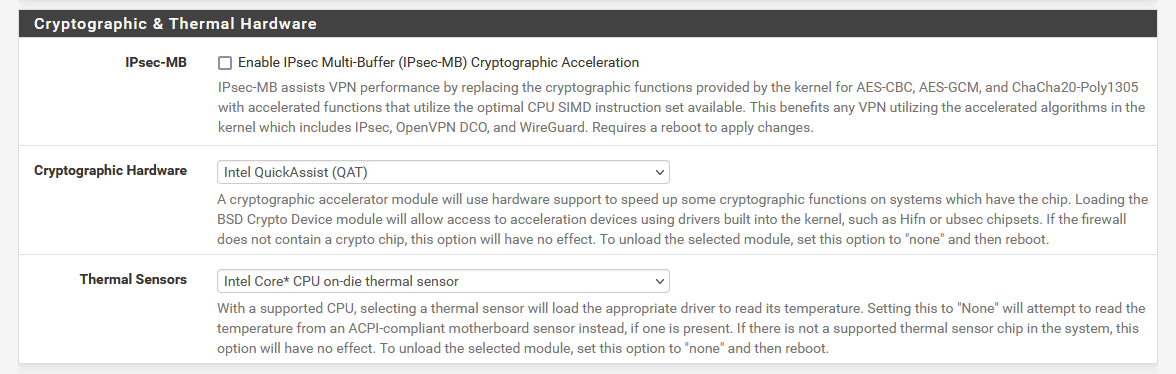

Eine weitere Frage wäre was ist die "Beste" Cryptographic Hardware für mein vorhaben? Voreingestellt ist das hier:

-

@johndo said in OpenVPN Server für Clients:

Ich habe nun die Möglichkeit eine komplett neue Netgate Appliance 7100 einzurichten. Ich würde nun gerne einen OpenVPN Server inkl. CA analog dem bestehenden Guide einrichten und kann im Anschluss das ganze wieder als HowTo hier im Forum bereitstellen. Eventuell wäre es für den ein oder anderen Interessant.

Ich sehe nicht ganz den Grund für einen Guide, wenn es die Docs/Howtos von Netgate selbst gibt, aber vielleicht gibt es ja durchaus Bedarf. Ich sehe das persönlich ein wenig kritisch, weil sich die Howtos, Docs, Blogs und Co immer weiter Häufen und jeder irgendwas anders bastelt und schraubt und irgendwann stehen dann wieder alle im Kreis und keiner weiß, was man denn dann jetzt tun soll. Am Schlimmsten sind dann die dutzenden (teils sehr schlechten/invollständigen/falschen) VPN Anbieter Tutorials. Darum rate ich da zur Vorsicht, aber ansonsten dokumentiere gerne mit.

@johndo said in OpenVPN Server für Clients:

Die ersten Fragen die ich hätte beziehen sich auf das erstellen der CA. Zur Info die CA soll nur für OpenVPN verwendet werden...

- Sollte man "Randomize Serial" aktivieren? Klingt für mich logisch das immer zu aktivieren?

- Key type RSA oder ECDSA?

- Wenn RSA Keysize 4096 oder höher? Wenn ECDSA secp384r1 oder secp521r1?

- Digest Algorithm sha384 oder höher?

Da die CA nur für OpenVPN genutzt wird und man die Clients eh selbst deployed, kann man hier auch wählen was modern und sicher ist. Wenn man hier keine Rücksicht auf steinalte OpenVPN Versionen in veralteten Geräten, Routern oder sonstwas nehmen muss, kann man hier moderne Standards wählen.

Randomize Serial würde ich hier empfehlen, genauso ECDSA mit mind. prime256. secp384r1 oder 521 muss nicht unbedingt sein. Mehr ist nicht immer besser. Ebenso SHA256. 384 oder 512 sind auch hier nett, aber keine Pflicht. Es geht auch um Performance und Co. Daher würde ich hier auf gute Sicherheit ohne es zu übertreiben setzen.

@johndo said in OpenVPN Server für Clients:

Eine weitere Frage wäre was ist die "Beste" Cryptographic Hardware für mein vorhaben? Voreingestellt ist das hier:

Es hat einen Grund, warum die 7100 (auch wenn sie EOS ist) so ausgeliefert wird. Daran gibt es auch nichts zu ändern. QAT ist für den C3000-Atom immer noch die beste Option. In manchen wenigen Situationen kann IPsec MB ein Quentchen mehr aus der HW herausholen aber im Normalfall bzw. in der Breite wird die QAT Beschleunigung des C3k Atom besser funktionieren. OpenVPN sucht sich via OpenSSL selbständig den Beschleuniger den es nutzen kann. Wenn AES oder QAT da und enabled ist, wird es also gneutzt.

Sofern man dann bei den OpenVPN Settings nicht die Verschlüsselung signifikant absichtlich kaputt konfiguriert, sollte das passen. Auch hier gilt wenn keine Altlast mitgeschleppt wird kann hier das neueste und schnellste ausgewählt werden. Ergo GCM mit 256 und ggf. noch Chacha20 als Alternative. Das wars. CBC ist da Altlast und verhindert ohnehin, dass man DCO benutzen kann. Seit OVPN 2.6 ist das bei Clients - sofern die Konfig nicht Murks ist - eh schon aktiv. Wenn man es auf Serverseite auch noch ins Spiel bringen kann - bestens und senkt Last und erhöht Performance nochmal deutlich. Einige Vergleiche mit IPsec und Wireguard erzielen mit OpenVPN DCO sogar je nach Szenario gleiche oder höhere Geschwindigkeiten ohne das "leichte" Chaos von Wireguards Public/Private Key Konfiguration für jeden Peer.

Daher viel Erfolg :)

Cheers