Gatewaygruppe, eine IP soll nur über den ersten WAN rausgehen.

-

Hi,

ich habe an meine pfSense ein LTE-Modem angeschlossen. Bisher hatte die Maschine nur VDSL. Ich habe dann eine Gatewaygruppe erstellt und in der Firewall die LAN-Regeln so angepasst, dass das Gateway die Gatewaygruppe (WAN-Interfaces) ist.

Ich habe eine interne Telefonanlage, bei der sich die freien Anbieter wie "Sipgate" usw. auch über LTE verbinden können.

Der Telekomanschluss meldet immer SIP 408, kann also den Registrar nicht erreichen.

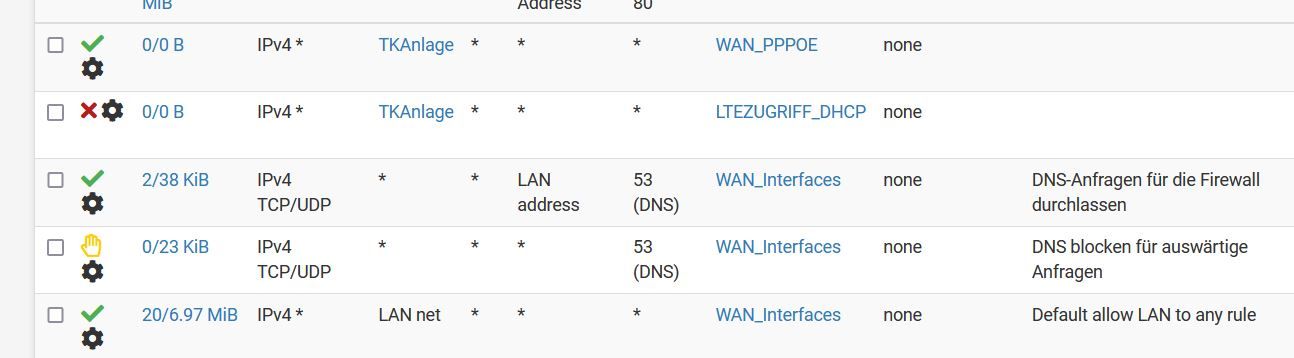

Nun habe ich zwei Regeln in der LAN-Schnittstelle angelegt, dass die Telefonanlage (Alias TK-Anlage) nur über den VDSL-Anschluss rausgeht.

Trotzdem funktioniert es nicht. Was mache ich falsch?

Danke.Gruß, Arti.

-

@Artefakt

Ich schätze, die TK-Anlage kann nun keine Hostnamen mehr auflösen.Das Gateway in der Regel ist nicht als etwas Erlaubtes zu verstehen, die Firewall-Regel wird damit auch zur Routing-Regel (Policy Routing). Jeglicher Traffic, auf den die Regel zutrifft, wird zwangsweise auf das Gateway geroutet.

Für das Zutreffen sind die Parameter Address Family, Protocol, Source- und Destination-IPs und -Ports entscheidend.Dass du eine Block-Regel mit einem Gateway angelegt hast, lässt annehmen, dass du das anders verstanden hast. Die ist nämlich sinnlos, nachdem davor eine Pass-Regel für denselben Traffic gesetzt ist.

Ein Gateway in Block- oder Reject-Regeln zu setzen ist aufgrund des oben beschriebenen Verhaltens aber generell sinnlos. Diese Regeln blockieren bzw. weisen einfach zurück.Du musst also die DNS Pass-Regel ganz nach oben verschieben.

Das Gateway in der DNS-Reject-Regel kannst du entfernen und die Block TK-Anlage kannst du löschen.So wie mit der TK-Regel verhalten sich Policy Routing Regeln generell. Sie leiten den erlaubten Traffic zu dem gesetzten Gateway.

Das gilt es zu bedenken, falls du noch anderen internen Traffic benötigst. Deine aktuellen Regeln würden beispielsweise keinen Zugriff auf ein anderes lokales Subnetz zulassen. Auch NTP auf die pfSense ist damit nicht möglich.

Wenn du nur ein Subnetz hast und nur DNS von der pfSense brauchst, wäre es sonst okay.Ich habe dann eine Gatewaygruppe erstellt und in der Firewall die LAN-Regeln so angepasst, dass das Gateway die Gatewaygruppe (WAN-Interfaces) ist.

Es wäre sinnvoller und einfacher gewesen, die Gatewaygruppe in System > Routing > Gateways als Default gateway zu setzen. Dann können die Regeln unverändert bleiben, und auch die pfSense selbst hätte einen Nutzen von der Gatewaygrupppe, bspw. für die Namensauflösung.

Wenn da eines der Gateways gesetzt ist, würde das bedeuten, wenn dieses offline geht, funktioniert dein DNS nicht mehr. -

@viragomann Hi, ich wollte es genau so machen, dass ich im Bereich System---Routing einfach das Gruppengateway eintrage. Aber in der pfSense-Doku steht, dass Load Balancing damit nicht funktioniert. Nur Ausfallsicherheit (also ein Gateway auf Tier1, das andere auf Tier2).

Ist das doch nicht so?Wenn ich also die Gruppe zum Default-Gateway mache, dann brauche ich in den Regeln das Gateway gar nicht einzustellen?

Ich hatte mich an dieser zusätzlichen Anleitung orientiert, der hat da Beides gemacht (also die Gatewaygruppe eingestellt und gleichzeitig die Gatewaygruppe in die Regeln eingeführt):

AnleitungDas mit den Regeln habe ich tatsächlich falsch verstanden gehabt, nun wird mir das klar.

Danke.

Gruß, Arti. -

@Artefakt said in Gatewaygruppe, eine IP soll nur über den ersten WAN rausgehen.:

ich wollte es genau so machen, dass ich im Bereich System---Routing einfach das Gruppengateway eintrage. Aber in der pfSense-Doku steht, dass Load Balancing damit nicht funktioniert. Nur Ausfallsicherheit (also ein Gateway auf Tier1, das andere auf Tier2).

Das steht tatsächlich da. Wieder was gelernt. Klingt zwar für mich nicht logisch, aber wenn es Netgate schreibt, wird was dran sein.

Die zitierte Anleitung ist demnach aber auch nicht korrekt. Laut den Docs müssen die Gateways in einer als Default gesetzten Gruppe unterschiedliche Tiers haben.

Dann bleibt nur Policy Routing, um den Upstream-Traffic zu verteilen, und es braucht also die Gateways in den Regeln.

-

@viragomann Hi, ja, das würde jetzt auch funktionieren. Ich habe es getestet. Das mit der Telefonanlage klappt nun auch.

Jedoch habe ich intern einige Server (Nextcloud, Bookstack,...), die sofort nicht mehr erreichbar sind, wenn ich die Regel nach Anleitung verändere (im Bereich Advanced das Balanced-Gateway einstelle). Dann balanced er zwar, aber gebe ich eine Adresse z.B. des Nextcloud-Servers ein, ist der nicht mehr erreichbar.Nehme ich das Gateway wieder heraus, ist er sofort wieder von außen erreichbar.

Die Server sind per Portforwarding gemapped.

Ich weiß momentan nicht, was ich ändern muss.

Danke.

Gruß, Arti. -

@Artefakt

Hi,

die Firewall-Regeln, die den eingehenden Traffic erlauben, müssen auf den Interfaces definiert sein, nötigenfalls eben auf beiden.Es darf keine Pass-Regel auf einer Interface-Gruppe oder eine Folating auf den eingehenden Traffic zutreffen!

Überprüfe das mal. Ggf. aktiviere das Logging der Regeln und schaue dann im Log, welche Regel den Traffic erlaubt.

-

Es dürfen auch keine WANs zu einer Interface Gruppe gebündelt werden, sonst wird bei Regeln das eingehende Interface nicht mehr sauber getracked.

Solange Port Forwards auf den einzelnen Interfaces sind (WAN1/WAN2) sollten diese funktionieren. Allerdings wäre mir neu, dass es so gängig ist, dass LTE von extern erreichbar ist. Entweder hast du da nen extra/guten Tarif oder ich würde das kontrollieren, LTE verwendet meistens IP6/private IP4s um Cell Roaming zu machen, da käme im normalen Modus keinerlei Traffic jemals von extern bei dir an, egal was du für DynDNS und sonstigen Zauber machst.

Ansonsten ist seit 2.6/2.7 auch relevant, wie die Gateway Fallback Einstellungen in den Advanced Settings konfiguriert sind, also ob GWs oder Regeln ignoriert werden, wenn das GW down ist. Sonst klappt die Regel nie so wie du es dir vorstellst.

Outbound Load Balancing hat meiner Erfahrung nach noch nie wirklich toll funktioniert, da heutzutage viel zu viel Session/IP based abgehandelt wird und es Dienste auf den Tod nicht ausstehen können, wenn plötzlich während der Verbindung nach ner kurzen Wartezeit sich plötzlich Geräte mit ner neuen IP melden, die gerade noch anders war. Darum halte ich Loadbalancing für eher wenig sinnvoll nutzbar (außer in spezifischen Ausnahmekonfigurationen). Verteilen auf Interfaces bringt da mehr.Allerdings muss dazu auch das zweite WAN wirklich voll nutzbar sein. Ist das eingehend wirklich sauber erreichbar oder geht da nur Traffic ordentlich raus? Wie gesagt >95% von LTE ist nicht für Erreichbarkeit von extern ausgelegt.

Cheers

-

@JeGr Hi, Zugriff von außen ist kein Problem über LTE. Habe ich schon oft bei Routern gemacht, die z.B. nur ein LTE-Modem angeschlossen haben.

Muss lediglich ein Geschäftskundentarif sein und der APN muss angepasst werden (je nach Anbieter). Ich mach das meistens mit der Telekom.Es geht aber hier bei dem Router gar nicht darum, über die LTE-Leitung reinzukommen. Der Record, der beim Provider hinterlegt ist, ist die IP-Adresse des VDSL-Anschlusses. Das reicht vollkommen aus.

Ich will hier nur ausgehend eine dauerhafte Verbindung haben.Die Frage war zuletzt eigentlich nur, warum bei Hinzufügen der Policy-Regel (Standard-LAN-Regel) plötzlich eingehend nichts mehr geht. Nehm ich die Regel wieder raus, gehts sofort wieder. Irgendwas muss ich da übersehen haben.

Ich habe es letztendlich so eingestellt, wie ich es in den vielen Anleitungen im Internet gesehen habe (die ich mittlerweile alle gelesen habe).

Das ist aber letztendlich nur das, was auch in der offiziellen pfSense-Doku drinsteht.Danke.

Gruß. Arti. -

@Artefakt said in Gatewaygruppe, eine IP soll nur über den ersten WAN rausgehen.:

Die Frage war zuletzt eigentlich nur, warum bei Hinzufügen der Policy-Regel (Standard-LAN-Regel) plötzlich eingehend nichts mehr geht. Nehm ich die Regel wieder raus, gehts sofort wieder. Irgendwas muss ich da übersehen haben.

Weil da ein Gateway drinsteht und wenn da eines gesetzt ist, wird ALLES was auf die Regel zutrifft über das GW gepusht, egal ob man das möchte oder nicht. Darum muss man Sieb-weise vorselektieren, was oder was nicht über das GW soll, damit nur externer Traffic der über das IF raus soll über bleibt, der auf die GW Regel matchen kann - sonst sägt man sich die entsprechenden Funktionen ab :)

Cheers