Routing Firewall verhalten.

-

Das ist sehr schade, denn in meiner konstellation kann ich nichts filtern on Lan nur bei Wan

-

@Zapad said in Routing Firewall verhalten.:

Ich möchte das eingehende Traffik über das jeweilige Vlan interface filtern was mit der OPNSense offensichtlich nicht möglich ist.

So wie ich es verstehe, möchtest du eingehenden Traffic vom WAN zu den VLAN mit unterschiedlichen Filter belegen.

Ich weiß jetzt nicht, wie der Traffic am WAN ankommt (alles auf einer IP oder mehrere), aber wie auch immer, irgendwie musst du es auf der pfSense weiterleiten und irgendwo, vermutlich am Switch, muss der Traffic in das jeweilige VLAN geleitet werden. Das müsstest du auf die Firewall verlegen, also da schon den Traffic separieren samt gewünschten Filterregeln.

Am Switch könntest du je VLAN eine WAN IP anlegen und den entsprechenden Traffic auf diese weiterleiten.Wenn das nicht passt, braucht es mehr Infos zur aktuellen Konfiguration.

-

@viragomann

korrekt.auf dem Switch ist ein Vlan Untag nur für Default Route, das hilft bei ACL's auf dem Switch,

derselbe Port hat 3 vlan Tagged, damit die Sense zurückfindet... also Vlan Trunk.Auf der Sense dasselbe, 1 port untag und subinterfaces zu dem Vlan tagged.

Das heisst der Traffik vom Switch geht über Untag raus zu sense und soll über jeweil tag Vlan zurück, so das ich inbound Rules zu jeweiligen Vlan sentzen kann.

1 Vlan Server, 1 Vlan Client, 1 Vlan IoT.

der ganze traffik läuft aber über parent interface und ich kann mit keiner Regel da rein greifen, egal ob Subnetz, interface....in oder outbound.wie schon beschrieben, ich kann kein 10Gbe intervlan Traffik über 2,5 Gbe Sense Routen, das macht der Switch ja in Hardware für Lau.

Einen Switch der Default Gateway per Vlan setzen kann, habe ich nicht, das ist eine Preisklasse die oberhalb meiner Finanzen steht.

-

@Zapad said in Routing Firewall verhalten.:

Das heisst der Traffik vom Switch geht über Untag raus zu sense und soll über jeweil tag Vlan zurück

Keine Ahnung, was das bezwecken soll. Wohin soll der Traffic wieder zurück? Zu einem anderen VLAN? Dass dieser über die Firewall geführt wird, wäre gerade das, was du vermeiden möchtest, wie du an anderer Stelle schreibst.

Aus deiner Beschreibung verstehe ich, das Routing zwischen den VLANs macht der Switch, andererseits möchtest du diesen aber auf der *Sense filtern?

Vielleicht könnte eine Grafik helfen, dein Vorhaben zu verdeutlichen.

Filtern kannst du sicher jeden Traffic, der die Firewall passiert, egal in welche Richtung und egal, ob Asynchronous Routing im Spiel ist oder nicht. Die Frage ist eben, ob der Traffic den Pfad über Firewall nimmt.

-

@viragomann

eigentlich ist es Einfach:beispiel an der Fritzbox:

Fritzbox ip 192.168.178.1, untag vlan oder einfach switch ip 192.168.178.2

auf dem Switch static route 0.0.0.0/0 und 192.168.178.1 also der ganze traffik geht zu fritze was der Switch nicht kennt, richtig?

und statische route zurück wenn das ziel netz sich unterscheidet.Dasselbe mit Vlans alle Vlan/subnetze gehen zu fritze was nicht lokal geroutet wird.

Auf der Fritze static router zurück nur mit angabe des Subnetzes und ip vom Switch also 192.168.178.2.Das ist normal, die angabe der static Route auf dem Router entbehrt da ja jeweils ein Vlan äquivalentes interface existiert der Router kenn ja dann das Vlan???

also vlan zb. 10 auf dem Router 192.168.10.0 und interface ip 192.168.10.2 und dasselbe auf dem Switch nir die IP 192.168.10.1 so kennen die sich

und statische Routen entfallenTraffik zum internet geht von jedem Vlan immer über 192.168.178.2 und traffik zurück über das jeweilige Vlan interface zb.192.168.10.1 Vlan 10 oder 192.168.20.1 Vlan 20 oder 192.168.30.1 vlan 30

und ich möchte den Traffik der vom internet zudem Vlan interface geht filtern was ja nicht geht, da anscheinend alles über denselben pfad geht und nicht über das jeweilige Vlan.

-

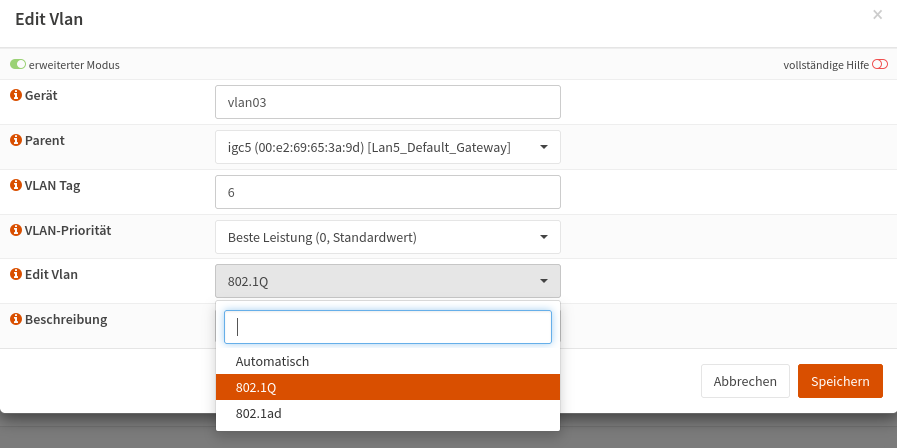

ich habe das Problem identifizieren können....

es liegt einfach daran das die Vlans die ich an der OPNSense erstellt habe, modus automatisch haben und

als 802.1ad QnQ laufen... daher die Probleme!Nachträgliche Änderung auf 802.1q bring nichts!

Eigentlich steht doch das defaultmässig 802.1q benutzt wird!!!

Das habe ich herausgekriegt in dem ich bei ACL auf dem Switch Ethertype 8100 geblockt habe.

ist das bei PFSense auch so!?

-

@Zapad said in Routing Firewall verhalten.:

es liegt einfach daran das die Vlans die ich an der OPNSense erstellt habe, modus automatisch haben und

als 802.1ad QnQ laufen.? Merkwürdig.

ist das bei PFSense auch so!?

Ich kann entweder ein normales VLAN erstellen oder ein QinQ. Das ist total getrennt und wird auf unterschiedlichen Tabs erledigt.

-

@viragomann

das ist bei opnsense so:

als erstes wenn man nicht im erweiterten Modus ist steht automatisch.... wenn ich nachträglich auf 802.1q ändere passiert eigentlich nix....

es wird trotzden in QnQ modus gesendet.ich weiss nicht ob es anders wird wenn ich die Schnittstelle lösche und als 802.1q erstelle ob es anders wird.

So wie es bei dir aussihet kann die PF sense tatsächlich Normales also /q vlan erstellen, sicher bin ich nicht da wie du sagst dasselbe gerüst bei beiden ist...

-

habe nun ein bishen nachgeforscht, anscheinend ist der Vlan Richtig.

Die Frage ist eher was ist an diesen Firewalls anders als zb Ubiqiuti ER-4?

Warum kann ich da an einen untag Gateway 3 oder mehrere Vlan definieren und den "Rückwärtigen" Traffik filtern? und an den Sensen nicht?

und Ubiquiti ist nicht der Einzige Router auch Draytek3910 Enterprise Modell macht das auch.....Also wolle ich das Schema auch hier anwenden.... aber pustekuchen.

-

Ich habe hier 13 VLANs und alle laufen als 802.1ad, QinQ ist schon speziell und hat seine Anwendungsfälle aber das per default zu setzten ist schon stark.

Bei der pfSense ist QinQ ein eigener Bereich, VLANs werden in einem anderen Reiter angelegt und sind immer 802.ad.

Aber, eine SPI Firewall, egal welcher Hersteller, hat immer Probleme mit asymmetrischem Routing.

Aus dem Grund wird ja auch immer ein Transfernetz empfehlen, über dieses redet dann die Firewall mit allem auf der Gegenstelle.In dem Fall würde das bei dir so aussehen, eine Default Route auf dem Switch mit 0.0.0.0 0.0.0.0 auf die IP der FW im Transfernetz.

Von der FW aus das CIRD Netz auf Switch Seite zu ihm routen, also so was wie 192.168.0.0 255.255.0.0 auf die IP vom Switch im Transfernetz.Dann ist aber nix mit VLAN Sup Interfaces auf der Firewall, wenn du das machst, dann hat du keine saubere Netzstruktur mehr und Pakete vom Client laufen über den Switch zur FW, dann ins Internet und wieder zurück. Jetzt aber von der FW direkt zum Client, da gibt es aber keinen State Eintrag und damit wird das Paket verworfen.

Kann man über eine Regel erlauben, dann wird ein neuer State aufgebaut, aber dann kannst du die Firewall gleich abschalten, denn du müsstest any ip permit auf dein LAN vom WAN aus zulassen.

Ja kann man machen, wenn man einen großen Honigtop aufstellen will, dann kannst aber auch gleich den Switch ins WAN hängen und brauchst die FW nicht mehr.Du kannst das so aufbauen, wenn alles hinter dem Switch das gleiche Vertrauen genießt, dann kann man hier einfach routen, doch dann hast du keine Firewall mehr dazwischen. Ist ja auch so gewollt, soll mit max Linespeed zwischen den VLANs geroutet werden, das macht dann der Core auch, dafür ist er da.

Doch will man hier was aufteilen, bist du bei Switch ACLs, die nur selten Statefull arbeiten, gibt es auch, aber das mit vollem Backplane Speed wird zum Teil teuer.Also entweder volle Power beim Routing oder Firewalling mit dem Speed den die Kiste halt hin bekommt, dazwischen gibt es nix.

Aber das hatte dir Patrick ja drüben schon erklärt.Wenn irgendwelche anderen Kisten das machen, würde ich mir über die SPI Firewall Funktion in den Kisten ernsthaft Gedanken machen, ob ich denen noch trauen würde, vermutlich nur so weit wie ich die werfen könnte.