Ipsec будь он не ладен.

-

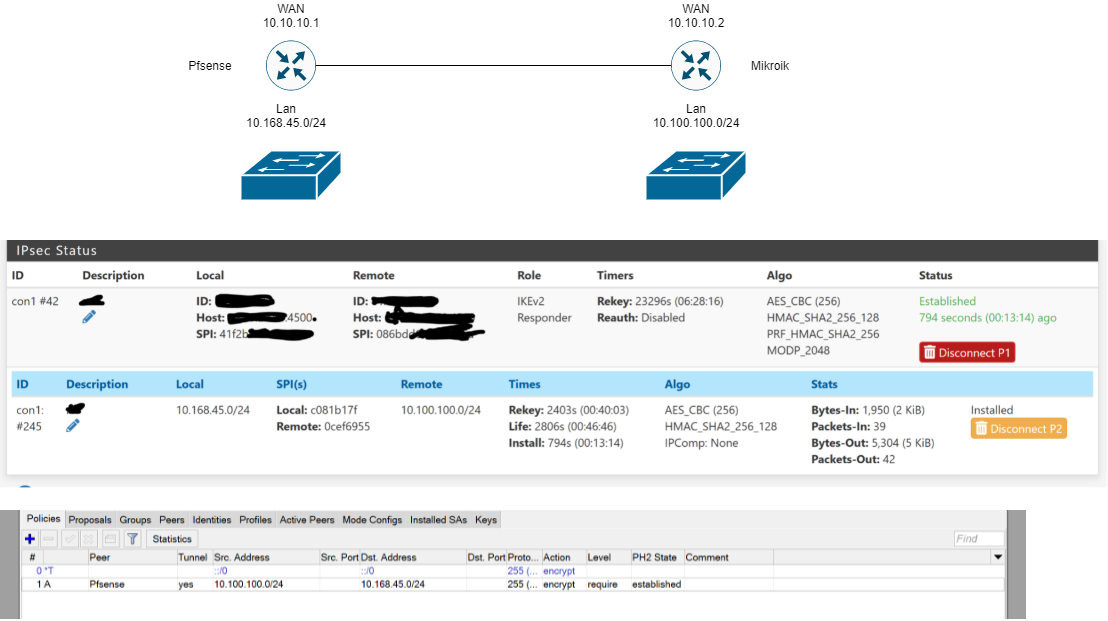

Всем привет. Ниже схема которую я пытаюсь реализовать.

Вроде как стандартная. Но ipsec подымается а вот тунель нет.

Пинг ни туда ни обратно не ходит.

Я ipsec никогда не трогал, как то не приходилось. Дайте пару хороших советов.

-

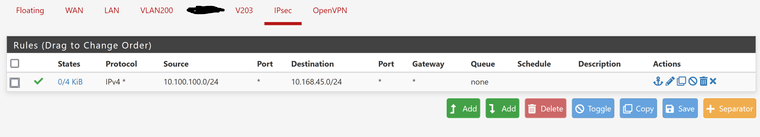

Правила проверяйте (или покажите) на lan и IPsec интерфейсах PF

пакеты бегают туда-обратно у Вас по туннелю ( видно это )

для более полной диагностики проблемы можете посмотреть (показать) , что у Вас происходит в туннеле

в консоли выполните

tcpdump -netti enc0

-

@Konstanti

Да я вижу что какие то пакеты ходят. Но складвается ощущения что в Ipsec ничего не заходит.

-

@DIMADUR

М-да , странная ситуация ( по выводу )попробуйте посмотреть , что происходит на нужном внутреннем интерфейсе в момент пинга

tcpdump -netti имя_интерфейса net 10.100.100.0/24

так Вы сможете увидеть , приходят ли пакеты от сети за Микротиком к нужному хосту , и что происходит дальше ( есть ли ответ)

покажите , Пожалуйста , вывод команды

ifconfig enc0и вот такой команды

sysctl -a | grep net.enc

-

@Konstanti said in Ipsec будь он не ладен.:

tcpdump -netti имя_интерфейса net 10.100.100.0/24

так Вы сможете увидеть , приходят ли пакеты от сети за Микротиком к нужному хосту , и что происходит дальше ( есть ли ответ)

А тут можно поподробнее. Мне нужно указать интерфейс сети 10.168.45.0/24 на пф сенс ? И пинг дать на адрес 10.100.100.0/24 за микротиком?

-

@Konstanti said in Ipsec будь он не ладен.:

sysctl -a | grep net.enc

[2.7.1-RELEASE][admin@хххх]/root: ifconfig enc0

enc0: flags=1000041<UP,RUNNING,LOWER_UP> metric 0 mtu 1536

options=0

groups: enc

nd6 options=21<PERFORMNUD,AUTO_LINKLOCAL>

[2.7.1-RELEASE][admin@хххх]/root: sysctl -a | grep net.enc

net.enc.out.ipsec_bpf_mask: 1

net.enc.out.ipsec_filter_mask: 1

net.enc.in.ipsec_bpf_mask: 2

net.enc.in.ipsec_filter_mask: 2 -

@DIMADUR

сделал пинг в обе стороны. статистика появилась после пинга с пфсенса в сторону микротика. интерфейс указал wan[2.7.1-RELEASE][admin@xxxx/root: tcpdump -netti re0 net 10.100.100.0/24

tcpdump: verbose output suppressed, use -v[v]... for full protocol decode

listening on re0, link-type EN10MB (Ethernet), snapshot length 262144 bytes

1703547494.593567 XxXXXXXXce:89 > XxXXXXXX8d:49, ethertype IPv4 (0x0800), length x.x.10.1 > 10.100.100.1: ICMP echo request, id 64059, seq 0, length 64

1703547495.596239 XxXXXXXXce:89 > XxXXXXXX8d:49, ethertype IPv4 (0x0800), length x.x.10.1 > 10.100.100.1: ICMP echo request, id 64059, seq 1, length 64

1703547496.596807 XxXXXXXXce:89 > XxXXXXXX8d:49, ethertype IPv4 (0x0800), length x.x.10.1 > 10.100.100.1: ICMP echo request, id 64059, seq 2, length 64

1703547514.342681 XxXXXXXXce:89 > XxXXXXXX8d:49, ethertype IPv4 (0x0800), length x.x.10.1 > 10.100.100.1: ICMP echo request, id 46576, seq 0, length 64

1703547515.343637 XxXXXXXXce:89 > XxXXXXXX8d:49, ethertype IPv4 (0x0800), length x.x.10.1 > 10.100.100.1: ICMP echo request, id 46576, seq 1, length 64

1703547516.349042 XxXXXXXXce:89 > XxXXXXXX8d:49, ethertype IPv4 (0x0800), length x.x.10.1 > 10.100.100.1: ICMP echo request, id 46576, seq 2, length 64 -

К стати, со стороны микротика при попытки пинговать в его сторону тишина на всех интерфейсах

-

@DIMADUR

Вопрос , что это за адрес

x.x.10.1 ?

и какое он отношение имеет к туннелю ? Если у Вас в фазе-2 указаны другие селекторы трафикаПопробуйте пинговать с какого-нибудь хоста за PF из сети 10.168.45.0/24 в сторону любого хоста за Микротиком из сети 10.10.100.0/24 и посмотрите , что будет

в идеале , Вы должны видеть вот такую картину

tcpdump -netti enc0 host 192.168.200.155 and icmp

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on enc0, link-type ENC (OpenBSD encapsulated IP), capture size 262144 bytes

1703566012.657462 (authentic,confidential): SPI 0x0b98061a: 192.168.1.99 > 192.168.200.155: ICMP echo request, id 7536, seq 11, length 64

1703566012.724823 (authentic,confidential): SPI 0xc1d54f20: 192.168.200.155 > 192.168.1.99: ICMP echo reply, id 7536, seq 11, length 64

1703566013.662409 (authentic,confidential): SPI 0x0b98061a: 192.168.1.99 > 192.168.200.155: ICMP echo request, id 7536, seq 12, length 64

1703566013.698169 (authentic,confidential): SPI 0xc1d54f20: 192.168.200.155 > 192.168.1.99: ICMP echo reply, id 7536, seq 12, length 64

1703566014.666981 (authentic,confidential): SPI 0x0b98061a: 192.168.1.99 > 192.168.200.155: ICMP echo request, id 7536, seq 13, length 64

1703566014.703726 (authentic,confidential): SPI 0xc1d54f20: 192.168.200.155 > 192.168.1.99: ICMP echo reply, id 7536, seq 13, length 64 -

@Konstanti said in Ipsec будь он не ладен.:

Вопрос , что это за адрес

x.x.10.1 ?Это WAN адрес пфсенса

-

Да и я на сколько понимаю , что должен быть какой то маршут? . я просто не вижу его нигде .

-

@DIMADUR

и куда , по-вашему, должен отправлять пакеты WAN интерфейс PF согласно таблиц маршрутизации .....?судя по всему ,Вы это видите на интерфейсе re0 ( куда-то наружу )

повторюсь (ключевое выделю)

попробуйте посмотреть , что происходит на нужном внутреннем интерфейсе в момент пинга

tcpdump -netti имя_интерфейса net 10.100.100.0/24

Попробуйте пинговать с какого-нибудь хоста за PF из сети 10.168.45.0/24 в сторону любого хоста за Микротиком из сети 10.10.100.0/24 и посмотрите , что будет

-

@DIMADUR неправильно понимаете

IPSec не работает на основе таблиц маршрутизации ...

-

@Konstanti said in Ipsec будь он не ладен.:

что происходит на нужном внутреннем интерфейсе в момент пинга

tcpdump -netti имя_интерфейса net 10.100.100.0/24

[2.7.1-RELEASE][admin@neo-sedova.neoprof.inc]/root: tcpdump -netti re1net 10.100.100.0/24

tcpdump: verbose output suppressed, use -v[v]... for full protocol decode

listening on re1, link-type EN10MB (Ethernet), snapshot length 262144 bytes

1703573846.642944 74:56:3c:cf:03:4f > e0:d5:5e:94:ce:88, ethertype IPv4 (0x0800), length 74: 10.168.45.56 > 10.100.100.1: ICMP echo request, id 1, seq 7, length 40

1703573851.338612 74:56:3c:cf:03:4f > e0:d5:5e:94:ce:88, ethertype IPv4 (0x0800), length 74: 10.168.45.56 > 10.100.100.1: ICMP echo request, id 1, seq 8, length 40

1703573856.338487 74:56:3c:cf:03:4f > e0:d5:5e:94:ce:88, ethertype IPv4 (0x0800), length 74: 10.168.45.56 > 10.100.100.1: ICMP echo request, id 1, seq 9, length 40

1703573861.339303 74:56:3c:cf:03:4f > e0:d5:5e:94:ce:88, ethertype IPv4 (0x0800), length 74: 10.168.45.56 > 10.100.100.1: ICMP echo request, id 1, seq 10, length 40Вот вывод, re1 это лан пфсенса.

-

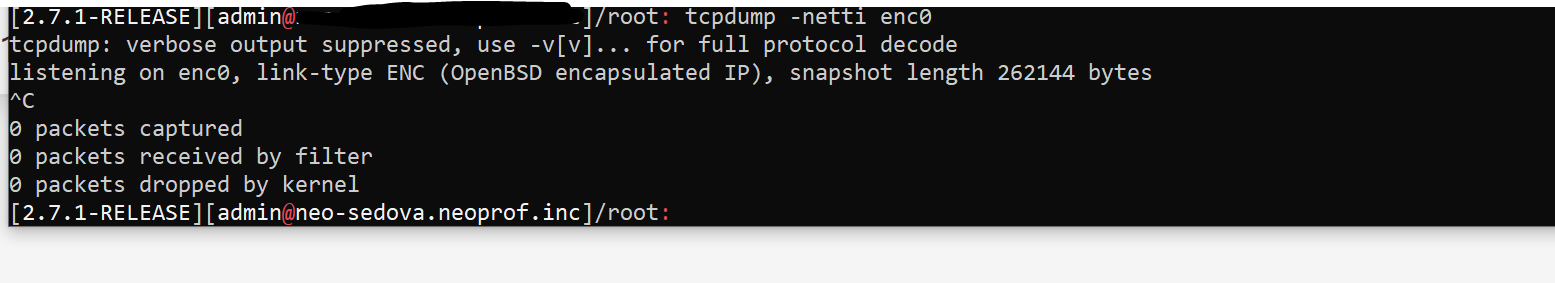

@DIMADUR а теперь все тоже самое

только для enc0 интерфейсаtcpdump -netti enc0 net 10.100.100.0/24

пинг запускаете с хоста 10.168.45.56 ( только измените хост назначения ) , Любой из сети 10.100.100.0/24 ( не 10.100.100.1)

-

@Konstanti said in Ipsec будь он не ладен.:

@DIMADUR а теперь все тоже самое

только для enc0 интерфейсаtcpdump -netti enc0 net 10.100.100.0/24

пинг запускаете с хоста 10.168.45.56 ( только измените хост назначения ) , Любой из сети 10.100.100.0/24 ( не 10.100.100.1)

Есть одна проблема. В сетке 10.100.100.0/24 пока что только один хост.

-

тогда что происходит на enc0 интерфейсе в момент пинга 10.100.100.1 с хоста 10.168.45.56 ?

-

@DIMADUR

tcpdump: verbose output suppressed, use -v[v]... for full protocol decode

listening on enc0, link-type ENC (OpenBSD encapsulated IP), snapshot length 262144 bytes

1703574850.387134 (authentic,confidential): SPI 0x0045cb6e: 10.168.45.56 > 10.100.100.1: ICMP echo request, id 1, seq 11, length 40

1703574855.328818 (authentic,confidential): SPI 0x0045cb6e: 10.168.45.56 > 10.100.100.1: ICMP echo request, id 1, seq 12, length 40

1703574860.324632 (authentic,confidential): SPI 0x0045cb6e: 10.168.45.56 > 10.100.100.1: ICMP echo request, id 1, seq 13, length 40

1703574865.327731 (authentic,confidential): SPI 0x0045cb6e: 10.168.45.56 > 10.100.100.1: ICMP echo request, id 1, seq 14, length 40 -

@DIMADUR

На сколько я понял пакет ушел в IPsec -

@DIMADUR

Туннель рабочий ( я считаю)Разбирайтесь с микротиком ..... почему он не отвечает ( а лучше , добавьте хост в сеть 10.100.100.0/24 и тогда проверяйте работу туннеля )