Ipsec будь он не ладен.

-

@Konstanti said in Ipsec будь он не ладен.:

@DIMADUR

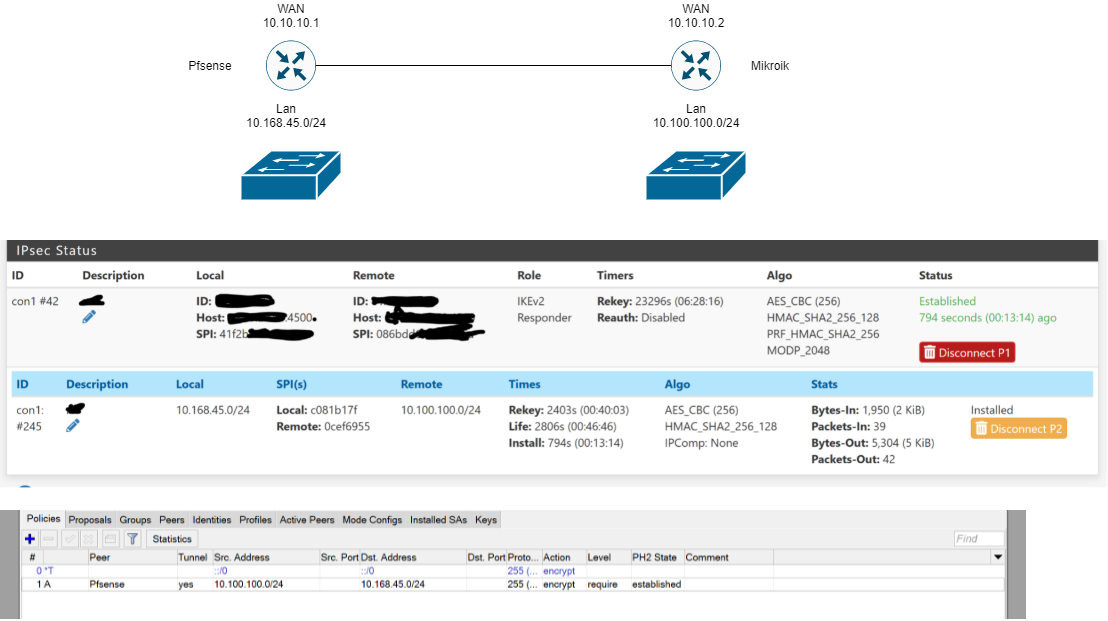

Туннель рабочий ( я считаю)Разбирайтесь с микротиком ..... почему он не отвечает ( а лучше , добавьте хост в сеть 10.100.100.0/24 и тогда проверяйте работу туннеля )

Согласен. со стороны пфсенса все в норме.

Пойду докапаюсь на форум микротика :-)

Спасибо! -

@DIMADUR

В общем все завелось, если кратко то на форуме микротик меня послали "дали ссылку на манул". хорошо что в догонку поддали где смотреть.

я вычитал что в микротике если создаешь правило в firewall/nat типа accept и оно после правила маскарада, то оказывается либо удалить все соеденения либо перезагрузить микротик. после этого все завелось.

Но, у меня остался один вопрос. В связи с тем что я не до конца понимаю принцип IPsec.

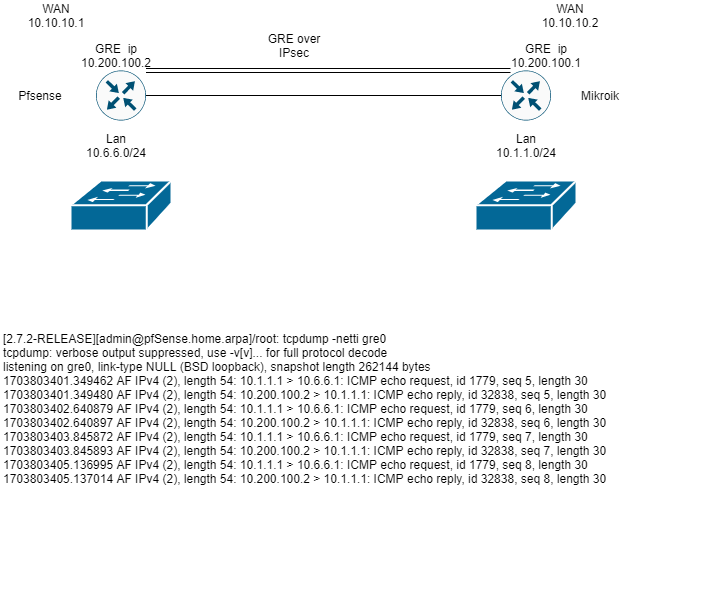

Я поднял между этими Пфсенс и Микротик gre тунель.

На пф сенс. повесил интерфейс OPT который у меня gre.

Сделал Gateway этого интерфейса. И нужной мне локальной сети , назначил его по умолчанию. Для того что бы тарфик в интернет этой сети ходил через микротик.

Все работает. Но я не понимаю , в итоге трафик летит через ipsec или через gre или gre весь идет через ipsec.

В вообщем трафик который идет через gre он шифруется?

И что будет если упадет Ipsec а gre будет работать?Можно по идее посмотреть так же tcpdump -netti enc0, но мне бы на пальцах если можно :-)

-

GRE over IPSEC - трафик шифруется

Упадет IPSEC , туннель работать не будет -

Всех с наступающим Новым годом.

В подолжении темы.

Приложил в тоге схему которую реализовываю.

Проблема сообсвенно в том что я не вижу сеть за Пфсенсе

10.6.6.0/24 , но в обратную сторону все работает. я спокойно пингую с сети пфсенс сеть10.1.1.0/24 за микротиком.

Я так понимаю что это вопрос с НАТ. но не соображу как написать правило.

Во вложении лог tcpdump интерфейса гре. там я вижу что ответ в сторону сети 10.1.1.0 идет с адреса гре. Верно или нет ?

Если слушать tcpdump интерфейс сети 10.6.6.0/24 то там совсем ничего не происходит.

Направте на путь истинный :-)

-

@DIMADUR

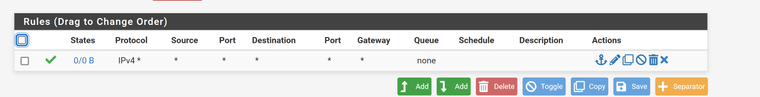

Правила разрешающие есть на GRE интерфейсе ? -

@Konstanti

Это правило на гре интерфейсе -

@DIMADUR

Разбиратайтесь снова с микротиком ( настройки , статические маршруты и тд и тп ) пакетов в туннеле от Микротика нет