DNS richtig einstellen hinter Modem

-

Hallo zusammen,

bin gerade dabei mir meine PFSense einzurichten.

Momentan stoße ich auf Fragen bezüglich DNS.

Meine Pfsense läuft gerade hinter einer Vodafone Station welche ich mal in den Bridge Mode versetzt habe.

Der WAN Port meiner Sense bekommt meine öffentliche IP und im Dashboard werden die DNS Sever IPs vom Provider angezeigt.

Nun habe ich schonmal den DNS Resolver deaktiviert und den DNS Forwarder aktiviert (hab ich so mal jetzt im Internet nachgelesen dass es empfohlen wird).Nun zu meiner eigentlichen Frage bzgl. der DNS Einstellungen unter Allgemeine Einstellungen:

-

Muss ich die im Dashboard angezeigten DNS IPs hier nochmal eintragen?

-

DNS Überschreibung an lassen oder deaktivieren?

-

DNS Auflösung: zuerst lokal und dann extern oder lokalen ignorieren und nur externe verwenden?

Generell auch die Frage ob meine Vorgehensweise auch so richtig ist oder ob ich total was falsch mache.

Danke vorab!MfG

TrashCo92 -

-

@TrashCo92 said in DNS richtig einstellen hinter Modem:

Der WAN Port meiner Sense bekommt meine öffentliche IP und im Dashboard werden die DNS Sever IPs vom Provider angezeigt.

Dann bekommst du wahrscheinlich per DHCP deine IP und die DNS Server des Betreibers gepusht. DNS würde ich zwar ablehnen aber soweit noch verständlich.

@TrashCo92 said in DNS richtig einstellen hinter Modem:

Nun habe ich schonmal den DNS Resolver deaktiviert und den DNS Forwarder aktiviert (hab ich so mal jetzt im Internet nachgelesen dass es empfohlen wird).

Warum zum Teufel sollte man das tun!? Das wird nirgends empfohlen, es gibt nur genug HowTos die irgendwelchen halbgaren Mist mit DoT und DoH verzapfen und dafür dann den Forwarder nutzen. Das ist quatsch. Lass den Forwarder aus und mach den Resolver wieder an!

@TrashCo92 said in DNS richtig einstellen hinter Modem:

Muss ich die im Dashboard angezeigten DNS IPs hier nochmal eintragen?

Du musst - wenn du den Resolver nutzt - gar nichts eintragen. In den General Settings kannst du zudem dann den Haken rausnehmen bei "DNS Server Override", dann werden die Provider DNSe die du am WAN bekommst ebenfalls ignoriert.

@TrashCo92 said in DNS richtig einstellen hinter Modem:

DNS Überschreibung an lassen oder deaktivieren?

Wie oben gesagt: nope. Ausmachen.

@TrashCo92 said in DNS richtig einstellen hinter Modem:

DNS Auflösung: zuerst lokal und dann extern oder lokalen ignorieren und nur externe verwenden?

So wies drinsteht. Aber wenn deine DNS Server leer sind, wird eh nur der Resolver gefragt.

@TrashCo92 said in DNS richtig einstellen hinter Modem:

Generell auch die Frage ob meine Vorgehensweise auch so richtig ist oder ob ich total was falsch mache.

Ja, du hast nicht zuerst hier gefragt, sondern irgendein seltsames Howto gelesen, dass dir irgendwas wegen Forwarder erzählt hat

Das ist meistens quatsch und nicht das, was man eigentlich will. Du WILLST eigentlich genau den Resolver und du möchtest wahrscheinlich auch in System / General in den Forwardern nichts eintragen.

Das ist meistens quatsch und nicht das, was man eigentlich will. Du WILLST eigentlich genau den Resolver und du möchtest wahrscheinlich auch in System / General in den Forwardern nichts eintragen."Aber dann hab ich ja keine DNS Server..." - Genau DAS ist die Idee. Provider DNSe sind notorisch dafür bekannt schlecht oder gar nicht zu funktionieren wenn man sie mal braucht. Gab schon genug "Großraumstörungen" die nichts anderes als DNS Versagen bei Vodafail und Co waren. Die will man also nicht. Und irgendwelche Google, Quad9 oder Cloudflare Monster-Forwarder mag man auch nicht. Die sind zwar toll schnell - aber warum genau sollte ich jemand alle meine DNS Metadaten in die Hand drücken, damit der weiß "hmm immer wenn der Typ von der IP sowieso bei mir anfragt, will er die gleichen 50 Domains wissen... "? Will man nicht.

Und die tollen How-Tos mit verschlüsseltem DNS? Ja nun. Wo schicken die ihr verschlüsseltes DNS hin? Richtig zu den großen Forwardern, die das dann auspacken und trotzdem wissen. Sauber :)"Aber dann kann mein Provider nicht mitlesen!" - Klar. Aber dein Provider ist in DE gemeldet und unterliegt nicht nur diversen Vorschriften, sondern auch der DSGvO. Keiner deiner Provider will sich ne Datenschutz Sammelklage einfangen, weil er deine DNS Requests mitgelesen hat. Die wäre ganz schön bitter. Aber das VPN auf den Cayman Islands und diese große US Firma mit dem DNS Cache, an die man die ganzen Requests schickt? Die unterliegen dem nicht. Die freuen sich aber gern über Daten ;)

"Und wie soll das ohne DNS Server gehen!?"

-"DAS Lieutenant, ist die richtige Frage!" (na wer kennts? )

)Wenn nirgends einer dieser tollen Forwarder hinterlegt ist und nur der Resolver läuft - wie geht dann DNS? Ja das ist irgendwie komplett vergessen worden, seit Google, Cloudflare und Co ihre DNSe in den Markt gedrückt haben. DNS wird "aufgelöst" - resolved - und zwar von den DNS Root Servern (die fix im Internet stehen, dafür gibts ne DNS Root Zone und Liste, in der alle drinstehen) über die TLD (.de, .com, etc.) bis hin zur Domain, ggf. einer Subdomain und dann dem Hostnamen, nach dem man gefragt hat.

"Aber das ist ja total umständlich?" - Jein. Das ist wie DNS funktioniert. Man fragt in Query 1 bei den Roots an, wer denn bspw. ".de" ist. Da bekommt man die Master DNSe der .de Root Zone (Denic) und der 2. Query geht zu denen. "Wer ist test.de?" - da sagt dir dann Denic "schau mal bei Server XY nach, der ist SOA für test.de". Also geht Query #3 dann zu XY, der dann sagt "Oh du willst www.test.de? Klar, das ist x.y.z.a".

Das geht 3-4 Queries lang statt einem. Und ja das dauert einige ms länger als einen der riesigen DNS cachenden Forwarder zu nutzen.ABER: bei sauberem Resolving wird bspw. DNSSEC beachtet. Hat die Domain DNSSEC konfiguriert und ist das irgendwo kaputt, wird es entsprechend rückgemeldet und du bekommst keinen evtl. gefakten DNS record präsentiert. Bei Forwarding funktioniert DNSSEC nicht, du musst dich drauf verlassen, dass dein Forwarder das DNSSEC sauber gemacht hat und dir eine korrekte Rückmeldung gibt. Das ist auch schon der nächste Punkt. Niemand sagt dir, dass die Antwort, die ein Forwarder für dich gibt, richtig ist. Du nimmst das an. Urteile gegen bspw. Quad9 zeigen aber: da kann viel schiefgehen. Wenn genug geklagt wird bspw. werden Forwarder auch mal dazu genötigt, Domains auszulisten, DNS Abfragen umzuschreiben, weil irgendwelche Kläger statt den Dienst zuzumachen einfach den schnellen Weg gehen und statt dessen den DNS wegklagen. Kommt eben keiner mehr an die "bösedownload.domain" ran, wenn der Forwarder da eine IP von Europol reinbrät und der User dann eine "diese Domain wurde beschlagnahmt" Meldung bekommt. Ist zwar geschickt gelogen - aber hey. DNS versteht eh niemand.

Zentrale Forwarder sind seit Jahren in der Kritik wegen Bedenken zu Datenabflüssen, Privacy, Zentralisierung (Single Points of Failure) aber auch Zensur und Kontrolle. Und so irrwitzig es klingt, wir hatten schon diesen SPOF Fall, als die Google Cloud mal für ne Stunde dank Routing Problemen weg war. Oder Amazons EU West. Und dann stehen nicht nur ein paar Alexas dumm im dunkeln rum, im Google Fall waren dann auch die 8.8.8.8 Geräte plötzlich alle weg vom Internet und haben kein DNS mehr hinbekommen. Da merkte man dann recht schnell wie weitläufig diese "Faulheit" beim DNS sowas einfaches einzutippen schon gegangen ist an den vielen Meldungen, wo "Internet" plötzlich nicht mehr ging."Aber die Anfragen kosten Zeit und dann ist DNS langsam". - Jein. Die Anfrage kostet beim ersten Aufruf mehr Zeit. Völlig richtig. Aber danach liegt sie im Cache. Jeder weitere Aufruf der nächsten Minuten oder Stunden ist quasi "sofort".

"Aber externe Dienste können da auch filtern..." - Genau. Siehe oben. Du hast aber keinen Einfluß auf die Filter. Das kann dann gut sein und es wird Malware rausgefiltert. Oder eben die letzten bösen Musikdomains aus dem Sony Streit. Das weißt du eben nicht. Aber du kannst es wissen! Wenn du dir bspw. mit pfBlockerNG selbst Filter lädst die in deinen DNS Resolver eingehängt werden, dann weißt du ganz genau welche Filterlisten und warum du geladen hast und welche Domains deshalb nicht mehr gehen - weil es Werbung/Malware/Tracker/Adware oder sonstwas ist. Deine Entscheidung.

So jetzt will ichs aber nicht noch länger wie ne bekloppte Psycho-Unterhaltung zwischen mir und mir klingen lassen

Ich hoffe das erklärt etwas besser, warum wir meistens den Resolver + pfBlocker empfehlen und warum der Standard ist - und kein simples Forwarding zu Google und Co.

Ich hoffe das erklärt etwas besser, warum wir meistens den Resolver + pfBlocker empfehlen und warum der Standard ist - und kein simples Forwarding zu Google und Co.Cheers!

\jens -

Na das nenn ich jetzt mal eine ausführliche und vor allem löbliche Erklärung...

Ok, dann werde ich dass mal so umsetzen, wusste gar nicht dass hier die ÖDNS so Probleme da auch haben... PFBlockerNG hatte ich eh geplant, dann brauch ich den Resolver ja eh wieder.Aber wie Du schon erwähnt hast, mit den Standard-Einstellungen war das Browsen von der Geschwindigkeit ok, mit dem Forwarder und den ÖDNS wars dann flotter - aber dann halt nicht das gelbe vom Ei.

Diese ganze DNS-Thema ist für mich persönlich sehr kompliziert, vllt. geht´s da nur mir so aber ich tuh mich echt schwer bei dem Thema. Wenn ich jetzt in die Resolver-Einstellungen gehe graust es mir schon wieder. Viele Einstellungsmöglichkeiten die von der Beschreibung für mich Interessant wären und Sinn machen, obs aber richtig für mich ist - wieder fraglich...

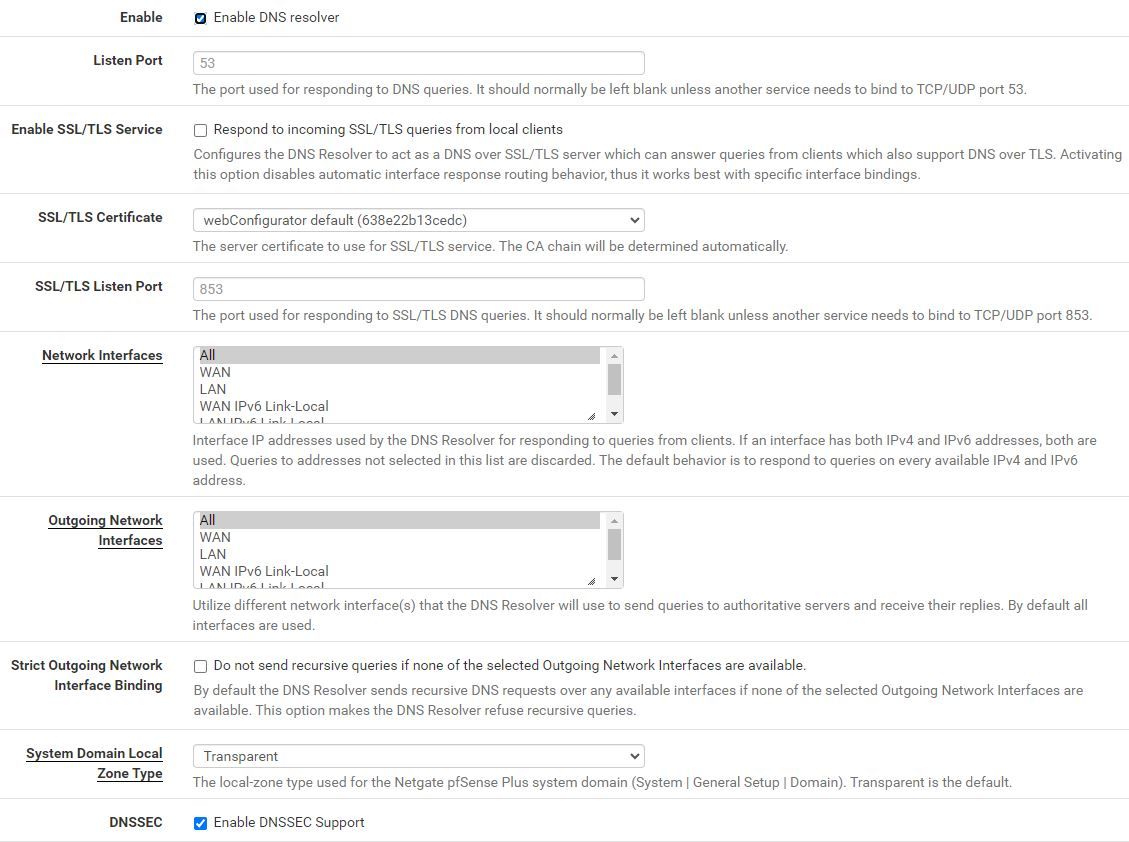

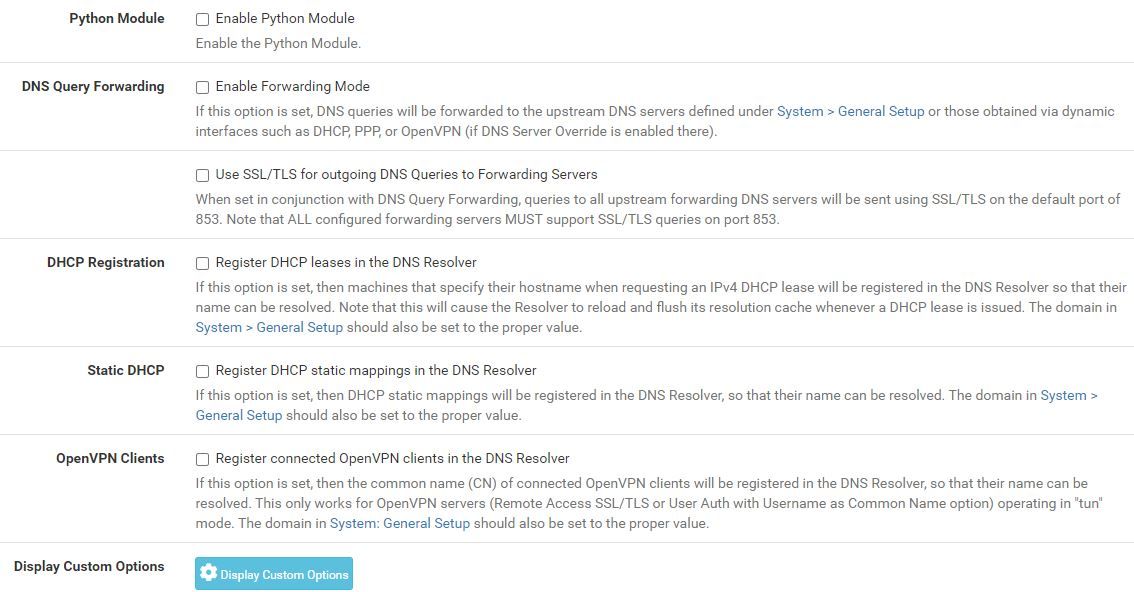

Verwende ja OpenVPN, da gibts jetzt eine Einstellungen im Resolver - ist die für mich dann Relevant?!Zumindest siehts bei im Resolver jetzt so aus:

Grüße

TrashCo92 -

@TrashCo92 said in DNS richtig einstellen hinter Modem:

Diese ganze DNS-Thema ist für mich persönlich sehr kompliziert, vllt. geht´s da nur mir so aber ich tuh mich echt schwer bei dem Thema. Wenn ich jetzt in die Resolver-Einstellungen gehe graust es mir schon wieder. Viele Einstellungsmöglichkeiten die von der Beschreibung für mich Interessant wären und Sinn machen, obs aber richtig für mich ist - wieder fraglich...

Verwende ja OpenVPN, da gibts jetzt eine Einstellungen im Resolver - ist die für mich dann Relevant?!Zum Thema Komplex später, jetzt erstmal kurz zu den Einstellungen, aber nein, nicht nur du tust dich schwer :)

Die Defaults sind so eigentlich schon in Ordnung. DNSSEC mag man beim Resolving haben, das schaltet man nur aus wenn es wirklich wirklich Probleme geben sollte. Forwarding möchte man natürlich nicht in dem Fall, sonst wäre der Resolver ja sinnlos. Viele "Guides" schalten dann hier bspw. Forwarding und TLS an und tragen unter System/General dann DNSe ein um via DNS over TLS die Auflösung an andere Server zu delegieren. Warum ich(!) das Quark finde, habe ich ja schon geschrieben, denn das Zentralisierungs- sowie Zensurthema wird damit nicht besser, sondern eher schlechter. Und ob es wirklich was zur "Sicherheit" (vager Begriff) beiträgt ist eine andere Sache.

DHCP Registration sollte man tunlichst AUS lassen. Hierzu muss der Resolver nämlich jedes Mal geflusht werden und wird dann dabei auch gern mal neu gestartet. Hat man also enorm viele DHCP Geräte die alle ihren Namen anmelden, kann man seinen eigenen DNS damit DoS'en - man bekommt nämlich kaum noch eine Antwort. Das geht inzwischen m.W. auch besser durch on-demand-reload, ich weiß aber aktuell tatsächlich nicht, ob das schon drin ist oder nicht. Der andere Grund warum ich's auslassen würde: Wofür will man das? Ich muss in meinem recht großen HomeLab eigentlich keinen Client an dem ich sitze effektiv mit Namen aufrufen. Das müsste ich eigentlich nur, wenn ich darauf was erreichen möchte, also Dienste anbiete. Und wenn ich das mache, sollte ich am Besten eh eine möglichst fixe Adresse haben, damit sich die IP nicht ständig ändert und ich ggf. Zugriffsprobleme habe. Dafür kann ich dann eine DHCP Reservation machen. Den Haken kann man - bei Bedarf - auch durchaus setzen, dann werden (aktuell NUR von ISC DHCPc - Kea kanns noch nicht) die DHCP Static Mappings beim Start von Unbound eingelesen und stehen dann per DNS zur Verfügung und ich kann "meinenfixenclient.home.arpa" bspw. auflösen. Yay.

OpenVPN Clients sind dafür aber wieder - aus meiner Warte - komplett überflüssig. Muss ich unbedingt sehen, wer via welcher IP verbunden ist - dann kann ich das problemlos über den OpenVPN Status einsehen. Da brauche ich kein DNS. Und einen VPN Client irgendwie als Server oder Dienste-Host zu nutzen... Nunja, Das hätte ganz eigene Probleme. Aber selbst dann wäre es sinnvoller dafür zu sorgen, dass der eine konstante IP hat nach jeder Einwahl und diese dann wieder als Static Mapping oder Host Override zu hinterlegen. Also auch kein Bedarf für.Das Python Modul wird selbständig von pfBlockerNG verwaltet, wenn du dich an den DNS Blocking Part rantastest. Dafür gibts dann die Möglichkeiten unbound oder unbound-python-module. Letzteres ist flexibler und schneller - und du kannst dir denken, dass pfB dann hier entsprechend den Haken setzt und die richtigen Einstellungen vornimmt, damit das dann auch klappt. Du musst also nicht selbst ran.

Daher würde ich das jetzt erstmal so als Start hinnehmen :)

--

Kompliziert kann das Thema DNS schon werden, keine Frage. Ich denke dass aber auch viel Problematik daher kommt, dass heute viele große Konzerne versuchen wieder Technik/Infrastruktur an sich zu reißen und zu zentralisieren, die eigentlich absichtlich mal von den Internet-Anfängen als dezentral ausgelegt waren - damit eben alles mögliche ausfallen kann. Wenn man aber heute sieht, dass bspw. die meisten 08/15 Providerboxen einfach nur deren DNSe nutzen/forwarden und keiner was von Resolving weiß, ist sowas auf wackligen Beinen. Und wie das Einschlagen kann, hatte man bei ein zwei großen Aussetzern schon bemerkt.

Die andere Sache ist, dass DNS zusammen mit Browsing heute gern in den - ich nenne es mal "Datenschutz-Topf" geworfen wird, bei dem immens viel "gefühlte" Wahrheit und Meinungen sowie Halbwissen mit im Spiel sind. Dadurch entstehen dann wieder dutzende Anleitungen wie man "sicher surft" und Co. Allerdings hat von den meisten Debattierenden oftmals niemand definiert, über was er eigentlich genau spricht. Es werden häufig Begriffe austauschbar verwendet, die aber eigentlich andere Bedeutung haben, wie bspw. Security, Privacy oder Anonymity. Gerade wenn man allen Traffic via VPN biegen will damit der böse Provider nicht mitliest stellt sich die Frage: Wie soll er das? Natürlich kann/könnte er es. Aber gerade in DE haben wir da sehr klare Gesetzeslagen, die mehrfach aus Karlsruhe bestätigt wurden und auch der Datensammelei jedes Mal wieder einen Eier-Tritt verpasst haben, auch wenn es diverse Politiker immer und immer wieder versuchen. Daten dürfen nicht einfach erhoben/gesammelt werden und schon gar nicht über längeren Zeitraum. Sonst sind die Strafen hochgradig empfindlich. Und nichtmal eine Telekom und Co will die zahlen müssen - oder ganz anders: überhaupt diese erstmal sammeln müssen. Die Aufbewahrung und Sammlung muss man nämlich selbst bewerkstelligen. Daher hat da kaum ein Anbieter gesteigerte Lust zu. Traffic von Kunden als ISP mitzulesen wäre also eine Sache, wo man entweder sich mit einem Bundesland oder gleich mit dem Bund also mit einem Nation-grade-attacker rumschlagen müsste. DA bräuchte es dann aber ganz andere Kaliber, denn wenn ich davon ausgehe, dass mein ISP meine Daten liest, dann ist es ein Leichtes, dass der mir nach einem Tag Auswertung sagt "ha, der benutzt MullvadVPN den ganzen Tag, dann gehen wir an die ran - oder drehen ihm den Saft ab." Da VPN Anbieter oft über einige wenige Ports funktionieren wäre das auch einfach festzustellen und zu blocken. Eben daher ist die Frage "gegen was" ich mich eigentlich schützen möchte. Der Fall "Provider liest mit" ist IMHO in Europa eher ein untergeordneterer als bspw. im Iran, China oder vllt. aktuell Russland.

Daher setze ich für mich erst einmal lieber auf Dezentralisierung um gegen große DNS Cluster und Co gefeit zu sein oder deren Filterlisten nicht zu brauchen. Der nächste Schritt wenn DNS wirklich versteckt werden müsste wäre dann auch eher soetwas wie DoHoT (DNS over HTTPS over Tor) - und das ist auf der Sense nicht so ohne weiteres einfach mit ein paar Klicks zu bauen ;)

Den Rest den ich jetzt schon zu den Themen geschrieben hab, driftete viel zu weit ab

daher mach ich jetzt einfach Schluß

daher mach ich jetzt einfach Schluß

Cheers

-

Ok, danke wieder viel Input für mich aber ich habs mir gerne durchgelesen um das ganze Thema etwas besser zu verstehen ;)

Dann lass ich alles mal so! Tatsächlich habe ich immens viele DHCP Clients aufgrund vieler Smarter Geräte wie Shellys für alle Lampen und Rollläden etc. Das würde tatsächlich dann Probleme bereiten.

Danke nochmal für die ausführliche Erklärung!

LG