4 Pfsense Verbinden

-

Hallo, vielleicht kann mir jemand erklären, wie ich vorgehen muss. Ich möchte 4 pfsense miteinander verbinden um 4 verschiedene private Subnetze zu schaffen 10.20.0.0/16, 10.22.0.0/16, 10.23.1.1/16, 10.32.0.0/16, alle pfsense sind mit separaten 10gbit Links mit der pfsense mit der 10.32.0.0/16 verbunden, wie muss dies in Bezug auf das Routing gemacht werden, damit jedes Netzwerk von jeder pfsense erreichbar ist?

-

@Blusen said in 4 Pfsense Verbinden:

Ich möchte 4 pfsense miteinander verbinden um 4 verschiedene private Subnetze zu schaffen

Das schafft einer auch. Oder möchtest du die Last verteilen?

alle pfsense sind mit separaten 10gbit Links mit der pfsense mit der 10.32.0.0/16 verbunden

Das heißt, das ist das interne Netz der äußeren pfSense (A), in der jede der 4 (1 - 4) eine IP erhält.

Also hat

pfSense A: 10.32.0.1/16

pfSense 1: 10.32.0.11/16

pfSense 2: 10.32.0.12/16

pfSense 1: 10.32.0.12/16

pfSense 1: 10.32.0.12/16Auf pfSense 1 - 4

- ist 10.32.0.1 das Default Gateway

- Firewall > NAT > Outbound disabled (das verhindert Masquerading und damit Double-NAT)

Auf pfSense A sind die IPs der 4 als Gateway einzurichten: System > Routing > Gateways

Und anschließend in System > Routing > Static Routes eine statische Route für jedes Netz, das hinter 1 - 4 liegt und das entsprechende Gateway setzen.

Also hinter pfSense 1 liegt 10.20.0.0/16, dann bei "Destination network" 10.20.0.0/16 eingeben und als Gateway die pfSense 1 auswählen.Die pfSensen 1 - 4 machen dann kein NAT. Eventuelle eingehende Verbindungen von außen müssen schon am ersten Router genattet und weiter geroutet werden.

-

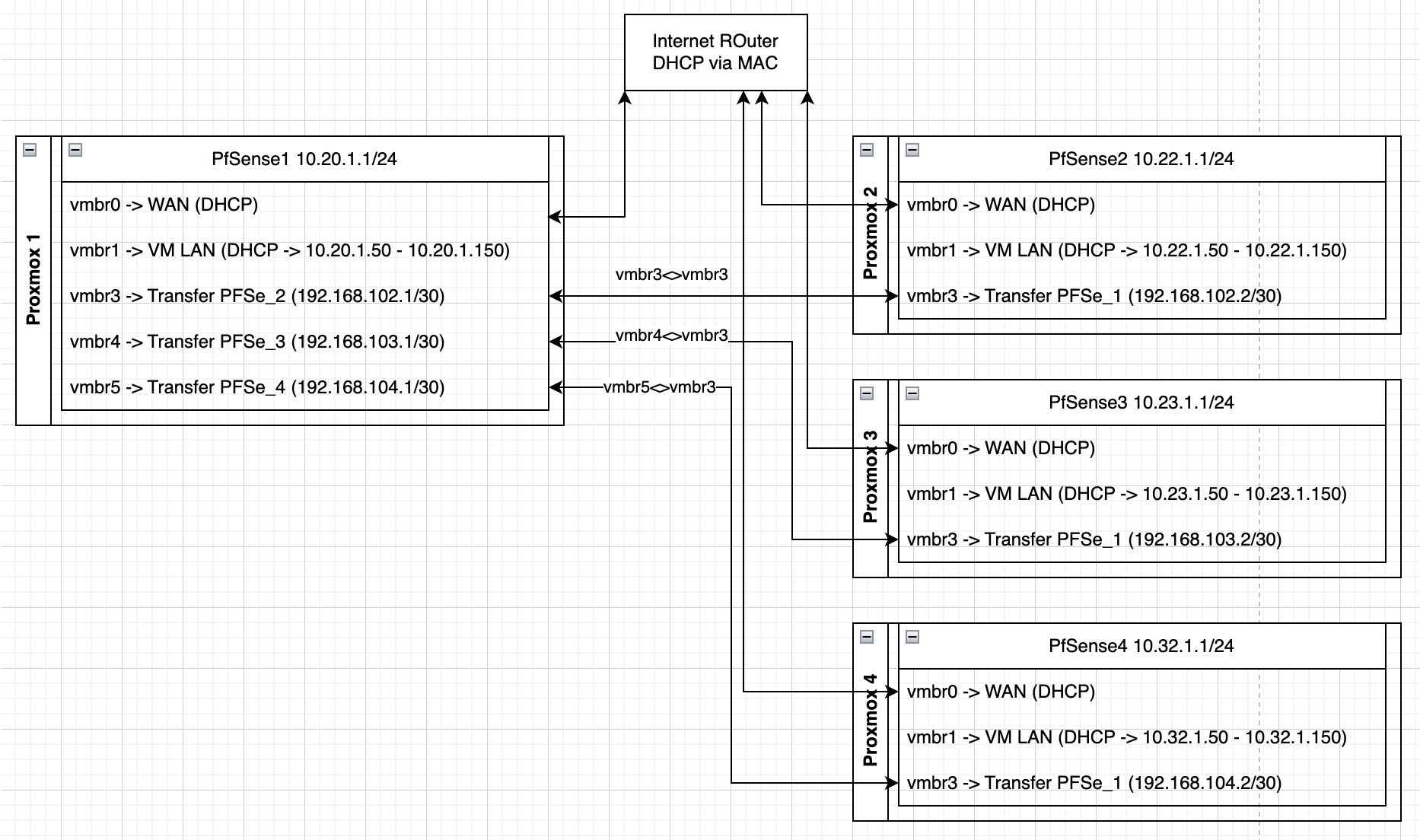

@viragomann es sind 4 Proxmox Server, einer davon hat 3 * 10gbit nics die anderen jeweils nur eine, jeder der Proxmox Server hat eine seperate WAN Verbindung. Das ganze soll dazu dienen das auf jedem Server eigene VMs in einem eigenen Privaten LAN laufen diese aber miteinander kommunizieren können. Die Pfsense sind auf jedem Server Virtualisiert.

-

Mache mal ein Zeichnung des räumlichen Aufbaus.

Wenn das nicht 4 verschiedene Standort sind, dann kann man da alles mit einem HA Cluster und VLANs adressieren. -

-

Eheh ich es vergesse, jeder Proxmox server hat eine eigene wan adresse, und jede pfsesne hat auch eine.

-

@Blusen

Das Grundprinzip gilt auch hier: Du musst jeder pfSense den Weg zur gesuchten Adresse zeigen, wenn diese nicht innerhalb eines angeschlossen Subnetzes liegt. Und das geschieht mit statischen Routen.

Ohne diese schickt sie die Pakete zum Standard Gateway, folgt der Standardroute.Nachdem bei dir die pfSense 1 jene ist, die alle übrigen verbindet, musst du auf diesen die 1er als Gateway anlegen und die Routen zu allen anderen Netzen auf dieses setzen.

Du kannst auch mit einer einzigen Route für ein größeres Netz, in das alle rein fallen alle erschlagen. Dass das eigene Subnetz auch rein fällt, sollte kein Problem darstellen, das hat Vorrang.Auf der 1er musst du wiederum alle anderen als Gateway anlegen und jeweils eine Route für fas das Netz hinter dem jeweiligen Gateway setzen.

Also bspw. 10.22.1.0/24 auf 192.168.102.2 routen. -

Verstehe immer noch nicht, warum man das nicht mit einer Firewall Instanz löst.

Vor allem, wenn man die gleiche Firewall für alle 4 Punkte einsetzt, ist das einfach nur deutlich mehr Arbeit, da jede Freischaltung bis zu 4 mal erfolgen muss.Und warum man Proxmox direkt dem WAN aussetzen will, erschließt sich mir auch nicht.

Ich würde das alles über eine Firewall lösen, die auch das NAT übernimmt und dann gar keine WAN Adresse intern weiter reichen, wozu auch, jedenfalls nicht was IPv4 anbelangt.

In deinem Fall aber einfach per routing.

Würde aber in den 30er Netzen auf der einen Seit unten und auf der anderen Seite oben anfangen.

Kommt HA dazu, hast noch noch IPs frei und das auch gleich so planen das ich pro Seite 3 IPs frei habe, sprich die Transfer Netze ein wenig größer machen.