HAProxy SSL Offloading, wie komme ich mit Zert auf die Server im selben Netz? DANKE!

-

Hallo zusammen,

ja der Titel ist etwas lang geworden, aber na ja.....

Eine etwas spezielle Umgebung.

Ich habe einige Server im LAN laufen.

Gleichzeitig sind einige Clients im selben LAN unterwegs.HAProxy läuft soweit.

Dieser macht zu den Servern zwar eine SSL Verbindung aber ohne Check.

Sind überall selbst signierte Zertifikate installiert.

Mit ACME und LE gibt er dann nach außen WAN auch gültige Zertifikate aus.Jetzt das Problem.

Wenn ich den DNS Resolver auf der PFSense aktiviere habe ich das Problem, das ja direkt zum Server aufgelöst wird.

Somit bekommen alle Clients die selbst signierten Zertifikate.Hat da jemand ne Lösung ?

Gibts ja sicher öfter das Problem.

Vielen Dank schonmal!!

MfG.

Markus

-

@Markus4210

Hallo,ich habe das für mich so gelöst, dass ich von intern auf die HAproxy Frontend IP auflöse und damit die lokalen Verbindungen auch über HAproxy laufen.

Aber es gibt auch Threads hier über Anstrengungen, die Zertifikate von der pfSense zu holen.

Der Job müsste dann halt regelmäßig laufen und mit root Rechten auf die pfSense zugreifen, was nicht irgendein Webserver selbst machen sollte. -

Vielen Dank für die Idee!

Leider habe ich schon versucht, wenn ich das mache komme ich mit der domain garnirgens mehr hin.

da kommt dann immer, Verbindung abgelehnt zu viele Redirect -

@Markus4210

Da ist wohl was falsche konfiguriert.Nur um sicher zu gehen, den Transparent Mode hast du eh nicht aktiviert in HAproxy?

Wird der Backend Server von HAproxy ausschließlich über TLS angesprochen?

-

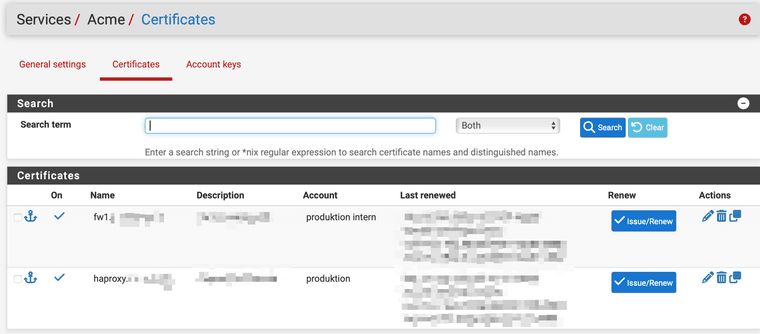

@Markus4210 ich habe bei mir 2 x acme

1 x intern

1 x extern

im DNS Resolver habe ich für die dienste die auch intern angesprochen werden Host Overrides eingerichtet

und der HAProxy ist bei mir auf der sense auf einer virtual IP gepint.

-

Puh, also mit 2 ACME´s das überstiegt meinen Horizont.

Vorallem warum?

Ich hab doch ein gültiges zert - es geht nur drum das ich das auch bekomme wenn ich den Dienst anspreche.Egal.........

Noch mal zum Thema in der PFSense DNS Überschreibungen auf die HA-Proxy Eingangsseite.

Also eigentlich mache ich ja dann eine DNS Überschreibung auf meine Öffentliche IP.

Das passiert ja so wie so bei meinem Domain Anbieter.......Wenn die die Hostüberschreibung auf die Interne IP des Servers mache habe ich wieder das selbe Problem mit den Ungültigen Zert´s.

Irgendwas hab ich da nicht verstanden.......

MfG. und Danke!

-

@Markus4210 said in HAProxy SSL Offloading, wie komme ich mit Zert auf die Server im selben Netz? DANKE!:

Noch mal zum Thema in der PFSense DNS Überschreibungen auf die HA-Proxy Eingangsseite.

Also eigentlich mache ich ja dann eine DNS Überschreibung auf meine Öffentliche IP.

Das passiert ja so wie so bei meinem Domain Anbieter.......Ja, wenn die öffentliche IP direkt am pfSense WAN liegt (kein Router davor), das HAproxy Frontend auf diese IP lauscht und der Hostname vom öffentlichen DNS auf diese IP aufgelöst wird, braucht es keine interne Hostüberschreibung.

Aber du hattest ja offenbar eine, die auf die lokale Server IP geht.Wenn das so ist, sollte es, o.g. Umstände ausgenommen, keinen Unterschied machen, ob du von extern oder von intern diesen Hostnamen aufrufst.

Grüße

-

@Markus4210 said in HAProxy SSL Offloading, wie komme ich mit Zert auf die Server im selben Netz? DANKE!:

Puh, also mit 2 ACME´s das überstiegt meinen Horizont.

Vorallem warum?Betrifft doch nur sein Setup, das hat keine Allgemeingültigkeit, dass du 2 Zertifikate haben MUSST. Er hat eins für die Firewall und eins für HAproxy.

Ich hab doch ein gültiges zert - es geht nur drum das ich das auch bekomme wenn ich den Dienst anspreche.

Eben.

Noch mal zum Thema in der PFSense DNS Überschreibungen auf die HA-Proxy Eingangsseite.

Also eigentlich mache ich ja dann eine DNS Überschreibung auf meine Öffentliche IP.Nein, du machst normalerweise einen Override auf die interne Adresse. Du brauchst die externe eigentlich nicht aufrufen. Geht aber theoretisch beides.

Das passiert ja so wie so bei meinem Domain Anbieter

Dafür bräuchtest du aber kein Override. Der Override spielt nur eine Rolle, wenn du auf eine interne HAproxy Adresse gehst, nicht auf die externe. Und man geht im Normalfall auf eine interne, weil man den Paket Flow korrekt halten will. Die WAN IP hängt auf dem WAN Interface. Wenn du aber von intern das WAN aufrufst, kommst du wieder auf dem Proxy raus etc. - das ist alles mit dem Finger durch die Brust ins Auge statt einfach in den Nacken geschlagen ;)

Wenn die die Hostüberschreibung auf die Interne IP des Servers mache habe ich wieder das selbe Problem mit den Ungültigen Zert´s.

Davon redet doch hier keiner. Du sollst AUF DER pfSense im DNS Resolver (außer du nutzt den Forwarder) die aufgerufene Domain überschreiben mit der INTERNEN IP des HAproxy.

Irgendwas hab ich da nicht verstanden.......

Jep :)

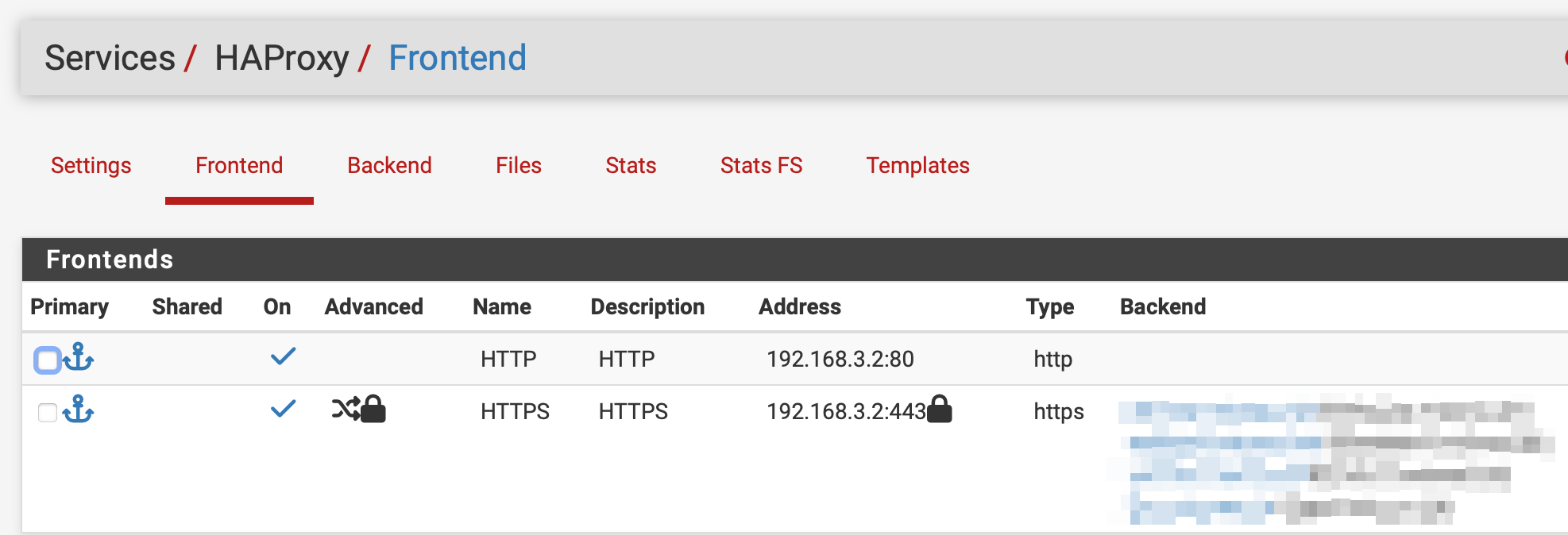

- HAproxy Frontend: Da gibst du nicht nur die WAN IP:443 an, sondern auch bspw. die LAN IP.

- DNS Resolver: <domain.arpa> als Host override eintragen und auf die LAN IP setzen.

- Firewall Rules: prüfen, ob du von deinem Netz/Rechner/whatever überhaupt auf die LAN IP/443 zugreifen darfst.

- Dann testen im Browser mit Aufruf "https://domain.arpa"

Zugriff sollte dann von

Client -> pfSense (HAproxy) LAN IP -> deinInternerDienstlaufen. So läuft/nutzen das hier die meisten würde ich behaupten und so wird das im Normalfall auch bei unseren Kunden konfiguriert.

WAN IP selbst (ohne Override die Domain) nutzt man im Normalfall eher selten, da privat es oft vorkommt, dass du noch nen Router davorstehen hast und die externe IP eben NICHT auf der pfSense hängt, sondern auf einer Fritte davor oder sonstwo. Dadurch läuft der ganze Traffic falsch und kommt nicht da an wo er soll. Umschreiben auf die interne pfSense IP und den HAproxy darauf lauschen lassen(zusätzlich) löst das Problem und alles funktioniert wie auch von extern.

Cheers :)