pfSense auf Hetzner-Server, Anbindung 2x Unifi als Wireguard-VPN

-

Hallo zusammen,

nachdem ich schon recht verzweifelt bin, frage ich nun mal hier in der Hoffnung, dass Ihr mir weiterhelfen könnt. Es geht um die Anbindung zweier Unifi-Umgebungen via VPN an einen pfSense-Wireguard-VPN-Server. Der Server ist bei Hetzner gehosted und hat eine feste IP. Die Unifi-Umgebungen sind via Mobilfunk angebunden und haben weder erreichbare IPv4 noch IPv6.

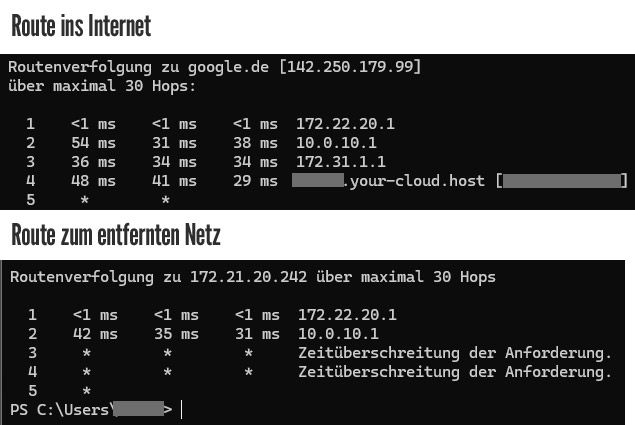

Die Anbindung an sich funktioniert. Sämtlicher Traffic wird über den VPN-Server geleitet. Das einzige Problem ist jedoch, dass ich nicht ins entfernte Netz komme. "tracert" endet immer bei der IP vom Tunnel.

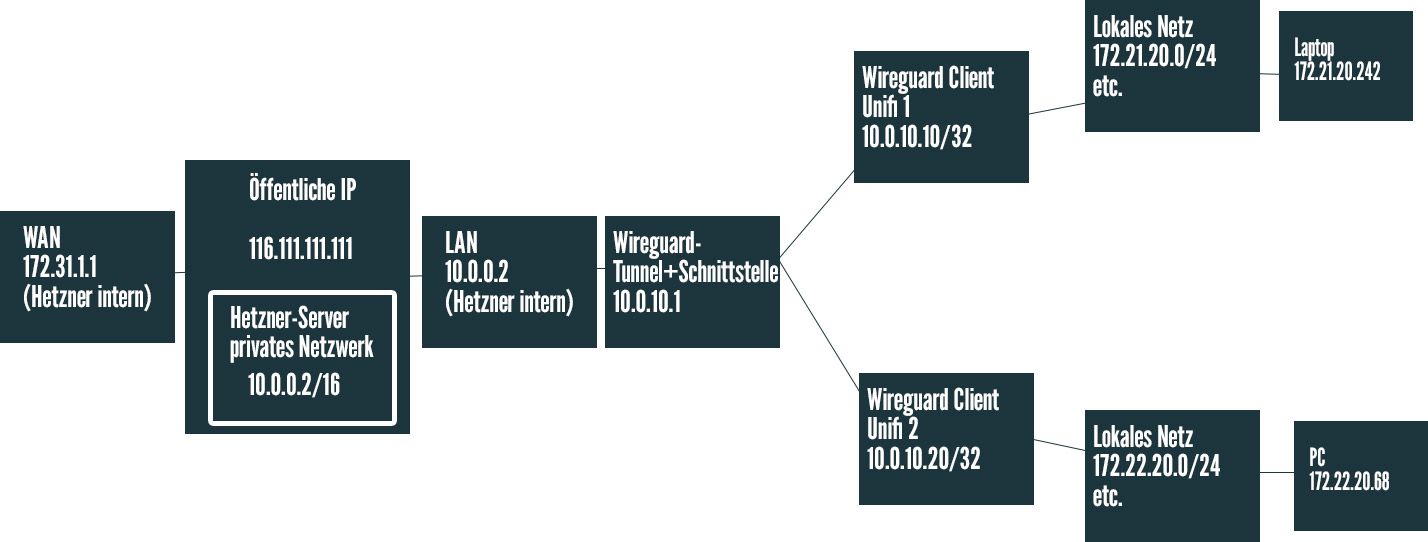

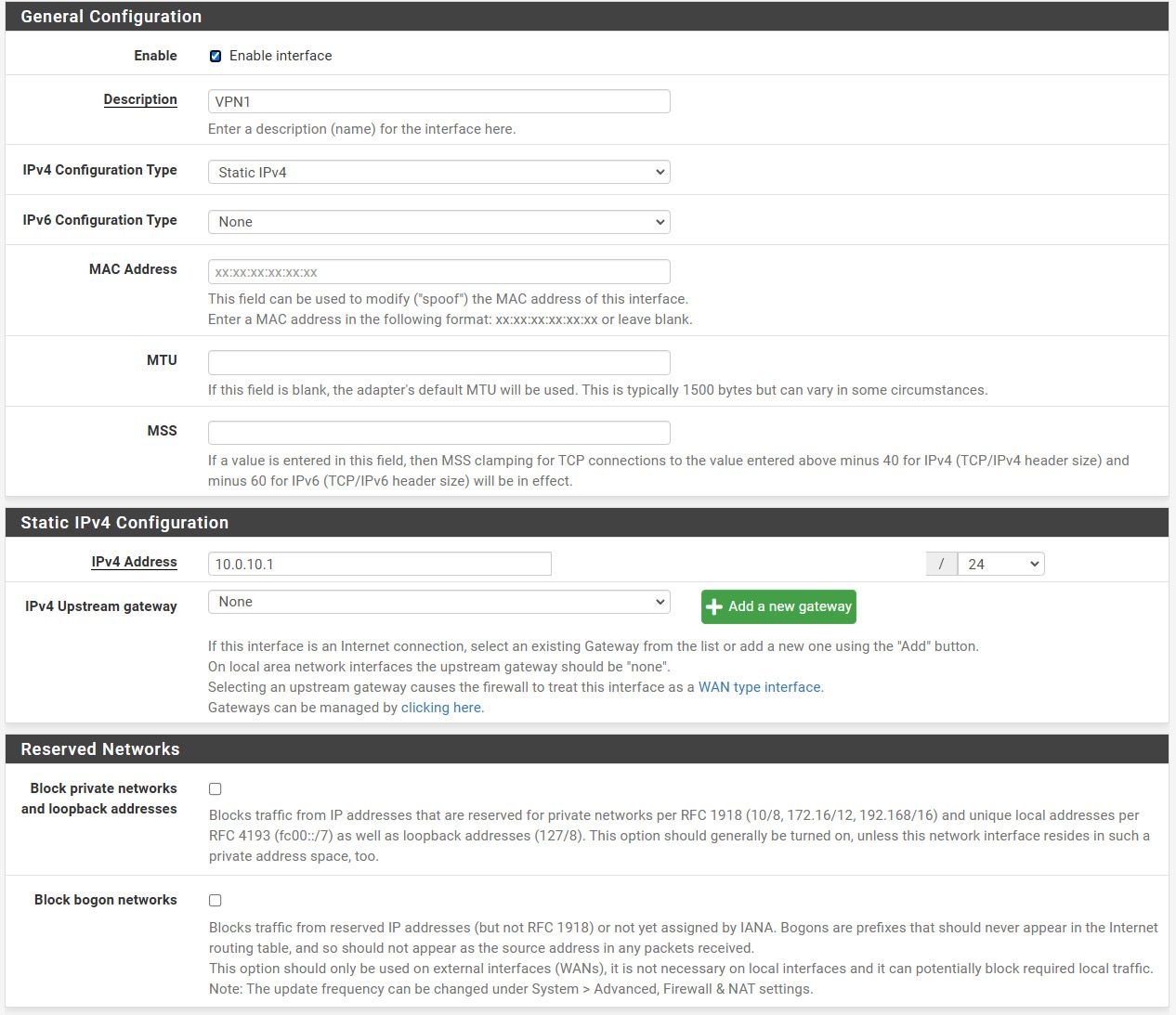

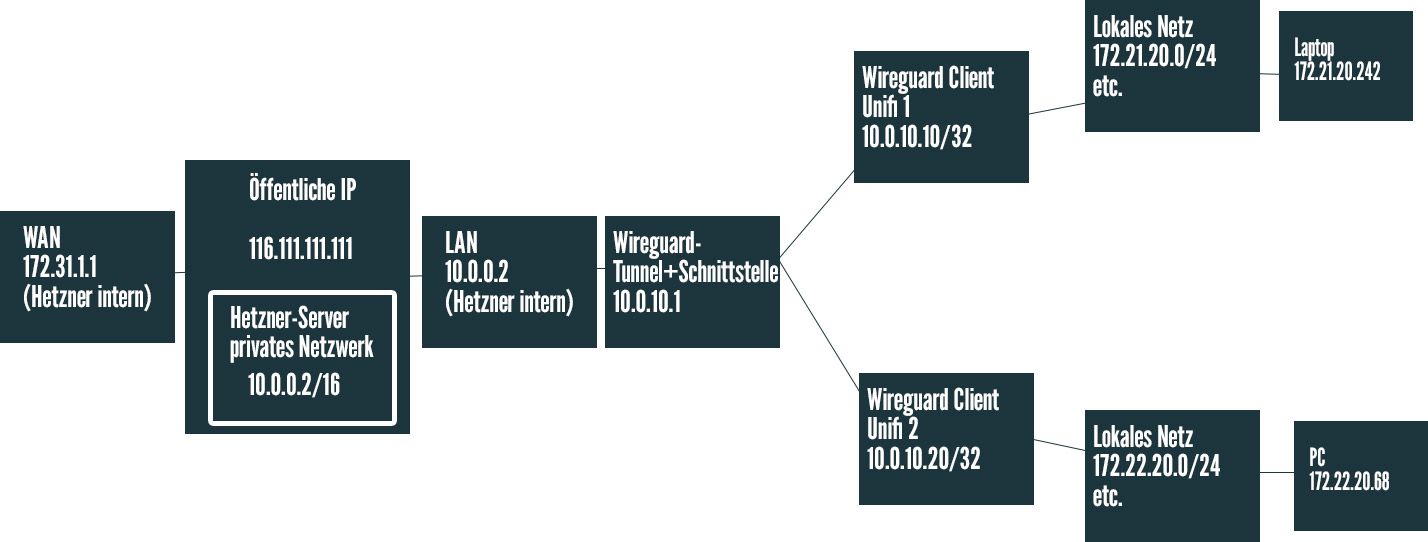

Hier einmal der Aufbau mit IP-Adressen:

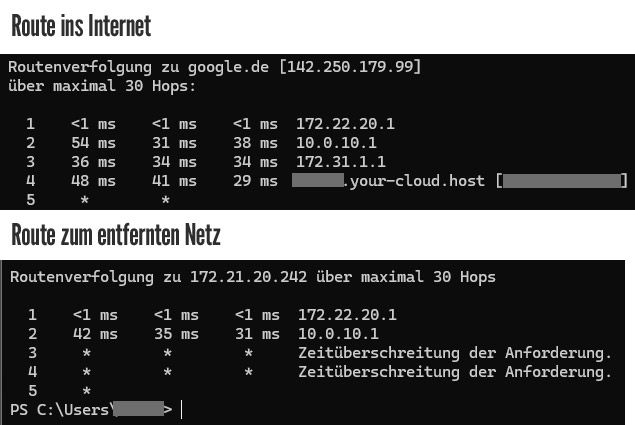

Und hier die tracerts:

Ich habe in der Unifi die Firewall-Regeln nach meiner Meinung korrekt gesetzt, für mich sieht es aber so aus, als würde der Traffic gar nicht erst vom Tunnel in das Netz geleitet werden.

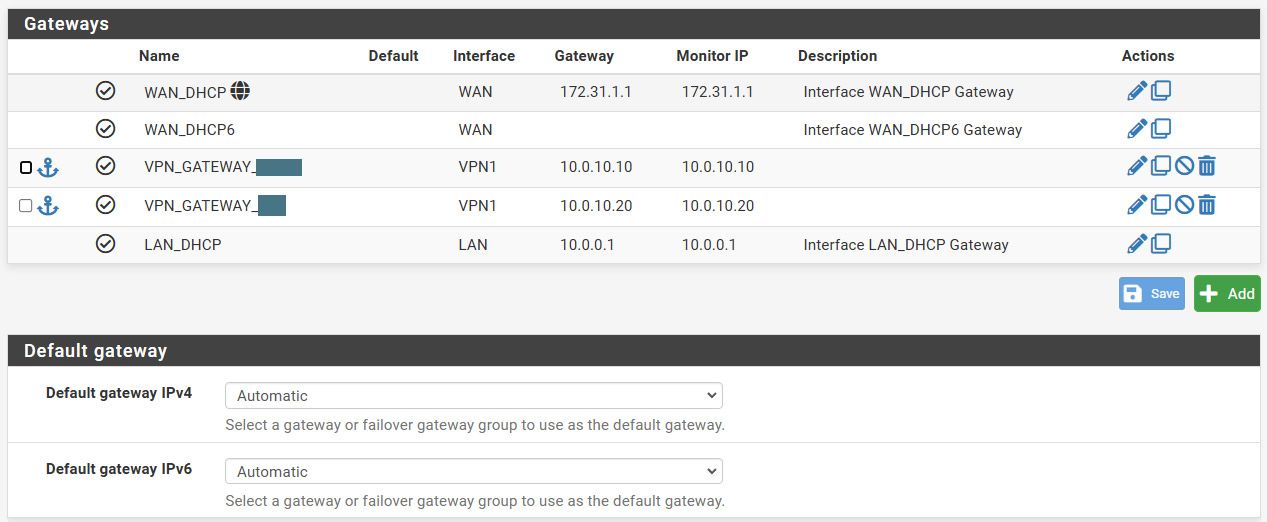

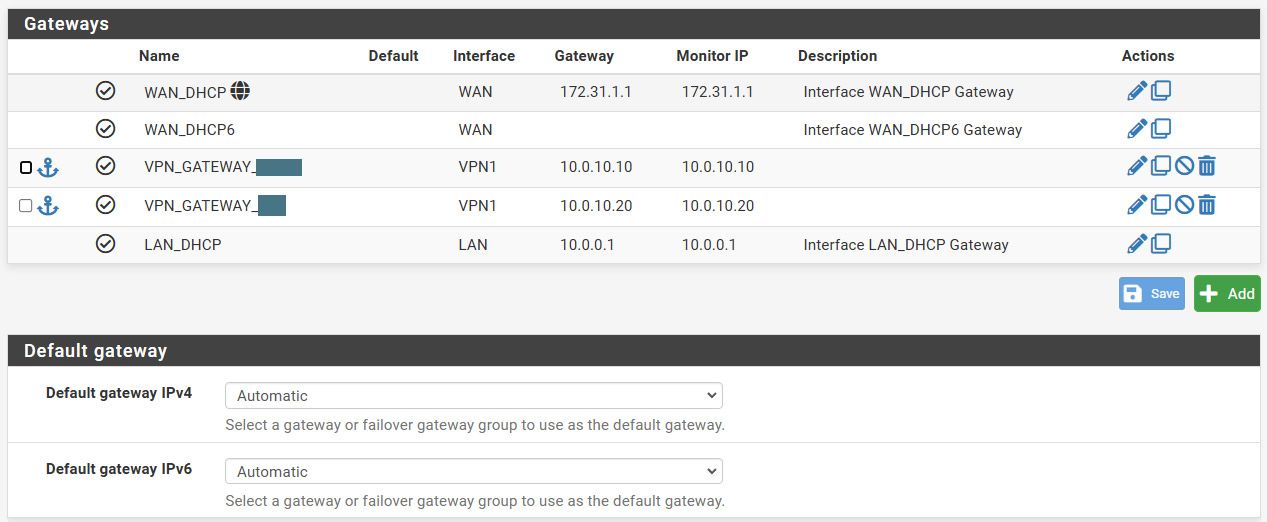

Dazu habe ich zwei Gateways eingerichtet, was ich so in diversen Anleitungen gesehen habe. Ob das so richtig ist, kann ich nicht sagen. Ohne dem geht es aber auch nicht.

Und dann noch statische Routen, die über das Gateway gehen:

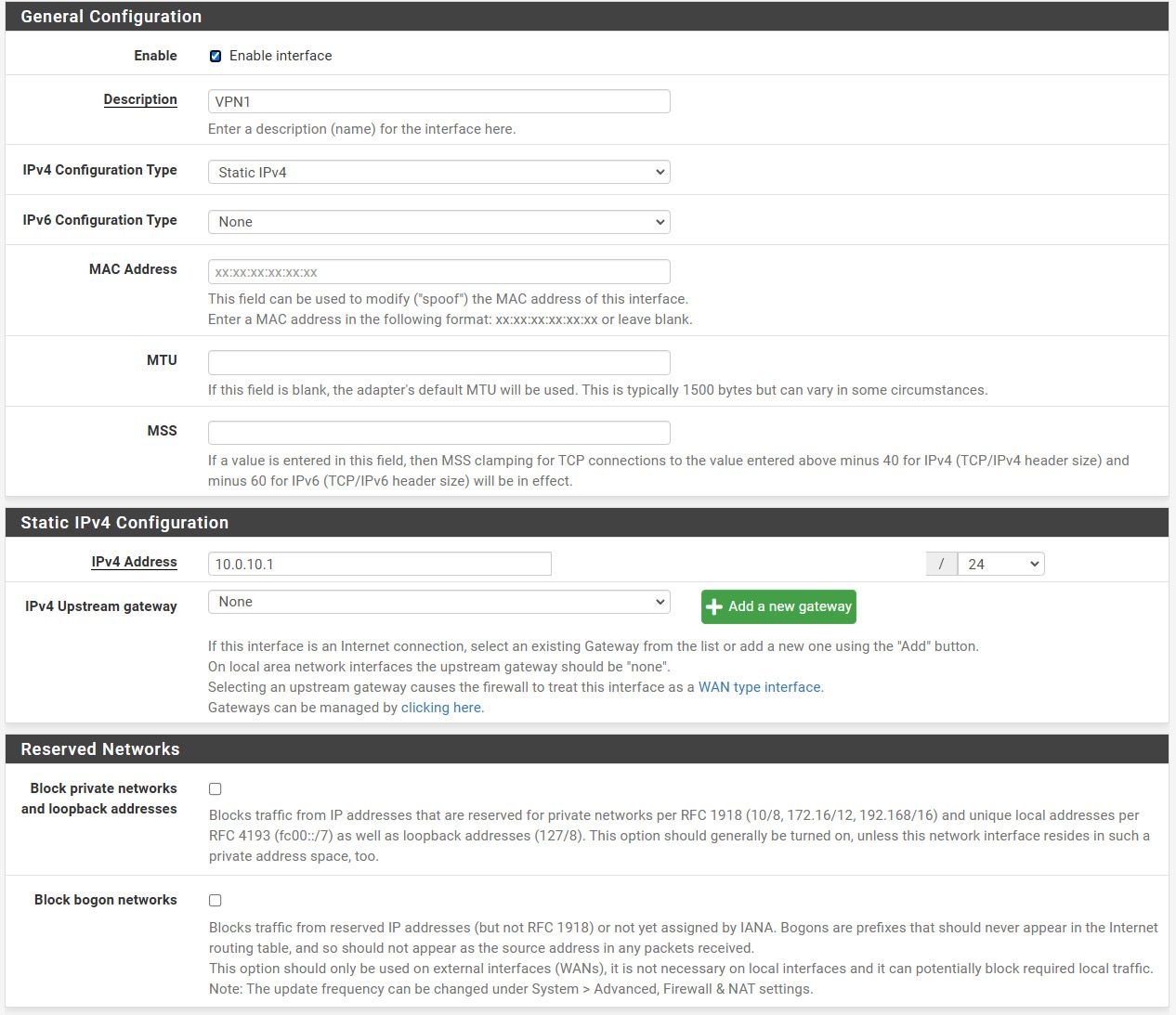

Tunnel:

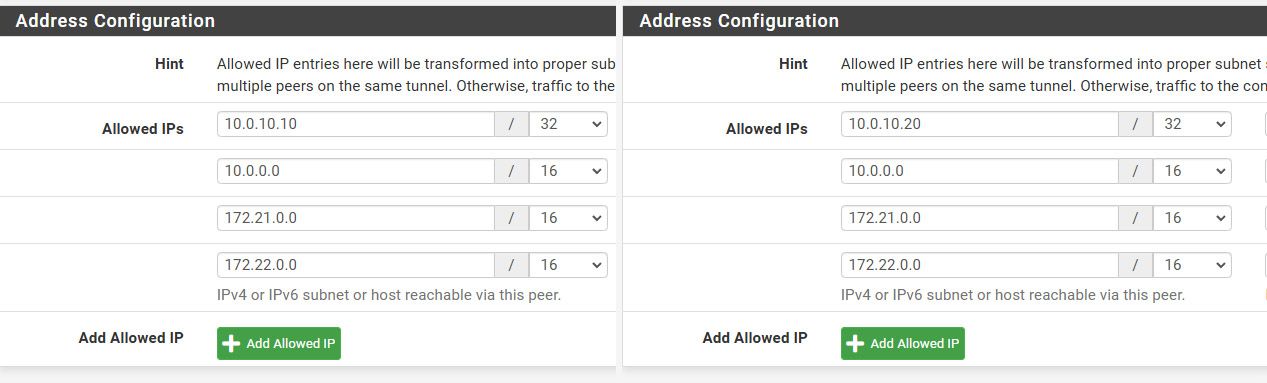

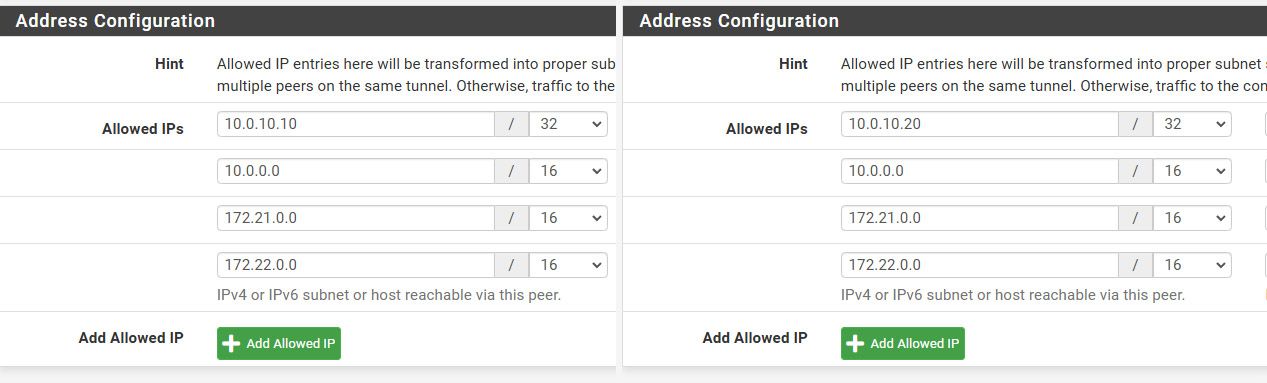

Allowed IPs der Peers (beides Unifi-Clients)

Ich hoffe der Post ist nicht zu lang, aber damit sollten erstmal viele (hoffentlich hilfreiche) Details enthalten sein.

Ich bedanke mich im Voraus,

viele Grüße -

@deylo said in pfSense auf Hetzner-Server, Anbindung 2x Unifi als Wireguard-VPN:

Hallo zusammen,

nachdem ich schon recht verzweifelt bin, frage ich nun mal hier in der Hoffnung, dass Ihr mir weiterhelfen könnt. Es geht um die Anbindung zweier Unifi-Umgebungen via VPN an einen pfSense-Wireguard-VPN-Server. Der Server ist bei Hetzner gehosted und hat eine feste IP. Die Unifi-Umgebungen sind via Mobilfunk angebunden und haben weder erreichbare IPv4 noch IPv6.

Die Anbindung an sich funktioniert. Sämtlicher Traffic wird über den VPN-Server geleitet. Das einzige Problem ist jedoch, dass ich nicht ins entfernte Netz komme. "tracert" endet immer bei der IP vom Tunnel.

Hier einmal der Aufbau mit IP-Adressen:

Und hier die tracerts:

Ich habe in der Unifi die Firewall-Regeln nach meiner Meinung korrekt gesetzt, für mich sieht es aber so aus, als würde der Traffic gar nicht erst vom Tunnel in das Netz geleitet werden.

Vom Tunnel in welches Netz? Dein Tracert geht ja bis zum 10.0.10.1 Endpunkt, also bist du ja über der VPN Strecke drüber?

Dazu habe ich zwei Gateways eingerichtet, was ich so in diversen Anleitungen gesehen habe. Ob das so richtig ist, kann ich nicht sagen. Ohne dem geht es aber auch nicht.

Und dann noch statische Routen, die über das Gateway gehen:

Tunnel:

Allowed IPs der Peers (beides Unifi-Clients)

Das kommt mir falsch vor. Ich müsste nochmal nachforschen, weil ich Wireguard selten als Tunnel einsetze - dafür ist mir die Konfig zu verschwommen. Aber soweit wie das aussieht, hast du EINEN WG Endpunkt und darüber ZWEI Peers verbunden? Korrekt?

Ich weiß nicht wie gut DAS funktioniert, wenn beide Peers am gleichen WG Endpunkt terminieren. Das könnte Routing-mäßig eventuell problematisch sein, bzw. muss dann wahrscheinlich korrekt konfiguriert sein, damit die richtigen Netze zu Peer 1 und zu Peer 2 abbiegen.

Ich würde hier erstmal mit einem Peer / einer Unifi Umgebung testen und diese eine ans Laufen bekommen und für die zweite dann eher einen zweiten Peer und zweites Interface (wg1/wg2) konfigurieren. Damit kann dann auch der Tunnelendpunkt auf der Sense unabhängig durchgestartet werden und es sind nicht automatisch gleich beide Netze getrennt.

Cheers

-

@JeGr

Vielen Dank für Dein Kommentar.

Und ich war der Meinung, dass ein Tunnel mit zwei Peers normal ist. Hoffentlich war das der Fehler. Ich mache mich nachher gleich an die Arbeit und teste es. -

@deylo Wie gesagt, ich will gar nicht ausschließen, dass das bei WG nicht auch funktionieren könnte. Ich habe nur bei WG schon zu viel komisches Routing Gedöns gesehen, dass ichs erstmal mit einem Endpunkt bauen und testen würde - vor allem als Anleitung die Doku von Netgate selbst nutzen für Site 2 Site! - und dann versuchen das für den zweiten Peer zu kopieren.

Bei OVPN bspw. macht das auch Schwierigkeiten, so dass man hier mit den CSOs (overrides) arbeiten muss, damit der VPN Prozess weiß welche Netze er über welchen Client schicken soll, daher ist das gerade mein Ansatz, dass ich das erstmal trennen würde :) Zumal wirs mit einem einzelnen Tunnel zu Hetzner schonmal testweise gebaut hatten - problemlos. Daher würde es mich wundern, wenn zwei nicht auch gehen, aber eben separat.

Cheers

-

@JeGr

Deine Kommentare helfen denke ich ganz gut weiter. Zumindest habe ich schon was dazugelernt.

Falls Du OpenVPN meinst, das habe ich auch aufgesetzt (mit 2 Peers auf einem Tunnel), da war es genau das gleiche, ich bin also genau bis zum gleichen Punkt gekommen und nicht weiter (gegenseitiges finden der Peers nicht möglich).Ich teste es jetzt Mal mit pfSense und zwei Tunneln.

-

@deylo said in pfSense auf Hetzner-Server, Anbindung 2x Unifi als Wireguard-VPN:

Falls Du OpenVPN meinst, das habe ich auch aufgesetzt (mit 2 Peers auf einem Tunnel), da war es genau das gleiche, ich bin also genau bis zum gleichen Punkt gekommen und nicht weiter (gegenseitiges finden der Peers nicht möglich).

OpenVPN für den Zweck funktioniert auch, allerdings muss man es mit TLS bauen (nicht mit shared-key) damit es nicht aufhört zu funktionieren und

a) im Server selbst als Remote Netz das/die Netz(e) eingetragen werden, die die Peers haben

b) ein CSO mit dem Zert CN Namen von jedem Peer erstellt werden und dort als Remote Netz das jeweilig zugehörige Netz eingetragen werden.Dann klappt das mit OpenVPN recht sauber. Daher stelle ich mir bei WG ein Ähnliches Problem vor.

-

@JeGr Verzeihung, ich meinte OPNsense anstatt OpenVPN. Wäre aber auch eine Idee.

Performancetechnisch soll Wireguard aber schneller sein. Merkt man den Unterschied spürbar?

Theoretisch würde darüber dann sämtlicher Datenverkehr und ggf auch ein Netzwerkspeicher laufen. -

@JeGr Ich habe nun zwei Tunnel aufgesetzt und nochmal alles überprüft.

Es ist wieder so, dass ich beim tracert nicht weiter als bis zur Tunnel-IP komme.

Kann es auch mit dem Thema Mobilfunk zusammenhängen? Aber theoretisch bin ich ja über den Tunnel verbunden... Mir fehlt da etwas das tiefergehende Verständnis, um die Fehlersuche zu beginnen. -

@deylo said in pfSense auf Hetzner-Server, Anbindung 2x Unifi als Wireguard-VPN:

@JeGr Verzeihung, ich meinte OPNsense anstatt OpenVPN. Wäre aber auch eine Idee.

Performancetechnisch soll Wireguard aber schneller sein. Merkt man den Unterschied spürbar?

Theoretisch würde darüber dann sämtlicher Datenverkehr und ggf auch ein Netzwerkspeicher laufen.Da ist leider viel altes Halb-Wissen immer wieder im Spiel. Da kursiert dann häufig "OpenVPN ist langsam", "das ist single Core", "das skaliert nicht" etc. etc.

Das meiste davon ist quatsch. Wie bei vielem hängt das immer auch stark von der Gegenseite ab. Wie bei IPsec bspw. auch. Wenn die Gegenseite nur alten Mist unterstützt, kann meine Seite leider auch nicht auf Geschwindigkeit kommen, die möglich wäre. Bei OVPN ist das ähnlich. Durch DCO, multiple Server und Co lässt sich da enorm viel an Geschwindigkeit und Flexibilität rausholen ohne die Seltsamkeiten, die WG oftmals aufwirft, weil es sich nicht um Interfaces schert.In diesem Fall ist wahrscheinlich die Remote Seite nicht up2date und würde bremsen, daher ist vermutlich WG schneller, hat aber trotz der immer gelobten "so einfachen" Konfiguration genau beim korrekten Routing und Setup seine Probleme.

Im Prinzip bleibt da nur zu debuggen, welche Routen vor Ort ankommen, welche auf der Sense ankommen, ob die überhaupt gesetzt werden, bis zu welchem Punkt man pingen kann und Geräte erreicht etc. etc.

Cheers