VPN Site to Site + OpenVPN

-

Olá,

Cenário

PFSense 1 - Datacenter

IP LAN: 172.11.1.0/24

VPN SITE-TO-SITE OPENVPN SSL/TLS SERVER

TUNEL IP: 10.0.11.0/24PFSense 2 - Matriz

IP LAN: 192.168.10.0/24

VPN SITE-TO-SITE OPENVPN SSL/TLS CLIENT

TUNEL IP: 10.0.11.0/24

VPN CLIENT-TO-SITE SSL + AUT.USER

TUNEL IP: 9.9.9.0/24VPN Site-to-SIte funcionando normalmente Rede Matriz 192.168.10.0/24 - Pingando Rede Datacenter e Rede Data Center 172.11.1.0/24 Pingando rede Matriz.

VPN CLIENT to Site se conecta, pinga a rede da Matriz 192.168.10.0/24 porém não pinga rede 172.11.1.0/24. Já foi declarado no Servidor OpenVPN da Matriz a rede local 172.11.1.0/24

Tem algo mais que teria que configurar ou declarar para que o Cliente que se conecta a Matriz aproveitasse o túnel e conseguisse chegar a rede do Datacenter ?

Agradeço se alguém poder me ajudar.

-

@marcos-voliveiraj

You should really limit your private networks to addresses that are designed for that purpose.

10.0.0.0/8

172.16.0.0/12

192.168.0.0/16

Some of the addresses you list belong to someone out there and are rout-able.

https://ipinfo.io/AS19281/9.9.9.0/24

https://ipinfo.io/ips/172.11.1.0/24

It could cause problems along the way for you or your users.

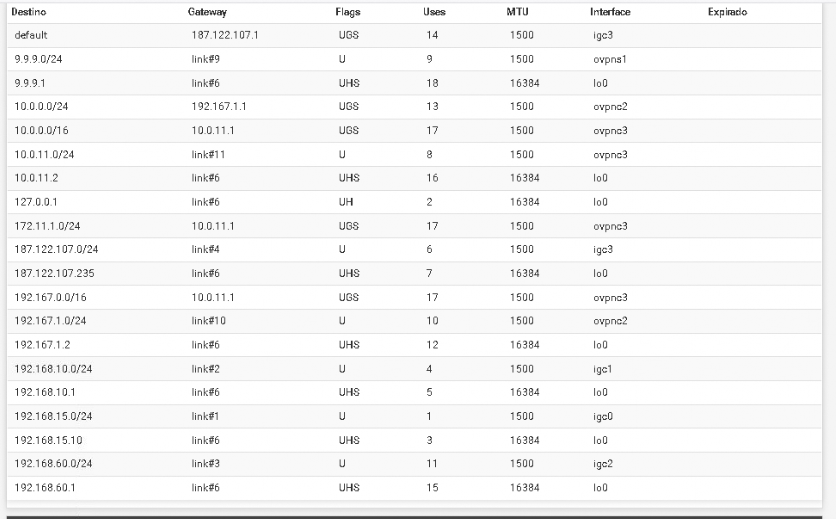

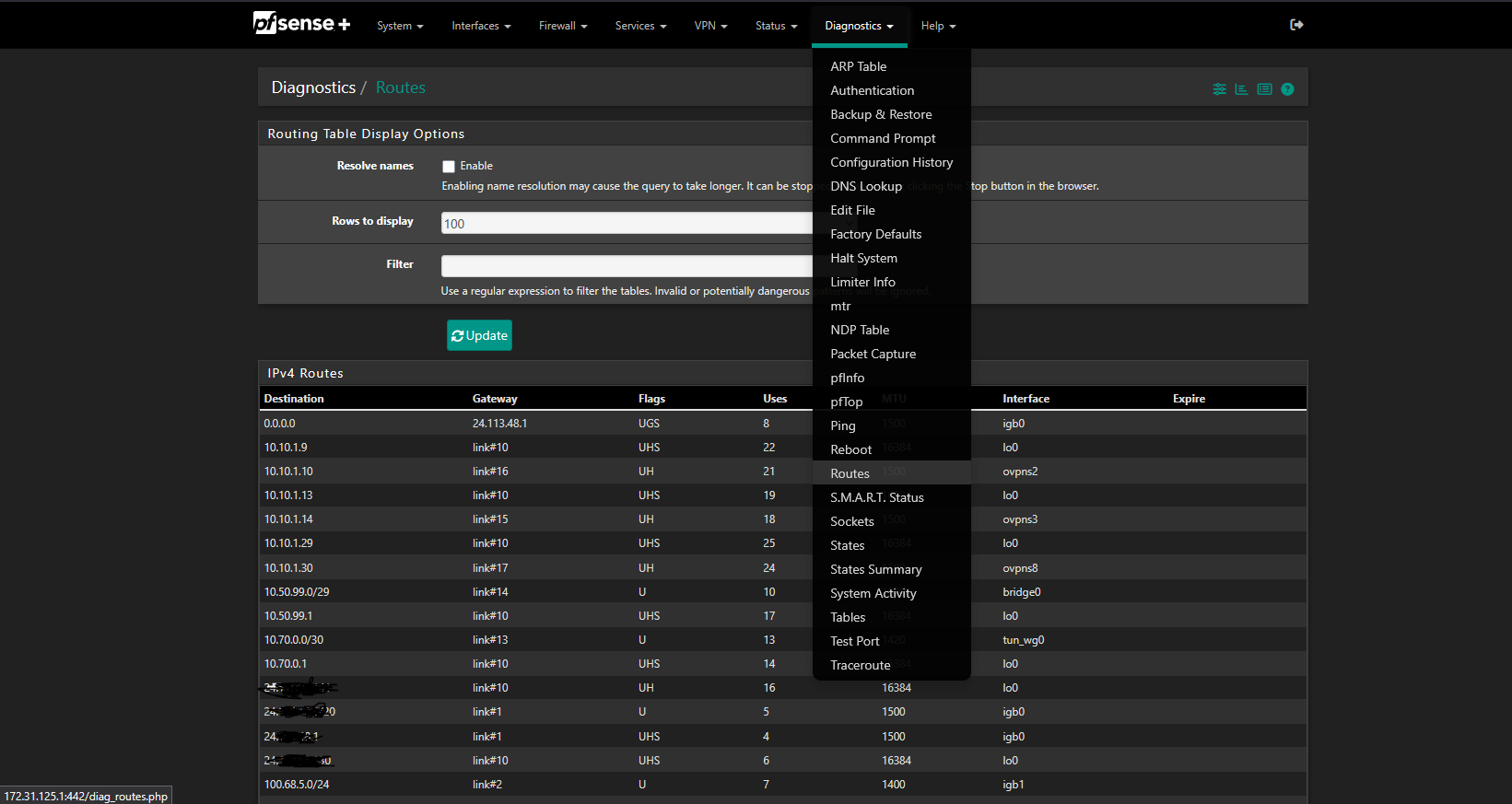

What does your /diagnostic/diag_routes.php on the headquarters router look like?

-

Obrigado pela resposta, então você sugere que eu troque primeiro o IP da Lan do Datacenter para outro IP.

E vc quer diagnostico do Pfsense rotas de qual Matriz ?

-

@marcos-voliveiraj

If you look at your Headquarters Diagnostics tab and go to Routes you can see if the Client VPNs have a route through the Headquarters router to the Datacenter router.

-

-

@marcos.voliveiraj said in VPN Site to Site + OpenVPN:

Segue Rotas da Matriz

Very sorry.. I have been away for a couple of weeks. Did you get this figured out?

-

Ainda não atualmente contornei deixando as conexões de OPENVPN Cliente direto no DataCenter.

E ainda tenho uma situação estranha ainda para outras redes:

LAN DATACENTER: 192.168.30.0/24

OPENVPN SITE TO SITE : CONECTADA

LAN FILIAL: 192.168.10.0/24DE DENTRO DO PFSENSE DA FILA: 192.168.10.1

CONSIGO PINGAR ATRAVES DO DIAGNOSTICO/PING OS IPS DO DANTACENTER 192.168.30.1 (PFSENSE) E 192.168.30.242(FILESERVER)

Porém estando em uma estação de trabalho na filial o ping não responde para 192.168.30.1 e nem 192.168.30.242

estranho já que no pfsense da filial de ip 192.168.10.1 na interface web como informei ele responde para estes ips do datacenter sem perca de pacote.

-

@marcos.voliveiraj

Quando você faz o ping pelo pfSense da filial, provavelmente ele faz o ping usando como IP de origem o IP do túnel da VPN.

E no lado datacenter, provavelmente ele tem uma rota para responder para esse IP do túnel (rota colocada ao estabelecer a VPN).Já quando você pinga a partir da LAN da filial, o IP de origem nos pacotes passa a ser um IP da rede 192.168.10.0/24.

Se o IP alvo no datacenter não responde:- No lado datacenter, ele tem rota para a rede 192.168.10.0/24?

- Se o IP alvo no datacenter for uma máquina Windows, é bom checar a configuração do Windows. É comum máquinas Windows não responderem a ping (nenhum ping), ou não responderem a ping para pacotes que venham de uma rede diferente.

Essa observação sobre o lado datacenter ter uma rota para poder responder, se aplica ao seu post original também. No cenário do post original, quando se tem um usuário conectado via VPN client com a Matriz, tentando chegar no datacenter, o IP de origem nos pacotes fica sendo o IP de túnel da VPN, e no lado datacenter precisa ter rota para poder responder.

Talvez você já tenha corrigido, mas:

172.11.1.0/24

e

9.9.9.0/24não são bons endereços para uso internamente, pois são IPs roteáveis na Internet. 9.9.9.9 por exemplo, é um serviço de DNS.

-

Obrigado pelo contato em diagnostico/rotas existem varias rotas inclusive para 192.168.10.0/24

Meu conhecimento com PFSense é basico e fiz as congurações baseados em videos e tutoriais encontrados na internet para fechar esta VPN Site to Site

Poderia me auxiliar como criar estas rotas e onde verifico se elas existem?

Para adiantar vamos a estrutura

DATACENTER - PFSENSE

WAN: 201.46.121.XXX

LAN_BLO:192.168.100.1/24

LAN_EFT:172.11.1.254/24

LAN_HPK:192.168.120.1/24

LAN_GTR:192.168.130.1/24VPNSITETOSITE

VPN_EFT - LAN_EFT DATACENTER X LAN_EFT CLIENT

TUNEL IP: 10.0.11.0/24

LAN LOCAL: 172.11.1.0/24

LAN REMOTA 192.168.10.0/24

STATUS: FUNCIONANDO EM PRODUÇÃO PINGANDO NORMAL DA LAN REMOTA PARA LAN LOCAL DATACENTER.VPN_GTR

TUNEL IP: 10.0.15.0/24

LAN LOCAL: 192.168.130.0/24

LAN REMOTA 192.168.10.0/24

STATUS: CONECTADA PINGANDO SO DE DENTRO DO PFSENSE LAN REMOTA NAS ESTACOES DA LAN REMOTA (192.168.10.0/24) NAO ALCANCAM NEM O SERVIDOR DE DADOS (192.168.130.242) E NEM O PFSENSE (192.168.130.1) AMBOS SAO ALCANCADOS DE DENTRO DO PFSENSE LAN REMOTA.JA USEI COMO BASE A VPN_EFT E NAO ENCONTREI NADA DE DIFERENTE QUE JUSTIFICASSE A VPN_GTR NAO FUNCIONAR|-left aligned paragraph