Passerelle zigbee

-

Problématiques

Je n’arrive pas à ajouter la seconde passerelle Zigbee depuis le vlan IOT sur l’application smartlife depuis mon téléphone

La passerelle est connectée en filaire au switch sur le VLAN Iot. Elle récupère bien l’IP assigné en réservation.

Le smartphone est sur le même Vlan mais depuis le SSID sur la borne aruba.Je peux sans soucis ajouter la passerelle sur l’application depuis le réseau de la box du FAI (passerelle en filaire sur le sw avec le vlan FAI, téléphone depuis SSID de la box)

A noter que j’ai un souci similaire avec les climatisations Daikin. Je peux les ajouter et piloter depuis le réseau FAI mais pas depuis un Vlan du pfsense. J'imagine que la problématique est la même

J’ai dû louper quelque chose mais je ne trouve pas quoi…

Informations générales

Contexte : Installation personnelle à la maison. Il s'agit d'une première installation et utilisation de Pfsense. J'ai installé le pfsense derrière ma box (plus d'info sur la partie schéma)

Pfsense : Pfsense community version 2.8.0-RELEASE (amd64), installée sur un mini-pc glovary firewall n305 6 ports 2,5go (j'ai changé la version pro installée par une community, plus à jour et avec plus de plugin je trouve). Il dispose de 6 ports éthernet 2,5G et processeur : intel(R) Core(TM) i3-N305 (Current: 1803 MHz, Max: 1804 MHz /. 8 CPUs : 2 package(s) x 4 core(s) )

Besoin : j'ai installé Pfsense pour séparer et cloisonner les différents usages : utilisateurs, domotique, invité, infra, video surveillance, etc.

Historique : Initialement j’avais un Palo Alto PA-220 mais : 1) la licence n’est plus active donc beaucoup de fonctionnalités ne sont plus actives et pas de mise à jour. 2) j’ai changé de FAI, et l’actuel ne propose pas de rediriger les flux contrairement à l’ancien.

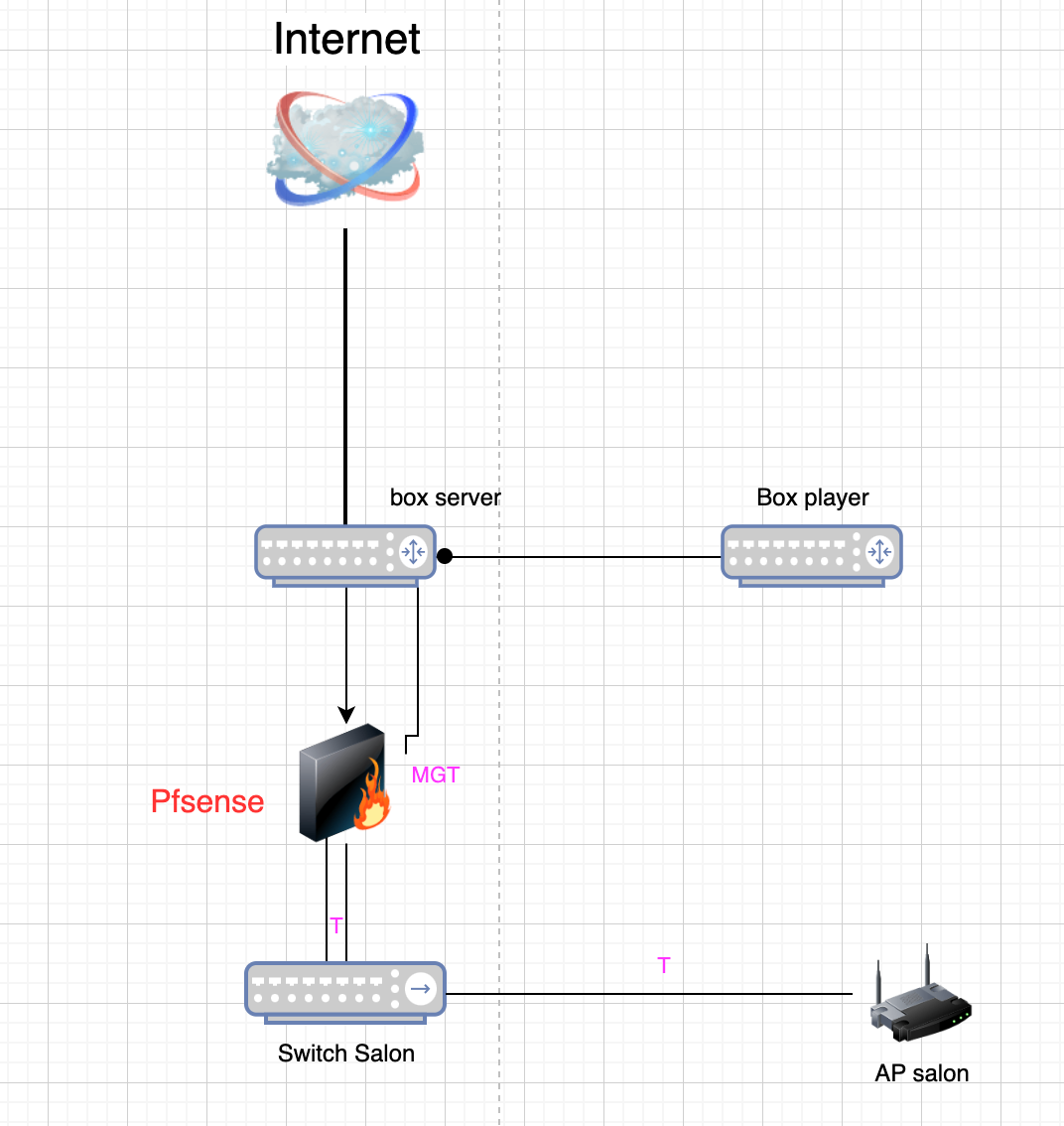

Schéma :

Ma box est relié au player du FAI et un port est relié au port Wan du pfsense.

1 LACP de 2 ports en trunk est relié au Switch (HPE 5130)

1 borne wifi Aruba est reliée au Switch en trunk (les performances du Wifi free ne donne pas satisfaction. J’ai un mesh de 2 aruba)WAN : 1 seul port WAN sur le Pfsense, relié à la box en DHCP (réservation IP). Pas de mode bridge, pas de DMZ pour le moment. Le réseau étant utilisé en permanence, je voulais m’assurer du bon fonctionnement avant de passer sur le prochain modèle (bridge très certainement).

LAN :

- 1 port physique dédié pour l’admin en mode secours avec autorisation d’accès à l’admin, pas de DHCP

- 2 ports en LACP qui portent les différents VLAN

VLAN 80 :

- Dédié à l’infra (borne wifi, switchs, serveur, stockage, etc.)

- DHCP (plage 1 IP en auto, affectation par réservation hors plage DHCP)

VLAN 99 :

- Dédié à l’administration, accessible via Wifi, filtrage mac

- DHCP (plage 1 IP en auto, affectation par réservation hors plage DHCP)

VLAN 112 :

- Dédié aux utilisateurs (smartphone, pc, etc. )

- DHCP (plage 10 IP en auto, affectation par réservation hors plage DHCP)

VLAN 133 :

- Dédié aux IOT (lumière, passerelle zigbee, smart ir, etc. )

- DHCP (plage 10 IP en auto, affectation par réservation hors plage DHCP)

VLAN 241 :

- Dédié à la vidéo surveillance (caméra, sonnette, etc. )

- DHCP (plage 10 IP en auto, affectation par réservation hors plage DHCP)

VLAN 501 :

- Dédié aux invités

- DHCP (plage 100 IP en auto)

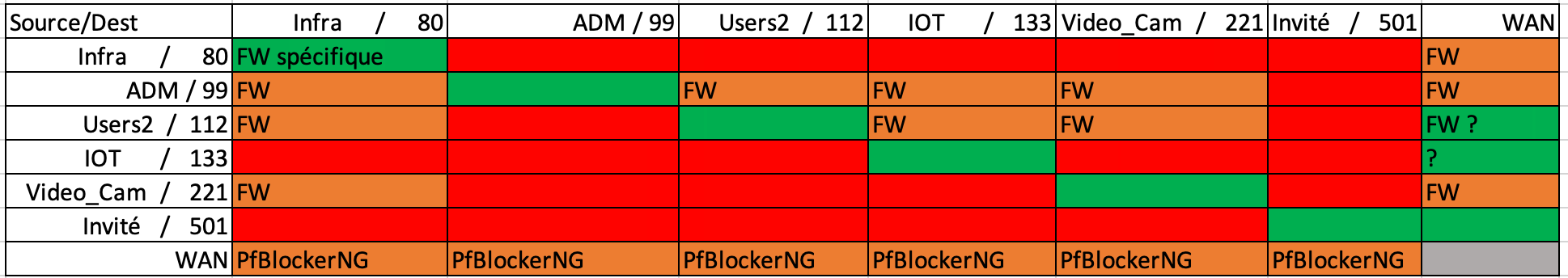

Matrice de flux : Matrice souhaitée à terme :

Au sein d’un même Vlan, pas de filtrage en dehors du Vlan Infra

Invité et IOT : cloisonnement stricte vers les autres Vlan

Les autres Vlan : cloisonnement par défaut et ouverture spécifique au besoin (cifs, etc.)

En sortie, à voir si filtrage spécifique pour infra (maj and co), pour les utilisateurs je suis plus en questionnement, avec deux ados à la maison, entre les jeux, discord and co, ça sera peut-être beaucoup de mal et de temps pour affiner chaque connexion pour un petit gain.DMZ :

- Pas de DMZ

- Pas de DNS local

- Pas de NTP local

WIFI :

Via AP aruba (2 AP mesh)- SSID Invité : Visible, DHCP du pfsense, clé WAE3

- SSID Utilisateurs, IOT, Video : Masqué, DHCP du pfsense, clé WAE3

- SSID ADM : masqué, filtrage MAC, clé WAE3

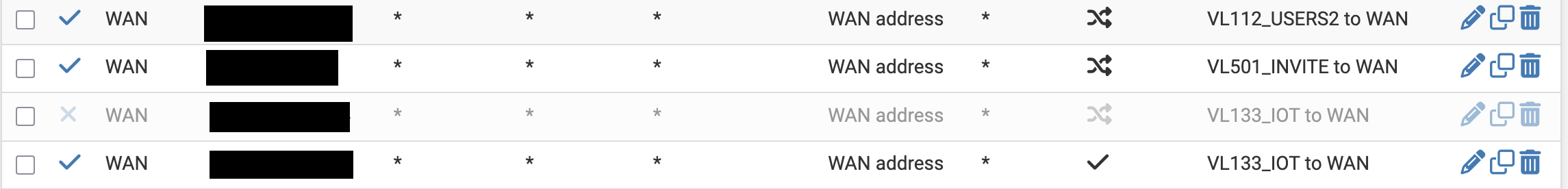

NAT :

Manual Outbound NAT :

Sur ce modèle pour tous les Vlan, sauf IOT qui n’est pas en random port

Firewall

PfBlockerNG est installé et couvre toutes les interfaces et VLAN en floating rulesWAN : Block private networks et Block bogon networks

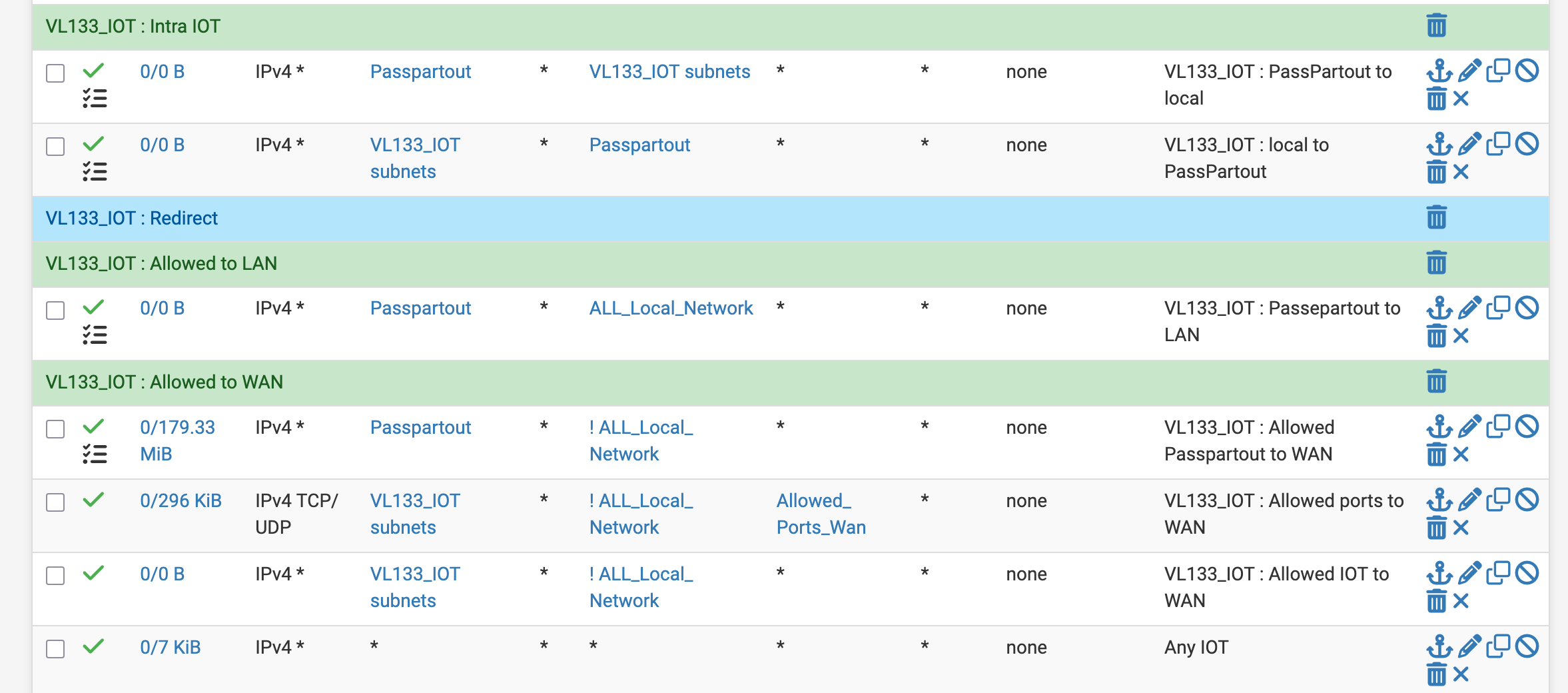

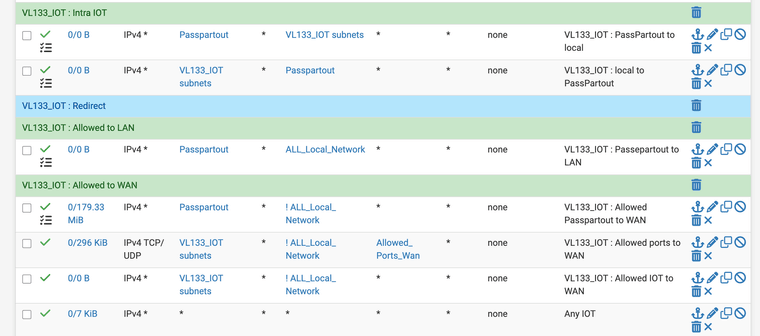

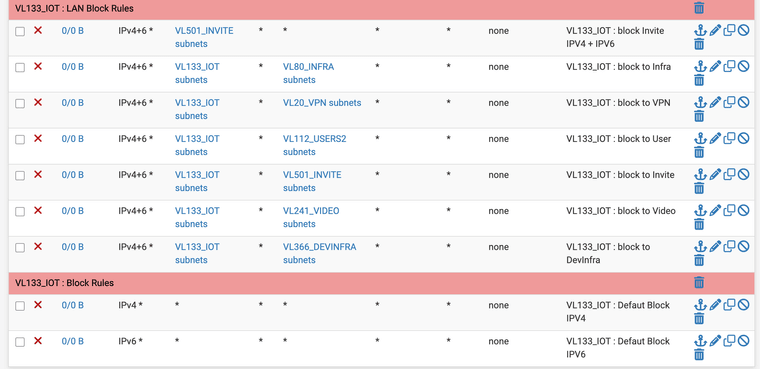

IOT :

Voilà les règles, le any any est pour le débug et sera désactivé à terme.

Passpartout est un alias qui contient l’ip de mon smartphone en iot et la seconde passerelle Zigbee. Pour le débug

Les autres onglets sont construits sur le même principe. Si nécessaire je les fournirai

Packages ajoutés : PfBlockerNG

Autres fonctions assignées au pfSense : A venir VPN

Merci d'avance de votre temps et de toute aide :)