DSLite / Firewall -> Aliases -> IP & Services -> DNS Resolver -> General Settings -> Host Overrides

-

Ich habe einen Anschluss mit DS-Lite und betreibe eine Nextcloud in einem der LAN segmente meiner pfsense.

Der IPv6-Prefix ändert sich alle 24h. Somit ändert sich auhc alle 24h die Ipv6-Adresse des Nextcloud-Servers, jedenfalls der Prefix-Teil dieser Adresse (erste /64 der /128).

Um das zu lösen nutze ich eine Firewall Aliases IP (Firewall -> Aliases -> IP) die auf den FQDN der Nextcloud bei einem DynDNS-Anbieter verweist. Mit IPv6 funktioniert das soweit auch alles. Die Nextcloud ist im LAN wie auch aus dem WAN über den FQDN und IPv6 erreichbar.

Was ich jetzt gern noch hätte, wäre eine Möglichkeit die Nextcloud ist im LAN auch per IPv4 unter dem FQDN zu erreichen. Das bekomme ich aber nicht hin.

Sobald ich unter Host Overrides (Services -> DNS Resolver -> General Settings) den FQDN als Additional Names for this Host dem internen Hostname hinzufüge, klappt zwar der Zugriff per IPv4 aus dem aber eben nicht mehr der mit IPv6 aus dem WAN. Die Firewall Aliases IP wird dadruch offenbar wirkungslos.

Gibt es dazu noch andere Lösungsanätze, die ich bisher einfach übersehe?

-

@eagle61 Interessant. Du könntest vermutlich "DNS Resolution Behavior" der Firewall selbst umstellen auf "use remote DNS, ignore local" um das Problem zu umgehen.

Ich hab früher, als ich noch IPv6 aktiver in der pfSense genutzt habe, keinen FQDN in der Firewall-Regel gesetzt, sondern einen Alias bestehend nur aus dem Hostnamen. Das hat aber nur funktioniert, wenn Du dem Server auch eine IPv6-Adresse per DHCPv6 vergibst, nicht nur per DHCPv4.

-

Hallo @Bob.Dig, das Problem bei der Vergabe einer IPv6-Adresse ist ja, dass der Prefix-Teil täglich wechselt. Daher vergebe ich nur eine "halbe" IPv6-Adresse per KEA DHCPv6-Server.

IPv6 Address = ::aaaa:bbbb:cccc:ddddDie erste Hälfte kommt dann eben jede Nacht nach der Zwangstrennung als delegieter Prefix hinzu. Denn nach jeder Zwangstrennung bekomme ich ja nicht nur einen neue IPv6 am WAN-Interface zugewiesen, sondern eben auch immer einen neuen /56er Präfix, aus dem die pfsense dann eben /64er Präfixe für die einzelnen LAN-Segmente bildet.

"DNS Resolution Behavior" der Firewall selbst umstellen auf "use remote DNS, ignore local"

Das werde ich mal versuchen. Ich hoffe ich verstehe das richtig, dass dann nur die Firewall der pfsense selbst stets einen exteren DNS befragt, nicht aber die Clients im LAN, die weiterhin vom KEA der pfsense Antworten bekommen. Denn ansonsten würde das mit dem Host Overrides und dem FQDN als Additional Names for this Host für IPv4 nichts nutzen.

-

@eagle61 said in DSLite / Firewall -> Aliases -> IP & Services -> DNS Resolver -> General Settings -> Host Overrides:

Daher vergebe ich nur eine "halbe" IPv6-Adresse per KEA DHCPv6-Server.

Wenn Du das eh schon machst, dann versuche es doch mal wie von mir beschrieben. Du benutzt in beiden DHCP-Servern den selben Hostnamen für deinen Server. Dann machst Du einen Alias, der nur den Hostnamen enthält. Dieser müsste dann sowohl die private IPv4 als auch die öffentliche IPv6 enthalten. Somit kannst Du den dann für deine Firewall-Regel benutzen. Dann brauchst Du das DNS der Firewall nicht umbiegen.

Edit: Wenn ich es recht in Erinnerung habe, darfst Du beim DCHPv6 nicht "Enable early DNS registration" aktivieren, weil es sonst nur den interface identifier einträgt. Vielleicht wurde das aber inzwischen gefixt. Das kannst Du unter Diagnostics/Tables für den Alias überprüfen.

-

Ich glaube das mache ich längst. Nutzt aber nichts.

KEA DHCPv4 hat ein DHCP Static Mapping auf

Hostname = DebianServerVM2

IP Address = 192.168.0.2KEA DHCPv6 hat ein DHCPv6 Static Mapping auf

Hostname = DebianServerVM2

IPv6 Address = ::aaaa:bbbb:cccc:ddddDennoch ergibt ein

[2.8.1-RELEASE][admin@pfSense.localdomain]/root: nslookup nextcloud.meine.DnyDNS.de Server: 127.0.0.1 Address: 127.0.0.1#53 Non-authoritative answer: Name: nextcloud.meine.DnyDNS.de Address: 2001:9876:6123:dc02:aaaa:bbbb:cccc:ddddEine IPv4-Adresse kommt nicht zurück

Das mit dem "DNS Resolution Behavior" der Firewall selbst umstellen auf "use remote DNS, ignore local" klappt übrigens mit m einer Config auch nicht.

[2.8.1-RELEASE][admin@pfSense.localdomain]/root: nslookup nextcloud.meine.DnyDNS.de ;; communications error to 185.95.218.42#53: connection refused ;; communications error to 185.95.218.42#53: connection refused ;; communications error to 185.95.218.42#53: connection refused ;; communications error to 185.95.218.43#53: connection refused ;; communications error to 2a05:fc84::42#53: timed out ;; no servers could be reachedLiegt daran, dass ich die DNS-Server der Digitalen Gesellschaft CH in den DNS Server Settings eingetragen habe und die hören nicht auf Port 53 sondern 853. Gut, das könnte ich ändern, allerdings nur ungern.

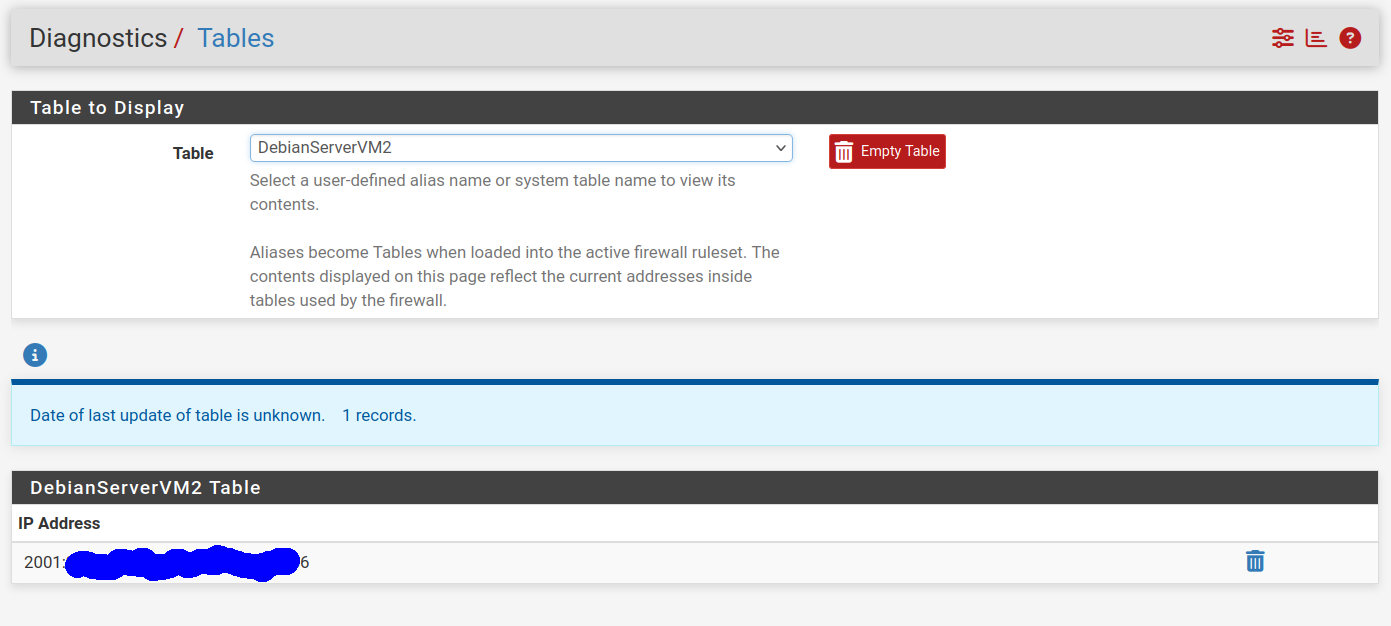

Zu deinem Edit: "Enable early DNS registration" aktivieren ist bei mir nicht aktiv und unter Diagnostics/Tables gibt es für den Alias nur eine IPv6-Adresse

-

@eagle61 Dein nslookup ist jetzt erst mal zweitrangig.

Zu deinem letzten Satz, da sollten beide drin stehen. Also der Alias sollte nur aus "DebianServerVM2" bestehen, sonst nix. Die Firewall sollte weiterhin Unbound benutzen. Das DNS der Firewall zu ändern, sollte nur letztes Mittel sein.

Also spiel noch mal am DHCPv4-Server rum, bis die Table beide Adressen enthält. Das sollte problemlos machbar sein. -

@eagle61 said in DSLite / Firewall -> Aliases -> IP & Services -> DNS Resolver -> General Settings -> Host Overrides:

die hören nicht auf Port 53 sondern 853

Hab einen nslookup gegen deren IP-Adresse gemacht und sofort eine Antwort bekommen. Ich vermute daher, die hören auch auf Port 53.

-

Also der Alias sollte nur aus "DebianServerVM2" bestehen, sonst nix.

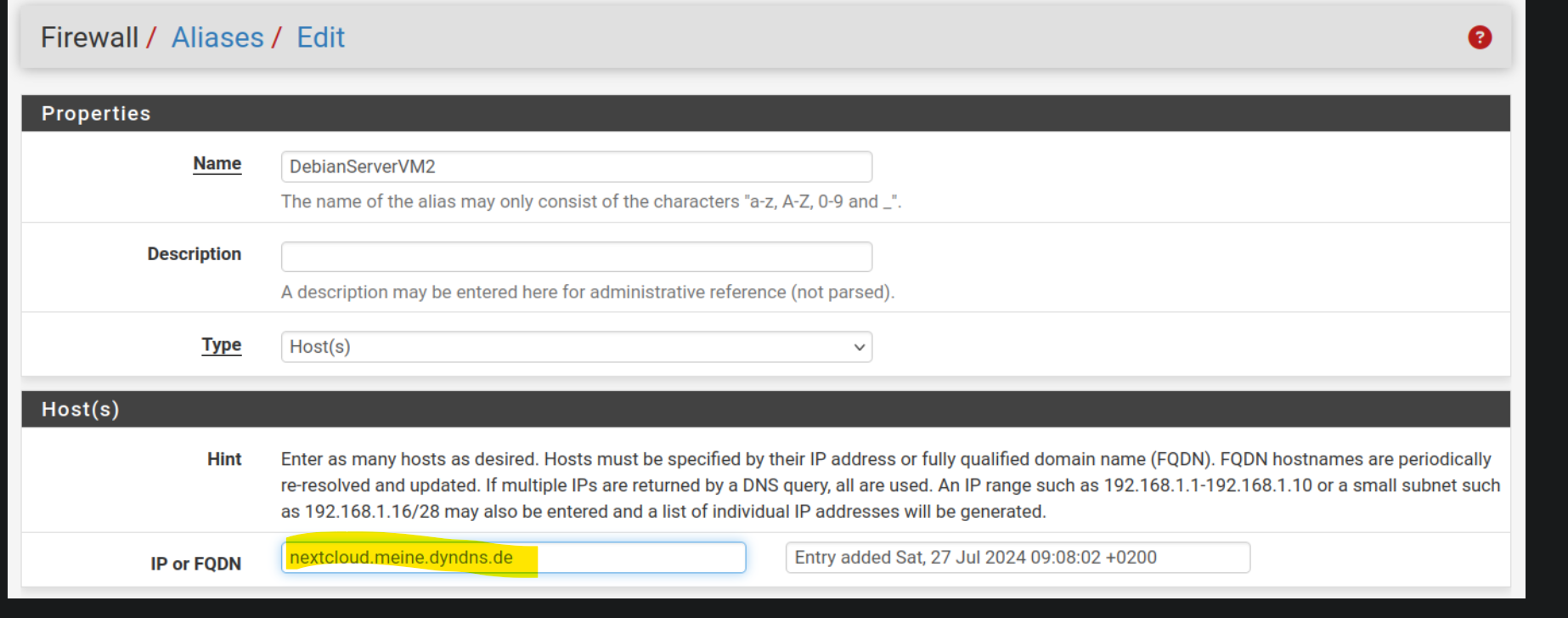

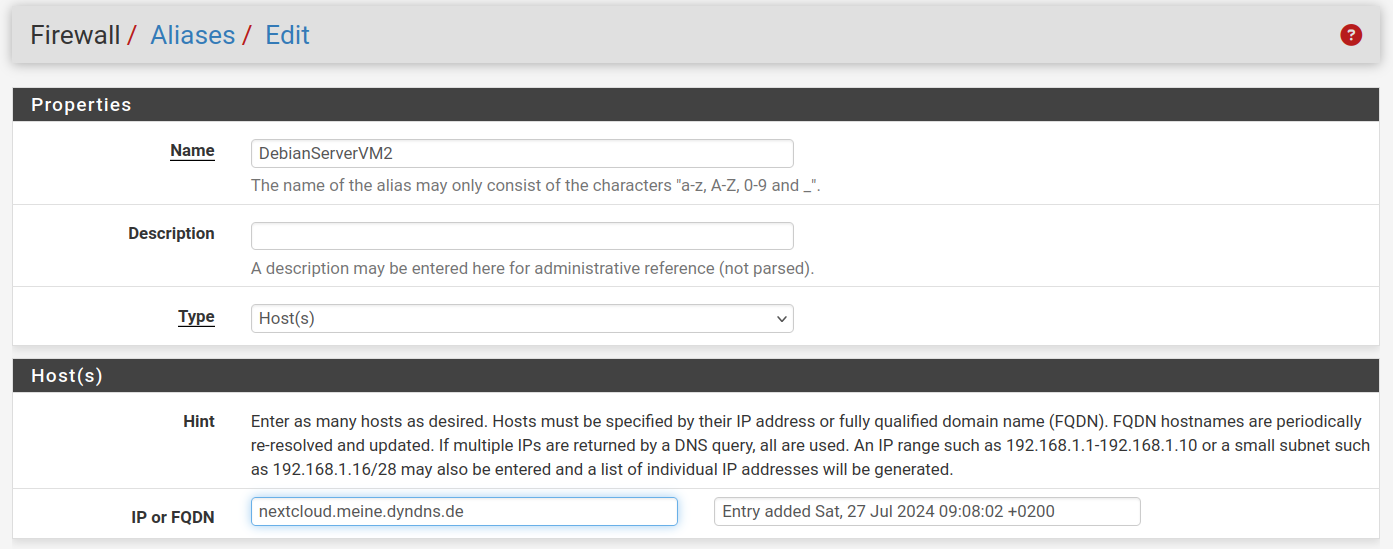

So sieht er aus:

Das Ergebnis ist dennoch nur:

Sowohl in KEA DHCPv4 wie auch KEA DHCPv6 gibt es jeweils einen Eintrag DebianServerVM2 für die IPv4 wie auch die IPv6-Adresse.

-

@eagle61 Was ich meinte is folgendes: Du machst eine Alias mit was auch immer für einem Namen. Als FQDN trägst Du dort nur "DebianServerVM2" ein, ohne Anführungszeichen. Es spricht aber nichts dagegen, den Alias auch "DebianServerVM2" zu nennen. Die Table zu diesem Alias sollte dann automatisch beide IP-Adressen enthalten. Manchmal dauert es etwas, bis das der Fall ist.

Diesen Alias kannst Du nun in der Firewall-Regel benutzen. Denn das war ja dein eigentliches Problem, dass Du keinen Zugriff mehr von außen hattest, wenn Du den DNS-Override genutzt hast.

-

@Bob.Dig

Öffentliche DNS-ResolverSagt:

Unsere redundanten Server sind über die folgenden beiden Wege konfigurierbar: DoT: dns.digitale-gesellschaft.ch:853 DoH: https://dns.digitale-gesellschaft.ch/dns-queryDoT = 853

DoH = 443 (meine ich)Nutze DoT

eagle61@hp-250-g6:~$ nslookup google.com 2a05:fc84::43 ;; communications error to 2a05:fc84::43#53: connection refused ;; communications error to 2a05:fc84::43#53: connection refused ;; communications error to 2a05:fc84::43#53: connection refused ;; no servers could be reached eagle61@hp-250-g6:~$ nslookup google.com 185.95.218.43 ;; communications error to 185.95.218.43#53: connection refused ;; communications error to 185.95.218.43#53: connection refused ;; communications error to 185.95.218.43#53: connection refused ;; no servers could be reached -

@eagle61 Hast vermutlich recht, hab einen internen Port Forward für DNS am Laufen und vergessen gehabt.

-

Ein

eagle61@hp-250-g6:~$ nslookup google.com 9.9.9.9 Server: 9.9.9.9 Address: 9.9.9.9#53 Non-authoritative answer: Name: google.com Address: 142.250.186.46 Name: google.com Address: 2a00:1450:4001:827::200eKlappt ja auch bei mir problemlos, nur eben nicht zu den Servern der dns.digitale-gesellschaft.ch

-

@eagle61 Denke, wir können jetzt wieder am Alias arbeiten.

-

@Bob.Dig Ich bin glaub ich gerade Betriebsblind.

Wo außer Firewall -> Aliases kann ich denn noch einen Aliasnamen eintragen?

-

-

Das geht nicht.

The following input errors were detected: An alias with this name already exists. Alias value cannot be the same as the alias name: `DebianServerVM2 and DebianServerVM2` There may be additional errors. Fix the noted problems and try again.Da muss entweder ein FQDN stehen oder eine IP-Adresse

-

@eagle61 said in DSLite / Firewall -> Aliases -> IP & Services -> DNS Resolver -> General Settings -> Host Overrides:

Da muss entweder ein FQDN stehen oder eine IP-Adresse

"Nope", aber anscheinend darf der Name des Aliases nicht identisch zu dessen Inhalt sein. Ich setze immer einen Buchstaben H davor, deswegen war mir das nicht bekannt. Also als Name z.B. HDebianServerVM2 und als Inhalt dann DebianServerVM2.

-

@Bob.Dig

Nur dass ich nun, ohne den FQDN des DynDNS dort unter Alias nicht mehr vom WAN (Mobilfunknetz) auf meine Nextcloud komme ... -

@eagle61 Ich kann nicht folgen. Dieser Alias (also die Table) soll beide IP-Adressen enthalten (private IPv4 und öffentlicher IPv6), tut er das? Diesen Alias sollst Du in deiner Firewall Regel auf dem WAN verwenden. Den kannst Du auch in beiden Regeln verwenden (v4&v6).

Von außen verwendest Du weiterhin deinen FQDN.

-

Dieser Alias (also die Table) soll beide IP-Adressen enthalten (private IPv4 und öffentlicher IPv6), tut er das?

Nein. Da wird nix eingetragen in Diagnostics -> Tables ohne FQDN. Bleibt dann leer.

Den Eintrag mit dem FQDN des DynDNS hatte ich gelöscht nu aber wieder hergesttelkt, weil auch keine zwei namengleichen Einträge zulässig sind.

Also hatte Properties -> Name = HDebianServerVM2 und Host(s) -> IP or FQDN = DebianServerVM2 kein Eintrag unter Diagnostics -> Tables

Zweimal Properties -> Name = DebianServerVM2 geht aber auch wieder nicht. Also einmal mit Host(s) -> IP or FQDN = HDebianServerVM2 und das andere Mal mit dem FQDN