[Résolu] MultiWan - Problème de routage ?

-

Bonjour à tous !

Suite à la panne de notre pfSense v2.0.1, j'ai du remettre en catastrophe l'ancien pfSense v1.2.3.

Apparement, j'ai un problème de routage…

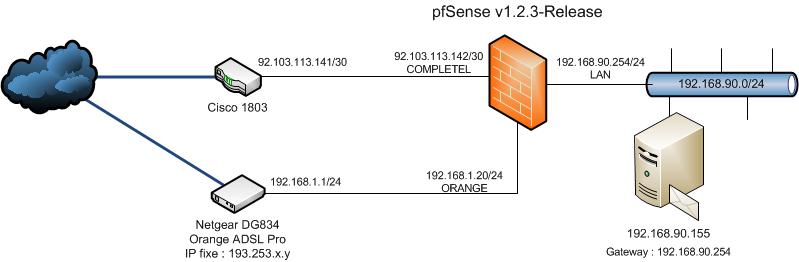

Nous hébergeons depuis notre serveur de courriel ; suite à un blacklistage de notre adresse IP fixe de chez Orange (absence de PTR), nous décidâmes d'utiliser l'une des 6 adresses IP fixes de notre second opérateur. Nous avons donc ce schéma :

Avec, comme adresses IP fixes, 92.X.Y.152/30. Je choisis 92.X.Y.154 que je définis comme Proxy ARP

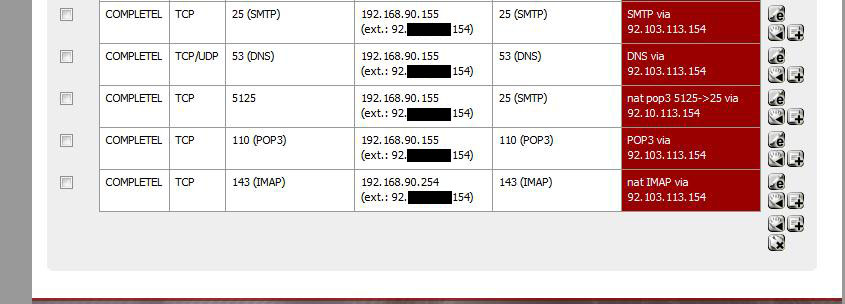

Je déclare mes NATs :

Maheureusement, le serveur SMTP passe toujours par l'adresse IP d'Orange (193.x.y.99)…

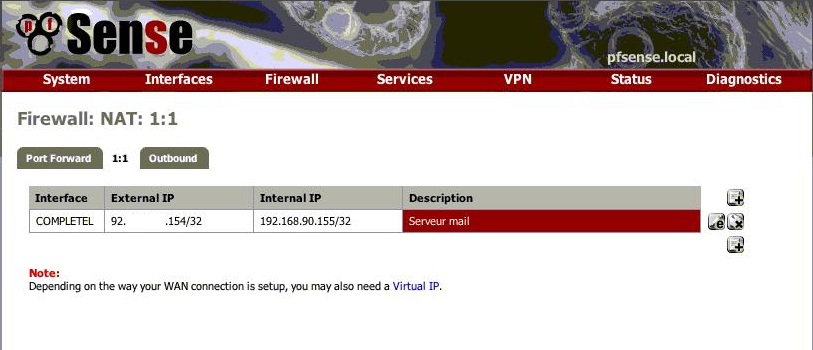

Je me rappelle de la translation 1:1 que j'applique :

Malheureusement, le SMTP passe toujours par l'adresse d'Orange (193.x.y.99)…

Mon serveur de courrier reçoit bien le POP en 110, mes DNS et reverse DNS donne la bonne adresse... Je penche donc pour un problème de routage...

Merci d'avance à tous ceux qui pourrait voir où j'ai commis une erreur ou un oubli...

Amicalement,

Fabrice.

-

Avec, comme adresses IP fixes, 92.X.Y.152/30. Je choisis 92.X.Y.154 que je définis comme Proxy ARP

Ou, comme sur le schéma, 92.103.113.142/30 ? Je ne comprend pas quelle est la bonne plage d'adresses.

L'interface wan de Pfsense est bien 192.168.1.20 ?

La gateway de l'interface Completel (vers le routeur) est bien défini dans Interfaces: Optional x (COMPLETEL) ?

Dans la règle autorisant le trafic sortant la gateway par défaut est bien remplacée par COMPLETEL ?Par ailleurs si je me souviens bien une règle nat 1:1 "désactive" la translation de port qui serait concurrente.

-

Bonjour à tous !

Ou, comme sur le schéma, 92.103.113.142/30 ? Je ne comprend pas quelle est la bonne plage d'adresses.

Déjà, première erreur de ma part, la plage d'adresses que nous loue Completel est 92.103.113.152/29 (en non 30 en CIDR), nous laissant donc bien 6 adresses IP fixes.

L'interface wan de Pfsense est bien 192.168.1.20 ?

L'adresse de l'interface WAN (Orange) est bien 192.168.1.20 ; j'ai omis qu'elle est la passerelle par défaut et que celle de Completel est bien 92.103.113.142.

La gateway de l'interface Completel (vers le routeur) est bien défini dans Interfaces: Optional x (COMPLETEL) ?

Absloument, voici une capture d'écran de l'interface :

Dans la règle autorisant le trafic sortant la gateway par défaut est bien remplacée par COMPLETEL ?

Je crois que c'est là où le bât blesse… J'ai le sentiment qu'il faut que je dise d'ouvrir le traffic du serveur de courrier vers l'adresse IP fixe que je veux utiliser... Voici mes captures d'écran :

Par ailleurs si je me souviens bien une règle nat 1:1 "désactive" la translation de port qui serait concurrente.

C'est vrai, je l'avais oublié… Pour plus de sécurité, je vais garder les NAT et enlever le 1:1.

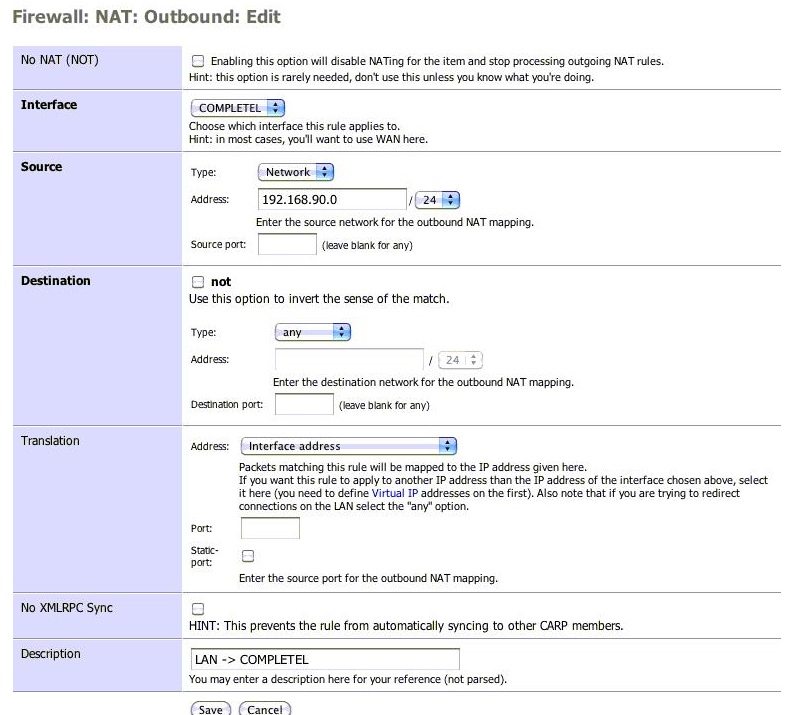

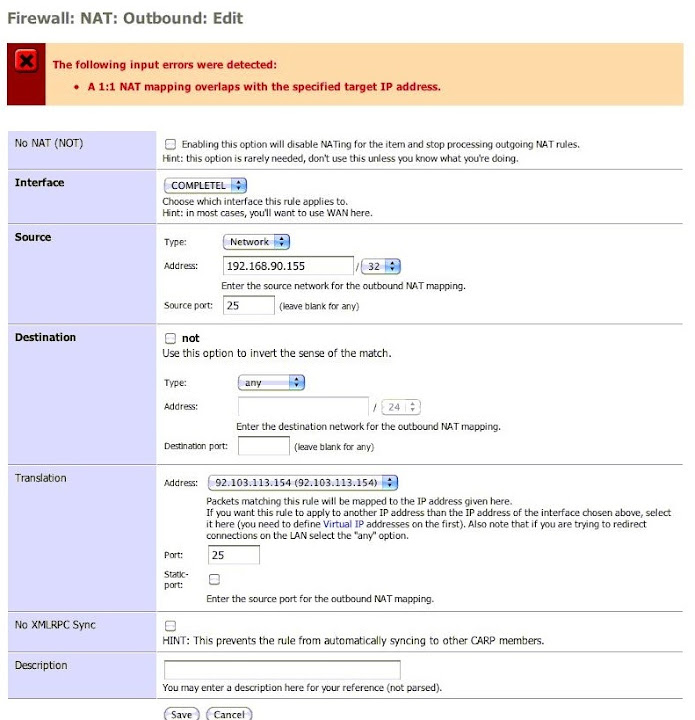

Je vais donc créer une règle Nat Outbound :

- Interface : Completel

- Source Type Network

Adresse : 192.168.90.155/32 - Destination : any

- Translation : Vip 92.103.113.154

Avant de mettre en place cette règle, j'aimerai voir un point de détail concernant les Virtual IPs. Le fait d'utiliser des règles sur le NAT oblige à utiliser des Vips de type Proxy ARP.

Si j'avais choisi d'utiliser la règle 1:1, la Vips de type "other" aurait été suffisant ?Encore un immerse merci à ccnet qui me permets de regarder là où je n'ai pas l'habitude de mettre les pieds…

Amicalement,

Fabrice.

-

Pour votre serveur smtp, un nat 1:1 convient avec des ip virtuelles proxy ARP. J'en ai encore configuré un il y a quelque temps. Tout fonctionne sans problème.

Pour le type Other je n'ai plus cela en tête et ps de doc sous la main pour vérifier. -

Merci encore ccnet.

Toutefois, lors de l'écriture du NAT Outbound de la règle de sortie, j'ai l'erreur suivante :

Bien que j'ai remis le 1:1, le courrier continue à passer par la passerelle par défaut, c'est-à-dire Orange…

Pour les Vips, j'ai trouvé sur le forum cette réponse :http://forum.pfsense.org/index.php/topic,13893.msg74004.html#msg74004

Les ip virtuelles sont des IP supplémentaires (en plus des IP configurées sur les cartes réseau) gérées par pfsense:

Les IP de type "other" sont simplement des alias utilisé dans les règles de NAT

les IP des type CARP et proxy ARP sont des IP qui seront accessible par le réseau. Les IP CARP sont principalement utilisée dans les configuration CLUSTER.EDIT : J'ai supprimé le 1:1, la règle Nat Outbound s'enregistre. Je l'ai positionnée en premier, rien n'y fait, le serveur passe encore par la passerelle par défaut…

EDIT 2 : J'ai même rajouté une règle de LAN pour obliger tout port 25 à passer par la gateway Completel, pareille…

-

Normal pour le nat Outbound si nat 1:1 actif. Ok pour les vips.

Ne voulez vous pas essayer la configuration nat 1:1 ? Je sais qu'elle fonctionne.

Mais avant je veux bien voir une copie d'écran de la règle qui autorise la sortie du trafic smtp (optx à laquelle est connecté le serveur de mail. -

Mais avant je veux bien voir une copie d'écran de la règle qui autorise la sortie du trafic smtp (optx à laquelle est connecté le serveur de mail.

Voici la copie d'écran de Firewall : Rules : Edit LAN

Encore merci !

P.S. : Je ne sais si on voit bien, mais la passerelle choisie est celle de Completel (92.103.113.141).

-

Ok pour la gateway. C'est normal le /31 sur "Source" ? Je ne crois pas surtout pour un single host. Avec un nat 1:1, sans outbound nat, ça devrait fonctionner.

-

Ok pour la gateway. C'est normal le /31 sur "Source" ? Je ne crois pas surtout pour un single host. Avec un nat 1:1, sans outbound nat, ça devrait fonctionner.

Oui, car elle est grisée… Je ne peux pas la changer...

J'ai mis du Packet capture sur Completel avec 192.168.90.155 sur le port 25, nada.

Par contre, et là c'est normal, je vois les ports 110 et 5125 (SMTP extérieur)14:02:25.356951 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 0 14:02:25.357996 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 0 14:02:25.396929 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 0 14:02:25.397375 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 0 14:02:25.397484 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 20 14:02:25.436916 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 0 14:02:25.437908 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 34 14:02:25.438489 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 0 14:02:25.438589 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 5 14:02:25.475929 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 0 14:02:25.492986 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 15 14:02:25.493590 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 0 14:02:25.504818 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 16 14:02:25.541967 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 0 14:02:25.543953 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 6 14:02:25.544328 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 0 14:02:25.544428 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 18 14:02:25.581976 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 0 14:02:25.587921 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 8 14:02:25.588424 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 0 14:02:25.588595 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 24 14:02:25.625930 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 0 14:02:25.627962 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 10 14:02:25.628416 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 0 14:02:25.629505 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 26 14:02:25.667949 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 0 14:02:25.672967 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 6 14:02:25.673356 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 0 14:02:25.673739 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 18 14:02:25.673923 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 0 14:02:25.712967 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 0 14:02:25.713472 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 0 14:02:25.714030 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 0 14:02:25.714520 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 0 14:02:25.732976 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 0 14:02:25.733476 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 0 14:02:25.752938 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 0 14:02:25.753415 IP 92.103.113.154.110 > 217.128.228.248.53480: tcp 0 14:02:25.792065 IP 217.128.228.248.53480 > 92.103.113.154.110: tcp 0 14:02:31.476580 IP 92.103.113.142 > 92.103.113.141: ICMP echo request, id 8842, seq 0, length 64 14:02:31.477036 IP 92.103.113.141 > 92.103.113.142: ICMP echo reply, id 8842, seq 0, length 64 14:02:32.499641 IP 92.103.113.142 > 92.103.113.141: ICMP echo request, id 8842, seq 1, length 64 14:02:32.500026 IP 92.103.113.141 > 92.103.113.142: ICMP echo reply, id 8842, seq 1, length 64 14:02:33.501575 IP 92.103.113.142 > 92.103.113.141: ICMP echo request, id 8842, seq 2, length 64 14:02:33.501955 IP 92.103.113.141 > 92.103.113.142: ICMP echo reply, id 8842, seq 2, length 64 14:02:34.502445 IP 92.103.113.142 > 92.103.113.141: ICMP echo request, id 8842, seq 3, length 64 14:02:34.502821 IP 92.103.113.141 > 92.103.113.142: ICMP echo reply, id 8842, seq 3, length 64 14:02:35.504326 IP 92.103.113.142 > 92.103.113.141: ICMP echo request, id 8842, seq 4, length 64 14:02:35.504703 IP 92.103.113.141 > 92.103.113.142: ICMP echo reply, id 8842, seq 4, length 64 14:03:04.638186 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 0 14:03:04.639045 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 0 14:03:04.692178 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 0 14:03:04.692603 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 0 14:03:04.695487 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 44 14:03:04.751171 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 15 14:03:04.751693 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 0 14:03:04.754721 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 146 14:03:04.813178 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 12 14:03:04.813630 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 0 14:03:04.813749 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 18 14:03:04.869179 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 42 14:03:04.869611 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 0 14:03:04.869740 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 18 14:03:04.924236 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 14 14:03:04.924687 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 0 14:03:04.934424 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 31 14:03:04.991207 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 45 14:03:04.991641 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 0 14:03:04.991748 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 14 14:03:05.049205 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 35 14:03:05.049714 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 0 14:03:05.050247 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 14 14:03:05.115193 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 6 14:03:05.115611 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 0 14:03:05.115746 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 37 14:03:05.179561 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 1460 14:03:05.182460 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 1152 14:03:05.183044 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 0 14:03:05.238190 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 5 14:03:05.238624 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 0 14:03:05.239417 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 37 14:03:05.497300 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 0 14:03:07.795375 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 0 14:03:07.795588 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 6 14:03:07.795947 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 0 14:03:07.796047 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 0 14:03:07.796121 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 15 14:03:07.796382 IP 92.103.113.154.5125 > 89.2.48.82.54775: tcp 0 14:03:07.851347 IP 89.2.48.82.54775 > 92.103.113.154.5125: tcp 0EDIT à 14h24 : J'ai repris la règle du Firewall du LAN et j'ai changé le port 25 pour passer à "any"… Et cette fois ci, c'est bon !

L'en-tête de mon message que j'ai reçu a bien 92.103.113.154 comme adresse de serveur de courrier !!Reste à savoir pourquoi le port 25 n'est pas suffisant…

Encore un grand merci, ccnet, pour ta gentilesse, tes questions et tes réponses qui m'ont permies de solutionner ce problème!!!