OpenVPN PSK: Site-to-Site инструкция для обсуждения

-

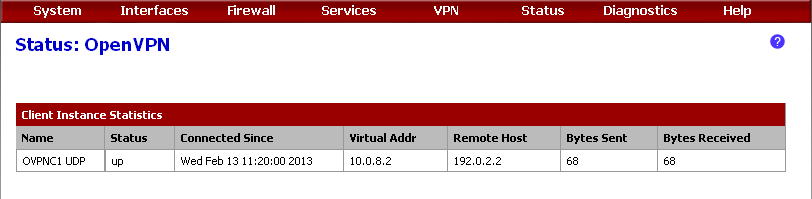

@pigbrother маршруты прописаны именно на клиентах, в Routes они отображаются маршрут такой то через gateway 10.0.8.1 ovpnc1

Но пинги не идут =(

PKI это через сертификаты, но суть не меняется же? У меня к 1 серверу подключался только 1 клиент Site to Site PKI остальные не могли, отрубал первый - подключался второй или третий, кто успеет. При этом, топологию менял на net30 и subnet - всё равно один клиент... Сначала использовал x86 2.3.5, сейчас все машины перевёл на x64 2.4.4 - ситуация не меняется... пока настроил кучу пар сервер-клиент между всеми зданиями, но это ведь колхоз

-

@MythOfTheLight Здр

Проблем возможных я вижу тут две- Это неверно настроены маршруты

- Пакеты блокирует файрвол.

Чтобы диагностировать проблему , используйте tcpdump в разных контрольных точках

Включаете бесконечный ping на удаленном клиенте А в сторону удаленного клиента Б

1 контрольная точка

openvpn интерфейс PFsense клиента А

2 контрольная точка

openvpn интерфейс PFSense Центрального офиса в сторону клиента Б

3 контрольная точка

openvpn интерфейс PFsense клиента БА дальше уже анализируете ,где идет потеря пакетов (на каком этапе)

tcpdump -nettti имя_openvpn_интерфейса icmp and host ip_адрес_клиента_БПри настройке доступа по PKI сколько сертификатов клиентов использовалось ?

-

@Konstanti каждому клиенту выдавался свой сертификат, с таких же сертификатов без проблем подключил три мобильных телефона к серверу режиме Remote Access. При этом телефоны так же не пингуют филиалы, только головное здание. Завтра на месте буду искать где теряются пакеты по инструкции.

Странное поведение в том, что делаю всё по инструкциям, найденным на разных источниках, во всех случаях инструкции одинаковые, и ВПН заводится без проблем, кроме того - что филиалы не видят друг-друга

З.Ы. - пробовал добавлять правила разрешающее весь трафик на любые порты tcp/udp на всех интерфейсах всех роутеров (wan, lan, ovpn) - всё-равно пакеты не ходят, думаю проблема не в файрволе а в кривых маршрутах...

-

@pigbrother said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

@MythOfTheLight Напишите маршруты непосредственно на клиентах. Плохо помню, на в PSK их передача с сервера через push не работает.

И пока не поздно, рассмотрите переход с PSK на PKI,

Один сервер на все филиалы, (при желании - и для удаленных клиентов), проще настраивать маршрутизацию, прочие преимущества.

https://forum.netgate.com/topic/53251/openvpn-pki-site-to-site-%D0%B8%D0%BD%D1%81%D1%82%D1%80%D1%83%D0%BA%D1%86%D0%B8%D1%8F-%D0%B4%D0%BB%D1%8F-%D0%BE%D0%B1%D1%81%D1%83%D0%B6%D0%B4%D0%B5%D0%BD%D0%B8%D1%8F?page=1Уррааааа, не знаю каким чудом, но пакеты начали ходить!

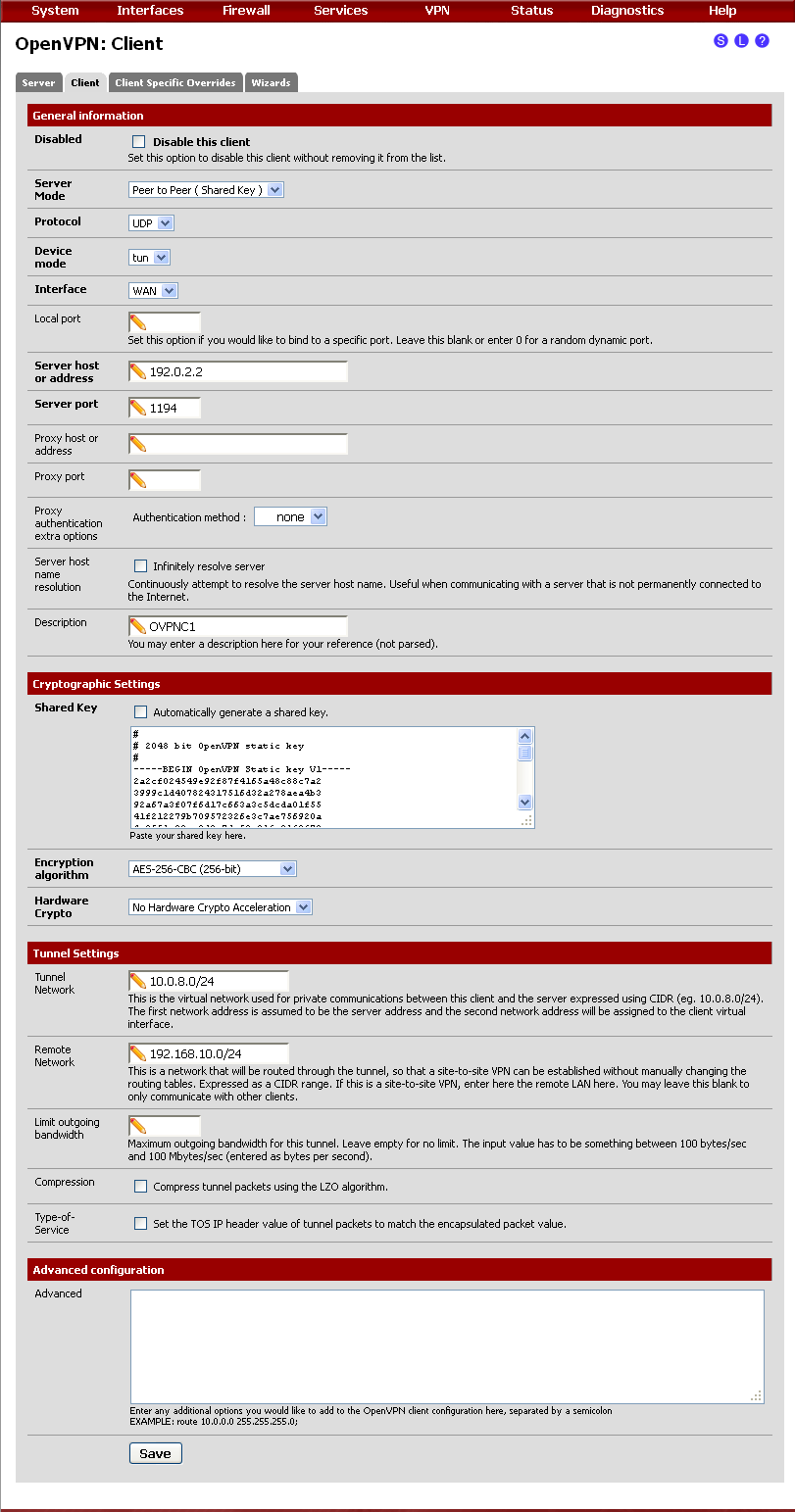

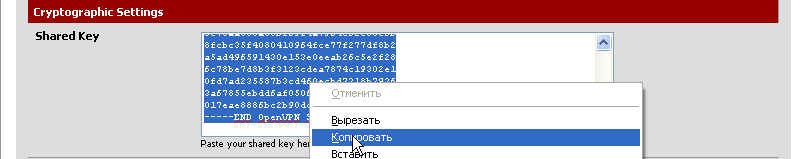

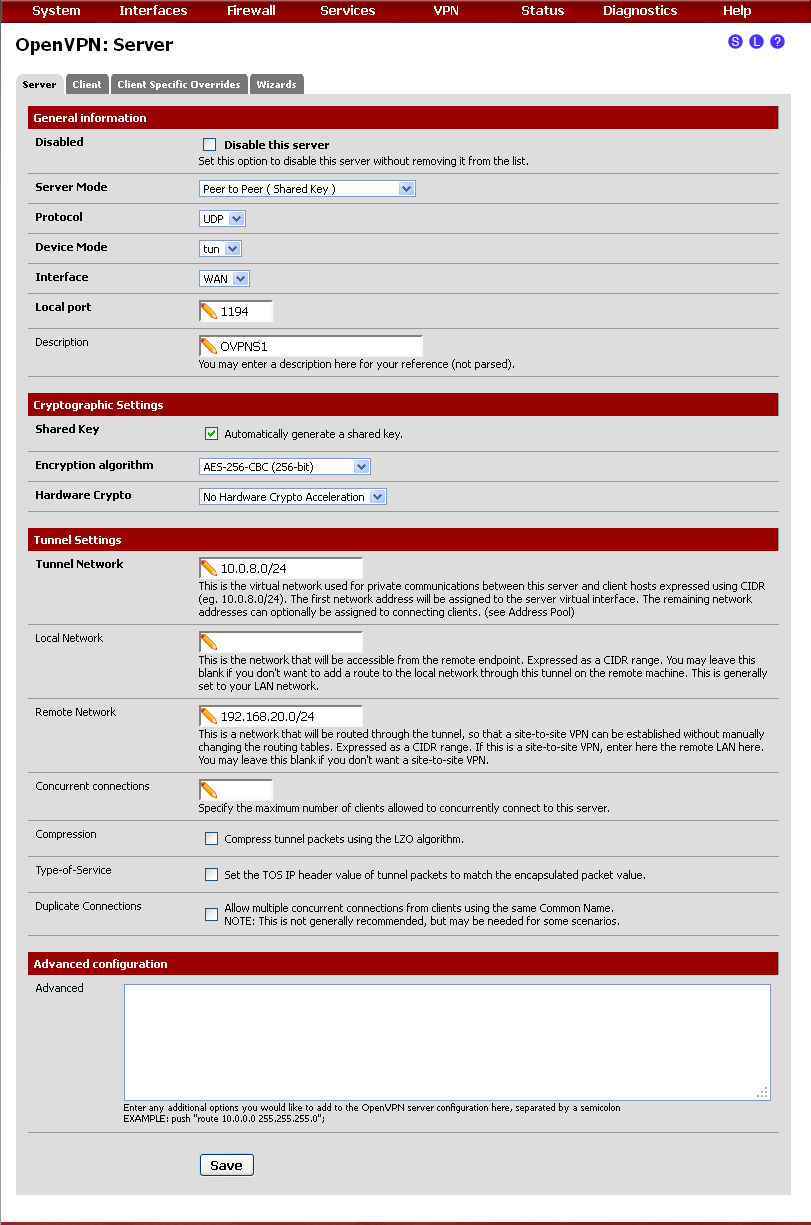

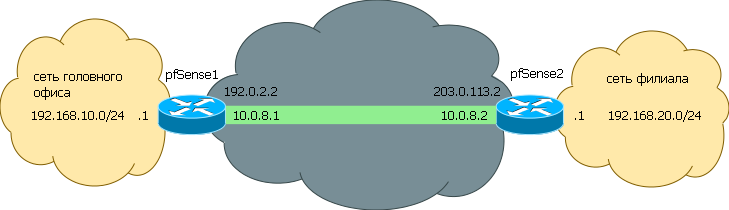

Перенастроил ночью (пока организация не работала) всю структуру VPN с помощью Perr to Peer PKI, внимательно перечитав вышеприведённую инструкцию, создал новый CA, на этой же машине поднял сервер, на этой же машине выдал всем сертификаты и импортировал на клиентов.Особенностью хождения пакетов оказалась необходимость:

- Серверу заполнить IPv4 Remote network(s) - все сети, находящиеся у клиентов.

- Серверу заполнить iroute 192.168.x.0/24 255.255.255.0 в поле Advanced в секции Client Specific Overrides - для каждой сети, находящейся у клиентов, указав уникальное имя сертификата

- Каждому клиенту заполнить поле IPv4 Remote network(s) - указав сеть сервера, и всех его клиентов.

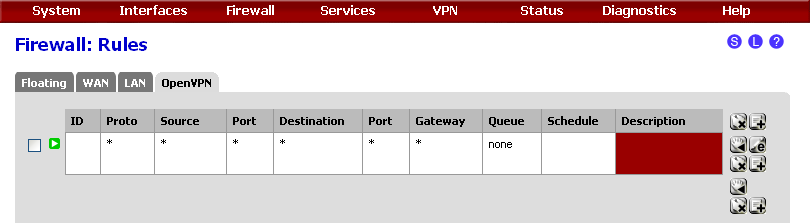

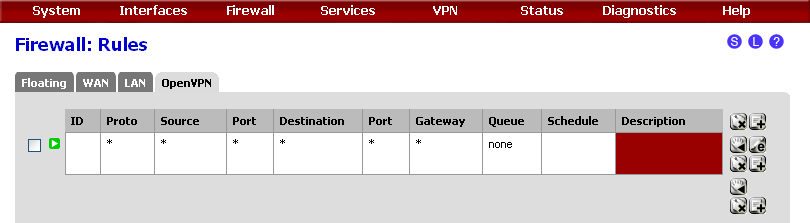

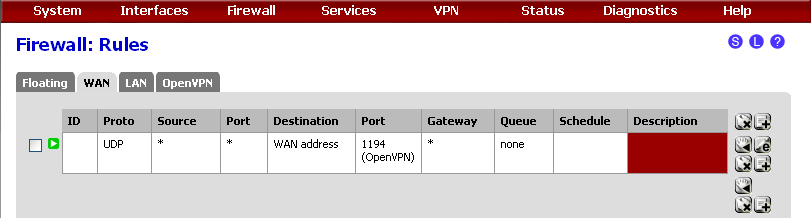

- на Firewall открыть порт UDP 1194 на WAN для связи с сервером/клиентами (ну или любой другой на котором поднят сервер) и главное - открыть в Firewall на интерфейсе OpenVPN - any to any на всех портах

У меня в моём случае был поочередно пропущен либо 1 либо 2 либо 3 пункт, из за невнимательности.

З.Ы. - ещё почему-то пакеты не ходят когда сервер и клиент разной версии и битности - сервер поднят на х64 2.4.4, все клиенты тоже, но один клиент х86 2.3.5-2 - соединение поднимается, IP 10.10.10.5 присваивается - но ни сервер не пингует клиент, ни клиент сервер. на остальных 7 машинах 2.4.4 работает.

Выходит если версии различаются, досвидос? Старый комп работает уже 3й год с pfSense х86 версии, проц х64 не поддерживает (( придётся менять похоже. -

@MythOfTheLight said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

ни клиент сервер. на остальных 7 машинах 2.4.4 работает.

Выходит если версии различаются, досвидос? Старый комп работает уже 3й год с pfSense х86 версии, проц х64 не поддерживает (( придётся менять похоже.Разрядность клиента не важна. Запустите клиента от имени администратора.

-

Добрый

@MythOfTheLightЗ.Ы. - ещё почему-то пакеты не ходят когда сервер и клиент разной версии и битности - сервер поднят на х64 2.4.4, все клиенты тоже, но один клиент х86 2.3.5-2 - соединение поднимается, IP 10.10.10.5 присваивается - но ни сервер не пингует клиент, ни клиент сервер. на остальных 7 машинах 2.4.4 работает.

Выходит если версии различаются, досвидос? Старый комп работает уже 3й год с pfSense х86 версии, проц х64 не поддерживает (( придётся менять похоже.Тип сети для ВПН на net30 на сервере смените. Старые клиенты не умеют тип Subnet.

-

@werter said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Тип сети для ВПН на net30 на сервере смените. Старые клиенты не умеют тип Subnet.

ХР SP3 работает с Subnet. У меня еще есть такие клиенты. Win2000 - наверное нет, проверить не на чем.

-

@pigbrother клиент - это pfSense 2.3.5 x86, где там запуск от имени администратора =))

@werter вся сеть поднята на subnet - т.к. сервер - pfSense 2.4.4 x64 и клиенты 2.4.4 x64, кроме одного - 2.3.5 x86

Компьютеры в сети даже не знают что они в VPN сидят....

-

@MythOfTheLight said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

клиенты 2.4.4 x64, кроме одного - 2.3.5 x86

Чудеса. У меня зоопарк Андроидов, Микротиков, айфонов, роутеров работает с subnet. Крайне маловероятно, что дело в разрядности клиента PF. Проверьте настройки еще раз.

В старых версиях PF ингода требовалось на сервере на LAN создать неочевидное правило повыше вида

IPv4 * LAN net * 10.x.x.x/24 * * none10.x.x.x/24 - сеть за клиентом PF.

Но вряд ли это ваш случай.

-

Добрый.

@pigbrother said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

В старых версиях PF ингода требовалось на сервере на LAN создать неочевидное правило повыше вида

Это "неочевидное" правило и сейчас более чем очевидно в случае, если на сервере неск-ко ВАНов и нужно дать доступ и в сети впн-клиентов и выпустить через Failover_GW_Group в Инет.

-

@werter said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Это "неочевидное" правило и сейчас более чем очевидно в случае, если на сервере неск-ко ВАНов и нужно дать доступ и в сети впн-клиентов и выпустить через Failover_GW_Group в Инет.

У меня без него не работал Open VPPN и без Failover_GW_Group.

Странно, что оно не упоминается практически ни в одном мануале. -

@pigbrother said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

@MythOfTheLight said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

клиенты 2.4.4 x64, кроме одного - 2.3.5 x86

Чудеса. У меня зоопарк Андроидов, Микротиков, айфонов, роутеров работает с subnet. Крайне маловероятно, что дело в разрядности клиента PF. Проверьте настройки еще раз.

В старых версиях PF ингода требовалось на сервере на LAN создать неочевидное правило повыше вида

IPv4 * LAN net * 10.x.x.x/24 * * none10.x.x.x/24 - сеть за клиентом PF.

Но вряд ли это ваш случай.

Сделал несколько повторных тестов двух машин с 2.3.5 х86 - пакеты не ходят, перекинул жесткие диски в новые компы - пинги не ходят. Обновил до 2.4.4 х64 с сохранением конфига - ничего не менял после установки - пинги сразу пошли во всех направлениях...

Сам удивляюсь тому, что это реально происходит.

-

@MythOfTheLight said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

@pigbrother said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

@MythOfTheLight said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

клиенты 2.4.4 x64, кроме одного - 2.3.5 x86

Чудеса. У меня зоопарк Андроидов, Микротиков, айфонов, роутеров работает с subnet. Крайне маловероятно, что дело в разрядности клиента PF. Проверьте настройки еще раз.

В старых версиях PF ингода требовалось на сервере на LAN создать неочевидное правило повыше вида

IPv4 * LAN net * 10.x.x.x/24 * * none10.x.x.x/24 - сеть за клиентом PF.

Но вряд ли это ваш случай.

Сделал несколько повторных тестов двух машин с 2.3.5 х86 - пакеты не ходят, перекинул жесткие диски в новые компы - пинги не ходят. Обновил до 2.4.4 х64 с сохранением конфига - ничего не менял после установки - пинги сразу пошли во всех направлениях...

Сам удивляюсь тому, что это реально происходит.

Неделю скакал с бубном вокруг настройки OpenVPN Site-to-Site в вариантах PSK и PKI. Удаленный сервер на 2.3.5-RELEASE-p2 (i386) P-III динозавре, клиенты на 2.4.5-RELEASE (amd64). В случае настройки по PSK трафик по туннелю и между клиентами ходит, в случае настройки сервера по PKI (SSL-TSL) пингуются только концы туннелей. По сто раз проверял правила файрвола, настройки маршрутизации, ну нет косяков... А оказывается надо было просто выкинуть древний третий пентиум и поставить pfsense на 64 разрядный проц... Теперь придется ждать когда перемрет коронавирус, чтобы можно было приехать заменить сервер.

-

@werter said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Это "неочевидное" правило и сейчас более чем очевидно в случае, если на сервере неск-ко ВАНов и нужно дать доступ и в сети впн-клиентов и выпустить через Failover_GW_Group в Инет.

Да. Недавно пришлось вспомнить. Стоит задействовать группу шлюзов для выхода в интернет и без этого правила сеть за клиентом Open VPN становится недоступна.